Безопасность данных в сети интернет

Введение

безопасность информация данные

уязвимость

Безопасность является необходимой человеку

составляющей для нормального существования. Что же касается безопасности не

только самого индивида, но и его богатства как материального, так и духовного,

то здесь нужно учитывать ряд факторов, влияющих на него, а так же принимать во

внимание места хранения.

В современном мире просто невозможно

представить, что все имущество находиться вне электронного гаджета, который

таскается с собой повсюду, или персонального компьютера, пришедшего в каждый

дом. Мы доверяем самое ценное, что у нас есть, а это наше интеллектуальное

богатство, современным технологиям, и, разумеется, хотим сохранить его в

недосягаемости от посторонних лиц.

Личные данные, контакты, переписка, номера

банковских карт, счета и многое другое. Все это требует конфиденциальности, но,

в то же время, постоянного доступа своего владельца.

Информация в настоящее время является как самым

дешевым, так и самым дорогим продуктом на рынке, все зависит от качества информации.

Чем меньше людей владеют ей, тем цена выше. Такой принцип характерен чаще для

финансовой деятельности крупных компаний и организаций, нежели для частного

лица.

Цель работы:

Установить какими параметрами должна обладать

политика безопасности.

Проанализировать работу политик безопасности для

личной и корпоративной сети;

Рассмотреть угрозы и степени понижения защиты

при использовании различных сетей, в том числе и Internet;

Определить виды уязвимости данных;

Исследовать вероятные планы злоумышленников;

Поиск средств и методов защиты от

несанкционированного доступа и предотвращения утечки информации;

Рассмотрение конкретных примеров работы

приложений по защите информации.

Данное исследование направлено на повышение

уровня знаний о безопасности виртуальной среды и методах их реализации. Что

позволит сделать жизнь и работу более комфортной и не беспокоиться о вторжении

в личное пространство и о сохранности секретной документации на предприятиях.

Безопасность корпоративных и личных сетей

Пристального внимания к множеству деталей и

постоянной проверки корректности работы требует сеть для обеспечения ее

безопасности. Если все спокойно, работа заключается в предвидении всевозможных

деяний злоумышленников, плановой постановки мер защиты и своевременном

ознакомление пользователей с политикой безопасности. Если же, в обход всех

предпринятых действий, вторжение все-таки состоялось, то администратор

безопасности обязан выявить брешь в защите системы, причину ее возникновения и

способ вмешательства.

Одним из первых шагов при формировании политики

безопасности является инвентаризация ресурсов, которые планируется защищать. А

так же, идентифицируются пользователи, требующие в своей работе доступ к

каждому из, выше упомянутых, ресурсов, и выясняется наиболее возможные

источники нежелательных воздействий для каждого из этих ресурсов. Обладая

соответствующей информацией, можно начинать разработку самой политики

безопасности, обязательную для ознакомления выполнения всеми пользователями

системы и сети.

Данная политика безопасности - это не просто

правила, понятные и известные всем. Она обязана быть передана в форме

основательного печатного документа. Так же не помешает постоянное визуальное

напоминание для каждого конкретного пользователя в виде копии такого документа

на его рабочем пространстве, что должно обеспечить частичное снятие

ответственности с администратора по безопасности (т.е. обеспечение ознакомления

с политикой) и возложения их на пользователя.

Стоящая политика безопасности содержит несколько

параметров, таких как:

Оценка риска. Конкретизация что защищаем и от

кого? Необходимо определить ценности, находящиеся в сети, и вероятные источники

угроз.

Ответственность. Нужно назначить ответственных

за принятие тех или иных действий для обеспечения безопасности, начиная от

создания новых учетных записей, до выявления нарушений.

Правила использования сетевых ресурсов. В

политике должно быть прямо сказано, что пользователи не имеют права употреблять

информацию не по назначению, использовать сеть в личных целях, а также

намеренно причинять ущерб сети или размещенной в ней информации.

Юридические аспекты. Необходимо

проконсультироваться с юристом и выяснить все вопросы, которые могут иметь

отношение к хранящейся или генерируемой в сети информации, и включить эти сведения

в документы по обеспечению безопасности.

Процедуры по восстановлению системы защиты.

Следует указать, что должно быть сделано в случае нарушения системы защиты и

какие действия будут предприняты против тех, кто стал причиной такого

нарушения.

Анализ модели политики безопасности (ПБ)

Для надежной защиты системы необходимо, чтобы

политики безопасности предусматривали все возможные угрозы и действовали во

всех узлах. Но разрабатывать единую политику безопасности для всех узлов

КС(корпоративной сети) нецелесообразно. Каждый узел обладает характерными ему

уязвимостями, отсюда видно, что общая политика безопасности будет излишней, а

за этим последует необоснованное ограничение функциональности данного узла.

Имеющиеся системы являются динамическими. Внедрение нового программного

обеспечения и оборудования приводит к постепенному обновлению системы, а

изменение требований к системе добавляет в нее новые элементы. Если для всех

узлов политика безопасности будет общий, то модификации в системе неизменно

будут приводить к изменению политик безопасности узлов, не затронутых

изменениями. Исходя из этого, разумно выявить группы узлов, для которых

применение общей политики безопасности будет оправданным.

Создать правила коммуникации внутри группы и

правила взаимодействия с объектами вне группы, позволит объединение нескольких

узлов в одну группу. Реализация этих правил поможет исключить внешнее

несанкционированное воздействие. Полученный периметр можно считать защищенным.

«Защищенные периметры (ЗП) могут взаимодействовать на равных, как, например,

несколько локальных групп пользователей, или входить один в другой, как

локальная сеть, входящая в состав распределенной сети. В первом случае ПБ будут

отличаться количественными параметрами (объемом общего дискового пространства,

временем нахождения в сети), во втором случае - качественными (приоритетом

одной ПБ перед другой)».

Защита персонального компьютера

Рассмотрим такой элемент сети, как персональный

компьютер, который не включает в себя других узлов, поэтому его ЗП носит

характер начального, базового уровня. Для создания защиты периметра базового

уровня надо установить набор характеристик, принадлежащих данной структурной

единице. Наименование «персональный компьютер» имеет в виду, что только один

человек использует компьютер, тем не менее, это не всегда так. Возможность

зарегистрировать нескольких пользователей на одном ПК на данный момент

существует практически в любой актуальной операционной системе. Такой потенциал

чрезвычайно важен для домашнего компьютера, поскольку одним компьютером могут

пользоваться более одного человека, в различное удобное для них время. Но также

желающие хранить личные данные, недосягаемые для, не говоря о индивидуальных

настройках интерфейса и т.п. Важна ли такая возможность для рабочего ПК? Несомненно,

во-первых, рассмотрим возможность эксплуатации компьютеров в определенное

количество рабочих смен, при окончании работы одного пользователя и приходе на

то же место другого. Во-вторых, пользователь временно, например, на период

отпуска, передает ПК другому сотруднику. Возможен так же случай, когда одной

учетной записью пользуются несколько работников, что, несомненно, является

неприемлемым, поскольку ведет к потере: права объективной оценки,

осуществимости выполнения наблюдения за активностью конкретных пользователей в

системе, способности разграничить права или локализовать пользователя. Еще

одним поводом иметь на едином ПК различные учетные записи является реализация

разграничения права доступа к системе(чаща всего на пользователя и администратора).

Пользователь т.е. учетная запись с ограничениями, может работать только в

области прикладных задач, доступных при данных ему правах, в то время как

администратор может устанавливать программное обеспечение, настраивать и

изменять систему.

Подключение к сети Internet

персонального компьютера дает гораздо больше возможностей успешной атаки для

злоумышленника. При этом возникает риск получения злоумышленником

несанкционированного удаленного доступа к ПК. Появляется риск инсайдерской

атаки, направленной на хищение информации и передачу ее за пределы ЗП.

Появление портативных накопителей информации

дало способность неприметно изъять или внести значительное количество

информации, в виду того, что сами носители имеют все более незначительные

размеры в сравнении с увеличивающейся емкостью памяти. Допустимость такой

тревожной ситуации заставляет воспользоваться аппаратными и программными

средствами, предотвращающими какое-либо несогласованное подключение накопителей

и гаджетов, которые могут оказать помощь в хищении негласной информации.

«Внутренняя угроза, исходящая от одного из

сотрудников или группы лиц, направленная на хищение конфиденциальной

информации, наиболее реальна и способна нанести огромный урон, так как может

затронуть любую область информационных потоков организации. На этапе

проектирования системы защиты невозможно определить, кто из членов организации

решит воспользоваться служебным положением для получения личной выгоды. Кроме

того, данный субъект, не имея прямого доступа к информации, может получить

таковой, используя полученные обманным или иным способом идентификационные

данные другого сотрудника (пароль, ключ доступа и т.п.)».

Одной из сторон такой угрозы заключается в том,

что обнаружить утрату данных в тесные сроки почти немыслимо, а следовательно, у

преступника все еще есть достаточно времени распоряжаться изъятой информацией

по собственному умыслу.

Попытка решение проблемы

В настоящее время для устранения описанной

проблемы современные продавцы IT-услуг

предлагают внедрение так называемых DLP

(Data Loss

Prevention) систем - систем

предупреждения утраты конфиденциальных данных. В такие системы входят

составляющие контекстного анализа на сетевых узлах и конечных хостах и части,

посланные на ликвидацию вероятности несанкционированного подключения

оборудования. Однако применение данных систем из-за серии справедливых

оснований не гарантирует надежность. Трудность контекстного анализа заключается

в том, что порой даже специалист не способен установить, в какой степени

оправданно копирование информации за границы организации.

К вышеперечисленным недостаткам нужно добавить

систему осуществления предупреждения потерь, проблемы управления, связанные с

обеспечением сотрудника правом на неприкасаемость частной жизни, что дает нам

экономически высокозатратную систему, неспособную обеспечить реализацию

порученных ей защитных функций. Полагаться на такую систему крайне опасно. Все

же из этого не следует, что DLP-система

всегда безуспешна. Она способна прослеживать и документировать события,

относящиеся к передачи данных для дальнейшего анализа при выяснения инцидентов,

а также находить очевидные нарушения.

«Сотрудники, проинформированные о том, что в

организации развернута DLP-система,

и наблюдающие некоторые результаты ее работы, но не способные установить

полноту защиты, будут склонны преувеличивать ее возможности и, как следствие,

опасаться нарушать режим предприятия».

Безопасность данных в сети интернет

Можно найти массу поводов не раскрывать свою

личность и оставаться неопознанным. Правительства, работодатели и преподаватели

учебных заведений зачастую ограничивают доступ к информации и ущемляют свободу

выражения подначальных им людей под разнообразными предложениями. Отмечается

тенденция увеличения слежки в Сети и вообще. Кроме того, многим людям просто

импонирует ощущение неформальности и невозможности надзора за ними через Сеть,

это их право. Право, защищенное 23 и 24 статьями Конституции Российской

Федерации.

Программы, работающие с интернетом (браузеры,

файловые менеджеры, Bittorent-клиенты

и т. д.) для более высокой степени защиты от нарушений секретности должны

обладать открытым исходным кодом.

Браузер воспринимается как первейшая утилита для

работы в интернете, и может быть ориентирован на функционал с другими

программами или включать в себя их. Для достижения наивысшего уровня инкогнито

необходимо, сделать браузер непримечательным среди других для серверов. Это

потребность важна для того, чтобы не допустить идентификации пользователя.

Сервера имеют определенные способы добычи

информации о пользователях. Эти данные представлены

заголовками

HTTP, JavaScript

и Flash.

Повысить степень своей анонимности можно так же

с помощью определенных настроек. Чтобы модифицировать их, позволяется

применение особой страницы about:config

либо вносить их непосредственно в файл prefs.js,

расположенный в папке профиля. Отдельные полезные настройки открыты через

типовое меню настроек.

Кэш браузера заслуживает отдельного внимания.

Допустим: «на сайте А размещена специальная картинка (возможно и прозрачная

однопиксельная) с сайта Х, собирающего информацию. Затем, когда пользователь

открывает сайт Б, на котором размещена та же самая картинка с сайта Х, браузер

не загружает эту картинку, а берёт её из кэша. Таким образом, сайт Х узнаёт о

том, что пользователь ранее посетил сайт А. Поэтому, отключение кэширования

увеличивает анонимность».

Крайне не советуется применять рекомендуемые

значительным количеством сайтов панели инструментов. Многие из них отправляют

информацию о посещаемых вам страницах, например для получения ТИЦ в Яндекс.Баре.

Настройка браузера не выделять его среди других,

использующих анонимайзер. Не стоит применять блокировщики рекламы и прочее,

меняющее поведение браузера. Например: «вставив в страницу рекламу и не

обнаружив, что её загружают, в то же время получив информацию о загрузке

картинок, сайт поймёт, что у вас установлен блокировщик рекламы. Внеся в сайт

разные рекламные блоки, часть из которых есть в списках блокировки рекламы

разных версий, можно оценить версию списка блокировки».

Чтение разных специфических особенностей

браузера, таких как версия, разрешение экрана, местоположение, набор

установленных плагинов и дополнений (по наличию определённых API,

либо напрямую), и узнавать характеристики аппаратного обеспечения (некоторые

характеристики видеоускорителя, наличие акселерометра, multitouch),

из которых нетрудно составить неповторимый распознаватель браузера возможно по

средствам JavaScript

и прочих технологий.

Защита электронной почты

Почтовые аккаунты советуют основывать на

зарубежных серверах, (например в Швеции или ФРГ, а также Тувалу, Тонга,

Микронезии и Ниуэ, но не в США, первенствующих по количеству взломов почтовых

аккаунтов своих граждан предпринятыми полицией и ФБР), где (относительно)

хорошее законодательство, охраняющее приватность и свободу слова (с крайне

большим числом изъятий из этого правила, одно из самых расплывчатых звучит как

«в случае, если это необходимо для обеспечения национальной безопасности»).

Лучше иметь несколько почтовых аккаунтов для различных задач. В противном случае,

ящик представляет собой полное резюме, составленное самим нерадивым

пользователем и его контактами, сразу все данные попадут в чужие руки

(спецслужб, нечестной администрации сервера или хакеров, в случае если ящик

будет взломан).

Взлом можно исключить, если защититься

правильным, сложным паролем. Возможно использование типизированных программных

продуктов, созданных специально для генерации замысловатых паролей и их

хранения. Применяйте сервера, позволяющие SSL/TLS

шифрование соединений, и веб-интерфейс (если есть) через HTTPS,

например, https://mail.google.com/

и https://www.safe-mail.net/.

(Подробнее паролях будет сказано позже)

Для интергации с почтовым сервером следует

применять соответствующие квалитативные анонимайзеры.

Рекомендуется принять меры по шифрации данных,

если сведения о переписке и/или сама она располагаются на локальном рабочем

месте, это позволит, даже при пропадании информации к злоумышленнику, защитить

её. Такую операцию возможно провести методом шифрования на лету т.к. история

переписок чаще всего записывается почтовыми клиентами в профайл, шифрацией

которого и нужно заняться.

Программы сетевого общения (Instant

Messengers и чаты)

Неопознано работать в интернете позволяет Tor,

т.к. большинство утилит для коммуникаций могут использовать SOCKS

прокси.

В качестве примеров можно назвать свободные

приложения Psi (работает

по протоколу Jabber) и Pidgin

(в прошлом GAIM)

(поддерживает несколько протоколов, включая ICQ).

Применение Tor'а охраняет

от слежки, пробующей определить IP

пользователя, но не дает гарантий что сообщения не будут просмотрены

владельцами серверов или другими лицами. Рекомендуется использование

вспомогательного шифрования, если велика вероятность описанного случая. Ключ к

нему обязан присутствовать исключительно у получателя. Это обычно реализуется

как специальная опция в программе для общения.

Psi позволяет

применять способ шифрования с открытыми ключами до 4096 битов, используя для

этого функции свободного пакета GnuPG.

К тому же, ставится электронная подпись на каждом сообщении, что исключает

возможность их изменения посторонними лицами.

Для GAIM

существует модуль Gaim

Encryption, использующий

стандартное шифрование с открытыми ключами и электронные подписи, а также

модуль Off-the-Record

Messaging, базирующейся на

методе невозможности подтвердить, что сообщение было послано отправителем, не

исключая при этом случая последующего возможного захвата ключей.

Не малозначительным представляется и тот факт,

что программы, используемые для общения, в большинстве своем способны сохранять

логи сообщений на определенный промежуток времени. В виду этого можно

утверждать, что все коммуникации в период от нескольких дней и более, покоятся

на жестком диске ПК. Разумеется, такую информацию следует хранить в

зашифрованном виде (томе), чтобы предотвратить её утечку. Для большинства

программ, достаточно зашифровать профайл пользователя, т. к. они хранят логи,

аккаунты и другие данные внутри профайла.

Устройства хранения, файловые системы,

уязвимости

Говоря о защите конфиденциальной информации,

стоит напомнить о различных видах носителей информации, хранящими файлы

способами, которые не обеспечивают достаточную защиту данных, в виду наличия

некоторых уязвимостей.

Как правило, файловая система хранит все файлы

на физическом носителе в незашифрованном виде. Это означает, что при попадании

жёстких дисков или других носителей в чужие руки вся информация с них может

быть прочитана. Такие методы защиты, как пароли Windows

и права на файлы, не остановят противника. Для борьбы с этим используется шифрование

информации: в этом случае на физическом носителе данные хранятся в

зашифрованном виде, что затрудняет доступ, даже если носитель попал в

распоряжение противника. Очень

важен выбор программного обеспечения для шифрования: например, шифрование файлов,

доступное в некоторых версиях Windows

как стандартная функция операционной системы, является слабым и не сможет

защитить от противника с профессиональными навыками (такого, как

профессиональные хакеры и специалисты органов правопорядка). Однако, существует

программное обеспечение, которое даёт качественную защиту даже против

профессионального противника.

Ещё одна уязвимость стандартных файловых систем

заключается в невозможности надёжного удаления информации стандартными

средствами операционной системы, если удаляемая информация находится на

носителе с магнитным покрытием, таком как жёсткий диск. Обычное удаление не

гарантирует, что информация не будет доступна противнику с профессиональными

навыками.

Удаление информации без возможности

восстановления

Обычное удаление файлов, как правило, просто

помечает ранее занятые области жесткого диска (или другого носителя) как

свободные, при этом вся информация остается на месте и может быть

восстановлена. При попадании жесткого диска в чужие руки, конфиденциальная

информация, которую пользователь мог считать удаленной, может быть частично или

полностью считана.

При работе с конфиденциальной информацией часто

требуется удаление файлов таким образом, чтобы не оставлять возможностей для

восстановления содержимого. Для минимальной защиты при удалении файла нужна

хотя-бы однократная перезапись занимаемого им пространства новыми значениями.

Носители информации при этом имеют свою

специфику и еще более усложняют безвозвратное удаление. Носители с магнитным

покрытием (жесткие диски, дискеты) не полностью теряют старую информацию даже

при перезаписи, и следы старого содержимого могут быть восстановлены методом

магнитоскопии. Для решения этой проблемы применяется многократная перезапись,

для которой существует несколько широко используемых стандартов, таких как

стандарт Министерства обороны США (DoD)

а также более медленный (и более надежный) стандарт Гутмана. Но, надо заметить,

что магнитоскопия требует сложного оборудования, стоит очень дорого, и реальное

восстановление информации таким способом тяжело выполнить даже для противника

обладающего огромными ресурсами. Во многих случаях однократную перезапись можно

считать достаточной мерой.

Отдельного рассмотрения требуют устройства на

основе Флэш-памяти. Они часто используют алгоритмы продления жизни, которые

очень сильно усложняют безвозвратное удаление. Алгоритмы продления жизни могут

приводить к тому, что при изменении (перезаписи) определенного участка, старые

данные на самом деле остаются без изменения, и место хранения "переназначется"

в другую область. Поэтому, конфиденциальные данные не стоит сохранять на

флэш-устройства даже временно. Алгоритмы продления жизни могут также создать

проблемы в случаях, когда наблюдение за изменениями зашифрованных данных может

дать преимущества противнику.

Пароли

Слабый пароль - уязвимость в системе, из-за

которой происходит значительная часть взломов. Пароль является слабым, если его

свойства позволяют противнику подобрать или угадать пароль за время, не

выходящее за рамки допустимого. Методы, которые может использовать противник:

Перебор по словарю. Под словарем понимается не

обязательно обычный словарь слов и выражений (хотя он, наверняка, тоже

включается), а вообще набор сочетаний символов, которые использовались в

прошлом или могут использоваться как пароль. Пароль, состоящий из одного слова

или часто встречающейся фразы или комбинации часто встречающихся слов, может

быть взломан этой атакой.

Изучение вашей биографии и повседневной жизни.

Пароль, использующий имена ваших знакомых, животных или какие-то даты

биографии, будет уязвим перед таким методом.

Даже если пароль однозначно сильный (состоит из

большого количества символов, не содержит описанных уязвимостей), если он

где-то записан или сохранен в файле, то это тоже никуда не годится. Поиск

записанного пароля или носителя информации, на котором он сохранён - один из

главных подходов при взломе.

Выбор хорошего пароля.

Для сетевых сервисов (веб-сайты, электронная

почта и т.д.) лучше всего использовать специальные

программы, которые генерируют пароль из совершенно случайных символов,

запоминают его на вашем компьютере и позволяют легко вводить этот пароль при

необходимости.

Для определённых целей (например, защиты

зашифрованных томов) необходимы стойкие пароли, которые пользователь должен

держать в голове. Разработчики TrueCrypt

рекомендуют пароли из хотя-бы 20-30 символов для томов, чтобы обеспечить

хорошую безопасность.

Один из способов создать такой пароль -

запомнить фразу, желательно такую, которая имеет смысл только для самого

пользователя. Далее, чтобы фраза не подбиралась по словарю, необходимо

преобразовать её определёнными способами - выбросить некоторые буквы, добавить

цифры, произвести перестановку букв и т.д. Главный принцип состоит в том, что

фразу и последовательность преобразований запомнить легче, чем абсолютно

случайные 20-30 символов. Это - пример простой мнемотехники.

Если более подробно изучить подобные приёмы, то можно освоить и запоминание

длинных паролей из абсолютно случайных символов.

Существуют программы, которые могут генерировать

случайные пароли. Одна из них - Advanced

Password

Generator - способна, к тому

же, "сочинять" легко запоминаемые пароли..

Технические средства и методы защиты информации

Спектр средств и методов защиты информации

обычно делят на две основные группы: организационные и технические.

Под организационными подразумеваются

законодательные, административные и физические, а под техническими -

аппаратные, программные и криптографические средства и методы защиты

информации, направленные на обеспечение защиты объектов, людей и информации.

Организационные методы защиты информации

базируются на:

) определении ответственного за информационную

безопасность, в функции которого входит управление рисками, координация и

контроль деятельности в области информационной безопасности и стратегическое

планирование в организации;

) обеспечении надѐжной и экономичной

защиты (средства и методы защиты, программно-технические средства, постоянное

администрирование и т.п.) информационных ресурсов, связанных с ними людей,

зданий и помещений.

С целью организации защиты объектов используют

системы охраны и безопасности объектов позиционируемые как совокупность

взаимодействующих радиоэлектронных приборов, устройств и электрооборудования,

средств технической и инженерной защиты, специально подготовленного персонала,

а также транспорта, выполняющих названную функцию. При этом используются

различные методы, обеспечивающие санкционированным лицам доступ к объектам и

информационным ресурсам. К ним относят аутентификацию и идентификацию

пользователей.

Аутентификация (англ. «Authentication»)

представляет собой метод независимого от источника информации установления

подлинности информации на основе проверки подлинности еѐ внутренней

структуры («тот, кем назвался?»).

Она является процедурой проверки подлинности

данных и субъектов информационного взаимодействия исключительно на основе

внутренней структура самих данных.

Верификация (англ. «Verification»

от лат. «Verus» - истинный

и «Facere» - делать)

означает установление с помощью логических методов соответствия принятой и

переданной информации.

Авторизация (в информационных технологиях)

определяется как предоставление определѐнных полномочий лицу или группе

лиц на выполнение некоторых действий в системе обработки данных (подтверждении

подлинности объекта, т.е. «имеет ли право выполнять данную деятельность?»).

Посредством авторизации устанавливаются и реализуются права доступа к ресурсам.

Идентификация (лат. «identificare»

- отожествлять) является методом сравнения предметов или лиц по их

характеристикам, путѐм опознавания по предметам или документам,

определения полномочий, связанных с доступом лиц в помещения, к документам и т.

д. (определение объекта, т.е. «того, кто так назвался и имеет право выполнять

данную деятельность?»).

Проверка подлинности пользователя обычно

осуществляется операционной системой. Пользователь идентифицируется своим

именем, а средством аутентификации служит пароль.

В современных информационных технологиях для

эффективного использования этих методов, кроме физических мер охраны объектов,

широко применяются программно-технические средства, основанные на использовании

биометрических систем, криптографии и др.

Эффективность защиты информации в значительной

степени зависит от своевременности обнаружения и исключения воздействий на неѐ,

а, при необходимости, восстановления программ, файлов, информации,

работоспособности компьютерных устройств и систем. Важной составляющей

выполнения подобных действий являются программные и технические средства

защиты.

Программно-техническая и физическая защита от

несанкционированных воздействий

Программные средства защиты являются самым

распространенным методом защиты информации в компьютерах и информационных

сетях.

Обычно они применяются при затруднении

использования некоторых других методов и средств. Они делятся на основные и

вспомогательные.

Основные программные средства защиты информации

способствуют противодействию съѐма, изменения и уничтожения информации по

основным возможным каналам воздействия на неѐ. Для этого они помогают

осуществлять: аутентификацию объектов (работников и посетителей организаций),

контроль и регулирование работы людей и техники, самоконтроль и защиту, разграничение

доступа, уничтожение информации, сигнализацию о несанкционированном доступе и

несанкционированной информации.

Вспомогательные программы защиты информации

обеспечивают: уничтожение остаточной информации на магнитных и иных

перезаписываемых носителях данных, формирование грифа секретности и

категорирование грифованной информации, имитацию работы с несанкционированным

пользователем для накопления сведений о его работе, ведение регистрационных

журналов, общий контроль функционирования подсистемы защиты, проверку системных

и программных сбоев и др.

Программные средства защиты информации

представляют собой комплекс алгоритмов и программ специального назначения и

общего обеспечения функционирования компьютеров и информационных сетей,

нацеленных на: контроль и разграничение доступа к информации; исключение

несанкционированных действий с ней; управление охранными устройствами и т. п.

Они обладают универсальностью, простотой реализации, гибкостью, адаптивностью,

возможностью настройки системы и др.Широко применяются программные средства для

защиты от компьютерных вирусов. Для защиты машин от компьютерных вирусов,

профилактики и «лечения» используются программы-антивирусы, а также средства

диагностики и профилактики, позволяющие не допустить попадания вируса в компьютерную

систему, лечить заражѐнные файлы и диски, обнаруживать и предотвращать

подозрительные действия. Антивирусные программы оцениваются по точности

обнаружения и эффективному устранению вирусов, простоте использования,

стоимости, возможности работать в сети.

Наибольшей популярностью пользуются программы,

предназначенные для профилактики заражения, обнаружения и уничтожения вирусов.

Среди них такие отечественные антивирусные программы, как DrWeb

(Doctor Web)

И. Данилова и AVP

(Antiviral

Toolkit Pro)

Е. Касперского. Они обладают удобным интерфейсом, средствами сканирования

программ, проверки системы при загрузке и т.д. В России используются и

некоторые зарубежные антивирусные программы.

Однако абсолютно надѐжных программ,

гарантирующих обнаружение и уничтожение любого вируса, не существует. Только

многоуровневая оборона способна обеспечить наиболее полную защиту от вирусов.

Важным элементом защиты от компьютерных вирусов является профилактика.

Антивирусные программы применяют одновременно с

регулярным резервированием данных и профилактическими мероприятиями. Вместе эти

меры позволяют значительно снизить вероятность заражения вирусом.

Основными мерами профилактики вирусов являются:

) применение лицензионного программного

обеспечения;

) регулярное использование нескольких постоянно

обновляемых антивирусных программ для проверки не только собственных носителей

информации при переносе на них сторонних файлов, но и любых «чужих» дискет и

дисков с любой информацией на них, в том числе и переформатированных;

) применение различных защитных средств при

работе на компьютере в любой информационной среде (например, в Интернете).

Проверка на наличие вирусов файлов, полученных по сети;

) периодическое резервное копирование наиболее

ценных данных и программ.

Чаще всего источниками заражения являются

компьютерные игры, приобретенные «неофициальным» путѐм и нелицензионное

программное обеспечение. Надѐжной гарантией от вирусов является

аккуратность пользователей при выборе программ и установке их на компьютере, а

также во время сеансов в Интернете. Антивирусные программы следует применять

одновременно с регулярным резервированием данных и профилактическими

мероприятиями. В совокупности эти меры позволяют значительно снизить

вероятность заражения вирусом.

Информационные ресурсы в электронной форме

размещаются стационарно на жѐстких дисках серверов и компьютеров

пользователей т.п., хранятся на переносимых носителях информации. Они могут

представлять отдельные файлы с различной информацией, коллекции файлов,

программы и базы данных. В зависимости от этого к ним применяются различные

меры, способствующие обеспечению безопасности информационных ресурсов. К

основным программно-техническим мерам, применение которых позволяет решать

проблемы обеспечения безопасности информационных ресурсов, относят:

аутентификацию пользователя и установление его идентичности; управление

доступом к базе данных; поддержание целостности данных; протоколирование и

аудит; защиту коммуникаций между клиентом и сервером; отражение угроз,

специфичных для СУБД и др.

В целях защиты информации в базах данных

важнейшими являются следующие аспекты информационной безопасности (европейские

критерии):

● условия доступа - возможность получить

некоторую требуемую информационную услугу;

● целостность - непротиворечивость информации,

еѐ защищѐнность от разрушения и несанкционированного изменения;

● конфиденциальность - защита от

несанкционированного прочтения.

Под доступностью понимают обеспечение

возможности доступа авторизованных в системе пользователей к информации в соответствии

с принятой технологией.

Конфиденциальность подразумевает обеспечение

пользователям доступа только к данным, для которых они имеют разрешение на

доступ (синонимы - секретность, защищѐнность).

Целостность означает обеспечение защиты от

преднамеренного или непреднамеренного изменения информации или процессов еѐ

обработки.

Эти аспекты являются основополагающими для

любого программно-технического обеспечения, предназначенного для создания

условий безопасного функционирования данных в компьютерах и компьютерных

информационных сетях.

Контроль доступа представляет собой процесс

защиты данных и программ от их использования объектами, не имеющими на это

права.

Одним из наиболее известных способов защиты

информации является еѐ кодирование (шифрование, криптография).

Технические средства защиты, возможности и

мероприятия по обеспечению сохранности людей, зданий, помещений,

программно-технических средств и информации

Технические мероприятия базируются на применении

следующих технических средств и систем: охранной и пожарной сигнализации;

контроля и управления доступом; видеонаблюдения и защиты периметров объектов;

защиты информации; контроля состояния окружающей среды и технологического

оборудования, систем безопасности, перемещения людей, транспорта и грузов; учѐта

рабочего времени персонала и времени присутствия на объектах различных

посетителей.

Для комплексного обеспечения безопасности

объекты оборудуются системами связи, диспетчеризации, оповещения, контроля и

управления доступом; охранными, пожарными, телевизионными и инженерными

устройствами и системами; охранной, пожарной сигнализацией, противопожарной

автоматикой и др.

Охрана зданий и помещений предполагает решение

следующих задач:

) создание физической защиты внутри и снаружи

зданий и помещений (решѐтки на окнах, металлические двери, турникеты и

другие устройства, в том числе технические и (или) программно-технические

средства ограничения несанкционированного посещения территории и отдельных

помещений);

) организация службы охраны, в которую могут

входить: вахтеры, работники ведомственной или вневедомственной охраны,

собственной службы безопасности и сотрудники организации, добровольно или в

административном порядке участвующие в еѐ охране с целью ограничения

доступа посетителей и работников в отдельные помещения и к отдельным

информационным ресурсам, а также предотвращения вандализма и

несанкционированных действий, ведущих к нарушению еѐ работы, повреждению

или уничтожению материальных и технических ценностей, помещений и зданий;

) установка устройств, систем и (или) комплексов

пожарной и охранной сигнализации.

К инженерно-техническим средствам защиты

относят: специальное укрепление зданий и помещений; хранилища; системы

пассивной безопасности (двери и металлоконструкции, замки, защитные стекла,

витрины и стенды, сейфы и металлические шкафы; преграждающие, ограждающие и

запирающие устройства, ворота); средства индивидуальной защиты. Эти же

мероприятия способствуют защите программно-технических средств, информационных

ресурсов, людей, включают средства и системы активной безопасности.

Пример защиты ПК методом фильтрации сетевого

трафика

В предыдущих главах мною не была рассмотрена

такая система защиты как Firewall.

Межсетевой экран, сетевой экран, файервол,

брандмауэр - комплекс аппаратных или программных средств, осуществляющий

контроль и фильтрацию проходящих через него сетевых пакетов в соответствии с

заданными правилами.

Основной задачей сетевого экрана является защита

компьютерных сетей или отдельных узлов

от несанкционированного доступа. Также сетевые экраны часто называют фильтрами,

так как их основная задача - не пропускать (фильтровать) пакеты, не подходящие

под критерии, определённые в конфигурации.

Брандма́уэр

(нем. Brandmauer)

- заимствованный из немецкого языка термин, являющийся аналогом английского firewall

в его оригинальном значении (стена, которая разделяет смежные здания,

предохраняя от распространения пожара).

Интересно, что в области компьютерных технологий в немецком языке употребляется

слово «Firewall».

Для большего понимания рассмотрим пример

создания интерактивного firewall'а

в OS Linux.

Linux обладает

отличными средствами фильтрации сетевого трафика, но обычно в нём строят

статический firewall.

В данной практической работе описана идея и реализацию интерактивного firewall,

который в случае подозрительной активности выводит пользователю окно с

предложением блокирования трафика или игнорирования предупреждения.

Рассмотрим следующую заготовку firewall,

которую в дальнейшем можно обучать интерактивно:

cat altwall.initstate

# Generated by iptables-save v1.4.10

on Sat Dec 3 21:42:46 2011

*filter

:INPUT ACCEPT [0:0]

:OUTPUT ACCEPT [0:0]

:FIREWALL-INPUT - [0:0]

:FIREWALL-FORWARD - [0:0]

:FIREWALL-OUTPUT - [0:0]

A INPUT -m state --state INVALID -j

REJECT --reject-with icmp-port-

A INPUT -m state --state

RELATED,ESTABLISHED -j ACCEPT

A INPUT -p icmp -j ACCEPT

A INPUT -j

FIREWALL-INPUTFIREWALL-INPUT

A INPUT -j LOG --log-prefix

"FIREWALL-INPUT "

A INPUT -j REJECT --reject-with

icmp-port-unreachable

A FORWARD -m state --state INVALID

-j REJECT --reject-with icmp-port-

A FORWARD -p icmp -j ACCEPT

A FORWARD -p udp -m udp --dport 53

-j ACCEPT

A FORWARD -m state --state

RELATED,ESTABLISHED -j ACCEPT

A FORWARD -j FIREWALL-FORWARD

A FORWARD -j LOG --log-prefix

"FIREWALL-FORWARD "

A FORWARD -j REJECT --reject-with

icmp-port-unreachable

A OUTPUT -m state --state INVALID -j

REJECT --reject-with icmp-port-

A OUTPUT -p icmp -j ACCEPT

A OUTPUT -p udp -m udp --dport 53 -j

ACCEPT

A OUTPUT -m state --state

RELATED,ESTABLISHED -j ACCEPT

A OUTPUT -j FIREWALL-OUTPUT

A OUTPUT -j LOG --log-prefix

"FIREWALL-OUTPUT "

A OUTPUT -j REJECT --reject-with

icmp-port-unreachable

# Completed on Sat Dec 3 21:42:46

2011

В трёх основных цепочках мы сначала запрещаем

обрывки соединений, потом разрешаем уже установленные соединения, DNS

и ICMP трафик. Далее

пакеты перенаправляются в одну из трёх обучаемых цепочек:

FIREWALL-INPUTOUTPUTFORWARD

Откуда пакеты, для которых не нашлось правила

возвращаются в одну из основных цепочек и логируются а затем отклоняются по

умолчанию.

В цепочке FIREWALL-OUTPUT

для персонального firewall

лучше держать только одно разрешающее правило для всего трафика, иначе обучение

становится трудоёмким.

Таким образом, пакет в обучаемой цепочке либо

обрабатывается с соответствующим решением, либо попадает в LOG

firewall`а и отклоняется.

То есть строки о "необученных пакетах"

можно регулярно считывать, предлагать решение пользователю и вносить новые

правила в обучаемые цепочки.

Например если есть некий shell

сценарий обработки SYSLOG,

можно выполнить от рута:

tail -n 1 -f /var/log/syslog |

./altwall

В данном примере обработчик - скрипт altwall.

Вот его текст:

#!/bin/shread string$string | grep

FIREWALL > /dev/null || continuetoken in $string$token | grep "="

> /dev/null && export $token$token | grep "FIREWALL" >

/dev/null && export CHAIN=$token

[ -z "$IN" ] &&

unset SRC

[ -z "$OUT" ] &&

unset DST=`host $SRC 2>/dev/null | grep "domain name pointer" |

awk '{ $5 }'`=`host $DST 2>/dev/null | grep "domain name pointer"

| awk '{ $5 }'`$PROTO | grep "^[[:digit:]]*$" > /dev/null

&& unset DPT=`cat /etc/protocols | grep

"[[:space:]]$PROTO[[:space:]]" | awk

'{ print $1 }'`=`cat /etc/services |

grep -i

"[[:space:]]$DPT/$PROTO"`=${HSRC:-$SRC}=${HDST:-$DST}=${HPROTO:-"$DPT/$PROTO"}IHSRC

IHDST ISRC IDST IDPT IPROTO

[ -z "$HSRC" ] ||

IHSRC="-s $HSRC"

[ -z "$HDST" ] ||

IHDST="-d $HDST"

[ -z "$SRC" ] ||

ISRC="-s $SRC"

[ -z "$DST" ] ||

IDST="-d $DST"

[ -z "$DPT" ] ||

IDPT="--dport $DPT"="-p $PROTO"altwall.userules | grep

"iptables -A $CHAIN $IPROTO $IHSRC

$IHDST $IDPT -j" \

&& echo Alredy &&

continuealtwall.userules | grep "iptables -A $CHAIN $IPROTO $ISRC $IHDST

$IDPT -j" \

&& echo Alredy &&

continuealtwall.userules | grep "iptables -A $CHAIN $IPROTO $IDPT -j"

\

&& echo Alredy &&

continueCOMMAND=6=C xmessage -buttons

:1,BlockIP:2,AcceptFQDN:3,AcceptIP:4,BlockPortOnAllIP:5,Skip:6 \

default Skip -timeout 15 "$HSRC

=> $HDST ($HPROTO)"=$?

[ $ACTION == 0 ] && continue

[ $ACTION == 1 ] &&

COMMAND="iptables -A $CHAIN $IPROTO $IHSRC $IHDST

$IDPT -j REJECT"

[ $ACTION == 2 ] &&

COMMAND="iptables -A $CHAIN $IPROTO $ISRC $IDST

$IDPT -j REJECT"

[ $ACTION == 3 ] &&

COMMAND="iptables -A $CHAIN $IPROTO $IHSRC $IHDST

$IDPT -j ACCEPT"

[ $ACTION == 4 ] &&

COMMAND="iptables -A $CHAIN $IPROTO $ISRC $IDST

$IDPT -j ACCEPT"

[ $ACTION == 5 ] &&

COMMAND="iptables -A $CHAIN $IPROTO $IDPT -j "

[ $ACTION == 6 ] && continue

$COMMAND

[ "$?" == 0 ] &&

echo "$COMMAND" >> altwall.userules

Он делает автоматическую выборку строки SYSLOG

и рисует на экране пользователя вопрос с помощью xmessage

и затем добавляет правило в ядро и дублирует его в сценарий altwall.userules,

предназначенный для начальной инициализации firewall.

Вот его начальное состояние:

#!/bin/bashnf_conntracknf_conntrack_amandanf_conntrack_ftpnf_conntrack_h323nf_conntrack_ircnf_conntrack_netbios_nsnf_conntrack_netlinknf_conntrack_pptpnf_conntrack_proto_dccpnf_conntrack_proto_grenf_conntrack_proto_sctpnf_conntrack_proto_udplitenf_conntrack_sanenf_conntrack_sipnf_conntrack_tftpxt_conntrack-F

FIREWALL-INPUT-F FIREWALL-FORWARD-F FIREWALL-OUTPUT-A FIREWALL-OUTPUT -j ACCEPT

Для начального запуска firewall

нужно выполнить:

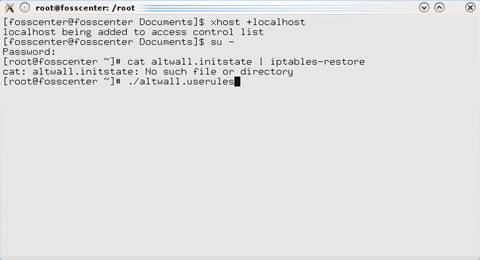

. Разрешаем руту рисовать на X

сервере (выполняется от пользователя, остальное всё от рута)

$xhost

+localhost

. Загружаем неизменяемую часть firewall

#cat altwall.initstate |

iptables-restore

#./altwall.userules

. Запускаем скрипт обучения:

#tail -n 1 -f /var/log/syslog |

./altlinux

Данный пример является вполне работоспособным в ALTLinux

Master 6.01.

Вывод:

Полученный в результате firewall

способен к анализу и самообучению, после которого не будет необходимости

дополнительной настройки или корректировки его работы. Сценарий выбора

пользователя запоминается и применяется в подобных случаях, что в будущем

позволяет не отвлекаться на сообщения о принятии решения в таких ситуациях.

Интерактивный firewall

это хороший способ фильтрации сетевого трафика и защиты ПК от

несанкционированного доступа.

Заключение

Проведенные исследования в данной курсовой

работе, позволяют говорить о том, что поставленная цель достигнута. Т.к.

достигнуты основные задачи:

Установлено, какими принципами должна обладать

политика безопасности.

Определены взаимодействия различных политик

безопасности для личных и корпоративных сетей;

Рассмотрены угрозы и степени понижения защиты

при использовании различных сетей, в том числе и Internet,

а так же выявлены уязвимости при использовании стационарных и портативных

устройств хранения ;

Определены виды уязвимости данных;

Исследованы вероятные планы злоумышленников;

Найдены средства и методы защиты от

несанкционированного доступа и предотвращения утечки информации;

Рассмотрен конкретный пример работы приложения

по фильтрации трафика и защите информации.

Изучив подробно проблему безопасности в сетях,

можно говорить о том, что виртуализация все более плотно будет входить в

повседневную жизнь, а, следовательно, риски, связанные с угрозой безопасности

конфиденциальной информации, будут расти постоянно.

Таким образом, на сегодняшний день для

обеспечения информационной безопасности приходится осваивать новые методы и

технологии защиты, учета инцидентов, разрабатывать новые стандарты информационной

безопасности.

Но, как утверждают специалисты, применение

облачных вычислений способно значительно повысить уровень безопасности данных.

Одна из причин - это постоянная забота о высоком

уровне безопасности со стороны компаний, предоставляющих доступ к сервисам cloudcomputing.

Зная об опасениях своих клиентов, они вынуждены вкладывать существенные

средства в создание и поддержку надежной системы защиты. Некоторые провайдеры

ИТ-услуг в сфере CloudComputing

делают явный упор в своей маркетинговой компании именно на гарантию высокого

уровня безопасности.

Список литературы

«Безопасность

сети: то, что должен знать каждый» 2004 г. Елена Полонская.

Журнал:

«Известия высших учебных заведений. Поволжский

регион. Технические науки» 2011г., выпуск: 2. (УДК 681.3.067).

Зайцев,

А. П. Техническая защита информации / А. П. Зайцев, А. А. Шелупа-нов, Р.В.

Мещеряков. - М. : Горячая линия - Телеком, 2009. - 616 с. Научная библиотека

КиберЛенинка: http://cyberleninka.ru/article/n/razrabotka-i-analiz-modeli-politiki-bezopasnosti-kompyuternoy-seti#ixzz2nR4occbh

Клейменов,

С. А. Информационная безопасность и защита информации / С. А. Клейменов. - М. :

Академия, 2007. - 336 с. Научная библиотека КиберЛенинка: http://cyberleninka.ru/article/n/razrabotka-i-analiz-modeli-politiki-bezopasnosti-kompyuternoy-seti#ixzz2nR4xdhUU

Завгородний

В. И. Комплексная защита информации в компьютерных системах / В. И.

Завгородний. - М. : Логос, 2001. - 264 с. Научная библиотека КиберЛенинка: http://cyberleninka.ru/article/n/razrabotka-i-analiz-modeli-politiki-bezopasnosti-kompyuternoy-seti#ixzz2nR5DiKcl