Система защиты информации в локальной сети предприятия

1. Введение

«Кто владеет информацией - владеет миром»

(Уинстон Черчилль).

В 21 веке главной ценностью на планете считается информация, все больше и

больше информации переводиться в электронный формат, такие как электронные

платежи, хранение документов, личные данные человека и т.д.. Понятие информации

неразрывно связано с компьютерными технологиями, системами и сетями связи, то

становится очевидной важность вопроса защиты информации в них. Особенно

актуально стоит этот вопрос в области секретной информации государства и

частной коммерческой информации.

В бизнесе добросовестная конкуренция предполагает соперничество,

основанное на соблюдении законодательства и общепризнанных норм морали. Однако

нередко предприниматели, конкурируя между собой, стремятся с помощью

противоправных действий получить информацию в ущерб интересам другой стороны и

использовать ее для достижения преимущества на рынке. Криминализация общества и

недостаточная эффективность государственной системы охраны правопорядка

заставляет представителей бизнеса самим принимать меры для адекватного

противостояния имеющим место негативным процессам, наносящим ущерб

конфиденциальной информации фирмы.

Причин активизации компьютерных преступлений и связанных с ними

финансовых потерь достаточно много, существенными из них являются:

§ переход от традиционной "бумажной" технологии хранения и

передачи сведений на электронную и недостаточное при этом развитие технологии

защиты информации в таких технологиях;

§ объединение вычислительных систем, создание глобальных сетей и расширение

доступа к информационным ресурсам;

§ увеличение сложности программных средств.

В последнее время в современных обзорах по информационной безопасности

прослеживается тенденция к увеличению количества нарушений в области

компьютерных преступлений. Учитывая разнообразие угроз и сложность современных

сетей, реализация решения для защиты требует глубоких знаний и опыта в целом

ряде узкоспециализированных дисциплин. В число распространенных угроз входит

умышленное использование опасного программного кода (вирусов, червей, троянских

программ), а также атаки типа DoS (отказ в обслуживании).

Существует несколько ключевых элементов обеспечения безопасности, которые

должны найти свое отражение в создаваемой инфраструктуре защиты: управление доступом;

управление угрозами; управление конфиденциальностью; ведение контрольных

журналов и мониторинг.

Данный дипломный проект посвящен решению задач безопасности предприятия.

2. Постановка задачи

Обеспечение информационной безопасности IP сетей предприятия.

Для достижения этой цели необходимо:

1) Провести анализ возможных информационных угроз предприятия, с

выявлением наиболее опасных.

2) Рассмотреть средства защиты.

) Организовать защищенные каналы связи.

) Организовать защиту информационной системы предприятия

2.1 Анализ угроз предприятия

.1.1 Анализ сетевого трафика

Анализ трафика является одним из способов получения паролей и

идентификаторов пользователей в сети Internet. Анализ осуществляется с помощью

специальной пpогpаммы - анализатора пакетов (sniffer), перехватывающей все

пакеты, передаваемые по сегменту сети, и выделяющей среди них те, в которых

передаются идентификатор пользователя и его пароль.

Во многих протоколах данные передаются в открытом, незашифрованном виде.

Анализ сетевого трафика позволяет перехватывать данные, передаваемые по

протоколам FTP и TELNET (пароли и идентификаторы пользователей), HTTP

(Hypertext Transfer Protocol - протокол передачи гипертекстовых файлов -

передача гипертекста между WEB-сервером и браузером, в том числе и вводимые

пользователем в формы на web-страницах данные), SMTP , POP3 , IMAP, NNTP

(электронная почта и конференции) и IRC -Internet Relay Chat (online-разговоры,

chat). Так могут быть перехвачены пароли для доступа к почтовым системам с

web-интерфейсом, номера кредитных карт при работе с системами электронной

коммерции и различная информация личного характера, разглашение которой

нежелательно.

В настоящее время разработаны различные протоколы обмена, позволяющие

защитить сетевое соединение и зашифровать трафик . К сожалению, они ещё не

сменили старые протоколы и не стали стандартом для каждого пользователя. В

определённой степени их распространению помешали существующие в ряде стран

ограничения на экспорт средств сильной криптографии. Из-за этого реализации

данных протоколов либо не встраивались в программное обеспечение, либо

значительно ослаблялись (ограничивалась максимальная длина ключа), что

приводило к практической бесполезности их, так как шифры могли быть вскрыты за

приемлемое время.

Анализ сетевого трафика позволяет:

. Во-первых, изучить логику работы распределенной ВС, то есть получить

взаимно однозначное соответствие событий, происходящих в системе, и команд,

пересылаемых друг другу ее объектами, в момент появления этих событий (если

проводить дальнейшую аналогию с инструментарием хакера, то анализ трафика в

этом случае заменяет и трассировщик). Это достигается путем перехвата и анализа

пакетов обмена на канальном уровне. Знание логики работы распределенной ВС

позволяет на практике моделировать и осуществлять типовые удаленные атаки,

рассмотренные в следующих пунктах на примере конкретных распределенных ВС.

. Во-вторых, анализ сетевого трафика позволяет перехватить поток данных,

которыми обмениваются объекты распределенной ВС. Таким образом, удаленная атака

данного типа заключается в получении на удаленном объекте несанкционированного

доступа к информации, которой обмениваются два сетевых абонента. Отметим, что

при этом отсутствует возможность модификации трафика и сам анализ возможен

только внутри одного сегмента сети. Примером перехваченной при помощи данной

типовой удаленной атаки информации могут служить имя и пароль пользователя,

пересылаемые в незашифрованном виде по сети.

По характеру воздействия анализ сетевого трафика является пассивным воздействием

Осуществление данной атаки без обратной связи ведет к нарушению

конфиденциальности информации внутри одного сегмента сети на канальном уровне

OSI При этом начало осуществления атаки безусловно по отношению к цели атаки.

.1.2 Подмена доверенного объекта или субъекта распределенной ВС

Одной из проблем безопасности распределенной ВС является недостаточная

идентификация и аутентификация ее удаленных друг от друга объектов. Основная

трудность заключается в осуществлении однозначной идентификации сообщений,

передаваемых между субъектами и объектами взаимодействия. Обычно в

распределенных ВС эта проблема решается следующим образом: в процессе создания

виртуального канала объекты РВС обмениваются определенной информацией,

уникально идентифицирующей данный канал. Такой обмен обычно называется

"рукопожатием" (handshake). Однако, отметим, что не всегда для связи

двух удаленных объектов в РВС создается виртуальный канал. Практика показывает,

что зачастую, особенно для служебных сообщений (например, от маршрутизаторов)

используется передача одиночных сообщений, не требующих подтверждения.

Как известно, для адресации сообщений в распределенных ВС используется

сетевой адрес, который уникален для каждого объекта системы (на канальном

уровне модели OSI - это аппаратный адрес сетевого адаптера, на сетевом уровне -

адрес определяется в зависимости от используемого протокола сетевого уровня

(например, IP-адрес). Сетевой адрес также может использоваться для

идентификации объектов распределенной ВС. Однако сетевой адрес достаточно

просто подделывается и поэтому использовать его в качестве единственного

средства идентификации объектов недопустимо.

В том случае, когда распределенная ВС использует нестойкие алгоритмы

идентификации удаленных объектов, то оказывается возможной типовая удаленная

атака, заключающаяся в передаче по каналам связи сообщений от имени

произвольного объекта или субъекта РВС. При этом существуют две разновидности

данной типовой удаленной атаки:

· атака при установленном виртуальном канале,

· атака без установленного виртуального канала.

В случае установленного виртуального соединения атака будет заключаться в

присвоении прав доверенного субъекта взаимодействия, легально подключившегося к

объекту системы, что позволит атакующему вести сеанс работы с объектом

распределенной системы от имени доверенного субъекта. Реализация удаленных атак

данного типа обычно состоит в передаче пакетов обмена с атакующего объекта на

цель атаки от имени доверенного субъекта взаимодействия (при этом переданные

сообщения будут восприняты системой как корректные). Для осуществления атаки

данного типа необходимо преодолеть систему идентификации и аутентификации

сообщений, которая, в принципе, может использовать контрольную сумму,

вычисляемую с помощью открытого ключа, динамически выработанного при

установлении канала, случайные многобитные счетчики пакетов и сетевые адреса

станций. Однако на практике, например, в ОС Novell NetWare 3.12-4.1 для

идентификации пакетов обмена используются два 8-битных счетчика - номер канала

и номер пакета; в протоколе TCP для идентификации используются два 32-битных

счетчика.

Как было замечено выше, для служебных сообщений в распределенных ВС часто

используется передача одиночных сообщений, не требующих подтверждения, то есть

не требуется создание виртуального соединения. Атака без установленного

виртуального соединения заключается в передаче служебных сообщений от имени

сетевых управляющих устройств, например, от имени маршрутизаторов.

Очевидно, что в этом случае для идентификации пакетов возможно лишь использование

статических ключей, определенных заранее, что довольно неудобно и требует

сложной системы управления ключами. Однако, при отказе от такой системы

идентификация пакетов без установленного виртуального канала будет возможна

лишь по сетевому адресу отправителя, который легко подделать.

Посылка ложных управляющих сообщений может привести к серьезным

нарушениям работы распределенной ВС (например, к изменению ее конфигурации).

Рассмотренная типовая удаленная атака, использующая навязывание ложного маршрута,

основана на описанной идее.

Подмена доверенного объекта РВС является активным воздействием,

совершаемым с целью нарушения конфиденциальности и целостности информации, по

наступлению на атакуемом объекте определенного события Данная удаленная атака может

являться как внутрисегментной, так и межсегментной, как с обратной связью так и

без обратной связи с атакуемым объектом и осуществляется на сетевом и

транспортном уровнях модели OSI.

.1.3 Внедрение в распределенную ВС ложного объекта путем использования

недостатков алгоритмов удаленного поиска

В распределенной ВС часто оказывается, что ее удаленные объекты

изначально не имеют достаточно информации, необходимой для адресации сообщений.

Обычно такой информацией являются аппаратные (адрес сетевого адаптера) и

логические (IP-адрес, например) адреса объектов РВС. Для получения подобной

информации в распределенных ВС используются различные алгоритмы удаленного

поиска, заключающиеся в передаче по сети специального вида поисковых запросов,

и в ожидании ответов на запрос с искомой информацией. После получения ответа на

запрос, запросивший субъект РВС обладает всеми необходимыми данными для

адресации. Руководствуясь полученными из ответа сведениями об искомом объекте,

запросивший субъект РВС начинает адресоваться к нему. Примером подобных

запросов, на которых базируются алгоритмы удаленного поиска, могут служить

SAP-запрос в ОС Novell NetWare, ARP- и DNS-запрос в сети Internet.

В случае использования распределенной ВС механизмов удаленного поиска

существует возможность на атакующем объекте перехватить посланный запрос и

послать на него ложный ответ, где указать данные, использование которых

приведет к адресации на атакующий ложный объект. В дальнейшем весь поток

информации между субъектом и объектом взаимодействия будет проходить через

ложный объект РВС.

Другой вариант внедрения в РВС ложного объекта использует недостатки

алгоритма удаленного поиска и состоит в периодической передаче на атакуемый

объект заранее подготовленного ложного ответа без приема поискового запроса. В

самом деле, атакующему для того, чтобы послать ложный ответ, не всегда

обязательно дожидаться приема запроса (он может, в принципе, не иметь подобной

возможности перехвата запроса). При этом атакующий может спровоцировать

атакуемый объект на передачу поискового запроса, и тогда его ложный ответ будет

немедленно иметь успех. Данная типовая удаленная атака чрезвычайно характерна

для глобальных сетей, когда у атакующего из-за нахождения его в другом сегменте

относительно цели атаки просто нет возможности перехватить поисковый запрос.

Ложный объект РВС - активное воздействие, совершаемое с целью нарушения

конфиденциальности и целостности информации, которое может являться атакой по

запросу от атакуемого объекта а также безусловной атакой. Данная удаленная

атака является как внутрисегментной, так и межсегментной, имеет обратную связь

с атакуемым объектом и осуществляется на канальном и прикладном уровнях модели

OSI.

2.1.4 Использование ложного объекта для организации удаленной атаки на

распределенную ВС

Получив контроль над проходящим потоком информации между объектами,

ложный объект РВС может применять различные методы воздействия на перехваченную

информацию. В связи с тем, что внедрение в распределенную ВС ложного объекта

является целью многих удаленных атак и представляет серьезную угрозу

безопасности РВС в целом, то в следующих пунктах будут подробно рассмотрены

методы воздействия на информацию, перехваченную ложным объектом.

.1.5 Селекция потока информации и сохранение ее на ложном объекте РВС

Одной из атак, которую может осуществлять ложный объект РВС, является

перехват передаваемой между субъектом и объектом взаимодействия информации.

Важно отметить, что факт перехвата информации (файлов, например) возможен из-за

того, что при выполнении некоторых операций над файлами (чтение, копирование и

т. д.) содержимое этих файлов передается по сети, а, значит, поступает на

ложный объект. Простейший способ реализации перехвата - это сохранение в файле

всех получаемых ложным объектом пакетов обмена.

Тем не менее, данный способ перехвата информации оказывается недостаточно

информативным. Это происходит вследствие того, что в пакетах обмена кроме полей

данных существуют служебные поля, не представляющие в данном случае для

атакующего непосредственного интереса. Следовательно, для того, чтобы получить

непосредственно передаваемый файл, необходимо проводить на ложном объекте

динамический семантический анализ потока информации для его селекции.

.1.6 Модификация информации

Одной из особенностей любой системы воздействия, построенной по принципу

ложного объекта, является то, что она способна модифицировать перехваченную

информацию. Следует особо отметить, что это один из способов, позволяющих

программно модифицировать поток информации между объектами РВС с другого объекта.

Ведь для реализации перехвата информации в сети необязательно атаковать

распределенную ВС по схеме "ложный объект" . Эффективней будет атака,

осуществляющая анализ сетевого трафика, позволяющая получать все пакеты,

проходящие по каналу связи, но, в отличие от удаленной атаки по схеме

"ложный объект" , она не способна к модификации информации.

Далее рассмотрим два вида модификации информации:

· модификация передаваемых данных;

· модификация передаваемого кода.

Одной из функций, которой может обладать система воздействия, построенная

по принципу "ложный объект" , является модификация передаваемых

данных. В результате селекции потока перехваченной информации и его анализа

система может распознавать тип передаваемых файлов (исполняемый или текстовый).

Соответственно, в случае обнаружения текстового файла или файла данных

появляется возможность модифицировать проходящие через ложный объект данные.

Особую угрозу эта функция представляет для сетей обработки конфиденциальной

информации.

Другим видом модификации может быть модификация передаваемого кода.

Ложный объект, проводя семантический анализ проходящей через него информации,

может выделять из потока данных исполняемый код. Известный принцип неймановской

архитектуры гласит, что не существует различий между данными и командами.

Следовательно, для того, чтобы определить, что передается по сети - код или

данные, необходимо использовать определенные особенности, свойственные

реализации сетевого обмена в конкретной распределенной ВС или некоторые

особенности, присущие конкретным типам исполняемых файлов в данной локальной

ОС.

Представляется возможным выделить два различных по цели вида модификации

кода:

· внедрение РПС (разрушающих программных средств);

· изменение логики работы исполняемого файла. В первом случае

при внедрении РПС исполняемый файл модифицируется по вирусной технологии: к

исполняемому файлу одним из известных способов дописывается тело РПС ,а также

одним из известных способов изменяется точка входа так, чтобы она указывала на

начало внедренного кода РПС. Описанный способ, в принципе, ничем не отличается

от стандартного заражения исполняемого файла вирусом, за исключением того, что

файл оказался поражен вирусом или РПС в момент передачи его по сети! Такое

возможно лишь при использовании системы воздействия, построенной по принципу

"ложный объект" . Конкретный вид РПС, его цели и задачи в данном

случае не имеют значения, но можно рассмотреть, например, вариант использования

ложного объекта для создания сетевого червя - наиболее сложного на практике

удаленного воздействия в сетях, или в качестве РПС использовать сетевые шпионы.

Во втором случае происходит модификация исполняемого кода с целью

изменения логики его работы. Данное воздействие требует предварительного

исследования работы исполняемого файла и, в случае его проведения, может

принести самые неожиданные результаты. Например, при запуске на сервере

(например, в ОС Novell NetWare) программы идентификации пользователей

распределенной базы данных ложный объект может так модифицировать код этой

программы, что появится возможность беспарольного входа с наивысшими

привилегиями в базу данных.

.1.7 Подмена информации

Ложный объект позволяет не только модифицировать, но и подменять

перехваченную им информацию. Если модификация информации приводит к ее частичному

искажению, то подмена - к ее полному изменению.

При возникновении в сети определенного контролируемого ложным объектом

события одному из участников обмена посылается заранее подготовленная

дезинформация. При этом такая дезинформация в зависимости от контролируемого

события может быть воспринята либо как исполняемый код, либо как данные.

Рассмотрим пример подобного рода дезинформации.

Предположим, что ложный объект контролирует событие, которое состоит в

подключении пользователя к серверу. В этом случае он ожидает, например, запуска

соответствующей программы входа в систему. В случае, если эта программа

находится на сервере, то при ее запуске исполняемый файл передается на рабочую

станцию. Вместо того, чтобы выполнить данное действие, ложный объект передает

на рабочую станцию код заранее написанной специальной программы - захватчика

паролей. Эта программа выполняет визуально те же действия, что и настоящая

программа входа в систему, например, запрашивая имя и пароль пользователя,

после чего полученные сведения посылаются на ложный объект, а пользователю

выводится сообщение об ошибке. При этом пользователь, посчитав, что он

неправильно ввел пароль (пароль обычно не отображается на экране) снова

запустит программу подключения к системе (на этот раз настоящую) и со второго

раза получит доступ. Результат такой атаки - имя и пароль пользователя,

сохраненные на ложном объекте.

.1.8 Отказ в

обслуживании

Одной из основных задач, возлагаемых на сетевую ОС, функционирующую на

каждом из объектов распределенной ВС, является обеспечение надежного удаленного

доступа с любого объекта сети к данному объекту. В общем случае в

распределенной ВС каждый субъект системы должен иметь возможность подключиться

к любому объекту РВС и получить в соответствии со своими правами удаленный

доступ к его ресурсам. Обычно в вычислительных сетях возможность предоставления

удаленного доступа реализуется следующим образом: на объекте РВС в сетевой ОС

запускаются на выполнение ряд программ-серверов (например, FTP-сервер,

WWW-сервер и т.п.), предоставляющих удаленный доступ к ресурсам данного

объекта. Данные программы-серверы входят в состав телекоммуникационных служб

предоставления удаленного доступа. Задача сервера состоит в том, чтобы,

находясь в памяти операционной системы объекта РВС, постоянно ожидать получения

запроса на подключение от удаленного объекта. В случае получения подобного

запроса сервер должен по возможности передать на запросивший объект ответ, в

котором либо разрешить подключение, либо нет (подключение к серверу специально

описано очень схематично, так как подробности в данный момент не имеют

значения). По аналогичной схеме происходит создание виртуального канала связи,

по которому обычно взаимодействуют объекты РВС. В этом случае непосредственно

ядро сетевой ОС обрабатывает приходящие извне запросы на создание виртуального

канала (ВК) и передает их в соответствии с идентификатором запроса (порт или

сокет) прикладному процессу, которым является соответствующий сервер.

Очевидно, что сетевая операционная система способна иметь только

ограниченное число открытых виртуальных соединений и отвечать лишь на

ограниченное число запросов. Эти ограничения зависят от различных параметров

системы в целом, основными из которых являются быстродействие ЭВМ, объем

оперативной памяти и пропускная способность канала связи (чем она выше, тем

больше число возможных запросов в единицу времени).

Основная проблема состоит в том, что при отсутствии статической ключевой

информации в РВС идентификация запроса возможна только по адресу его

отправителя. Если в распределенной ВС не предусмотрено средств аутентификации

адреса отправителя, то есть инфраструктура РВС позволяет с одного объекта

системы передавать на другой атакуемый объект бесконечное число анонимных

запросов на подключение от имени других объектов, то в этом случае будет иметь

успех типовая удаленная атака "Отказ в обслуживании". Результат

применения этой удаленной атаки - нарушение на атакованном объекте

работоспособности соответствующей службы предоставления удаленного доступа, то

есть невозможность получения удаленного доступа с других объектов РВС - отказ в

обслуживании!

Вторая разновидность этой типовой удаленной атаки состоит в передаче с

одного адреса такого количества запросов на атакуемый объект, какое позволит

трафик (направленный "шторм" запросов). В этом случае, если в системе

не предусмотрены правила, ограничивающие число принимаемых запросов с одного

объекта (адреса) в единицу времени, то результатом этой атаки может являться

как переполнение очереди запросов и отказа одной из телекоммуникационных служб,

так и полная остановка компьютера из-за невозможности системы заниматься ничем

другим, кроме обработки запросов.

И последней, третьей разновидностью атаки "Отказ в

обслуживании" является передача на атакуемый объект некорректного,

специально подобранного запроса. В этом случае при наличии ошибок в удаленной

системе возможно зацикливание процедуры обработки запроса, переполнение буфера

с последующим зависанием системы и т. п.

Типовая удаленная атака "Отказ в обслуживании" является

активным воздействием, осуществляемым с целью нарушения работоспособности

системы безусловно относительно цели атаки. Данная УА является однонаправленным

воздействием как межсегментным, так и внутрисегментным, осуществляемым на

транспортном и прикладном (7) уровнях модели OSI.

.2 Средства защиты

.2.1 Методы защиты

Проанализировав угрозы можно заметить, что самыми опасными для

инфраструктуры предприятия являются «пассивные» атаки, т.е. атаки без

физического доступа к сети предприятии, направленные на анализ и перехват

сетевого трафика между главным офисом и филиалом предприятия, поэтому защита

каналов связи будет самой приоритетной задачей.

Таблица 1. анализ угроз

|

Наименование угрозы

|

Ущерб

|

|

Анализ сетевого трафика

|

изучение логики работы

распределенной ВС, перехват поток данных.

|

|

Подмена доверенного объекта

или субъекта распределенной ВС

|

Нарушения

конфиденциальности и целостности информации

|

|

Модификация и подмена

информации

|

модификация информации

приводит к ее частичному искажению, подмена - к ее полному изменению.

|

|

Отказ в обслуживании

|

Зацикливание процедуры

обработки запроса, переполнение буфера с последующим зависанием системы и т.

п.

|

Таблица 2. Средства защиты

|

Наименование средств защиты

|

Наименование угрозы

|

|

VPN на базе протокола IPsec

|

Анализ сетевого трафика

|

|

Контроль соединений,

Политики безопасности

|

Подмена доверенного объекта

или субъекта распределенной ВС

|

|

Антивирусы

|

Модификация и подмена

информации

|

|

Настройки брандмауэра

|

Отказ в обслуживании

|

Одним из наиболее эффективных методов защиты каналов обмена информации

между филиалами, является шифрование трафика, но и это не гарантирует

безопасность передаваемой информации. Поэтому, по-моему мнению, для повышения

безопасности информации, необходимо использовать терминальный доступ.

Для внутренней инфраструктуры предприятия наибольшую опасность

представляют атаки направленные на модификацию информации, т.е. вирусные атаки,

а так же программы-шпионы. Проникновение вирусов, возможно лишь двумя путями,

локально (переносные запоминающие устройства, компакт диски) и через сеть

интернет. Для защиты от интернет угроз, а так же для экономии трафика

используется Proxy сервер со встроенным антивирусом. От

«локальных» вирусных угроз используется антивирус, установленный на каждом

компьютере пользователей, который так же служит и вторым средством защиты от

интернет-угроз.

Так же, для повышения безопасности используются ограничение прав доступа

пользователей. Это необходимо не только для «скрытия» важной информации между

пользователями разных отделов, но и потому что для поражения системных файлов

вирусы используют именно права доступа пользователя.

.2.2 IPsecSecurity - это комплект протоколов,

касающихся вопросов шифрования, аутентификации и обеспечения защиты при

транспортировке IP-пакетов; в его состав входят около 20 предложений по

стандартам и 18 RFC.

Спецификация IP Security (известная сегодня как IPsec) разрабатывается

IETF (Internet Engineering Task Force - проблемная группа проектирования

Internet) В настоящее время IPsec включает 3 алгоритмо-независимые базовые

спецификации, опубликованные в качестве RFC-документов "Архитектура

безопасности IP", "Аутентифицирующий заголовок (AH)",

"Инкапсуляция зашифрованных данных (ESP)". Необходимо заметить, что в

марте 1998 года Рабочая группа IP Security Protocol предложила новые версии

этих спецификаций, имеющие в настоящее время статус предварительных стандартов.

Кроме этого, существуют несколько алгоритмо-зависимых спецификаций,

использующих протоколы MD5, SHA, DES.

Рис. 1 Архитектура IPSec

Рабочая группа IP Security Protocol разрабатывает также и протоколы

управления ключевой информацией. В задачу этой группы входит разработка

протокола IKMP (Internet Key Management Protocol), протокола управления ключами

прикладного уровня, не зависящего от используемых протоколов обеспечения

безопасности. В настоящее время рассматриваются концепции управления ключами с

использованием спецификации ISAKMP (Internet Security Association and Key Management

Protocol) и протокола Oakley установления ключа (Oakley Key Determination

Protocol). Спецификация ISAKMP описывает механизмы согласования атрибутов

используемых протоколов, в то время как протокол Oakley позволяет устанавливать

сессионные ключи на компьютеры сети Интернет. Рассматриваются также возможности

использования механизмов управления ключами протокола SKIP. Создаваемые

стандарты управления ключевой информацией, возможно, будут поддерживать Центры

распределения ключей, аналогичные используемым в системе Kerberos.

Гарантии целостности и конфиденциальности данных в спецификации IPsec

обеспечиваются за счет использования механизмов аутентификации и шифрования

соответственно. Последние, в свою очередь, основаны на предварительном

согласовании сторонами информационного обмена т.н. "контекста

безопасности" - применяемых криптографических алгоритмов, алгоритмов

управления ключевой информацией и их параметров. Спецификация IPsec

предусматривает возможность поддержки сторонами информационного обмена различных

протоколов и параметров аутентификации и шифрования пакетов данных, а также

различных схем распределения ключей. При этом результатом согласования

контекста безопасности является установление индекса параметров безопасности

(SPI), представляющего собой указатель на определенный элемент внутренней

структуры стороны информационного обмена, описывающей возможные наборы

параметров безопасности.

По сути, IPSec, работает на третьем уровне, т. е. на сетевом уровне. В

результате передаваемые IP-пакеты защищены прозрачным для сетевых приложений и

инфраструктуры образом. В отличие от SSL (Secure Socket Layer), который

работает на четвертом (т. е. транспортном) уровне и теснее связан с более

высокими уровнями модели OSI, IPSec призван обеспечить низкоуровневую защиту.

Рис. 2 Модель OSI/ISO

К IP-данным, готовым к передаче по виртуальной частной сети, IPSec

добавляет заголовок для идентификации защищенных пакетов. Перед передачей по

Internet эти пакеты инкапсулируются в другие IP-пакеты. IPSec поддерживает

несколько типов шифрования, в том числе DES и MD5 - дайджест сообщения.

Чтобы установить защищенное соединение, оба участника сеанса должны иметь

возможность быстро согласовать параметры защиты, такие как алгоритмы

аутентификации и ключи. IPSec поддерживает два типа схем управления ключами, с

помощью которых участники могут согласовать параметры сеанса. Эта двойная

поддержка вызвала определенные трения в рабочей группе IETF.

С текущей версией

IP, IPv4, могут быть использованы или Internet Secure Association Key Management Protocol

(ISAKMP), или Simple Key Management for

Internet Protocol. С

новой версией IP, IPv6, придется использовать ISAKMP, известный сейчас как

ISAKMP/Oakley. К сожалению, две вышеописанные схемы управления ключами во

многом несовместимы, а значит, гарантировать интероперабельность из конца в

конец вряд ли возможно.

Заголовок AH

Аутентифицирующий заголовок (AH) является обычным опциональным заголовком

и, как правило, располагается между основным заголовком пакета IP и полем

данных. Наличие AH никак не влияет на процесс передачи информации транспортного

и более высокого уровней. Основным и единственным назначением AH является

обеспечение защиты от атак, связанных с несанкционированным изменением

содержимого пакета, и в том числе от подмены исходного адреса сетевого уровня.

Протоколы более высокого уровня должны быть модифицированы в целях

осуществления проверки аутентичности полученных данных.

Формат AH достаточно прост и состоит из 96-битового заголовка и данных переменной

длины, состоящих из 32-битовых слов. Названия полей достаточно ясно отражают их

содержимое: Next Header указывает на следующий заголовок, Payload Len

представляет длину пакета, SPI является указателем на контекст безопасности и

Sequence Number Field содержит последовательный номер пакета.

Рис. 3 Формат заголовка AH

Последовательный номер пакета был введен в AH в 1997 году в ходе процесса

пересмотра спецификации IPsec. Значение этого поля формируется отправителем и

служит для защиты от атак, связанных с повторным использованием данных процесса

аутентификации. Поскольку сеть Интернет не гарантирует порядок доставки

пакетов, получатель должен хранить информацию о максимальном последовательном

номере пакета, прошедшего успешную аутентификацию, и о получении некоторого

числа пакетов, содержащих предыдущие последовательные номера (обычно это число

равно 64).

В отличие от алгоритмов вычисления контрольной суммы, применяемых в

протоколах передачи информации по коммутируемым линиям связи или по каналам

локальных сетей и ориентированных на исправление случайных ошибок среды

передачи, механизмы обеспечения целостности данных в открытых

телекоммуникационных сетях должны иметь средства защиты от внесения

целенаправленных изменений. Одним из таких механизмов является специальное

применение алгоритма MD5: в процессе формирования AH последовательно

вычисляется хэш-функция от объединения самого пакета и некоторого

предварительно согласованного ключа, а затем от объединения полученного

результата и преобразованного ключа. Данный механизм применяется по умолчанию в

целях обеспечения всех реализаций IPv6, по крайней мере, одним общим

алгоритмом, не подверженным экспортным ограничениям.

Заголовок ESP - Инкапсуляция зашифрованных данных

В случае использования инкапсуляции зашифрованных данных заголовок ESP

является последним в ряду опциональных заголовков, "видимых" в

пакете. Поскольку основной целью ESP является обеспечение конфиденциальности

данных, разные виды информации могут требовать применения существенно различных

алгоритмов шифрования. Следовательно, формат ESP может претерпевать

значительные изменения в зависимости от используемых криптографических

алгоритмов. Тем не менее, можно выделить следующие обязательные поля: SPI, указывающее

на контекст безопасности, поле порядкового номера, содержащее последовательный

номер пакета, и контрольная сумма, предназначенная для защиты от атак на

целостность зашифрованных данных. Кроме этого, как правило, в теле ESP

присутствуют параметры (например, режим использования) и данные (например,

вектор инициализации) применяемого алгоритма шифрования. Часть ESP заголовка

может быть зашифрована на открытом ключе получателя или на совместном ключе

пары отправитель-получатель. Получатель пакета ESP расшифровывает ESP заголовок

и использует параметры и данные применяемого алгоритма шифрования для

декодирования информации транспортного уровня.

Рис. 4 Формат заголовка ESP

Различают два режима применения ESP - транспортный и тоннельный.

Транспортный

режим

Транспортный режим используется для шифрования поля данных IP пакета,

содержащего протоколы транспортного уровня (TCP, UDP, ICMP), которое, в свою

очередь, содержит информацию прикладных служб. Примером применения

транспортного режима является передача электронной почты. Все промежуточные

узлы на маршруте пакета от отправителя к получателю используют только открытую

информацию сетевого уровня и, возможно, некоторые опциональные заголовки пакета

(в IPv6). Недостатком транспортного режима является отсутствие механизмов

скрытия конкретных отправителя и получателя пакета, а также возможность

проведения анализа трафика. Результатом такого анализа может стать информация

об объемах и направлениях передачи информации, области интересов абонентов,

расположение руководителей.

Тоннельный

режим

Тоннельный режим предполагает шифрование всего пакета, включая заголовок

сетевого уровня. Тоннельный режим применяется в случае необходимости скрытия

информационного обмена организации с внешним миром. При этом, адресные поля

заголовка сетевого уровня пакета, использующего тоннельный режим, заполняются

межсетевым экраном организации и не содержат информации о конкретном

отправителе пакета. При передаче информации из внешнего мира в локальную сеть

организации в качестве адреса назначения используется сетевой адрес межсетевого

экрана. После дешифрования межсетевым экраном начального заголовка сетевого

уровня пакет направляется получателю.

SA - Security Associations

Security Association (SA) - это соединение, которое предоставляет службы

обеспечения безопасности трафика, который передаётся через него. Два компьютера

на каждой стороне SA хранят режим, протокол, алгоритмы и ключи, используемые в

SA. Каждый SA используется только в одном направлении. Для двунаправленной

связи требуется два SA. Каждый SA реализует один режим и протокол; таким

образом, если для одного пакета необходимо использовать два протокола (как

например AH и ESP), то требуется два SA.

Политика

безопасности

Политика безопасности хранится в SPD (Security Policy Database - База

данных политики безопасности). SPD может указать для пакета данных одно из трёх

действий: отбросить пакет, не обрабатывать пакет с помощью IPSec, обработать

пакет с помощью IPSec. В последнем случае SPD также указывает, какой SA

необходимо использовать (если, конечно, подходящий SA уже был создан) или

указывает, с какими параметрами должен быть создан новый SA.является очень

гибким механизмом управления, который допускает очень хорошее управление

обработкой каждого пакета. Пакеты классифицируются по большому числу полей, и

SPD может проверять некоторые или все поля для того, чтобы определить

соответствующее действие. Это может привести к тому, что весь трафик между

двумя машинами будет передаваться при помощи одного SA, либо отдельные SA будут

использоваться для каждого приложения, или даже для каждого TCP соединения.

ISAKMP/Oakley

Протокол ISAKMP определяет общую структуру протоколов, которые

используются для установления SA и для выполнения других функций управления

ключами. ISAKMP поддерживает несколько Областей Интерпретации (DOI), одной из

которых является IPSec-DOI. ISAKMP не определяет законченный протокол, а

предоставляет "строительные блоки" для различных DOI и протоколов

обмена ключами.

Протокол Oakley - это протокол определения ключа, использующий алгоритм

замены ключа Диффи-Хеллмана. Протокол Oakley поддерживает идеальную прямую

безопасность (Perfect Forward Secrecy - PFS), при реализации которой

разрешается доступ к данным, защищенным только одним ключом, когда сомнение

вызывает единственный ключ. При этом для вычисления значений дополнительных

ключей этот ключ защиты повторно никогда не используется; кроме того, для этого

не используется и исходный материал, послуживший для вычисления данного ключа

защиты.

IKE

IKE - протокол обмена ключами по умолчанию для ISAKMP, на данный момент

являющийся единственным. IKE находится на вершине ISAKMP и выполняет,

собственно, установление как ISAKMP SA, так и IPSec SA. IKE поддерживает набор

различных примитивных функций для использования в протоколах. Среди них можно

выделить хэш-функцию и псевдослучайную функцию (PRF).

Атаки на AH, ESP и IKE.

Все виды атак на компоненты IPSec можно разделить на следующие группы:

· атаки, эксплуатирующие конечность ресурсов системы (типичный

пример - атака "Отказ в обслуживании", Denial-of-service или

DOS-атака)

· атаки, использующие особенности и ошибки конкретной

реализации IPSec

· атаки, основанные на слабостях самих протоколов AH и ESP

Чисто криптографические атаки можно не рассматривать - оба протокола

определяют понятие "трансформ", куда скрывают всю криптографию. Если

используемый криптоалгоритм стоек, а определенный с ним трансформ не вносит

дополнительных слабостей (это не всегда так, поэтому правильнее рассматривать

стойкость всей системы - Протокол-Трансформ-Алгоритм), то с этой стороны все

нормально.

Что остается? Replay Attack - воспроизвести атаку - нивелируется за счет

использования Порядкового номера (в одном единственном случае это не работает -

при использовании ESP без аутентификации и без AH). Далее, порядок выполнения

действий (сначала шифрация, потом аутентификация) гарантирует быструю

отбраковку "плохих" пакетов (более того, согласно последним

исследованиям в мире криптографии, именно такой порядок действий наиболее

безопасен, обратный порядок в некоторых, правда очень частных случаях, может

привести к потенциальным дырам в безопасности; к счастью, ни SSL, ни IKE, ни

другие распространенные протоколы с порядком действий "сначала

аутентифицировать, потом зашифровать", к этим частным случаям не

относятся, и, стало быть, этих дыр не имеют).

Остается атака Denial-Of-Service (отказ в обслуживании). Как известно,

это атака, от которой не существует полной защиты. Тем не менее, быстрая

отбраковка плохих пакетов и отсутствие какой-либо внешней реакции на них

(согласно RFC) позволяют более-менее хорошо справляться с этой атакой. В

принципе, большинству (если не всем) известным сетевым атакам (sniffing,

spoofing, hijacking и т.п.) AH и ESP при правильном их применении успешно

противостоят. С IKE несколько сложнее. Протокол очень сложный, тяжел для

анализа. Кроме того, в силу опечаток (в формуле вычисления HASH_R) при его написании

и не совсем удачных решений (тот же HASH_R и HASH_I) он содержит несколько

потенциальных "дыр" (в частности, в первой фазе не все Payload в

сообщении аутентифицируются), впрочем, они не очень серьезные и ведут,

максимум, к отказу в установлении соединения. От атак типа replay, spoofing,

sniffing, hijacking IKE более-менее успешно защищается. С криптографией

несколько сложнее, - она не вынесена, как в AH и ESP, отдельно, а реализована в

самом протоколе. Тем не менее, при использовании стойких алгоритмов и

примитивов (PRF), проблем быть не должно. В какой-то степени можно

рассматривать как слабость IPsec то, что в качестве единственного обязательного

к реализации криптоалгоритма в нынешних спецификациях указывается DES (это

справедливо и для ESP, и для IKE), 56 бит ключа которого уже не считаются

достаточными. Тем не менее, это чисто формальная слабость - сами спецификации

являются алгоритмо-независимыми, и практически все известные вендоры давно

реализовали 3DES (а некоторые уже и AES).Таким образом, при правильной

реализации, наиболее "опасной" атакой остается отказ в обслуживании.

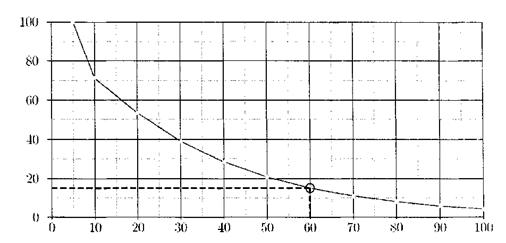

Оценка

протокола

Протокол IPSec получил неоднозначную оценку со стороны специалистов. С

одной стороны, отмечается, что протокол IPSec является лучшим среди всех других

протоколов защиты передаваемых по сети данных, разработанных ранее (включая

разработанный Microsoft PPTP). С другой стороны, присутствует чрезмерная

сложность и избыточность протокола. По мнению аналитиков, протокол является

слишком сложным, чтобы быть безопасным. В частности, Niels Ferguson и Bruce

Schneier в своей работе "A Cryptographic Evaluation of IPsec -

Криптографическое вычисление IPsec” отмечают, что они обнаружили серьёзные

проблемы безопасности практически во всех главных компонентах IPsec. Авторы также

отмечают, что набор протоколов требует серьёзной доработки для того, чтобы он

обеспечивал хороший уровень безопасности. Они также приводят описание ряда

атак, использующих как слабости общей схемы обработки данных, так и слабости

криптографических алгоритмов.

В этой главе мы рассмотрели некоторые основные моменты, касающиеся

протокола сетевой безопасности IPsec. Не лишним будет отметить, что протокол

IPsec реализован в операционной системе Linux в качестве проекта Frees\WAN.

.2.2 VPN

Наилучшее с точки зрения безопасности взаимодействие объектов в

распределенной ВС возможно только по выделенному каналу.(англ. Virtual Private Network - виртуальная частная сеть) - логическая сеть,

создаваемая поверх другой сети, например Интернет. Несмотря на то, что коммуникации

осуществляются по публичным сетям с использованием небезопасных протоколов, за

счёт шифрования создаются закрытые от посторонних каналы обмена информацией.

Шифрование информации так же способствует защите от анализа передаваемого

трафика. Для предотвращения атаки подбором пароля используется система ключей.

Большинство компаний предпочитают не афишировать наличие VPN-сервера в

своей сети. И это правильно, поскольку практически ни одна реализация не смогла

избежать программистских ошибок и за последние несколько лет было обнаружено

множество дыр, но использовать их не так-то просто! Во-первых, необходимо

выяснить IP-адрес VPN-севера, а во-вторых, как-то определить тип программного

обеспечения и версию реализации.

.2.3

Антивирусы

Антивирусные программы развивались параллельно с эволюцией вирусов. По

мере того как появлялись новые технологии создания вирусов, усложнялся и

математический аппарат, который использовался в разработке антивирусов.

Первые антивирусные алгоритмы строились на основе сравнения с эталоном.

Речь идет о программах, в которых вирус определяется классическим ядром по

некоторой маске. Смысл алгоритма заключается в использовании статистических

методов. Маска должна быть, с одной стороны, маленькой, чтобы объем файла был

приемлемых размеров, а с другой - достаточно большой, чтобы избежать ложных

срабатываний (когда «свой» воспринимается как «чужой», и наоборот).

Первые антивирусные программы, построенные по этому принципу (так

называемые сканеры-полифаги), знали некоторое количество вирусов и умели их

лечить. Создавались эти программы следующим образом: разработчик, получив код

вируса (код вируса поначалу был статичен), составлял по этому коду уникальную

маску (последовательность 10-15 байт) и вносил ее в базу данных антивирусной

программы. Антивирусная программа сканировала файлы и, если находила данную

последовательность байтов, делала заключение о том, что файл инфицирован.

Данная последовательность (сигнатура) выбиралась таким образом, чтобы она была

уникальной и не встречалась в обычном наборе данных.

Описанные подходы использовались большинством антивирусных программ

вплоть до середины 90-х годов, когда появились первые полиморфные вирусы,

которые изменяли свое тело по непредсказуемым заранее алгоритмам. Тогда

сигнатурный метод был дополнен так называемым эмулятором процессора,

позволяющим находить шифрующиеся и полиморфные вирусы, не имеющие в явном виде

постоянной сигнатуры.

Второй механизм, появившийся в середине 90-х годов и использующийся всеми

антивирусами, - это эвристический анализ. Дело в том, что аппарат эмуляции

процессора, который позволяет получить выжимку действий, совершаемых

анализируемой программой, не всегда дает возможность осуществлять поиск по этим

действиям, но позволяет произвести некоторый анализ и выдвинуть гипотезу типа

«вирус или не вирус?».

В данном случае принятие решения основывается на статистических подходах.

А соответствующая программа называется эвристическим анализатором.

Для того чтобы размножаться, вирус должен совершать какие-либо конкретные

действия: копирование в память, запись в сектора и т.д. Эвристический

анализатор (он является частью антивирусного ядра) содержит список таких

действий, просматривает выполняемый код программы, определяет, что она делает,

и на основе этого принимает решение, является данная программа вирусом или нет.

При этом процент пропуска вируса, даже неизвестного антивирусной

программе, очень мал. Данная технология сейчас широко используется во всех

антивирусных программах.

Наданный момент существует множество антивирусных программ таких как:

«Антивирус Касперского» , Doctor Web, Norton AntiVirus, McAfee, Panda

Antivirus, Symantek Antivirus и многие другие.

.2.4 Контроль за виртуальными соединениями

Взаимодействие объектов РВС по виртуальному каналу позволяет надежно

защитить соединение от возможных информационно-разрушающих воздействий по

каналам связи. Однако взаимодействие по ВК имеет свои минусы. К минусам

относится необходимость контроля за соединением. Если в системе связи удаленных

объектов РВС не предусмотреть использование надежных алгоритмов контроля за

соединением, то, избавившись от одного типа удаленных атак на соединение

("Подмена доверенного объекта"), можно подставить систему под другую

типовую УА - "Отказ в обслуживании". Поэтому для обеспечения

надежного функционирования и работоспособности (доступности) каждого объекта

распределенной ВС необходимо прежде всего контролировать процесс создания

соединения. Как уже говорилось ранее, задача контроля за ВК распадается на две

подзадачи:

§ контроль за созданием соединения;

§ контроль за использованием соединения.

Решение второй задачи лежит на поверхности: так как сетевая операционная

система не может одновременно иметь бесконечное число открытых ВК, то в том

случае, если ВК простаивает в течение определенного системой тайм-аута,

происходит его закрытие.

.2.5 FireWall

Когда Вы соединяете Вашу сеть с Internet или с другой сетью, фактор

обеспечения безопасности доступа в Вашу сеть имеет критическое значение.

Наиболее эффективный способ защиты при связи с Internet предполагает размещение

межсетевого экрана FireWall между Вашей локальной сетью и Internet. Межсетевые

экраны реализуют механизмы контроля доступа из внешней сети к внутренней путем

фильтрации всего входящего и исходящего трафика, пропуская только

авторизованные данные.

Существует три основных типа межсетевых экранов - пакетный фильтр (packet

filtering), шлюз на сеансовом уровне (circuit-level gateway) и шлюз на

прикладном уровне (application-level gateway). Очень немногие существующие

межсетевые экраны могут быть однозначно отнесены к одному из названных типов.

Как правило, МСЭ совмещает в себе функции двух или трех типов.

Как уже отмечалось, для того, чтобы эффективно обеспечивать безопасность

сети, firewall обязан отслеживать и управлять всем потоком, проходящим через

него. Для принятия управляющих решений для TCP/IP-сервисов (то есть передавать,

блокировать или отмечать в журнале попытки установления соединений), firewall

должен получать, запоминать, выбирать и обрабатывать информацию, полученную от

всех коммуникационных уровней и от других приложений.

Недостаточно просто проверять пакеты по отдельности. Информация о

состоянии соединения, полученная из инспекции соединений в прошлом и других

приложений - главный фактор в принятии управляющего решения при попытке установления

нового соединения. Для принятия решения могут учитываться как состояние

соединения (полученное из прошлого потока данных), так и состояние приложения

(полученное из других приложений).

Итак, управляющие решения требуют чтобы firewall имел доступ, возможность

анализа и использования следующих вещей:

1. Информация о соединениях - информация от всех семи уровней в

пакете.

2. История соединений - информация, полученная от предыдущих

соединений. Например, исходящая команда PORT сессии FTP должна быть сохранена

для того, чтобы в дальнейшем с его помощью можно было проверить входящее

соединение FTP data.

. Состояния уровня приложения - информация о состоянии, полученная

из других приложений. Например, аутентифицированному до настоящего момента

пользователю можно предоставить доступ через firewall только для авторизованных

видов сервиса.

. Манипулирование информацией - вычисление разнообразных

выражений, основанных на всех вышеперечисленных факторах.

Наиболее распространенным решением для управления межсетевого экрана

(брандмауэра) netfilter для ядер Linux версий 2.4 и 2.6 является утилита Iptables. Вопреки очень распространённому

мнению, ни iptables, ни netfilter не производят маршрутизацию пакетов и никак

ей не управляют. Netfilter только фильтрует и модифицирует (в том числе, для

NAT) пакеты по правилам, заданным администратором через утилиту iptables. Для

использования утилиты iptables требуются привилегии суперпользователя (root).

Иногда под словом iptables имеется в виду и сам межсетевой экран netfilter.

.3 Организация защищенных каналов связи

.3.1 Настройка Firewall

Данная настройка Iptables рассчитана на схему с использованием 2 сетевых интерфейсов.

Рис

5 брэндмауэр.

Программа

позволяет задать правила, которым должны соответствовать проходящие через

брандмауэр IP-пакеты. Эти правила, как и все настройки Linux, записываются в

текстовый файл, находящийся в папке /etc. Последовательность правил называется

цепочкой (CHAIN). Для одного и того же сетевого интерфейса используются

несколько цепочек. Если проходящий пакет не соответствует ни одному из правил,

то выполняется действие по умолчанию.

Для

определений правил используются несколько таблиц:

MANGLE

Используется для изменения заголовка пакета. Допускается выполнять только

нижеперечисленные действия:

· TOS

· TTL

· MARK

Действие TOS выполняет установку битов поля Type of Service в пакете. Это

поле используется для назначения сетевой политики обслуживания пакета, т.е.

задает желаемый вариант маршрутизации. Однако, следует заметить, что данное

свойство в действительности используется на незначительном количестве

маршрутизаторов в Интернете. Другими словами, не следует изменять состояние

этого поля для пакетов, уходящих в Интернет, потому что на роутерах, которые

таки обслуживают это поле, может быть принято неправильное решение при выборе

маршрута.

Действие TTL используется для установки значения поля TTL (Time To Live)

пакета. Есть одно неплохое применение этому действию. Мы можем присваивать

определенное значение этому полю, чтобы скрыть наш брандмауэр от чересчур

любопытных провайдеров (Internet Service Providers). Дело в том, что отдельные

провайдеры очень не любят когда одно подключение разделяется несколькими

компьютерами. и тогда они начинают проверять значение TTL приходящих пакетов и

используют его как один из критериев определения того, один компьютер

"сидит" на подключении или несколько.

Действие MARK устанавливает специальную метку на пакет, которая затем

может быть проверена другими правилами в iptables или другими программами,

например iproute2. С помощью "меток" можно управлять маршрутизацией

пакетов, ограничивать траффик и т.п.

NAT

Используется для выполнения преобразований сетевых адресов NAT (Network

Address Translation). Только первый пакет из потока проходит через цепочки этой

таблицы, трансляция адресов или маскировка применяются ко всем последующим

пакетам в потоке автоматически. Для этой таблицы характерны действия:

· DNAT

· SNAT

· MASQUERADE

Действие DNAT (Destination Network Address Translation) производит

преобразование адресов назначения в заголовках пакетов. Другими словами, этим

действием производится перенаправление пакетов на другие адреса, отличные от

указанных в заголовках пакетов.(Source Network Address Translation)

используется для изменения исходных адресов пакетов. С помощью этого действия

можно скрыть структуру локальной сети, а заодно и разделить единственный

внешний IP адрес между компьютерами локальной сети для выхода в Интернет. В

этом случае брандмауэр, с помощью SNAT, автоматически производит прямое и

обратное преобразование адресов, тем самым давая возможность выполнять

подключение к серверам в Интернете с компьютеров в локальной сети.

Маскировка (MASQUERADE) применяется в тех же целях, что и SNAT, но в

отличие от последней, MASQUERADE дает более сильную нагрузку на систему.

Происходит это потому, что каждый раз, когда требуется выполнение этого

действия - производится запрос IP адреса для указанного в действии сетевого

интерфейса, в то время как для SNAT IP адрес указывается непосредственно.

Однако, благодаря такому отличию, MASQUERADE может работать в случаях с

динамическим IP адресом, т.е. когда вы подключаетесь к Интернет, скажем через

PPP, SLIP или DHCP.

FILTER

В этой таблице должны содержаться наборы правил для выполнения фильтрации

пакетов. Пакеты могут пропускаться далее, либо отвергаться (действия ACCEPT и

DROP соответственно), в зависимости от их содержимого. Конечно же, мы можем

отфильтровывать пакеты и в других таблицах, но эта таблица существует именно

для нужд фильтрации. В этой таблице допускается использование большинства из

существующих действий, однако ряд действий, которые мы рассмотрели выше в этой

главе, должны выполняться только в присущих им таблицах.

Так же можно осуществлять фильтрацию по состоянию соединения. Допустимыми

являются состояния NEW, ESTABLISHED, RELATED и INVALID. В таблице, приводимой

ниже, рассматриваются каждое из возможных состояний.

|

Состояние

|

Описание

|

|

NEW

|

Признак NEW сообщает о том,

что пакет является первым для данного соединения. Это означает, что это

первый пакет в данном соединении, который увидел модуль трассировщика.

Например если получен SYN пакет являющийся первым пакетом для данного

соединения, то он получит статус NEW. Однако, пакет может и не быть SYN

пакетом и тем не менее получить статус NEW. Это может породить определенные

проблемы в отдельных случаях, но может оказаться и весьма полезным, например

когда желательно "подхватить" соединения, "потерянные"

другими брандмауэрами или в случаях, когда таймаут соединения уже истек, но

само соединение не было закрыто.

|

|

RELATED

|

Состояние RELATED одно из

самых "хитрых". Соединение получает статус RELATED если оно связано

с другим соединением, имеющим признак ESTABLISHED. Это означает, что

соединение получает признак RELATED тогда, когда оно инициировано из уже

установленного соединения, имеющего признак ESTABLISHED. Хорошим примером

соединения, которое может рассматриваться как RELATED, является соединение

FTP-data, которое является связанным с портом FTP control, а так же DCC

соединение, запущенное из IRC. Обратите внимание на то, что большинство

протоколов TCP и некоторые из протоколов UDP весьма сложны и передают

информацию о соединении через область данных TCP или UDP пакетов и поэтому

требуют наличия специальных вспомогательных модулей для корректной работы.

|

|

ESTABLISHED

|

Состояние ESTABLISHED

говорит о том, что это не первый пакет в соединении. Схема установки

состояния ESTABLISHED достаточна проста для понимания. Единственное

требование, предъявляемое к соединению, заключается в том, что для перехода в

состояние ESTABLISHED необходимо чтобы узел сети передал пакет и получил на

него ответ от другого узла (хоста). После получения ответа состояние

соединения NEW или RELATED будет заменено на ESTABLISHED.

|

|

INVALID

|

Признак INVALID говорит о

том, что пакет не может быть идентифицирован и поэтому не может иметь

определенного статуса. Это может происходить по разным причинам, например при

нехватке памяти или при получении ICMP-сообщения об ошибке, которое не

соответствует какому либо известному соединению. Наверное наилучшим вариантом

было бы применение действия DROP к таким пакетам.

|

2.3.2 Настройка VPN туннеля на основе протокола IPsec

Рис

6 каналы связи.

Основными

конфигурационными файлами FreeS/WAN являются файлы:

*

/etc/ipsec.conf;* /etc/ ipsec.secrets.

Для

конфигурирования шлюзов виртуальной частной сети, организуемой с помощью

FreeS/WAN, на обоих шлюзах необходимо выполнить следующие настройки.

Отредактируем

в соответствии с нашими потребностями файл /etc/ipsec.conf.

В

рассматриваемом примере:

#

/etc/ipsec.conf - конфигурационный файл FreeS/WAN

#

Примеры конфигурационных файлов находятся в каталоге

# doc/examples исходных кодов.setup

#

Сетевой интерфейс, используемый IPSec="IPSEC0=eth0"

#

Запрет на выдачу отладочных сообщений

#

all - включение выдачи отладочных сообщений=none=none

#

Автоматическая установка соединений и аутентификация

# при запуске IPSec=%search=%search

#

Параметры соединения между локальными сетями

#

Название соединения (произвольная строка)Moscow_Fil

#

Исходные данные для шлюза в Москвe

#

IP адрес=212.45.28.123

#

Описание локальной сети=192.168.150.0/24

#

IP ближайшего к шлюзу в Москве роутера

#

(может быть определен с помощью traceroute)=62.117.82.145

#

Исходные данные для шлюза в филиале

#

IP адрес=212.111.80.21

#

Описание локальной сети=192.168.1.0/24

#

IP ближайшего к шлюзу в филиале роутера=212.111.78.1

#

Количество попыток проверки ключей

#

0 - до достижения положительного результата=0

#

Тип аутентификации(AH или ESP)=ah

#Опции

устанавливаемые для использования RSA-ключей =rsasig = =

#

Устанавливать соединение при запуске IPSec=start

ЗАМЕЧАНИЕ

Файлы на обоих шлюзах должны быть идентичны с точностью до значения параметра

interfaces, которое должно соответствовать имени внешнего интерфейса шлюза.

В

рассматриваемом примере файл /etc/ipsec.conf состоит из двух разделов.

Первый

раздел - config setup - содержит общие опции конфигурации, используемые всеми

соединениями.

Опция

interfaces="IPSEC0=eth0" определяет сетевое устройство для интерфейса

IPSec. В данном случае это первая сетевая карта. При использовании значения по

умолчанию, т.е. interfaces=%defaultroute, в качестве сетевого интерфейса будет

выбрано устройство, используемое для соединения с Интернет или локальной сетью.

Опция

plutoload=%search определяет соединения, автоматически загружаемые в память при

старте демона pluto. Значение опции по умолчанию none запрещает загрузку всех

соединений, %search - загружает все соединения с установленным значением опции

auto=start или auto=add. В качестве значения опции может использоваться имя

соединения, например, plutoload=" Moscow-Fil" или список имен

соединений, разделенных пробелами.

Опция

plutostart=%search определяет соединения, автоматически устанавливаемые при

старте демона pluto. Значение опции по умолчанию none запрещает установку всех

соединений, %search - устанавливает все соединения с установленным значением

опции auto=start. В качестве значения опции может использоваться имя

соединения, например, plutoload="Moscow-Fil" или список имен

соединений, разделенных пробелами.

Во

втором разделе - conn Moscow-Fil - устанавливаются опции, имеющие отношение

только к определенному соединению, в нашем примере, соединению с именем

Moscow-Fil.

Опции

left=212.45.28.123 и right=212.111.80.21 определяют, соответственно, IP-адрес

шлюза в г. Москве и филиале.

Опция

leftsubnet=192.168.1.0/24 определяет параметры локальных сетей в г. Москве и

филиале.

Опция

leftnexthop=62.117.82.145 и rightnexthop=212.111.78.1, соответственно,

IP-адреса ближайших к шлюзам в г. Москве и в филиале роутеров.

Опция

keyingtries=0 определяет максимальное количество попыток обмена ключами при

установке соединения. Значение опции равное 0, устанавливаемое по умолчанию,

предполагает неограниченное (до получения положительного результата) количество

попыток.

Опция

auth=ah определяет протокол аутентификации данных (AH или ESP).

Опция

authby=rsasig используется для включения поддержки проверки подлинности

соединения с использованием RSA-ключей.

Опция

auto=start определяет операции, которые должны быть выполнены при запуске

IPSec. При установке значения start - соединение должно быть установлено

автоматически, add параметры соединения должны быть загружены в память./WAN

поддерживает два формата ключей, используемых демоном pluto для проверки

подлинности соединений длиной до 256 бит. Каждый из этих форматов требует

определенных операций по созданию ключей и изменению конфигурационного файлов

FreeS/WAN.

В

случае использования RSA-ключей, необходимо выполнить следующие операции для

файлов ipsec.conf и ipsec.secrets.

На

шлюзе 212.45.28.123 в главном офисе:

ipsec rsasigkey --verbose 1024 > /root/moscow-key

На шлюзе 212.111.80.21 в филиале:rsasigkey

--verbose 1024 > /root/fil-key

Затем редактируем строчку leftrsasigkey= в файле

ipsec.conf дописывая туда полученным нами publickey из файла

/root/moscow-key, в строчку rightrsasigkey= вписываем полученным нами

publickey из файла /root/fil-key.

Для

нормальной работы IPSec на обоих шлюзах должна быть выключена подсистема

rp_filter, используемая для защиты от подмены IP-адреса. Для этого на каждом из

шлюзов выполните:

echo 0 > /proc/sys/net/ipv4/conf/IPSEC0/rp_filter 0

> /proС/sys/net/ipv4/conf/eth0/rp_filter

2.4

Организация защиты информационной системы предприятия

.4.1

Политики безопасности

Управление

групповой политикой в организациях, работающих со справочником AD компании

Microsoft, на первый взгляд вещь совершенно несложная. Оно позволяет

администраторам контролировать с центральной консоли изменения и разнообразные

установки для всех пользователей и компьютеров в пространстве AD. Хотя

функциональность Group Policy являлась неизменной составной частью ОС Windows,

начиная с версии Windows 2000, она до сих пор имеет недостатки, способные

серьезно испортить жизнь системному администратору. Например, в крупных

доменах, управляемых несколькими администраторами, последним приходится

соблюдать особую осторожность, ведь средства групповой политики AD весьма

мощные и в режиме реального времени меняют установки, влияющие на каждый

компьютер и на каждого пользователя в домене в режиме реального времени.

Основой

групповой политики является использование ограничений прав доступа для

пользователей. Что позволяет:

· Обезопасить ОС компьютера от действий пользователя

· Обезопасить ОС компьютера от вирусов, так как в основном

вирусы используют права пользователя для поражения файлов системы.

· Ограничить доступ на ресурсы сети.

· Закрепить пользователя за определенным компьютером.

.4.2 Использование Proxy

Прокси-сервер (от англ. proxy - «представитель, уполномоченный») - служба

в компьютерных сетях, позволяющая клиентам выполнять косвенные запросы к другим

сетевым службам. Сначала клиент подключается к прокси-серверу и запрашивает

какой-либо ресурс (например, e-mail), расположенный на другом сервере. Затем

прокси-сервер либо подключается к указанному серверу и получает ресурс у него,

либо возвращает ресурс из собственного кеша (в случаях, если прокси имеет свой

кеш). В некоторых случаях запрос клиента или ответ сервера может быть изменён

прокси-сервером в определённых целях. Также прокси-сервер позволяет защищать

клиентский компьютер от некоторых сетевых атак.

Прокси-серверы применяются для следующих целей:

· Обеспечение доступа с компьютеров локальной сети в Интернет.

· Кэширование данных: если часто происходят обращения к одним и

тем же внешним ресурсам, то можно держать их копию на прокси-сервере и выдавать

по запросу, снижая тем самым нагрузку на канал во внешнюю сеть и ускоряя

получение клиентом запрошенной информации.

· Сжатие данных: прокси-сервер загружает информацию из

Интернета и передаёт информацию конечному пользователю в сжатом виде. Такие

прокси-серверы используются в основном с целью экономии внешнего трафика.

· Защита локальной сети от внешнего доступа: например, можно

настроить прокси-сервер так, что локальные компьютеры будут обращаться к

внешним ресурсам только через него, а внешние компьютеры не смогут обращаться к

локальным вообще (они «видят» только прокси-сервер).

· Ограничение доступа из локальной сети к внешней: например,

можно запретить доступ к определённым веб-сайтам, ограничить использование

интернета каким-то локальным пользователям, устанавливать квоты на трафик или

полосу пропускания, фильтровать рекламу и вирусы.

· Анонимизация доступа к различным ресурсам. Прокси-сервер

может скрывать сведения об источнике запроса или пользователе. В таком случае

целевой сервер видит лишь информацию о прокси-сервере, например, IP-адрес, но

не имеет возможности определить истинный источник запроса. Существуют также

искажающие прокси-серверы, которые передают целевому серверу ложную информацию

об истинном пользователе.

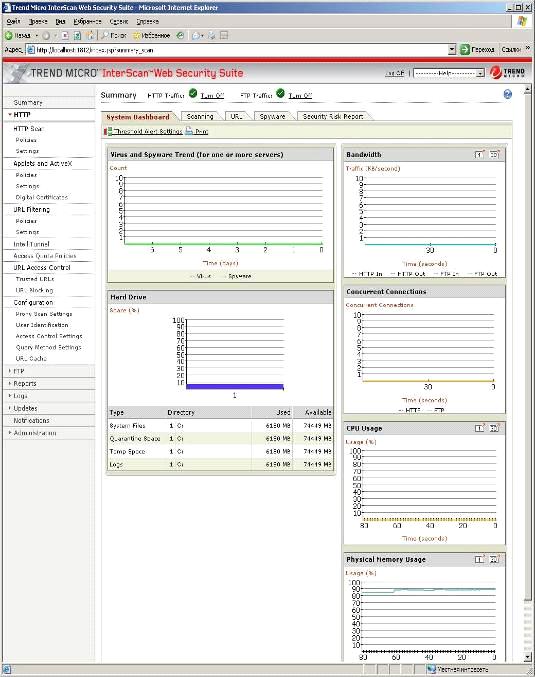

В качестве прокси

используется Trend Micro InterScan Web

Security Suite. Для

управления используется WEB

интерфейс, который имеет большой набор инструментов по управлению доступом

пользователей по протоколам HTTP и

FTP. Так же есть возможность посмотреть

статистические данные, такие как часто посещаемые сайты, количество «пойманных»

вирусов и т.д.

Рис. 7 WEB консоль proxy сервера.

Вкладка HTTP отвечает за создание правил доступа

к сайтам, фильтрацию, а так же выбора способа авторизации пользователя.

В вкладке FTP создаются

правила сканирования файлов передающихся по FTP протоколу, а так же ограничения доступа к FTP ресурсам.

Вкладки Reports и Logs несут только информационных характер, но содержат

некоторые настройки, например создание отчетов по дням недели и отправку их на

почту администратора.

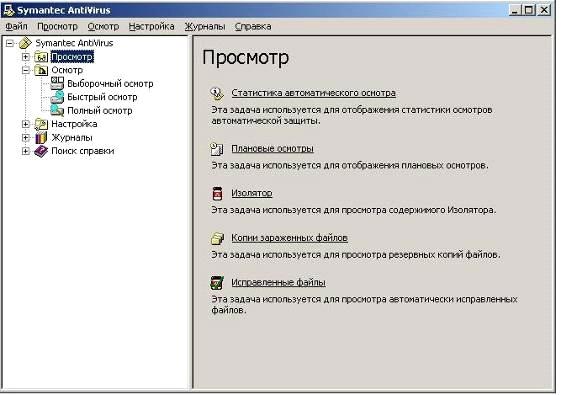

.4.3 Использование антивирусов

Одной из идей при реализации антивирусной защиты было использование

«региональных» антивирусов, т.е. использование продуктов разных стран, т.к. по

логике вирус развивается на территории страны гораздо быстрее чем на территории

мира. Соответственно «лекарство» найдется быстрее.

Для локальных машин используется Symantec AntiVirus Corporate Edition.

Рис. 8 Клиентская часть антивируса

Этот продукт для защиты рабочих станций и сетевых серверов от вирусов и

программ-шпионов, обеспечивающий максимальную безопасность системы в рамках

всей компании.

Рис. 9 Серверная часть антивируса

Работая по схеме клиент - сервер он обеспечивает централизованную

настройку конфигурации, развертывание, предупреждение и регистрацию вирусов и

программ-шпионов в журнале, что позволяет администраторам управлять

безопасностью сети и выявлять узлы, уязвимые для вирусных атак.

Усовершенствованная функция блокировки поведения защищает клиентов от

использования их систем с целью отправки по электронной почте вредоносных

программ, например червей. Администратор может обеспечить соответствие способов

подключения мобильных и удаленных систем к корпоративным ресурсам, доступным в

виртуальных частных сетях, политикам безопасности. Усовершенствованные средства

защиты от изменений предотвращают несанкционированный доступ и атаки,

обеспечивают защиту от вирусов, которые пытаются отключить используемые функции

обеспечения безопасности, и доступны с единой консоли управления. Этот продукт

обеспечивает усовершенствованную защиту клиентов от программ-шпионов и

рекламных программ, в том числе: защиту в режиме реального времени по снижению

риска того, что программа-шпион проникнет в систему, автоматическое удаление

для простого устранения рисков, которым подвергается система безопасности, с

возможностью восстановления и очистки записей реестра, файлов и настроек

обозревателя после атаки шпионского программного обеспечения. Технология

LiveUpdate от Symantec Security Response позволяет одним действием обновить

защиту предприятия от вирусов, вредоносных программ и программ-шпионов, а

потенциальные вирусные угрозы автоматически передаются для анализа в службу

Symantec Security Response, которая предоставляет содержимое для исправления и

реагирования.

Прокси сервер на базе Trend Micro InterScan Web Security Suite,

представляя собой «первую линию обороны». обеспечивает защиту от вирусов,

«шпионских» и Grayware-программ, фишинга, а также позволяет подключать

дополнительные модули для борьбы со злонамеренным мобильным кодом и управлять

работой сотрудников в Интернете. Блокирует не только входящие угрозы, но и

передачу исходящих данных на адреса сайтов, связанных с фишингом, которая может

привести к хищению конфиденциальных сведений. Дополнительный модуль

безопасности апплетов и элементов управления ActiveX сканирует веб-страницы на

наличие злонамеренного мобильного кода, проверяя Java-код, сигнатуры и

сертификаты элементов ActiveX и Java-апплетов. Анализируя апплеты, он защищает

от атак zero day, основанных на неизвестных уязвимостях системы.

На почтовых серверах используется Российская версия антивируса для

почтовых систем, Антивирус Касперского. Обеспечивающий:

· защиту от вредоносных и потенциально опасных программ ;

· фильтрация спама;

· проверка входящих и исходящих почтовых сообщений и вложений;

· антивирусная проверка всех сообщений на сервере Microsoft

Exchange, включая общие папки;

· фильтрация сообщений по типам вложений;

· изоляция зараженных и подозрительных объектов;

· мониторинг состояния системы защиты с помощью уведомлений;

· система отчетов о работе приложения;

.4.4 Применение терминал - сервера

Для взаимодействия филиала с московским офисом по VPN каналу используется терминал сервер.

Терминальный клиент после установления связи с терминальным сервером пересылает

на последний вводимые данные (нажатия клавиш, перемещения мыши) и, возможно,

предоставляет доступ к локальный ресурсам (например, принтер, дисковые ресурсы,

устройство чтения смарт-карт, локальные порты (COM/LPT)). Терминальный сервер

предоставляет среду для работы (терминальная сессия), в которой исполняются

приложения пользователя. Результат работы сервера передается на клиента, как

правило, это изображение для монитора и звук (при его наличии).Преимущества

схемы с использованием терминального сервера в полнее очевидны.

· Снижение нагрузки на канал связи

· Повышение безопасности

· По VPN

каналу передаются менее опасные данные.

3. Экологическая часть и безопасность жизнедеятельности

.1 Исследование возможных опасных и вредоносных факторов при работе с ЭВМ

и их влияние на пользователей

.1.1 Исследование опасных и вредных факторов при работе с ЭВМ

При выполнении дипломной работы используются следующие элементы

вычислительной техники:

персональный компьютер IBM PC Intel CoreDuo- 2800MHz,

1024Ram, 120Gb HDD, FDD, монитор Panasonic PF70 с максимальным напряжением на

аноде 27кВ лазерный принтер Hewlett Packard Laser Jet 1100.

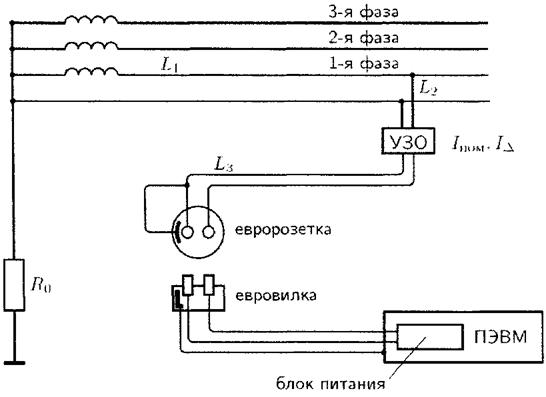

1. Опасный фактор - поражение электрическим током - появляется в

следствиие того, что персональный компьютер питается от сети переменного тока

напряжением 220Ви частотой 50Гц,а это превышает безопасный для человека уровень

40 В. Поэтому появляется опасный фактор - поражение электрическим током.

2. Возникновение рентгеновского излучения обусловлено наличием на

аноде электронно-лучевой трубки дисплея напряжения до ЗОкВ (а при напряжении

3-500кВ присутствует рентгеновское излучение различной "жесткости").

Пользователь попадает в зону "мягкого" рентгеновского излучения.