Математическое моделирование естествознания

|

Негосударственное

образовательное частное учреждение высшего образования «Московский

финансово-промышленный университет «Синергия»,

Факультет Управления

Кафедра Управления человеческими

ресурсами

|

УТВЕРЖДАЮ

Декан факультета

__________И.П. Баранова

Ф.И.О.

«____»_____________ 2017г.

|

|

|

|

ЗАДАНИЕ

на ВКР обучающегося

(Ф.И.О.

обучающегося полностью)

1.

Тема

ВКР

Противодействие угрозам информационной безопасности

организации со стороны собственного персонала (на примере организации ООО «Вектор»)

2.

Структура

ВКР.

Введение

Глава 1.

Нелояльные и безответственные сотрудники как субъекты угроз информационной

безопасности работодателя

1.1.Понятие и виды

конфиденциальной информации, угрозы репутационным и имущественным интересам

организации в случае ее разглашения

1.2.Основные угрозы

информационной безопасности организации, исходящие от ее безответственных и

нелояльных сотрудников

1.3.Основные методы

защиты конфиденциальной информации от угроз со стороны собственного персонала

организации

Краткие выводы

по главе

Глава

2. Практика противодействия угрозам информационной безопасности организации ООО

«Вектор» со стороны собственного персонала

2.1. Краткая

характеристика организации и анализ динамики ее кадрового потенциала за

2014-2016гг.

2.2. Оценка

эффективности практики защиты конфиденциальной информации организации и

выявленные в ней недостатки

Краткие

выводы по главе

Глава 3.

Рекомендации по повышению степени защищенности организации ООО «Вектор» от

рассматриваемых угроз

3.1. Защита конфиденциальной информации

в электронной форме

3.2. Защита конфиденциальной информации

на бумажных носителях

3.3. Защита конфиденциальной информации

в устной форме

Краткие

выводы по главе

Заключение

Литература

Приложения

3.

Основные

вопросы, подлежащие разработке.

Во введении необходимо

определить:

Ø

актуальность

темы;

Ø

цель

и задачи исследования;

Ø

предмет

и объект исследования (указывается конкретная организация и исследуемое

направление ее кадровой работы);

Ø

информационная

база исследования (дополнительно указываются внутренние регламенты организации

по исследуемому направлению);

Ø

методы

исследования;

Ø

практическое

использование сформулированных во второй или третьей главе рекомендаций автора

в деятельности исследуемой организации (факт внедрения – внедрено, готовится к

внедрению, находятся на согласовании у руководства и т.п.)

В главе 1 (теоретическая

часть) целесообразно:

Ø

раскрыть

понятие конфиденциальной информации организации и потенциальные угрозы ее

конкурентным позициям в случае разглашения или утраты соответствующих сведений;

Ø

сформулировать

основные угрозы информационной безопасности организации, исходящие от ее

безответственных и нелояльных сотрудников;

Ø

определить

основные факторы, делающие вероятной реализацию рассматриваемой здесь угрозы;

Ø

раскрыть

основные методы защиты конфиденциальной информации, в том числе от угроз со

стороны собственного персонала организации.

В главе 2 (аналитическая

часть) целесообразно:

Ø

дать

краткую характеристику анализируемой организации и ее кадрового потенциала

(обязательны таблицы с кадровой статистикой за период 2014-2016 гг. и ее

анализ);

Ø

проанализировать

практику обеспечения защиты конфиденциальной информации от угроз со стороны безответственных

и нелояльных сотрудников данной организации (с выделением как плюсов, так и

минусов в данной работе).

В главе 3(проектная

часть) целесообразно сформулировать и обосновать авторские предложения по

совершенствованию практики обеспечения защиты конфиденциальной информации

исследуемой организации. При этом следует дифференцировать данные рекомендации

по следующим направлениям данной работы:

Ø

защита

конфиденциальной информации в электронной форме;

Ø

защита

конфиденциальной информации на бумажных носителях;

Ø

защита

конфиденциальной информации в устной форме.

В заключении целесообразно

отразить основные выводы и заключения, сделанные автором по результатам

исследования проблемы, и содержащие:

Ø

выявленные

в процессе анализа основные проблемы по исследуемому направлению кадровой

работы;

Ø

сформулированные

автором рекомендации по актуализации (совершенствованию) рассматриваемого

направления кадровой работы;

Ø

планируемый

(или уже обеспеченный) эффект от внедрения авторских рекомендаций;

Ø

возможность

использования авторских рекомендаций в других организациях.

4.

Исходные

данные по ВКР:

Законодательные

и подзаконные акты:

1.

Трудовой

кодекс РФ

2.

Закон

РФ «О безопасности» от 05.03.1992 №2446-1 (в редакции на 25.07.2002 № 116-ФЗ);

3.

Закон

РФ «О частной детективной и охранной деятельности в РФ» от 11.03.1992 №2487-1

(в редакции на 24.07.2007 № 214-ФЗ);

4.

Закон

РФ «Об информации, информационных технологиях и защите информации» от

27.07.2006 № 149-ФЗ;

5.

Закон РФ «О государственной тайне» от 21 июля 1993 года №

5485-1 (в редакции Федерального закона от 06.10.97 № 131-ФЗ);

6.

Закон

РФ «О коммерческой тайне» от 29.07.2004 № 98-ФЗ

Основная

литература:

1.

Алавердов

А.Р. Управление человеческими ресурсами организации: учебник, 2-е издание,

переработанное и дополненное. - М.: Московский финансово-промышленный

университет «Синергия», 2012. – Глава 1.

2.

Алавердов

А.Р. Управление кадровой безопасностью организации: учебник. - М.: Маркет ДС,

2008 (Университетская серия). – Темы 1-4.

Дополнительная

литература:

1.

Коноплева

И.А., Богданов И.А. Управление безопасностью и безопасность бизнеса: Учебное

пособие для вузов / Под ред. И.А. Коноплевой – М.: Инфра–М, 2008. – Главы

1,3,5.

2.

Управление

персоналом: курсовые работы, практика, государственный экзамен, дипломный

проект: Учебное пособие / Под ред. д.э.н., проф. А.Я. Кибанова – М.: Инфра-М,

2007. – Глава 6.

3.

Управление

персоналом организации. Практикум: Учебное пособие / Под ред. д.э.н., проф.

А.Я. Кибанова, 2-е изд. перераб. и доп. – М.: Инфра-М, 2007. – Глава 8.

4.

Петров

М.И. Безопасность и персонал. – Библиотека журнала «Управление персоналом»,

2008. - Главы 4,6.

5.

Лояльность:

сотрудники лояльны одинаково, но нелояльны по-своему» / Интервью с С.

Горностаевым. – Управление персоналом, №2, 2007.

6.

Железнова

И. Организационная культура и трудовая мотивация как факторы лояльного

отношения персонала к организации. - Управление персоналом, №16, 2007.

7.

Мансуров

Р. Корпоративная безопасность: сохранение коммерческой тайны в организации. -

Управление персоналом, №7, 2008.

8.

Суховская

А. Оценка эффективности методов управления лояльностью сотрудников компании. -

Управление персоналом, №10, 2008.

9.

Михайлик

Н. Детектор лжи. - Управление персоналом, №10, 2008.

10.

профильные

статьи в журналах «Управление персоналом», «Кадровик» и др..

Интернет-ресурсы:

1.

Введение. 6

Глава 1. Нелояльные и

безответственные сотрудники как субъекты угроз информационной безопасности

работодателя.. 8

1.1. Понятие и виды

конфиденциальной информации, угрозы репутационным и имущественным интересам

организации в случае ее разглашения.. 8

1.2.Основные угрозы

информационной безопасности организации, исходящие от ее безответственных и

нелояльных сотрудников.. 18

1.3.Основные методы

защиты конфиденциальной информации от угроз со стороны собственного персонала

организации.. 24

Краткие выводы по главе. 31

Глава 2. Практика

противодействия угрозам информационной безопасности организации ООО «Вектор» со

стороны собственного персонала. 33

2.1. Краткая

характеристика организации и анализ динамики ее кадрового потенциала за

2014-2016гг.. 41

2.2. Оценка

эффективности практики защиты конфиденциальной информации организации и

выявленные в ней недостатки.. 44

Краткие выводы по главе. 55

Глава 3. Рекомендации

по повышению степени защищенности организации ООО «Вектор» от рассматриваемых

угроз. 58

3.1. Защита

конфиденциальной информации в электронной форме. 58

3.2. Защита

конфиденциальной информации на бумажных носителях.. 63

3.3. Защита

конфиденциальной информации в устной форме. 66

Краткие выводы по главе. 73

Заключение. 74

Литература. 78

Приложения.. 81

Введение

Актуальность темы исследования обусловлена тем, что в

условиях современной российской экономике обязательным условием успеха

предпринимателя в бизнесе, получения прибыли и сохранения в целостности

созданной им организационной структуры и поддержания эффективности ее функционирования

является обеспечение информационной безопасности его деятельности.

Предмет исследования: практика обеспечения информационной безопасности от угроз со

стороны собственного персонала в организации ООО «Вектор».

Цель исследования:

произвести апробацию эффективности практическогообеспечения информационной

безопасности от угроз со стороны собственного персонала в организации ООО

«Вектор» и разработка рекомендаций по ее

совершенствованию;

Для достижения поставленной цели

выпускной квалификационной работы представляется необходимым обеспечить решение

следующих задач исследования:

-

Выявить научное значение понятия конфиденциальной информации и возникновения

потенциальных угроз со стороны конкурентного сегмента(позициям) организации в

случае ее разглашения;

-

определить ключевые (факторные) угрозы информационной

безопасности организации, исходящие от ее безответственных и нелояльных

сотрудников;

-

ОхарактеризоватьООО «Вектор» и провести факторный анализ динамики

его кадрового потенциала за исследуемый период 2014-2016гг.

-

проанализировать практику обеспечения защиты конфиденциальной

информации от угроз со стороны безответственных и нелояльных сотрудников и

выявленные в ней недостатки;

-

разработать рекомендации по совершенствованию практики защиты

конфиденциальной информации в электронной форме;

-

разработать рекомендации по совершенствованию практики защиты

конфиденциальной информации на печатных носителях;

-

разработать рекомендации по совершенствованию практики защиты

конфиденциальной информации в устной форме.

Объектом исследования в данной выпускной

квалификационной работе выступает ООО «Вектор».

Предметом исследования в выпускной квалификационной

работе являются угрозы информационной безопасности со стороны собственного

персонала.

Информационная база исследования: учебно-методическая

литература, профильные публикации и ресурсы Интернет, внутренние регламенты организации.

Методы исследования: наблюдение,

обобщение, сравнительный и статистический анализ.

Методологической и

теоретической основой дипломной работы

явились труды отечественных и зарубежных специалистов в области информационной

безопасности.

Практическое использование результатов

исследования: повышение информационной безопасности

организации в части защиты от угроз по кадровому направлению деятельности.

Структурно выпускная квалификационная работа состоит

из введения, основной части, разделенной на три главы и параграфы, заключения и

списка использованной литературы.

Глава 1.

Нелояльные и безответственные сотрудники как субъекты угроз информационной

безопасности работодателя

1.1.

Понятие и виды конфиденциальной информации, угрозы репутационным и

имущественным интересам организации в случае ее разглашения

Значительное

повышение роли информации в жизни личности, общества и государства сделало ее

одной из важнейших составляющих жизни общества. В настоящее время в России, как

и во всем мире, активно продолжает развиваться информационное общество.

В

самом общем виде, можно выделить следующие виды защищаемой информации:

-

секретная

информация.

-

конфиденциальная

информация.

Конкретизируя

смысловое значение понятия, А.А. Шиверский, подчеркивает, что «тайна, это

понятие, имеющее несколько смысловых значений. В целом тайну принято понимать

как нечто ещё непознанное. В этом смысле её употребляют в отношении явлений,

сущность которых пока не постигнута человеком, то есть тайна как объективная

категория, хотя она может быть в любое время познана и в силу этого раскрыта.

Как правило, это законы природы или общества»[1].

Тайна

может рассматриваться и как субъективная категория. В этом смысле она

определяется как сведения, которые какой-либо субъект скрывает от других.

Следовательно, понимание тайны как объективной илисубъективной категории

зависит от того, кто её устанавливает и что является тайной[2].

Кроме

того, трактовка тайны, приведённая из словаря Ожегова И. и Шведовой Н.,

позволяет заключить, что здесь не идёт речь только об информации.

Следовательно, понятие «тайна» может означать что угодно, а не только

информацию. Отсюда вытекает, что содержание понятия «тайна» нужно выяснять в

каждом конкретном случае.

Если

же исходить из того, что нечто скрывается субъектом, как правило, из

соображений защиты своих прав и интересов, то тайна выступает в качестве

способа их защиты. В этом смысле тайна – есть сокрытие чего-либо.

Резюмируя

изложенное, нужно сказать, что «тайна» широкое понятие, которое может означать

и объект защиты, и способ защиты объекта. При этом использоваться могут оба

понятия. Это позволяет подчеркнуть условность термина «тайна». Конечно, в

интересах исключения терминологической путаницы, недопустимо использование в

законодательстве понятия «тайна» в двух смысловых значениях. Но автору трудно

согласиться с тем, что «тайна» в законодательстве означает вид информации. Это

может означать, что, например, в случае сокрытия субъектом иного, чем

информация, объекта, тайны нет. Кроме того, следует исходить из назначения

института тайны, а именно, из того, что субъект прибегает к сокрытию чего-либо

как к мере защиты своих прав и интересов[3].

Институт

тайны охватывает достаточно однородные общественные отношения, возникающие в

различных сферах деятельности личности, общества, государства. Содержание любой

тайны заключается в том, что предмет тайны образует сведения, не предназначенные

для широкого круга лиц[4].

Исходя

из вышеприведенных определений тайны, одним из основных признаков

конфиденциальной информации являются ограничения, вводимые собственником

информации на ее распространение и использование.

Информационным

процессам присущи определенные закономерности. Наиболее общими являются:

постоянный рост количества информации, ее кругооборот, рассеяние и старение

информации. Отметим ряд особенностей, которые присущи конфиденциальной

информации.

Конфиденциальная

информация обладает определенным свойством: если эта информация является

основанием для создания новой информации (документов, изделий и т.п.), то

созданная на этой основе информация является, как правило, секретной.

Важно

подчеркнуть, что появление новой защищаемой информации есть результат

деятельности субъекта - собственника информации или уполномоченных им лиц,

засекретивших информацию. Она после этого как бы отчуждается от субъекта -

автора. Отчуждение защищаемой информации от субъекта, ее создавшего, имеет

особенности, состоящие в том, что эта секретная или конфиденциальная информация

диктует всем, кто с нею сталкивается, правила обращения с нею, уровень защитных

мер к себе и т.д[5].

Соответственно, можно предположить, что уровень защиты информации определяется

грифом секретности или конфиденциальности.

Правовая

охрана конфиденциальной информации осуществляется на уровне кодифицированных

актов, законов и подзаконных нормативно-правовых актов. Рассматривая информацию

с ограниченным доступом как вид информации, исходим из того, что такие сведения

в полном объеме обладают свойствами информации как субстанции, как социального

и правового явления.

Информация

с ограниченным доступом в частности включает в себя: информацию, которая

охватывает сведения в сфере экономики, обороны, внешних отношений, науки и

техники, охраны правопорядка и государственной безопасности, разглашение

которых нанесёт (или может нанести) некоторый ущерб национальной безопасности

страны. Также к информации с ограниченным доступом относится информация, которая

не подлежит обнародованию и (или) распространению в средствах массовой

информации согласно действующему законодательству.

Информация

и данные с ограниченным доступом могут распространяться без согласия их

владельца (владельцев), в том случае, если они имеют важное значение для

общества - являются предметом общественного интереса и права общественности

узнать эту информацию, преобладают над правом владельцев на ее защиту.

Действующие

в Российской Федерации нормативно-правовые акты, достаточно скупы в определении

дефиниции конфиденциальная информация.

Исходя

из этого, конфиденциальную информацию можно определить как ту информацию, в

отношении которой ее обладатель установил требование не предоставлять ее

третьим лицам без его разрешения. Однако данной формулировки конфиденциальной

информации явно недостаточно[6].

Утративший

в настоящее время силу Федеральный закон «Об информации, информатизации и

защите информации» от 20.02.1995 г. № 24-ФЗ[7]

определял конфиденциальную информацию как документированную информацию, доступ

к которой ограничивается в соответствии с законодательством Российской

Федерации.

Поскольку

в ныне действующей норме указания на признак документированности конфиденциальной

информации нет, можно сделать вывод, что информация может носить

конфиденциальный характер независимо от ее формы.

Таким

образом, конфиденциальная информация, понятие достаточно широкое, отнести к

конфиденциальной можно любую информацию, которая, так или иначе, отвечает

требованиям ст. 2 Закона об информации.

Можно

сделать вывод, что основными видами конфиденциальной информации при

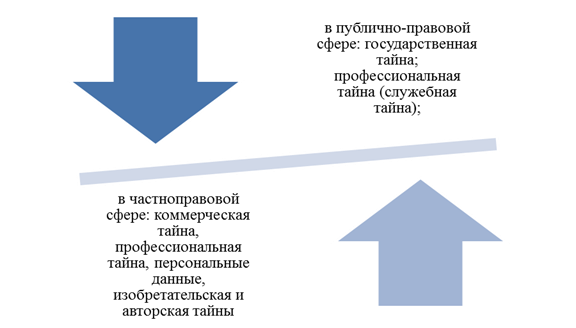

классификации по критерию предметного содержания выступают, рисунок 1.

Рисунок 1 ‑ Основные виды

конфиденциальной информации при классификации по критерию предметного

содержания

Вся

информация, которая находится в распоряжении определенных лиц, организаций или

органов власти и может подпадать под правовой режим конфиденциальной

информации, описывается в современной литературе посредством такой общей

разновидности конфиденциальной информации, как служебная тайна. При этом

выделяется два вида сведений, которые относятся к служебной тайне органов

власти[8]:

-

во-первых,

это собственная тайна органа власти, представляющая собой оригинальную

охраноспособную информацию, выработанную самим органом власти;

-

во-вторых,

это тайна других лиц, конфиденциальные сведения о гражданах и организациях,

собранные органом власти, в процессе реализации установленных для него полномочий.

В

целом, вопрос определения конфиденциальной информации — не только

теоретический, он имеет и важное практическое значение при реализации

административно-правовых режимов конфиденциальной информации, а именно при

привлечении лица к ответственности за распространение сведений, носящих

конфиденциальный характер.

Не

меньше практических сложностей возникает при определении того, что понимать под

разглашением конфиденциальной информации[9].

Так, например, дискуссионным является вопрос о том, считать ли разглашением

просто пересказ содержания документа или разглашением будет являться

опубликование или передача третьим лицам самого документа или его копию[10].

Закон

об информации не указывает, какие действия можно трактовать как распространение

информации. Если обратиться к Федеральному закону «О коммерческой тайне» от

29.07.2004 г. № 98-ФЗ3 (далее — Закон о коммерческой тайне), то из его текста

следует, что разглашение есть действия, в результате которых информация

становится известной третьим лицам в любой возможной форме, как устной, так и

письменной (п. 9 ст. 3).

Тем

самым, обязанность не разглашать конфиденциальную информацию можно определить

как запрет на ее предоставление, т. е. передачу определенному кругу лиц (п. 8

ст. 2 Закона об информации), а также на распространение, т. е. передачу

неопределенному кругу лиц (п. 9 ст. 2 Закона об информации).

Для

целей исследования, также считаем необходимым остановиться на определениях

основных видов конфиденциальной информации. К таковым относятся:

1)

«Государственная тайна – вид информации, на которую распространяется самый жесткий

режим ограничения доступа. В настоящее время помимо государственной тайны

выделяют множество институтов конфиденциальной информации, многие из которых

пересекаются либо дублируют друг друга.

Так,

различными исследователями выделяются служебная, коммерческая,

профессиональная, военная, банковская, страховая, личная и семейная,

адвокатская и другие виды тайн. Указанные виды конфиденциальной информации

нельзя строго отграничить друг от друга, поскольку многие из перечисленных

понятий взаимосвязаны и частично дублируют друг друга. Однако предпринимаются

попытки систематизации групп конфиденциальной информации, на рассмотрении

которых остановился автор ниже.

В

настоящее время, секретные сведения отнесены к государственной тайне, однако

понятие служебной тайны наличествует в некоторых нормативно-правовых актах.

2)

Профессиональная тайна. Данное понятие является самым широким ввиду большего

круга субъектов. Традиционно к профессиональной тайне относится не являющаяся

общедоступной информация, полученная конфидентом в ходе осуществления

профессиональной деятельности (врачебная, нотариальная, адвокатская и иные виды

тайн).

Существует

мнение, с которым, вероятно, следует согласиться, об отнесении к разряду

профессиональной тайны банковской, налоговой тайны, тайны страхования,

усыновления, исповеди, предварительного следствия. Отнесение тайны

предварительного следствия к разряду профессиональной весьма условно. Отнесение

запрета на разглашение информации о предварительном следствии, предусмотренного

ст. 310 УК РФ[11]

к профессиональной тайне не представляется возможным ввиду несоответствующего

этому виду тайны конфидента. Возможно отнесение к профессиональной тайне сведений

о частной жизни, ставших известными органу предварительного расследования и не

относящихся к предмету доказывания по делу (не относящихся к предмету

расследования).

Отнесение

налоговой тайны к профессиональной возможно, однако следует отметить, что налоговая

тайна с некоторыми допущениями является и служебной. Режим налоговой тайны

установлен ст. 102 Налогового кодекса РФ[12],

а также иными законами и подзаконными актами. Налоговая тайна не во всех

случаях является профессиональной. Так, по смыслу ст. 183 УК РФ налоговая тайна

может не только быть получена в ходе профессиональной деятельности, но и быть

доверена лицу. Таким образом, не во всех случаях налоговая тайна может быть

отнесена к профессиональной.

К

профессиональной тайне относится и банковская тайна. При этом исследователи[13]

отмечают несоответствия между нормами ГК РФ и Федерального закона «О банках и

банковской деятельности»[14].

В Федеральном законе «О банках…» понятие банковской тайны более широкое, нежели

в ГК РФ. Так, Федеральный закон «О банках…» в ст. 26 устанавливает обязанность

по неразглашению кредитными организациями информации об операциях, вкладах,

счетах, тогда как в ст. 857 ГК РФ речь идет об обязанности банка не разглашать

информацию об операциях по счету и информации о клиенте.

Таким

образом, исходя из особенностей профессиональной деятельности, законодательство

устанавливает гарантии соблюдения профессиональной тайны, а ответственность

предусмотрена для первичных видов тайн.

В

целом, в настоящее время насчитывается порядка шестидесяти видов

конфиденциальной информации, что, в свою очередь, ведет к необходимости

определенной классификации конфиденциальной информации.

Классификация

информации по степени ее секретности (конфиденциальности) без отнесения ее к

какому-то конкретному виду выглядит несколько абстрактной. Но она дает

представление о возможности ранжирования защищаемой информации по степени ее

важности для собственника.

По

содержанию защищаемая информация может быть ‑политической, экономической,

военной, разведывательной и контрразведывательной, научно-технической,

технологической, деловой и коммерческой.

Информация

может быть рассмотрена с точки зрения отображения ее на каких-то или в каких-то

материальных (физических) объектах, которые длительное время могут сохранять ее

в относительно неизменном виде или переносить ее из одного места в другое.

В

научной литературе можно найти несколько попыток классификации конфиденциальной

информации, ни одна из которых не получила достаточно широкого признания, что

тоже свидетельствует об актуальности данной проблемы[15].

Например,

А. А. Фатьянов[16]

классифицирует подлежащую защите информацию по трем признакам: по

принадлежности, по степени конфиденциальности (степени ограничения доступа) и

по содержанию. Существуют и другие классификации[17].

Вместе

с тем при этих подходах выпадает такой существенный признак конфиденциальной

информации, как причина возникновения или обладания ею как владельца, так и

пользователя. Хотя такой признак намного облегчил бы установку норм,

регулирующих порядок работы и защиты конфиденциальной информации в зависимости

от причин ее возникновения. Ведь человек как субъект информации может

по-разному отнестись к своей персональной и конфиденциальной информации,

которая оказалась известна ему в силу его служебного положения или

профессиональных обязанностей.

1.2.Основные

угрозы информационной безопасности организации, исходящие от ее

безответственных и нелояльных сотрудников

Конфиденциальность,

целостность и доступность информации могут существенно способствовать обеспечению

конкурентоспособности, ликвидности, доходности, соответствия законодательству и

деловой репутации организации. Зависимость от информационных систем и услуг

означает, что организации становятся все более уязвимыми по отношению к угрозам

безопасности, которые могут быть определены как совокупность действий, направленных

на нарушение одного из трех свойств информации – конфиденциальности, целостности

или доступности.

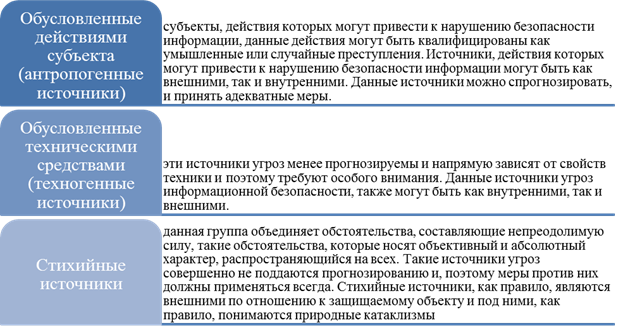

Источники

угрозы информационной безопасности организации‑ это потенциальные антропогенные,

техногенные или стихийные носители угрозы безопасности, рисунок 2.

Рисунок 2 ‑ Источники угрозы

информационной безопасности организации[18]

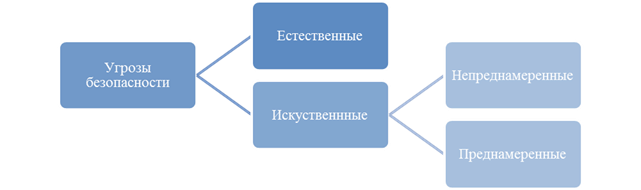

Угрозы информационной безопасности организации

делятся на два основных типа –это естественные и искусственные угрозы, рисунок

3.

Рисунок

3‑ Классификация угроз информационной безопасности организации

К

естественным угрозам информационной безопасности организации относятся пожары,

наводнения, удары молний и другие стихийные бедствия и явления, приводящие к

аварийным ситуациям, возникновение которых не зависит от человека.

Для

обеспечения безопасности информации в организации, необходимым условием

является оборудование помещений, в которых находятся элементы системы (носители

цифровых данных, серверы, архивы и пр.).

Искусственные

угрозы информационной безопасности организации – это угрозы, вызванные

деятельностью человека. Они могут быть преднамеренными и непреднамеренными,

(т.е. случайными). Система должна быть устойчива как к случайным, так и к преднамеренным

враждебным воздействиям.

Угрозы,

носящие случайный характер, или непреднамеренные угрозы, связаны с отказами,

сбоями аппаратуры, ошибками операторов и т.п. Фактор появления таких угроз

обусловлен ограниченной надежностью работы человека и техники.

Угрозы,

носящие злоумышленный характер, или преднамеренные угрозы информационной

безопасности организации, вызваны, как правило, преднамеренным желанием

субъекта осуществить несанкционированные изменения с целью нарушения

корректного выполнения преобразований, конфиденциальности, достоверности и

целостности данных.

Данный

класс угроз очень динамичен и постоянно пополняется.

К

умышленным угрозам информационной безопасности организации относятся:

-

несанкционированный

доступ к конфиденциальной информации и сетевым ресурсам;

-

раскрытие

и модификация данных и программ, их копирование;

-

раскрытие,

модификация или подмена трафика вычислительной сети;

-

разработка

и распространение компьютерных вирусов, ввод в программное обеспечение

логических бомб;

-

кража

магнитных носителей и расчетных документов;

-

разрушение

архивной информации или умышленное ее уничтожение;

-

фальсификация

сообщений, отказ от факта получения информации или изменение времени ее приема;

-

перехват

и ознакомление с информацией, передаваемой по каналам связи, и т. п.

По

расположению источника, угрозы делятся на внутренние и внешние.

Внешние угрозы исходят от конкурентов, стремящиеся нанести ущерб

деятельности организации. Например, мотивационная система сотрудников у

конкурирующей организации лучше, чем у компании и это станет определяющим

фактором при переходе сотрудника к конкурентам[19]. В

данном случае тот факт, что у конкурентов лучше проработана система

мотивационной составляющей не являлась угрозой, но при сравнении двух компании

стала решающим перевесом. Так же к внешним угрозам относится давление на

сотрудников извне, попадание сотрудников в различные виды зависимостей,

инфляционные процессы[20].

К внутренним угрозам отрицательным факторам влияния относится

несоответствие квалификации работника предъявляемым требованиям компании,

слабая система по обучению работников, некачественная первичная проверка

соискателей в кандидаты, неграмотная социальная и корпоративная политика организации

в целом, отсутствие стратегии развития и совершенствования кадровой системы, в

том числе и кадровой безопасности. Эти вещи наносят любой компании в той или

иной степени нетолько имиджевый ущерб, но и экономическийтолько имиджевый

ущерб, но и экономический.

В

общем случае выделяют три основных вида умышленных угроз безопасности: угрозы

конфиденциальности, целостности и доступности.

Свойство

конфиденциальности информации позволяет не давать права на ее доступ или не

раскрывать ее неполномочным лицам, логическим объектам или процессам.

Нарушение

конфиденциальности информации, это, прежде всего, ее кража или перехват и

расшифровка сетевых пакетов, т.е. анализ трафика. Обычно с реализацией этой

угрозы и начинается большинство серьезных атак. Угроза нарушения целостности

включает в себя любое умышленное изменение (модификацию или удаление) данных,

хранящихся в системе. Доступность информации – это свойство информации быть

доступной и используемой по запросу со стороны любого уполномоченного

пользователя. Угроза отказа в обслуживании возникает каждый раз, когда в

результате некоторых действий блокируется доступ к некоторому ресурсу

вычислительной системы.

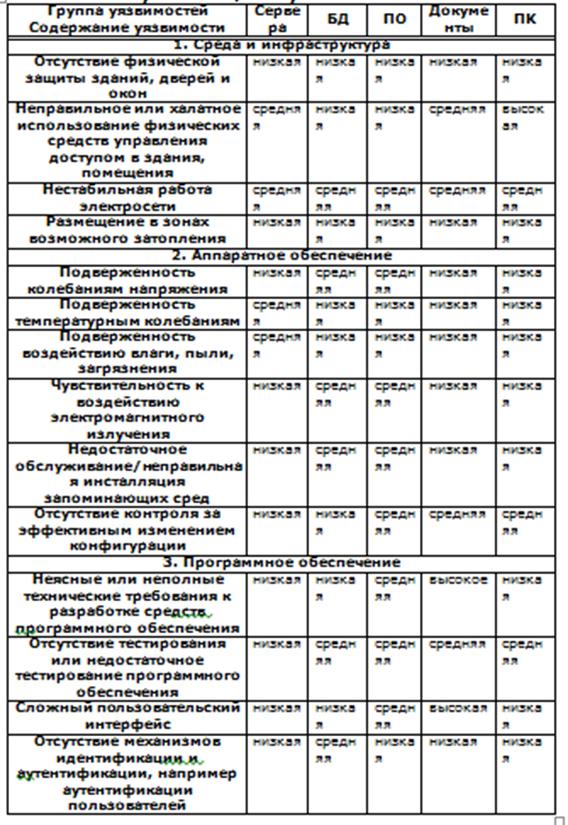

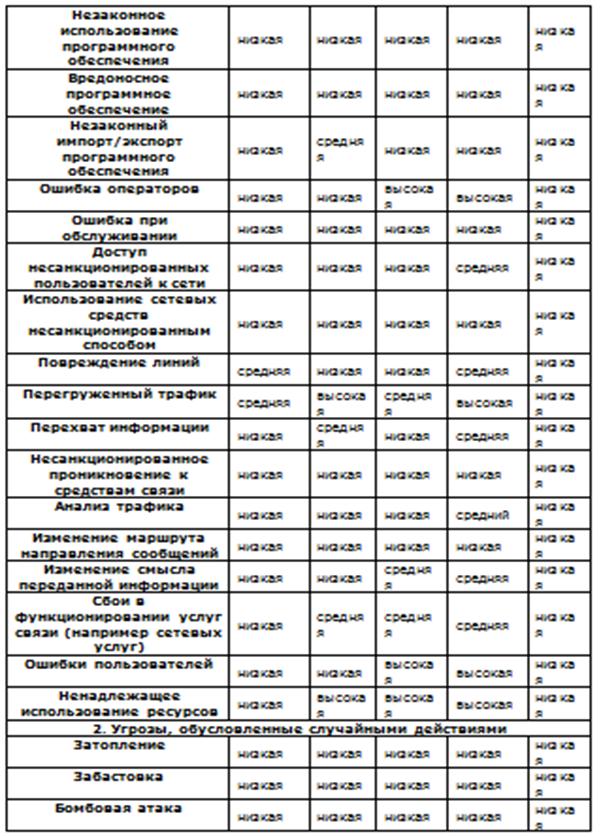

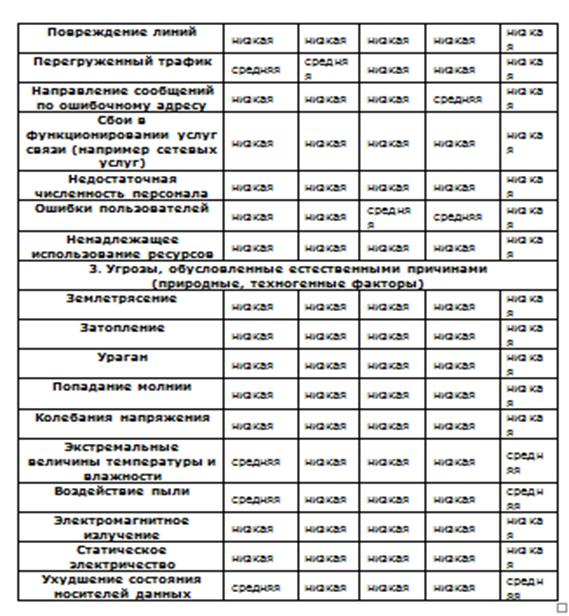

Виды

угроз случайного и преднамеренного характера приведены в таблице 1. На рисунке 2

представлены программные угрозы информационной безопасности организации.

Таблица 1

Виды угроз информационной безопасности

организации случайного и преднамеренного характера

|

Несанкционированные

действия

|

|

Случайные

|

Преднамеренные

|

|

● Ошибки в

программном обеспечении

● Ошибки в

работе персонала

● Отказы и сбои

оборудования

● Помехи в

линиях связи из-за воздействий внешней среды

●

Несанкционированный доступ: случайное ознакомление с конфиденциальной

информацией посторонних лиц

|

● Нарушение

конфиденциальности информации (кража данных, перехват и расшифровка сетевых

пакетов)

● Нарушение

целостности информации (модификация или удаление данных)

●Нарушение

доступности информации (отказ в обслуживании)

Методы воздействия:

● Вредоносные

программы (вирусы, черви, троянские программы, программы-шпионы и др.).

● Программы,

организующие DoS-атаки и другие атаки, спам, несанкционированный доступ

(перехват и взлом паролей, взлом ОС, взлом приложений и протоколов

(TCP/FTP/SSH/DNS/HTTP/SMTP/ протоколов маршрутизации)

|

|

|

|

В соответствие с методикой определения актуальных угроз

безопасности рассмотрим следующие угрозы (таблица 1).

Вероятность возникновения угроз информационной безопасности могут

быть: маловероятные угрозы, низко-вероятностные угрозы, средне-вероятные угрозы

и высоко-вероятностные угрозы.

При оценке опасности определяется вербальный показатель опасности:

низкая опасность, средняя опасность и высокая опасность.

Таблица

2

Выявление

актуальных угроз информационной безопасности организации

|

Угроза безопасности

|

Вероятность

возникновения

|

Опасность

|

Актуальность

|

|

Внутренние источники

угрозы безопасности

|

|

Антропогенные

источники

|

|

Разглашение защищаемой

информации лицами, имеющими к ней право доступа

|

Средняя

|

Высокая

|

актуальная

|

|

Неправомерные действия

со стороны лиц, имеющих право доступа к информации

|

Высокая

|

Высокая

|

актуальная

|

|

Несанкционированный

доступ к информации

|

Высокая

|

Высокая

|

актуальная

|

|

Ошибки обслуживающего

персонала

|

Низкая

|

Средняя

|

неактуальная

|

|

Техногенные источники

|

|

Дефекты, сбои и отказы

программного обеспечения

|

Низкая

|

Высокая

|

актуальная

|

|

Дефекты сбои и отказы

технических средств

|

Низкая

|

Высокая

|

актуальная

|

|

Наводка

|

Низкая

|

Средняя

|

неактуальная

|

|

Паразитное

электромагнитное излучение

|

Низкая

|

Низкая

|

неактуальная

|

|

Излучение сигналов

|

Низкая

|

Низкая

|

неактуальная

|

|

Внешние источники

угрозы безопасности

|

|

Антропогенные

источники

|

|

Доступ к защищаемой

информации с применением технических средств

|

Низкая

|

Высокая

|

актуальная

|

|

Действия криминальных

групп

|

Низкая

|

Средняя

|

неактуальная

|

|

Искажение, уничтожение

или блокирование информации с применение технических средств

|

средняя

|

Высокая

|

актуальная

|

|

Угроза безопасности

|

Вероятность

возникновения

|

Опасность

|

Актуальность

|

|

Техногенные источники

|

|

Явления техногенного

характера

|

Низкая

|

низкая

|

неактуальная

|

|

Стихийные источники

|

|

Стихийные бедствия,

природные явления

|

Низкая

|

низкая

|

неактуальная

|

1.3.Основные

методы защиты конфиденциальной информации от угроз со стороны собственного

персонала организации

Каждое предприятие оснащено компьютерной техникой и доступом к

всемирной паутине Интернет. Злоумышленники умело подключаются практически к

каждой составной этой системы и с помощью многочисленного арсенала (вирусы,

вредоносное ПО, подбор паролей и другое) воруют ценную информацию. Система

информационной безопасности должна внедряться в каждую организацию.

Руководителям необходимо собрать, проанализировать и классифицировать все виды

информации, которая нуждается в защите, и использовать надлежащую систему обеспечения

безопасности. Но и этого будет мало, потому что, кроме техники, существует еще

и человеческий фактор.

Важно правильно организовать защиту своего предприятия на всех

уровнях. Для этих целей используется система менеджмента информационной

безопасности, с помощью которой руководитель наладит непрерывный процесс

мониторинга бизнеса и обеспечит высокий уровень безопасности своих данных.

Но, к сожалению, далеко не все руководители считают необходимым

защищать свои предприятия, мотивируя свое решение отсутствием важной информации

в своем бизнесе. Это неправильно.

Подходы к выстраиванию комплексной системы информационной

безопасности критически важных предприятий, нуждающихся в обеспечении

целостности, доступности иконфиденциальности информации, имеющих свои

особенности и специфику, которые должны быть учтены еще на этапе построения

концепции защиты.

Попробуем рассмотреть основные моменты снижения рисков и борьбы с

угрозами в инфраструктуре промышленных предприятий. Обеспечение комплексной

безопасности инфраструктуры промышленного предприятия имеет свою специфику.

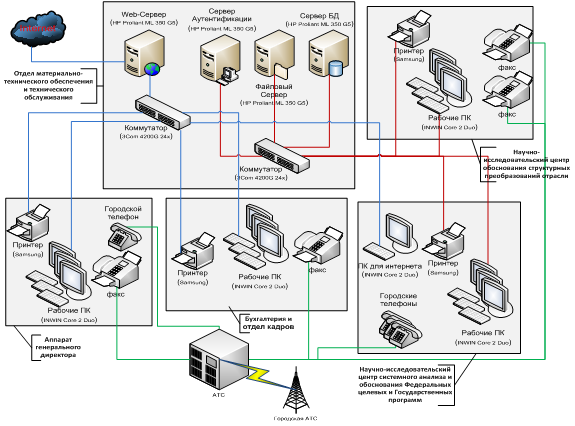

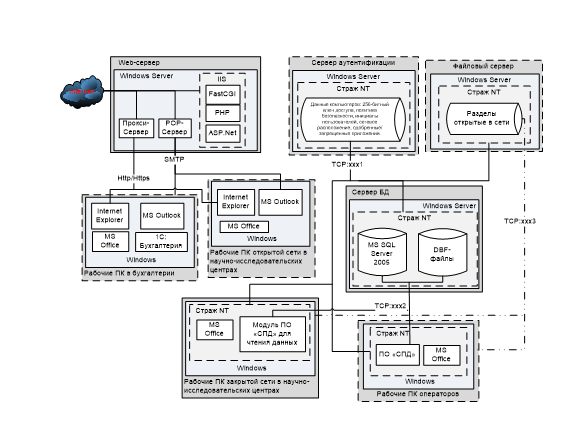

Упрощенная схема взаимосвязей в рамках функционирования промышленной

системы приведена на рисунке 4.

Если автор имеет дело с десятками промышленных цехов,

распределенных на территории в несколько десятков квадратных километров, то для

доступа к корпоративным ресурсам могут потребоваться беспроводные точки

подключения (Wi-Fi), которые также нужно контролировать. Если разнородные

централизованные информационные системы концентрируются в едином дата-центре,

через который идут все потоки информации, то может потребоваться реализация

единой системы управления учетными данными пользователей (системы класса IDM).

Рисунок

4 ‑ Упрощенная схема взаимосвязей в рамках функционирования системы

Если же речь идет об обеспечении безопасного мобильного доступа к

информационным ресурсам предприятия, то для этого могут быть использованы

распространенные сейчас MDM-системы, позволяющие управлять мобильными

устройствами.

Например, несколько лет назад специалисты компании КРОК помогли ОАО

“Авиадвигатель”, где работают более 2 500 человек, обеспечить для сотрудников

доступ к основным корпоративным приложениям с их собственных мобильных

устройств. Было внедрено комплексное решение, состоящее из MDM-системы и

подсистемы SSL VPN для защищенного доступа к внутренним ИТ-ресурсам

предприятия.

Но в целом, комплексный подход к защите информации на промышленном

предприятии примерно тот же, что и на любом другом территориально

распределенном предприятии. В отличиеот банков или сотовых операторов, где

отраслевые требования к информационной безопасности задаются внешним

регулятором, в промышленности их определяет собственник холдинга или совет

директоров, который может определить ту или иную парадигму защиты, четко учитывающую

основные риски и угрозы.

Процесс разглашение конфиденциальной информации –

несанкционированное доведение защищаемой информации до лиц, которые не имеют

права доступа к этой информации.

Информационная безопасность ‑это защищенность информации от

незаконного ознакомления в первую очередь, а также преобразования и

уничтожения. Природа воздействий, которые направлены на нарушение безопасности

может быть самой разнообразной.

В данном разделе рассмотрены факторы, способствующие разглашению

защищаемой информации лицами, имеющими к ней право доступа и методы для

предупреждения и борьбы с ними:

-

Ответственность за разглашение (подписка о неразглашении).

-

Контрольно-пропускной режим.

Это комплекс организационно-правовых ограничений и правил, которые устанавливают

порядок пропуска через контрольно-пропускные пункты в отдельные помещения

сотрудников объекта, посетителей, транспорта и материальных средств.

Контрольно-пропускной режим – это один из ключевых моментов в организации

системы безопасности на предприятии.

Контрольно-пропускной режим вводится для того, чтобы исключить:

-

проникновение посторонних лиц на охраняемые (режимные) объекты, в

административные здания, а также в режимные помещения;

-

посещение режимных помещений без служебной необходимости

должностными лицами организации;

-

внос (ввоз) в административные здания и на объекты личных

визуальных средств наблюдения, кино-, видео- и фотоаппаратуры, радиотехнической

и другой аппаратуры;

-

контроль за использованием мобильного телефона;

На территории предприятия нельзя пользоваться незарегистрированным

мобильным телефоном. Если же телефон зарегистрирован, то нельзя пользоваться

фото-видео съемками, выходом в Интернет.

-

вынос (вывоз) из административных зданий и объектов документов и

вещей без соответствующего разрешения[21].

-

Контроль за подключением к Интернету.

Доступом в Интернет обладает отдельно стоящий компьютер, который не

работает в локальной сети.

-

Запрет на использование незарегистрированных носителей.

Сегодня, действующие нормативные правовые акты не предусматривают

эффективную защиту конфиденциальной информации предприятия, а, следовательно,

только комплекс мер (контрольно-пропускной режим, запрет на использование

зарегистрированных носителей, подписка о неразглашении) способен обеспечить

полноценную защиту организации от разглашения и снизить риск возникновения

подобной ситуации.

Неправомерные действия со стороны лиц, имеющих доступ к информации

Для того чтобы защититься от неправомерных действий со стороны лиц,

имеющих право доступа к информации, рассмотрим типичные ошибки, которые

допускает руководство на промышленных предприятиях.

Исходя из вышеперечисленного, можно сделать вывод, что необходимо

внедрять целый комплекс методов и средств защиты от неправомерных действий со

стороны лиц, имеющих право доступа к информации, так как вероятность каждой

отдельной угрозы очень велика, а исключить все сразу можно лишь используя весь

комплекс методов и средств, а именно:

1.

Контрольно-пропускной режим.

2.

Ведение журналов регистрации действий пользователей.

Необходимо осуществлять контроль за действиями пользователей.

Собирать и хранить информацию обо всех событиях, которые происходят в системе.

3.

Осуществление резервного копирования.

Резервным копированием является процесс создания копии данных на

носителе (жёстком диске, дискете и т.д.), которое предназначено для

восстановления данных в оригинальном или новом месте их расположения в случае

их разрушения или повреждения.

Для того, чтобы защититься от несанкционированного доступа к

информации необходимо использовать алгоритмы защиты информации (прежде всего

шифрования). Их можно реализовать как программными, так и аппаратными

средствами.

Таблица 3

Сравнительный

анализ средств шифрования

|

Критерии оценки

|

Аппаратные средства

|

Программные средства

|

|

Стоимость покупки и

эксплуатации за 1 шт. за 1 год

|

~2500 руб.

|

~1800 руб.

|

|

Возможность

реализовать систему разграничения доступа к компьютеру

|

+

|

+

|

|

Скорость шифрования

|

до 80 МБ/с

|

до 60 МБ/с

|

|

Дополнительная

нагрузка на центральный процессор компьютера

|

-

|

+

|

|

Защита от вредоносных

программ

|

+

|

+

|

|

Наличие систем

идентификации и аутентификации

|

+

|

Согласно сравнительному анализу средств

шифрования, представленному в Таблице 3, видно, что для производства

целесообразнее использовать аппаратный вариант защиты от несанкционированного

доступа к информации.

Аппаратный шифратор представляет co6oй

компьютерное «железо», чаще всего это плата расширения, вставляемая в разъем

ISA или PCI системной платы ПK, или USB-ключ с криптографическими функциями.

Рассмотрим подробнее методы работы

шифратора для защиты от несанкционированного доступа:

-

Распределение прав доступа.

При распределении прав доступа

выясняются функции, которые должны исполнять те или иные группы пользователей.

Исходя из этого, определяются данные, к которым пользователи различных групп

будут иметь доступ.

-

Защита от вредоносных программ.

-

Системы идентификации и аутентификации.

Присвоение субъектам и объектам доступа

личного идентификатора и сравнение его с заданным перечнем является

идентификацией. Процесс идентификации обеспечивает выполнение следующих

функций:

-

установка подлинности и определение полномочий субъекта при его

допуске в систему;

-

контролироль установленных полномочий в процессе сеанса работы;

-

регистрация действий и др.

На современном этапе состояния общества

информационные технологии активно внедряются во все сферы национальной

экономики. Сегодня руководство любого промышленного предприятия, по существу,

имеет дело с корпоративной информацией, на основе которой принимаются

ответственные решения. Такая информация должна соответствовать требованиям

актуальности, достоверности, структурированности и конфиденциальности.

Усложнение средств, методов, форм автоматизации процессов обработки

информации повышает зависимость промышленных предприятий от степени

безопасности, используемых ими ИТ, при этом качество информационной поддержки

управления напрямую зависит от организации инфраструктуры защиты информации.

Для защиты информации от актуальных угроз, на основании

сравнительного анализа, были выбраны методы и средства защиты. Кроме того, во

время проведения обучения пользователей во избежание возникновения

непреднамеренных угроз безопасности им должны быть разъяснены их обязанности и

возможности системы.

В целом можно отметить, что информационная безопасность должна

стать важнейшей частью корпоративной культуры компании, подкрепленной

комплексом программно-технических и организационных мер, которые позволят

минимизировать риски подобного рода.

Краткие выводы по

главе

В

ходе выполнения первой главы, которая была посвящена теоретическим основам угроз информационной безопасности работодателя, автор

пришел к следующим выводам:

1.

Целью информационной

безопасности является безопасность информационных ресурсов в любой момент

времени и в любой обстановке.

2.

Одним из существенных проявлений

несовершенства информационного законодательства является отсутствие четких

законодательных критериев для определения конфиденциальной информации, порядка

и условий отнесения информации к конфиденциальной. Такие пробелы затрудняют

реализацию прав на информацию.

3.

Информационная безопасность

должна стать важнейшей частью корпоративной культуры компании, подкрепленной

комплексом программно-технических и организационных мер, которые позволят

минимизировать риски подобного рода.

4.

Руководству предприятия

необходимо самому позаботиться о секретах компании. Действующие нормативные

правовые акты не предусматривают эффективную защиту конфиденциальной информации

организации.

Глава 2. Практика противодействия угрозам

информационной безопасности организации ООО «Вектор» со стороны собственного

персонала

2.1. Краткая характеристика организации и

анализ динамики ее кадрового потенциала за 2014-2016гг.

Основной

сферой деятельности компании является продажа новых иномарок. Вектор

представляет 21 автомобильную марку – Nissan, Volkswagen, Renault, Opel,

Infiniti, Chevrolet, KIA, Hyundai, Mazda, Škoda, Toyota, Ford, Cadillac,

Suzuki, Citroën, Datsun, Mitsubishi, SsangYong, Peugeot, Lada и УАЗ[22].

Компания

объединяет 48 дилерских центров: 19 в Москве, 26 – в регионах (Санкт-Петербург,

Брянск, Воронеж, Самара, Ярославль, Челябинск, Екатеринбург, Новосибирск,

Архангельск, Сургут, Новокузнецк, Саратов и Краснодар) и 3 – в Казахстане

(Астана, Алматы, Караганда). По итогам 2015 года доля федерального рынка

компании «Вектор» составила 2,9%, доля столичного рынка – 6,5%. В штате

компании более 6 000 сотрудников[23].

В

2016 году, по собственному сообщению, «Вектор» продал 52 079 автомобилей (41 046

новых и 11 033 с пробегом). В 2016 году выручка составила 60,3 млрд. рублей (в

2005 году — $772,2млн.), ожидаемая по итогам года чистая прибыль — $13 млн.

Группа компаний «Вектор» (ГК «Вектор») – крупнейший розничный автомобильный

дилер на российском рынке. По итогам 2016г. доля федерального рынка Компании в

сегменте новых легковых автомобилей составила 2,4%, доля столичного рынка –

4,8%[24].

Группа

компаний «Вектор» была основана в 1993 году и за время своей активной

деятельности стала одним из самых крупных официальных автодилеров России. В

салонах ГК «Вектор» представлены в наличии автомобили более 18 известных марок,

полный список которых был упомянут выше. На территории России ГК «Вектор»

представлена широкой сетью дилерских центров, расположенных в Москве,

Санкт-Петербурге, Екатеринбурге, Краснодаре, Воронеже и т. д. Кроме того,

представительства есть в Республике Казахстан (в Астане, Алма-Аты и Караганде).

Таким образом, предприятие ГК «Вектор» является активно

развивающимся предприятием, с разветвленной филиальной сетью. Такое построение

бизнеса требует организации системы информационного обеспечения, защищенного от

возможных рисков, в том числе и со стороны злоупотребления персоналом.

Объектом исследования выступает подразделение ГК «Вектор»,

курирующего работу с марками автомобиля «Хендай» - ООО «Вектор-Трейд»,

зарегистрованного по адресу: Российская Федерация, 107497, г. Москва, ул.

Иркутская, д. 5/6, стр. 1, помещение 321.

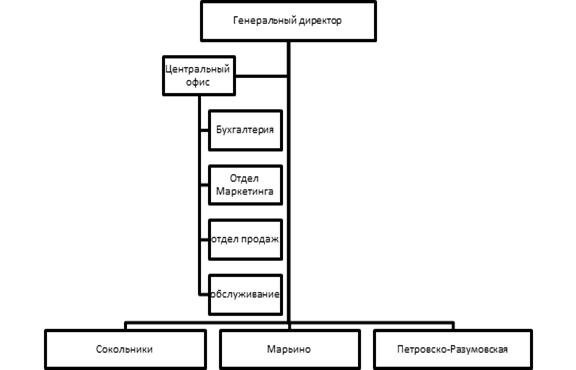

К основным направлениям работы подразделения относится обеспечение

взаимодействия между структурными подразделениями организации, поставщиками и

контрагентами, контроль и обеспечение работы дилерских центров и станций ТО. А

также непосредственное управление тремя специализированными салонами:

1.

ДЦ Вектор -

Сокольники (Москва)Адрес: г. Москва, ул. Краснобогатырская, дом 2, строение

26;

2.

ДЦ Вектор -

Марьино (Москва)Адрес: г. Москва, ул. Перерва, дом 19;

3.

ДЦ Вектор -

Петровско-Разумовская (Москва)Адрес: г.Москва, Дмитровское шоссе, дом 98,

стр. 1.

Организационная

структура представлена на рисунке 5.

Рисунок 5 ‑ Организационная структура подразделения ГК «Вектор»

- Хендай (ООО «Вектор-Трейд)

Основные

задачи анализа:

-

изучение

обеспеченности организации и его структурных подразделений персоналом по

количественным и качественным параметрам;

-

оценка

экстенсивности, интенсивности и эффективности использования персонала на предприятии;

-

выявление

резервов более полного и эффективного использования персонала на предприятии.

Источники

информации – план по труду, статистическая отчетность «Отчет по труду», данные

табельного учета и отдела кадров.

Обеспеченность

организации трудовыми ресурсами определяется путем сравнения фактического

количества работников по категориям и профессиям с плановой потребностью

(Таблица 3).

По

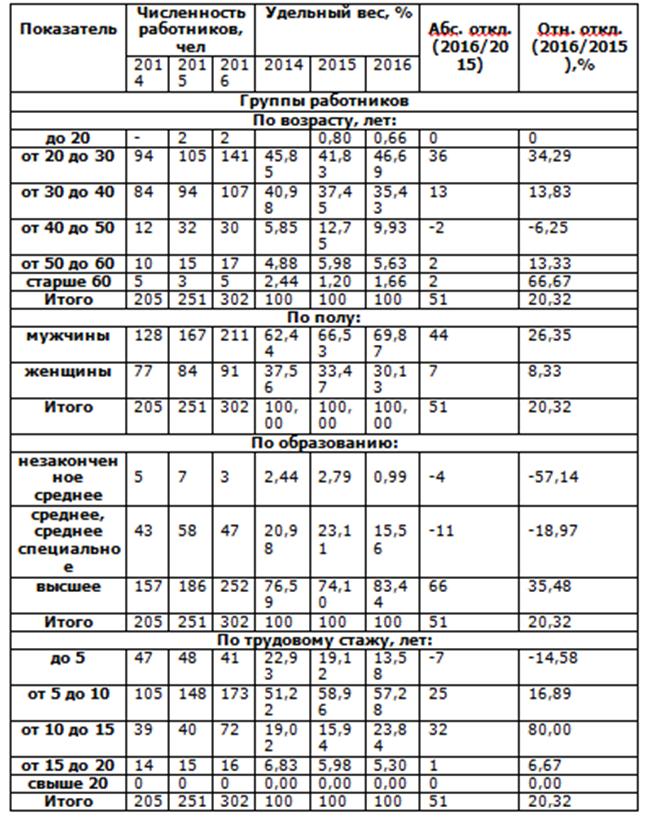

данным таблицы 4 можно сделать вывод о том, что в 2016г. произошло увеличение

общей численности персонала подразделения «Хендай» на 20,32%. Это

свидетельствует об относительном расширении деятельности ГК подразделения, что

подтверждается открытием нового сервисного пункта.

Таблица 4

Обеспеченность ГК «Вектор»-

«Хендай» (ООО «Вектор-Трейд») трудовыми ресурсами в 2014-2016г.

|

Категория

работников

|

Численность

работников, чел.

|

Абс. откл. (2016/2015)

|

Отн. откл. (2016/2015),%

|

|

2014

|

2015

|

2016

|

|

Среднесписочная

численность персонала

|

205

|

251

|

302

|

51

|

20,32

|

|

в том числе:

|

|

управленческий состав

|

41

|

53

|

76

|

23

|

43,40

|

|

Рядовые сотрудники

|

164

|

198

|

226

|

28

|

14,14

|

При

этом численность рядовых сотрудников выросла только на 14,14%, а

управленческого персонала – на 43,4%.

Уровень

централизации довольно высок, т. к. все важнейшие решения принимаются высшим

звеном управления. Обеспеченность трудовыми ресурсами отдельных подразделений

ГК «Вектор»-»Хендай» (ООО «Вектор-Трейд») представлена в таблице 4.

Согласно

данным таблицы 5, можно сделать следующие выводы относительно персонала

подразделений «Хендай» в ГК «Вектор».

Таблица 5

Обеспеченность трудовыми

ресурсами отдельных подразделений ГК «Вектор»-»Хендай» в 2014-2016г.

|

Категория

работников

|

Численность

работников, чел.

|

Абс.откл. (2016/2015), %

|

Отн.откл. (2016/2015), %

|

|

2014

|

2015

|

2016

|

|

Среднесписочная численность

персонал, чел.

|

205

|

251

|

302

|

51

|

20,32

|

|

в том числе:

|

|

Центральный офис

|

54

|

63

|

62

|

-1

|

-1,59

|

|

- руководители

|

10

|

14

|

17

|

3

|

21,43

|

|

- специалисты и служащие

|

21

|

25

|

24

|

-1

|

-4,00

|

|

- Вспомогательный персонал

|

23

|

24

|

21

|

-3

|

-12,50

|

|

Вектор ДЦ - Сокольники, в том

числе:

|

62

|

73

|

68

|

-5

|

-6,85

|

|

- руководители

|

11

|

12

|

13

|

1

|

8,33

|

|

- специалисты и служащие

|

20

|

21

|

23

|

2

|

9,52

|

|

- работники сервисного центра

|

31

|

40

|

32

|

-8

|

-20

|

|

Вектор ДЦ - Марьино, в том числе:

|

46

|

52

|

51

|

-1

|

-1,92

|

|

- руководители

|

10

|

11

|

12

|

1

|

9,09

|

|

- специалисты и служащие

|

17

|

18

|

21

|

3

|

16,67

|

|

- работники сервисного центра

|

19

|

23

|

18

|

-5

|

-21,74

|

|

Вектор ДЦ - Петровско-Разумовская,

в том числе:

|

43

|

63

|

62

|

-1

|

-1,59

|

|

- руководители

|

10

|

16

|

16

|

-

|

-

|

|

- специалисты и служащие

|

15

|

19

|

24

|

5

|

26,32

|

|

- работники сервисного центра

|

18

|

28

|

22

|

-6

|

-21,43

|

Анализируя

структуру подразделений «Хендай» в ГК «Вектор» можно порекомендовать сузить

масштаб управляемости, т. е. назначить заместителей начальников отделов. Это

позволит снизить количество человек в непосредственном подчинении у начальника

отдела.

Для

наиболее полного анализа кадрового состава компании ГК «Артомир»-»Хендай» (ООО «Вектор-Трейд»)

проиллюстрируем динамику изменения количественного состава работников в

преломлении основных специальностей и отделов. Необходимо оговориться, что в

каждом подразделении ГК «Вектор» существуют аналогичные профессии и отделы,

т.е. структура кадрового состава подразделений компании идентична (Таблица 6).

Таблица 6

Распределение персонала

Подразделение «Хендай» в ГК «Вектор» по основным структурным подразделениям и

отделам в 2014-2016г.

|

Персонал ГК «Вектор»

«Хендай»

|

Численность

работников, чел.

|

Абс. откл. (2016/2015)

|

Отн. откл. (2016/2015),%

|

|

2014

|

2015

|

2016

|

|

Среднесписочная

численность персонала + руководители

|

205

|

251

|

302

|

51

|

20,32

|

|

в том числе:

|

|

- отдел продаж

|

59

|

77

|

89

|

12

|

15,58

|

|

- отдел маркетинга

|

18

|

20

|

26

|

6

|

30,00

|

|

- отдел логистики

|

15

|

16

|

17

|

1

|

6,25

|

|

- кредитный отдел

|

11

|

20

|

19

|

-1

|

-5,00

|

|

- экономический отдел и бухгалтерия

|

25

|

27

|

32

|

5

|

18,52

|

|

- юридический отдел и отдел заключения договоров

|

17

|

25

|

27

|

2

|

8,00

|

|

- ремонтный цех

|

37

|

40

|

54

|

14

|

35,00

|

|

- кузовной цех

|

23

|

26

|

38

|

12

|

46,15

|

В

ООО «Вектор» отдел логистики совмещает в себе двустороннюю функцию: во-первых,

контролирует поставки автомобилей и автозапчастей, а, во-вторых, занимается

вопросами таможенного оформления ввиду совмещения функций отдела сбыта.

Увеличение

численности отдела продаж ООО «Вектор» на 15,58% в 2016г. по сравнению с 2015г.

связано, в первую очередь, с планированием открытия новых дилерских центров

«Хендай».

Одним

из наиболее важных моментов при анализе кадрового состава организации является

разделение персонала по представленным в компании социально-значимым профессиям

(Таблица 7).

Таблица 7

Распределение персонала

Подразделение «Хендай» в ГК «Вектор» по основным структурным подразделениям и

отделам в 2014-2016г.

|

Персонал

ГК «Вектор»-

«Хендай»

|

Численность

работников,

чел.

|

Абс.

откл. (2016/2015), %

|

Отн.

откл. (2016/2015), %

|

|

2014

|

2015

|

2016

|

|

Среднесписочная

численность

персонала + руководители

|

205

|

251

|

302

|

51

|

20,32

|

|

в том

числе:

|

|

-

менеджеры

|

21

|

24

|

32

|

8

|

33,33

|

|

-

экономисты

|

62

|

84

|

75

|

-9

|

-10,71

|

|

-

бухгалтера

|

6

|

8

|

10

|

2

|

25,00

|

|

-

логисты и специалисты по таможенному оформлению

|

15

|

16

|

17

|

1

|

6,25

|

|

-

механики

|

21

|

24

|

30

|

6

|

25

|

|

-

механики кузовного цеха

|

23

|

26

|

38

|

12

|

46,15

|

|

-

автослесаря

|

16

|

16

|

24

|

8

|

50

|

|

-

юристы

|

17

|

20

|

24

|

4

|

20

|

|

-

финансисты

|

24

|

33

|

55

|

22

|

66,67

|

Ввиду

специфики деятельности ООО «Вектор»-»Хендай» – торговля и оказание дилерских

услуг и сервисного обслуживания, основную часть персонала компании составляют

работники с экономическим образованием (более 50% от общего числа работников организации)

и их доля в профессиональной структуре подразделения «Хендай» в ГК «Вектор»

постоянно растет.

В

процессе анализа изучаются изменения в составе рабочих по этим признакам, а

также их половозрастная структура - представлены в Приложении 1.

Анализ

по трудовому стажу проводится в зависимости от стажа работы по конкретной

профессии, а не на заданном предприятии, ввиду того, что данная компания еще 7

лет назад не работала на рынке «Хендай».

Говоря

об образовании, можно отметить, что идет постоянное увеличение персонала организации,

имеющего высшее образование, т.е. постоянно совершенствуется квалификация

кадров.

Распределение

работников в подразделении «Хендай» в ГК «Вектор» по половому признаку в 2014-2016г.

показывает параллельную тенденцию увеличения численности как мужского, так и

женского персонала организации. В структуре персонала компании преобладают

мужчины (в 2016г. их удельный вес в структуре составил 69,87%).

Таким

образом, можно сказать, что ООО «Вектор» относится к числу организаций, на

которых нет половой дискриминации. Она обеспечивает работой как мужское, так и

женское население.

Таким

образом, в подразделении «Хендай» ГК «Вектор» работает большое количество

сотрудников, имеющих доступ к конфиденциальной информации, которая может быть

отнесена к коммерческой тайне. Особое внимание необходимо уделить сотрудникам

центрального офиса, как специалистам имеющим доступ к большому числу правовой,

экономической и стратегической информации. Центральный офис аккумулирует

информационные потоки со всех подразделений, проводит ее обработку, хранение и

анализ. Что создает предпосылки к возможным злоупотреблениям со стороны

сотрудников. Осуществим анализ рисков информационной безопасности.

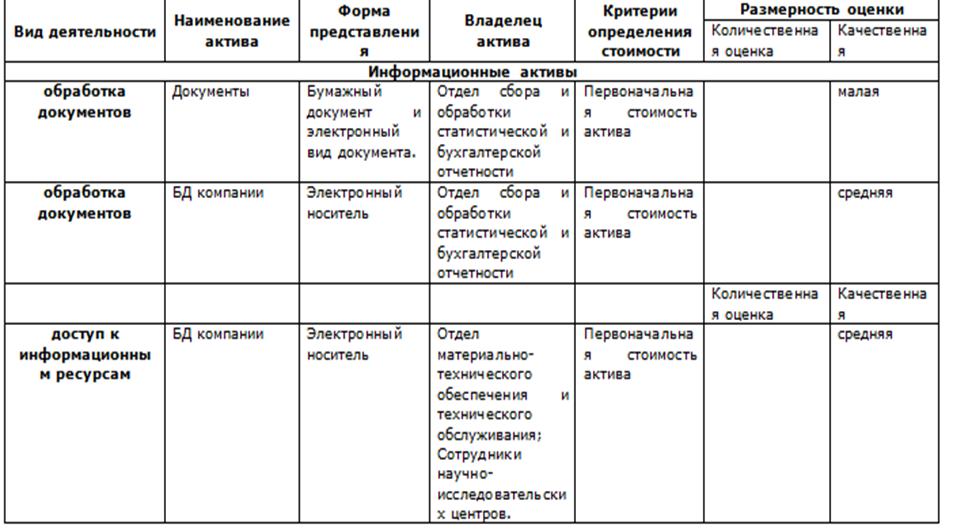

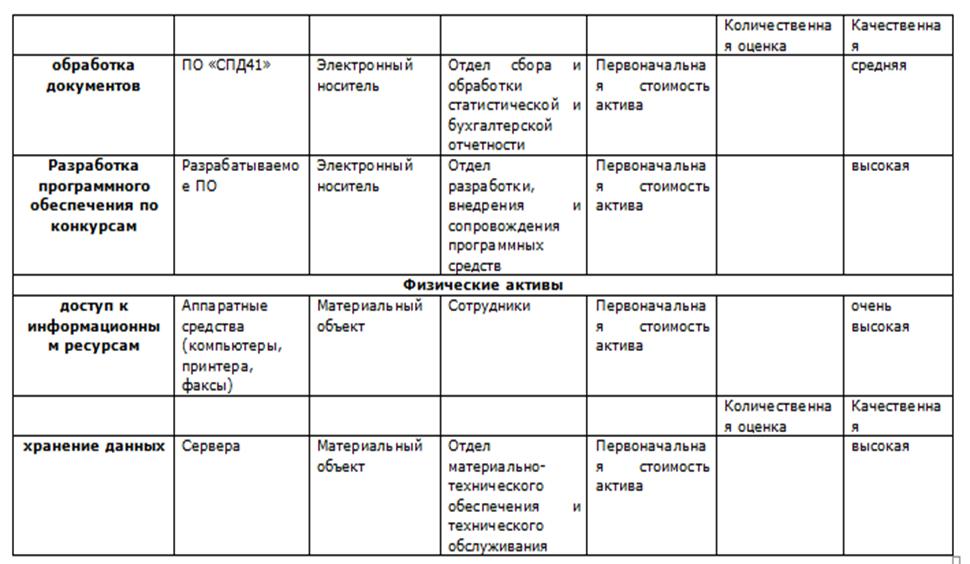

2.2. Оценка эффективности практики

защиты конфиденциальной информации организации и выявленные в ней недостатки

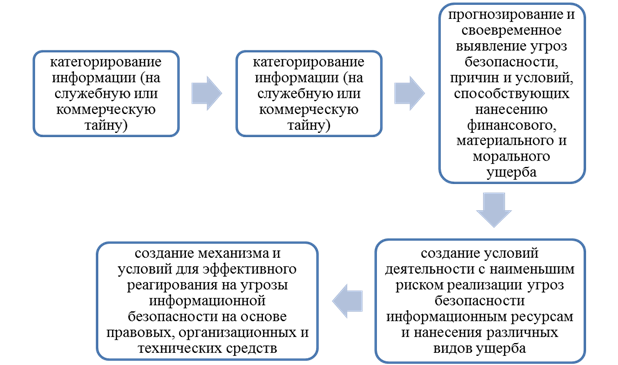

Обеспечение кадровой безопасности это, по сути, процесс минимизации

рисков, связанных с возможным негативным воздействием кадровой составляющей

корпоративных ресурсов на комплексную безопасность компании.

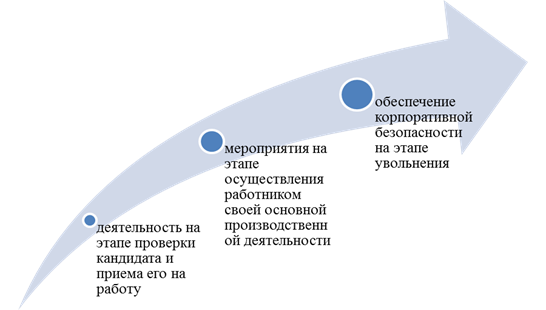

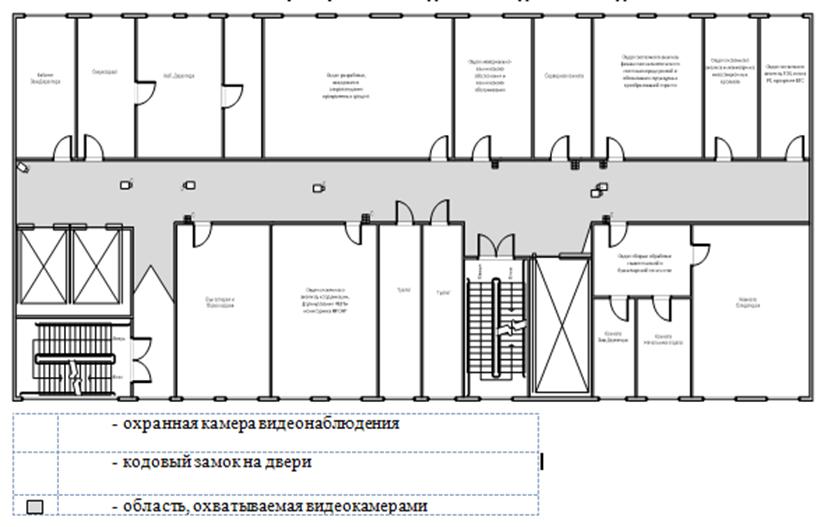

Для обеспечения наибольшей эффективности обеспечения

кадровой безопасности, комплексная работа по обеспечению кадровой безопасности

должна быть разделена на три основных этапа, смотрите рисунок 6.

Рисунок 6– Этапы

работы над обеспечением кадровой безопасности в организации

Наиболее ответственный этап это процесс прохождения

кандидатом комплексной проверки на стадии приема на работу. Это естественно,

чем более тщательно изучен нами кандидат с позиции корпоративной безопасности,

тем меньше вероятность проникновения в компанию лиц с различными деструктивными

намерениями, недостаток информации о кандидате может привести к очень

неприятным для работодателя последствиям.

Но с точки зрения обеспечения корпоративной безопасности

такое положение дел недопустимо, получается, что в компанию могут попасть любые

недоброжелатели, алкоголики, кадровый балласт и т.д. Последствия такого

кадрового отбора крайне плачевны.

Есть и другое направление так называемой кадровой

политики, если кандидата не разит за версту перегаром, в трудовой книжке все

более-менее прилично и квалификация вроде бы соответствует требуемой, то его

можно смело принимать на работу, а там испытательный срок покажет. Вроде

удобная позиция, но с точки зрения корпоративной безопасности – крайне

рискованная. Хорошо еще, если такой работник окажется просто кадровым

балластом, хотя и такую категорию непутевых сотрудников увольнять бывает весьма

непросто. А если человек устроился в вашу компанию по заданию спецслужбы

недобросовестных конкурентов или рейдерского формирования? Трехмесячного

испытательного срока ему будет вполне достаточно для выполнения шпионских

заданий. Подвержены вербовочным устремлениям все, кто располагает доступом к конфиденциальной

информации, активам и ресурсам компании, любой ценный сотрудник. И перечень

таких рисковых должностей должен быть составлен отдельно.

Вопрос кадровой безопасности заключается в оценке, самих

сотрудников, насколько они сами по своим морально-нравственным качествам

устойчивы или предрасположены к такой вербовке. Низкая устойчивость и моральная

готовность к негативному поведению на фоне осведомленности о коммерческих

секретах, вот материал для анализа и немедленных организационных мероприятий

руководства компании.

Кратко о сути взаимодействия службы безопасности и

кадровой службы. Кадровая служба собирает как можно больше исходной информации

о кандидате, которая станет базовой для последующей проверки и передают ее в службу

безопасности; Кадровой службе нужно будет подготовить ответы на такие вопросы

службы безопасности, как:

-

Откуда

появился этот кандидат (найден рекрутинговым агентством, обратился сам,

рекомендован кем-то из действующих сотрудников и т. д.).

-

Является

ли претендент единственным кандидатом на вакантную должность.

-

Какое

первое впечатление произвёл кандидат на сотрудника службы персонала и на своего

потенциального руководителя.

-

Не

замечены ли у претендента попытки приукрасить информацию о себе или сообщить

явно ложную.

-

Не

выявлены ли признаки подделки представленных кандидатом документов, в частности

‑ трудовой книжки, диплома, справки об отсутствии медицинских

противопоказаний и т. д.

-

Каковы

перспективы кандидата в случае приёма на работу (руководящая должность после

прохождения испытательного срока, самостоятельный участок работы, работа с

наличными денежными средствами, доступ к конфиденциальной информации и т. д.).

-

Одновременно

с этим будущий руководитель проверяет профессиональные качества и убеждается в

его профессиональной компетентности;

-

После

этого досье кандидата передается в службу безопасности, сотрудники которой

проводят проверку легальными методами, после чего выдают свое заключение о

целесообразности или нецелесообразности приема на работу данного кандидата.

Особым этапом проверки кандидата является его

обследование с использованием полиграфа. Практика убедительно показала, что

полиграф незаменим при изучении личности кандидата на работу, ибо никто не

знает человека лучше, чем он сам. Проводить такое обследование целесообразно

после того, как сотрудник службы безопасности провел с кандидатом собеседование

(у службы безопасности могут возникнуть определенные сомнения, которыми он

поделится со сцециалистом-полиграфологом). Само по себе включение полиграфа в

систему проверки отбивает охоту попытаться проникнуть в компанию лицам с

деструктивными личностными установками.

Забывают о необходимости проводить мероприятия по

обеспечению кадровой безопасности на этапе профессионального функционирования

работника. Сотрудники службы безопасности не задумываются о том, что

представляет собой отдельно взятый работник компании на длительном этапе его

производственного функционирования с точки зрения угроз компании и кадровых

рисках.

Особенно это касается кредитных специалистов на местах в

торговых точках, где по сути сотрудник находится без присмотра и выдача кредита

на товар проходит только под контролем программы скоринг, которую легко

обмануть.

Обычно считается, что на этом этапе вся ответственность

за работника ложится на плечи его непосредственного начальника. Отчасти это

верно, но только лишь отчасти. Руководителя подразделения интересует лишь

выполнения плана и иногда вопросы трудовой дисциплины. Руководитель убежден,

что ловить мошенников – дело службы безопасности, повышать уровень лояльности

прямая задача кадровой службы, а от него требуется только выполнения плана

любой ценой. При таком подходе кадровик появиться только в подразделении лишь

тогда, когда потребуется заручиться подписью сотрудника, сотрудник

безопасности, когда уже наступит кадровая угроза.

Конечно за каждым следить не нужно, под контролем службы

безопасности и кадровой службы должны находиться те сотрудники, которые в силу

своих функциональных обязанностей имеют доступ к конфиденциальной информации

организации, а так же категория работников, представители которой могут и не

иметь доступа к конфиденциальной информации, но которые в силу своего

неформального авторитета способны раскачивать лодку или, наоборот стабилизировать

обстановку в коллективе. Если такого неформального лидера удалось склонить на

сторону администрации, то он, внешне оставаясь выразителем воли и чаяний

трудовых масс, на деле становиться агентом влияния и действует в интересах

собственника компаний. Даже если такой неформальный лидер и не согласился

сотрудничать, с точки зрения кадровой безопасности польза от его существования

несомненная. Эти люди не только могут глаголом жечь сердца людей, но и сами

объективно являются индикаторами настроений, стихийно вызревающих в трудовом

коллективе. Поэтому контроль над поведением этих людей наиболее эффективный и

надежный способ контроля над господствующим в коллективе настроением.

Немаловажный вопрос: а кто должен осуществлять

постоянный мониторинг этих двух категорий работников (потенциальных мошенников

и неформальных лидеров)? Вряд ли будет толк из того, что каждому из них будет

приставлен личный куратор из службы безопасности или службы персонала. Даже

неспециалисту понятно, что такое наблюдение должно быть ненавязчивым,

постоянным и объективным. Сам собой напрашивается ответ - осуществлять такое

наблюдение должны работники компании входящие в круг общения (желательно

ближний) наблюдаемого объекта и готовые негласно информировать заинтересованные

службы о поведении своих подопечных.

Тут автор подошел к еще одной проблеме – вопросам

информационного обеспечения кадровой безопасности. Не будем пускаться в

бессмысленные споры о приемлемости/неприемлемости донесение руководителю о

своих коллег, примем как аксиому положение о том, что без получения информации

о подлинном состоянии дел в коллективе обеспечить приемлемый уровень кадровой

безопасности невозможно. Получить эту информацию можно лишь от той части

наиболее лояльных компании членов коллектива, которые находятся в самом центре

информационного пространства. Назовите их как угодно: агентами, стукачами,

информаторами это роли не играет. Главное, что без помощи этих работников ни сотрудник

службы безопасности, ни кадровик не могут с чистой совестью сказать, что они

полностью соответствуют занимаемой должности и справляются со своими

обязанностями.

Обычно этот участок работы поручается сотрудникам службы

безопасности, т.к. зачастую они – выходцы из силовых структур и ранее могли

иметь опыт подобной деятельности, их работа по предупреждению и выявлению

внутреннего мошенничества или попыток корпоративного шпионажа предполагает

приобретение таких источников информации. Но встречаются и ситуации, когда

из-за отсутствия или некомпетентности службы безопасности вопросы обратной

информационной связи возлагаются на плечи кадровиков.

Незаменимая такая информационная подсветка коллектива и

на завершающей стадии взаимоотношений между администрацией и работником на

стадии увольнения. Но здесь, с точки зрения кадровой безопасности, должны

рассматриваться не только потенциальные расхитители, которые вполне могут

совершить типичное хищение на прощание. Мероприятия кадрового риск-менеджмента

должны коснуться и еще одной категории работников – так называемых

секретоносителей. Чем ранее служба безопасности и кадровая служба узнают о

намерениях этих работников прекратить свои трудовые отношения с нынешним

работодателем, тем спокойнее с точки зрения корпоративной безопасности пройдет

процесс.

Ни для кого не секрет, что очень часто увольняемые

норовят прихватить с собой какой-то кусок материальной или интеллектуальной

собственности своего работодателя. Материально ощутимые ценности позволят ему

повысить свой жизненный уровень, а интеллектуальную конфиденциальную информацию(клиентская

база, ноу-хау и т.п.) повысят потенциальную ценность бывшего сотрудника в

глазах нового работодателя. И вот такой замысливший уволиться работник

приступает к осуществлению своих замыслов. Как правило, он еще не афиширует

своих намерений, но в его поведении начинают проскальзывать определенные

аналитические признаки, которые, будучи тщательно систематизированными и

осмысленными, дадут представление об истинных намерениях работника. Например,

если он вдруг начал интересоваться теми процессами или информационными

массивами, которые ранее были ему безразличны и не входят в круг его

функциональных обязанностей, что-то скачивается на накопители, ксерокопируются,

фотографируется и т.д.

Может возникнуть вопрос, а как сотрудник службы

безопасности или кадровик узнают об этих тревожных признаках? Никак, кроме как

от своих заранее привлеченных к сотрудничеству и обученных информаторов.

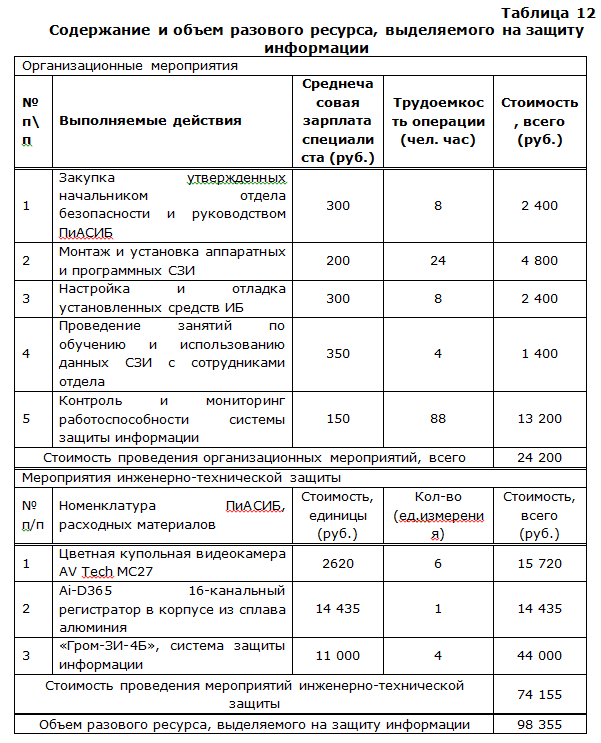

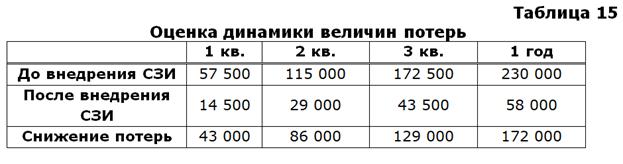

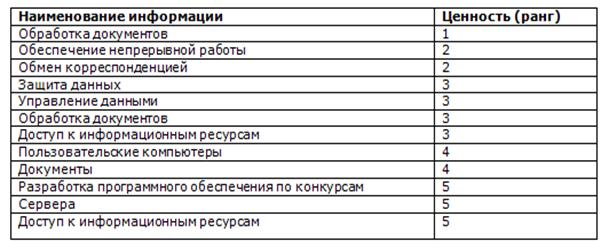

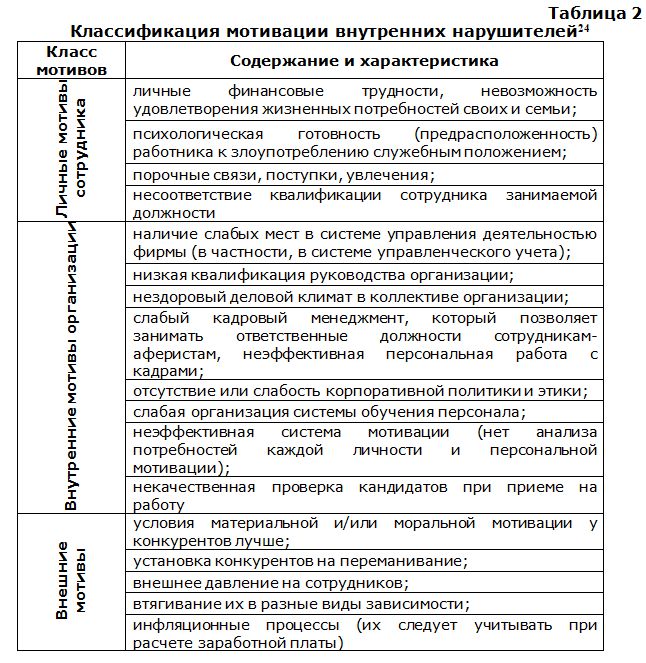

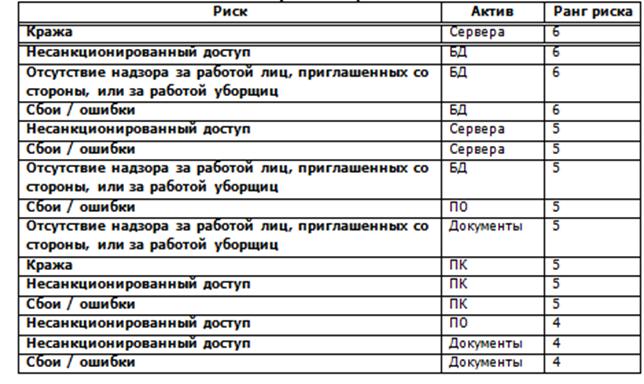

Но, конечно, значительная доля ответственности здесь