Анализ рисков информационной безопасности в банковской сфере на примере 'ЮниКредит Банк'

Правительство Российской Федерации

Федеральное государственное автономное

Образовательное учреждение

высшего профессионального образования

"Национальный

исследовательский университет

"Высшая

школа экономики".

ВЫПУСКНАЯ

КВАЛИФИКАЦИОННАЯ РАБОТА

На тему

Анализ рисков информационной безопасности в банковской сфере на примере

"ЮниКредит Банк"

Москва 2015

Оглавление

Введение

. Риски информационной безопасности как предмет исследования

.1 Теоретические основы в области информационной безопасности

.2 Анализ и оценка рисков ИБ

.3 Анализ и оценка рисков ИБ в банковской сфере

. Анализ существующих методик оценки рисков ИБ и разработка

собственной методики для банковской сферы

.1 Обзор наиболее активно используемых методик анализа и

оценки рисков информационной безопасности

.2 Сравнительный анализ рассматриваемых методик

.3 Разработка собственной методики для банковской сферы

. Апробирование полученной методики на примере АО

"ЮниКредит Банк"

.1 Описание компании, на которой будет проводиться апробация

разработанной методики

.2 Информация, необходимая для проведения анализа и оценки

рисков информационной безопасности на предприятии

.3 Анализ и оценка рисков информационной безопасности в АО

"ЮниКредит Банк" с использованием разработанной методики

Заключение

Список использованной литературы

риск информационный безопасность банковский

Введение

Сегодня анализу рисков информационной безопасности уделяется все больше

внимания. Этому есть несколько основных причин: безостановочный рост

использования информационных технологий в процессе деятельности практически

любой современной организации, увеличение ценности информации, обрабатывающейся

и генерирующейся в процессе работы компании, а также интеграция различных

информационных продуктов с целью покрытия всех нужд фирмы.

Особого внимания относительно рисков информационной безопасности

заслуживает банковская сфера, так как стоимость информации в компаниях,

работающих в данной области, ещё выше за счёт превалирования персональных

данных клиентов, обладание которыми даёт возможность получить

несанкционированный доступ к финансовым ресурсам. Кроме того, существует такое

понятие, как банковская тайна, суть которого заключается в обязанности каждого

банка (или иной кредитной организации) защищать сведения о вкладах и счетах

своих клиентов и корреспондентов, банковских операциях по счетам и сделках в

интересах клиента, а также сведения клиентов, разглашение которых может

нарушить право последних на неприкосновенность частной жизни (ФЗ "О банках

и банковской деятельности"). Таким образом, информация, задействованная в

работе коммерческих банков, нуждается в особой защите от потери ее свойств, а

именно конфиденциальности, целостности и доступности. В частности, особое

внимание должно уделяться поиску уязвимостей в системе защиты информации и

анализу и оценке рисков информационной безопасности.

Однако на данный момент не существует стандартизированной методики

анализа и оценки рисков информационной безопасности для кредитных организаций,

обязательной для применения банками России. Все разработанные и активно

использующиеся методики являются довольно общими для организаций, работающих в

различных секторах экономики, они не учитывают особенностей банковского

законодательства и специфики деятельности кредитных организаций. Тем не менее,

существует методика анализа и оценки рисков ИБ в организациях банковской

системы РФ, разработанная в 2009 году Банком России, однако она носит лишь

рекомендательный характер.

Таким образом, есть потребность в разработке эталонной методики анализа и

оценки рисков информационной безопасности в банковской сфере на основе

существующих стандартов и методик построения системы защиты информации на

предприятии. Кроме того, процесс анализа и оценки рисков информационной

безопасности необходимо рассматривать в контексте разработки системы управления

информационной безопасностью организации, так как анализ рисков сам по себе не

принесет компании желаемого результата, а именно минимизации этих рисков и

сокращения ожидаемых потерь от их реализации.

Целью данной работы является разработка методики анализа и оценки рисков

информационной безопасности в банковской сфере на основе существующих

стандартов, рекомендаций ЦБ и методик построения комплексной системы защиты

информации на предприятии, так как анализ рисков является одним из ключевых

компонентов наиболее известных из них. Кроме того, необходимо апробировать

полученные результаты на примере АО "ЮниКредит Банк".

Для достижения поставленной цели были сформулированы следующие задачи.

. Систематизировать информацию о том, что такое риски

информационной безопасности, в чем заключается важность их анализа и оценки для

построения системы защиты информации на предприятии.

. Рассмотреть и взять во внимание существующие рекомендации в

области анализа рисков информационной безопасности предприятий банковского

сектора и банковское законодательство.

. Проанализировать и сравнить между собой существующие методики

анализа и оценки рисков ИБ в контексте разработки системы управления

информационной безопасностью организации.

. Разработать методику анализа и оценки рисков ИБ для банковской

сферы на основе проанализированной информации.

. Апробировать полученные результаты на примере АО "ЮниКредит

Банк".

1. Риски

информационной безопасности как предмет исследования

Как уже было сказано ранее, анализ рисков информационной безопасности сам

по себе, в отрыве от процесса построения и поддержания в актуальном состоянии

комплексной системы защиты информации на предприятии, не имеет особого

практического значения. Поэтому прежде чем перейти к рассмотрению теоретической

базы в области анализа и оценки рисков информационной безопасности следует

обратиться к теории в области информационной безопасности и важности её

обеспечения на предприятии.

.1

Теоретические основы в области информационной безопасности

В настоящее время информация очень часто рассматривается как наиболее

ценный ресурс. Это неудивительно, так как в современном компьютеризированном

мире наиболее эффективные конкурентные преимущества фирма может получить в

основном за счет обладания уникальной информацией, будь то новейшие

технологические разработки, необходимые для успеха на развивающемся рынке

мобильных устройств, или данные о предпочтениях интернет-пользователей, имеющие

огромную ценность для эффективной целевой рекламы. Кроме того, информация

ограниченного доступа (например, персональные данные клиентов) всегда

представляла ценность для её обладателей и вызывала интерес со стороны

злоумышленников.

Ещё одной причиной актуальности проблемы обеспечения информационной

безопасности является повсеместное использования автоматизированных средств

хранения, передачи и обработки информации.

Именно поэтому информационной безопасности в последнее время уделяется

все больше внимания: высший менеджмент предприятий различных сфер деятельности

готов тратить все больше сил и средств на создание и развитие системы защиты

информации, а также системы менеджмента ИБ. Стоит заметить, что формирование

режима информационной безопасности является комплексной задачей и

осуществляется на трёх уровнях: законодательно-правовом, административном

(организационном) и программно-техническом, поэтому для достижения поставленной

цели требуется большое количество материальных и человеческих ресурсов.

Для того чтобы не возникло искажений в восприятии и интерпретации тех или

иных понятий, используемых в данной работе, введем определения наиболее часто

встречающихся из них.

"Информационная безопасность (ИБ) - сохранение конфиденциальности,

целостности и доступности информации; кроме того, другие свойства, такие как

аутентичность, учетность, неотказуемость и надежность, также могут

охватываться."[4]

"Доступность - характеристика, определяющая доступность и

используемость по запросу со стороны авторизованного логического

объекта."[4]

"Конфиденциальность - характеристика, определяющая, что информация

не может быть доступной и раскрытой не авторизованным индивидуумом, логическим

объектом или процессом."[4]

"Целостность - свойство сохранения правильности и полноты

активов."[4]

"Событие информационной безопасности - идентифицированное

возникновение состояния системы, услуги или сети, указывающее на возможное

нарушение политики информационной безопасности или аварию защитных мер

(средств), а также возникновение ранее неизвестной ситуации, которая может быть

связана с безопасностью."[4]

"Инцидент информационной безопасности - одно или серия нежелательных

или неожиданных событий информационной безопасности, которые имеют значительную

вероятность компрометации бизнес-операции и угрожают информационной

безопасности."[4]

"Система информационной безопасности (СИБ) - совокупность защитных

мер, защитных средств и процессов их эксплуатации, включая ресурсное и

административное (организационное) обеспечение."[11]

"Система менеджмента информационной безопасности (СМИБ) - та часть

общей системы менеджмента, которая основана на подходе бизнес-рисков при

создании, внедрении, функционировании, мониторинге, анализе, поддержке и

совершенствовании информационной безопасности."[4]

"Система обеспечения информационной безопасности (СОИБ) - совокупность

СИБ и СМИБ организации БС РФ."[11]

.2 Анализ и

оценка рисков ИБ

"Риск информационной безопасности - это потенциальная возможность

понести убытки из-за нарушения безопасности информационной системы."[3]

Риск может быть охарактеризован следующим набором параметров:

· угроза, возможной реализацией которой вызван данный риск;

· ресурс, в отношении которого может быть реализована данная

угроза;

· уязвимость, через которую может быть реализована данная

угроза в отношении данного ресурса.

"Угроза информационной безопасности - это потенциальная возможность

нарушения режима информационной безопасности. Преднамеренная реализация угрозы

называется атакой на информационную систему. Лица, преднамеренно реализующие

угрозы, являются злоумышленниками."[4]

Уязвимость - это так называемое "слабое место" в системе защиты

информации, которое является основанием для возникновения угрозы со стороны

злоумышленников.

Активы - все, что имеет ценность для организации. Актив может быть

информационным (данные и другая ценная для организации информация, хранящаяся в

цифровой форме: банковские транзакции, расчеты по платежам, и т.д.), аппаратным

(например, серверы и имущество), программным и т.д.

"Информационный актив - информация с реквизитами, позволяющими ее

идентифицировать; имеющая ценность для организации БС РФ; находящаяся в

распоряжении организации БС РФ и представленная на любом материальном носителе

в пригодной для ее обработки, хранения или передачи форме."[12]

Как известно, анализ и оценка рисков ИБ проводится для получения

следующей информации:

· какие риски информационной безопасности существуют в

организации;

· какова вероятность их реализации;

· какой ущерб будет нанесен в результате их реализации;

· какие риски компания может принять (на основе критериев

принятия риска);

· какие средства защиты являются наиболее адекватными для

борьбы с той или иной уязвимостью в СИБ;

· какой объем денежных средств должен быть в резерве на случай

возникновения инцидента информационной безопасности и т.д.

Существует несколько стандартов, в которых описываются требования к

построению систем менеджмента информационной безопасности. Это такие документы,

как ГОСТ Р ИСО/МЭК 27001[4] и ГОСТ Р ИСО/МЭК 17799. В обоих из них содержится

информация о правилах и порядке проведения анализа и оценки рисков

информационной безопасности. Так, по ГОСТ Р ИСО/МЭК 27001 порядок работы с

рисками следующий.

. "Идентификация рисков:

· идентифицировать активы, относящиеся к области применения

СМИБ, и определить собственников этих активов;

· идентифицировать угрозы этим активам;

· идентифицировать уязвимости, которые могут быть использованы

этими угрозами;

· идентифицировать возможные воздействия, которые могут

привести к утрате конфиденциальности, целостности и доступности активов.

2. Анализ и оценка риска:

· оценить ущерб бизнесу, который может быть нанесен в

результате нарушения безопасности, с учетом возможных последствий нарушения

конфиденциальности, целостности или доступности активов;

· оценить реальную вероятность возникновения такого нарушения безопасности

в свете превалирующих угроз и уязвимостей, воздействия на соответствующие

активы, а также применяемые меры контроля;

· оценить уровни рисков;

· определить, является ли риск приемлемым или требуется

обработка риска с использованием определенных критериев."[4]

Очевидно, что данные рекомендации - это примерный и очень общий план

действий по управлению рисками информационной безопасности, не позволяющий,

следуя ему, эффективно оценить риски ИБ в крупной компании. Так как

государственных стандартов недостаточно, широкое применение приобретают

методики, разрабатываемые частными компаниями, такие как Lifecycle Security или

методика Microsoft.

.3 Анализ и

оценка рисков ИБ в банковской сфере

В процессе выбора, какому банку доверить свои финансы и операции над ними,

человек оценивает различные варианты кредитных организаций по нескольким

основным критериям: надежность, скорость обслуживания, удобство предоставляемых

сервисов, выгодность условий предлагаемых продуктов и т.д. При этом считается,

что надежность банка, подразумевающая снижение рисков, как финансовых, так и

риска утечки персональных данных, является одним из основных критериев при

выборе финансового партнера для большинства потенциальных клиентов[9][10].

Как было сказано ранее, банковское законодательство, а именно Федеральный

Закон "О банках и банковской деятельности"[1], обязывает все

кредитные организации Российской Федерации "защищать сведения о вкладах и

счетах своих клиентов и корреспондентов, банковских операциях по счетам и

сделках в интересах клиента, а также сведения клиентов, разглашение которых

может нарушить право последних на неприкосновенность частной жизни"[1].

Из вышесказанного следует, что банкам необходимо поддерживать систему

информационной безопасности на должном уровне, достаточном для того, чтобы не

только гарантировать сохранение банковской тайны, но и оставаться

привлекательными для потенциальных клиентов за счет повышенной заботы о

предотвращении разглашения персональных данных своих вкладчиков и заемщиков так

же, как и о надежности их финансовых вложений.

Крайне важным документом, дающим рекомендации по построению СМИБ на

предприятиях банковского сектора Российской Федерации, является стандарт Банка

России "Обеспечение информационной безопасности организаций банковской

системы Российской Федерации. Общие положения"[11]. Первая версия

стандарта была опубликована на сайте Центрального Банка еще в 2010 году.

В нем отмечается, что основными целями стандартизации по обеспечению ИБ

организаций банковской системы РФ являются развитие и укрепление БС РФ,

повышение к ней доверия, поддержание стабильности кредитных организаций,

достижение адекватности мер защиты реальным угрозам ИБ, а также предотвращение

и (или) снижение ущерба от инцидентов ИБ. Для достижения поставленных целей

необходимо установление единых требований и повышение эффективности мероприятий

по обеспечению и поддержанию ИБ организаций банковской сферы РФ[11].

Данный стандарт определяет требования к выбору/коррекции подхода к оценке

рисков нарушения ИБ, проведению оценки рисков нарушения ИБ и к разработке

планов обработки рисков нарушения ИБ. В частности, устанавливается

необходимость принятия на предприятии методики оценки рисков нарушения ИБ,

определения критериев принятия рисков нарушения ИБ и уровня допустимого риска

нарушения ИБ, а также перечисляются некоторые общие и при этом обязательные

характеристики используемой методики[11].

Из теории о рисках информационной безопасности нам известно, что

существует четыре варианта их обработки:

· перенос риска на сторонние организации (например, страхование

риска);

· уход от риска (например, в результате отказа от деятельности,

выполнение которой приводит к появлению риска);

· осознанное принятие риска;

· формирование требований по обеспечению ИБ, снижающих риск

нарушения ИБ до допустимого уровня, и формирование планов по их реализации.

Вышеупомянутый стандарт законодательно закрепляет данные меры, а также

определяет некоторые дополнительные условия разработки планов обработки рисков

ИБ.

В 2009 году Центральным Банком Российской Федерации была разработана

методика оценки рисков нарушения информационной безопасности для организаций

банковской системы РФ[12]. Данный документ учитывает особенности структуры и

деятельности кредитных организаций и является хорошим вариантом методики

анализа и оценки рисков ИБ для кредитных организаций, однако носит лишь

рекомендательный характер. Он включает в себя не только конкретный алгоритм

качественной и количественной оценки, но и описание общего подхода к анализу

рисков нарушения информационной безопасности банка. Кроме того, в приложениях

можно найти рекомендуемый перечень классов, основных источников угроз ИБ и их

описание, а также примерные формы документов, используемых в процессе анализа и

оценки рисков ИБ.

2. Анализ

существующих методик оценки рисков ИБ и разработка собственной методики для

банковской сферы

Процесс анализа и оценки рисков является одним из ключевых этапов

наиболее известных методик построения систем защиты информации, таких как

Symantec Lifecycle Security и методика компании Microsoft. Кроме того,

существуют специализированные методики и программные продукты для анализа и

оценки рисков, такие как CRAMM, FRAP, RiskWatch, ГРИФ и др. Дадим описание

наиболее известным из них, чтобы получить правильное представление об

особенностях каждой из методик для последующего выбора наиболее подходящей для

применения в компаниях банковской сферы.

.1 Обзор

наиболее активно используемых методик анализа и оценки рисков информационной

безопасности

Lifecycle Security - это модель, описывающая такой способ организации

системы информационной безопасности предприятия, который позволяет системно

решать задачи, связанные с защитой информации, и предоставляет возможность

адекватно оценить результат применения технических и организационных средств и

мер защиты информации (Петренко, 2009). Данная методика включает в себя семь

основных компонентов:

. политики безопасности, стандарты, процедуры и метрики;

. анализ рисков;

. стратегический план построения системы защиты;

. выбор и внедрение решений;

. обучение персонала;

. мониторинг защиты;

. разработка методов реагирования в случае инцидентов и

восстановление.

Так как в данной работе рассматривается проблема анализа и оценки рисков

информационной безопасности, сосредоточим свое внимание на этом этапе

жизненного цикла СИБ. Ниже представлены ключевые моменты процесса анализа

рисков модели Symantec Lifecycle Security.

. Подробное документирование компьютерной системы предприятия с

акцентом на описание критически важных для деятельности предприятия приложений.

. Определение степени зависимости нормального функционирования

организации от исправности отдельных частей компьютерной сети, конкретных

узлов, от безопасности хранимых и обрабатываемых данных.

. Поиск уязвимых мест компьютерной системы предприятия.

. Поиск угроз, которые могут быть реализованы в отношении

выявленных уязвимых мест.

5. Поиск и оценка рисков, связанных с использованием компьютерной системы

предприятия.

Еще одним широко известным способом построения комплексной системы защиты

информации на предприятии является методика, разработанная компанией Microsoft.

Она включает в себя модель управления рисками информационной безопасности

компании. Весь цикл управления рисками можно разделить на четыре основных

стадии.

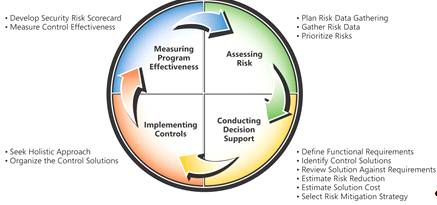

. Оценка рисков.

· Планирование сбора данных, обсуждение ключевых условий успешной

реализации и подготовка рекомендаций.

· Сбор данных о рисках и его документирование.

· Определение значимости рисков. Описание последовательности

действий по качественной и количественной оценке рисков.

. Поддержка принятия решений.

· Определение функциональных требований.

· Выбор подходящих элементов контроля.

· Проверка предложенных элементов контроля на соответствие

функциональным требованиям.

· Оценка снижения рисков.

· Оценка прямых и косвенных затрат, связанных с внедрением

элементов контроля.

· Определение наиболее экономически эффективного решения по

нейтрализации риска путем анализа выгод и затрат.

. Реализация контроля. Развертывание и использование элементов

контроля, снижающих риск для ИБ организации.

· Поиск целостного подхода.

· Организация многоуровневой защиты.

. Оценка эффективности программы. Анализ эффективности процесса

управления рисками, проверка выбранных элементов контроля на соответствие

необходимому уровню защиты.

· Разработка системы показателей рисков.

· Оценка эффективности программы управления рисками и выявление

возможностей её улучшения.

Рис.1 Стадии процесса управления рисками информационной безопасности по

методике Microsoft.

Остановимся подробнее на первой стадии. Следует отметить, что этапы

качественной оценки рисков обычно примерно одинаковы: выявление рисков ИБ,

определение вероятности возникновения каждого из них, определение стоимости

активов, которые пострадают от реализации конкретного риска, а также

распределение описанных рисков на группы в зависимости от ранее оговоренных

критериев значительности риска, а также возможности его принятия. Так и в

данной методике на начальном этапе рискам присваиваются значения в соответствии

со шкалой: "высокий" (красная область), "существенный"

(жёлтая область), "умеренный" (синяя область) и

"незначительный" (зеленая область) (рис.2). После этого, при

необходимости выявленных наиболее существенных рисков и подсчета финансовых

показателей, проводится количественная оценка.

Рис.2Матрица для табличной оценки рисков.

Для проведения эффективной оценки требуется собрать самые актуальные

данные об активах организации, угрозах безопасности, уязвимостях, текущей среде

контроля и предлагаемых элементах контроля. Далее проводится сложный и

многоступенчатый процесс анализа и оценки рисков, в результате которого

владельцы бизнеса получают информацию не только о существующих рисках,

вероятностях их реализации, уровнях влияния на деятельность компании, но и

оценку ожидаемого годового ущерба (ALE).

Здесь также

стоит упомянуть о существовании средства оценки безопасности "Microsoft

Security Assessment Tool (MSAT)",

который представляет собой бесплатное программное обеспечение, позволяющее

"оценить уязвимости в ИТ-средах, предоставить список расставленных по

приоритетам проблем и список рекомендаций по минимизации этих угроз"[13].

Процесс анализа информационной сети на наличие в ней уязвимостей

осуществляется с помощью ответов на более чем 200 вопросов, "охватывающих

инфраструктуру, приложения, операции и персонал"[13]. Первая серия

вопросов предназначена для определения бизнес-модели компании, на основе

полученных ответов средство создает "профиль бизнес-риска (BRP)"[13].

По результатам ответа на вторую серию вопросов составляется список защитных

мер, внедренных компанией с течением времени. В совокупности эти меры

безопасности "образуют уровни защиты, предоставляя большую защищенность от

угроз безопасности и конкретных уязвимостей"[13]. Сумма уровней,

образующих "комбинированную систему глубокой защиты"[13], называется

"индексом глубокой защиты (DiDI)"[13]. После этого BRP и DiDI

сравниваются между собой для измерения распределения угроз по областям анализа

- инфраструктуре, приложениям, операциям и людям.

Данная оценка предназначена для использования в организациях среднего

размера, "содержащих от 50 до 1500 настольных систем"[13]. В

результате её использования менеджмент компании получает общую информацию о

состоянии системы защиты информации предприятия, охватывая большинство

"областей потенциального риска"[13], но описываемое средство не

предусмотрено для предоставления "глубокого анализа конкретных технологий

или процессов"[13].

Методика "CCTA Risk Analysis and Management Method (CRAMM)" - одна

из первых методик анализа рисков в сфере информационной безопасности. В основе

метода CRAMM лежит комплексный подход, сочетающий процедуры количественной и

качественной оценки рисков.

Исследование информационной безопасности системы с помощью CRAMM может

проводиться двумя способами, преследующими две качественно разные цели:

обеспечение базового уровня ИБ и проведение полного анализа рисков. От того,

какая задача стоит перед специалистами по оценке рисков, зависит количество

проводимых этапов работы. Давайте перечислим все возможности данной методики,

делая акцент на обстоятельствах применения той или иной процедуры анализа.

Первая стадия является подготовительной и обязательной при постановке

любой из двух возможных целей исследования информационной безопасности системы.

Во время данного этапа формально определяются границы рассматриваемой

информационной системы, ее основные функции, категории пользователей и

персонала, принимающего участие в исследовании.

На второй стадии проводится анализ всего, что касается выявления и

определения ценности ресурсов рассматриваемой системы: проводится идентификация

физических, программных и информационных ресурсов, находящихся внутри границ

системы, а затем производится распределение их на заранее выделенные классы. В результате

заказчик имеет хорошее представление о состоянии системы и может принять

решение о необходимости проведения полного анализа рисков. При условии, что

обеспечения базового уровня ИБ клиенту не достаточно, строится модель

информационной системы с позиции ИБ, которая позволит выделить наиболее

критичные элементы.

На третьей стадии, которая проводится только в том случае, если

необходимо проведение полного анализа рисков, рассматривается все, что

относится к идентификации и оценке уровней угроз для групп ресурсов и их

уязвимостей. На данном этапе оценивается влияние определенных групп ресурсов на

работоспособность пользовательских сервисов, определяется текущий уровень угроз

и уязвимостей, вычисляются уровни рисков и проводится анализ результатов. В итоге

заказчик получает идентифицированные и оцененные уровни рисков ИБ для

исследуемой системы.

На четвертой стадии для каждой группы ресурсов и каждого из 36 типов

угроз программное обеспечение CRAMM

составляет список вопросов, предполагающих однозначный ответ. Как и в случае с

методикой компании Microsoft, в CRAMM проводится качественная оценка риска

путем отнесения уровней угроз к той или иной категории в зависимости от

полученных ответов. Всего в данной методике есть пять категорий уровней угроз:

"очень высокий", "высокий", "средний",

"низкий" и "очень низкий". В свою очередь, уровень

уязвимости ресурса оценивается, в зависимости от ответов, как

"высокий", "средний" и "низкий". На основе данной

информации, а также размеров ожидаемых финансовых потерь, рассчитываются уровни

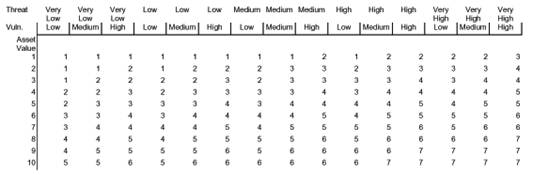

рисков по шкале от 1 до 7, объединенные в матрице оценки риска (рис.3).

Рис.3 Матрица оценки риска в методике CRAMM.

Здесь следует отметить, что метод CRAMM по праву может быть отнесен к методикам, использующим

как качественный, так и количественный подходы к анализу рисков информационной

безопасности, так как в процессе проведения оценки учитывается уровень

ожидаемых финансовых потерь от реализации риска, а результаты предоставляются в

баллах по шкале от 1 до 7. Этот факт значительно повышает рейтинг методики CRAMM в глазах специалистов в данной

предметной области.

На последней стадии исследования, носящей название "Управление

рисками", производится выбор адекватных элементов контроля: программное

обеспечение CRAMM генерирует несколько вариантов мер

противодействия, адекватных выявленным рискам и их уровням, из которых

выбирается оптимальный вариант системы безопасности, удовлетворяющий

требованиям заказчика.

Методика "Facilitated Risk Analysis Process (FRAP)" - это

модель построения системы защиты информации, включающая в себя качественный

анализ рисков. Разберем именно эту, интересующую нас, составляющую методики.

Ниже приведены основные этапы оценки рисков.

1. На первом этапе, с опорой на данные опросов, техническую

документацию, автоматизированный анализ сетей, составляется список находящихся

в зоне риска активов.

2. Идентификация угроз. При составлении списка угроз могут

использоваться различные подходы:

· Конвенциональный метод. В этом случае, эксперты составляют

перечни (checklists) потенциальных угроз, из которых впоследствии выбираются

наиболее актуальные для данной системы;

· Статистический. Здесь проводится анализ статистики

происшествий, связанных с информационной безопасностью данной ИС и подобных ей,

и оценивается их средняя частота, после чего производится оценка точек риска;

· "Мозговой штурм", проводимый сотрудниками компании.

Отличие от первого метода в том, что он проводится без привлечения внешних

экспертов.

3. После составления списка потенциальных угроз производится сбор

статистики по каждому случаю возникновения риска: частоте той или иной

ситуации, а также по уровню претерпеваемого ущерба. Опираясь на эти значения,

эксперты оценивают уровень угрозы по обоим параметрам: вероятности возникновения

угрозы (High Probability, Medium Probability and Low Probability) и ущерба от

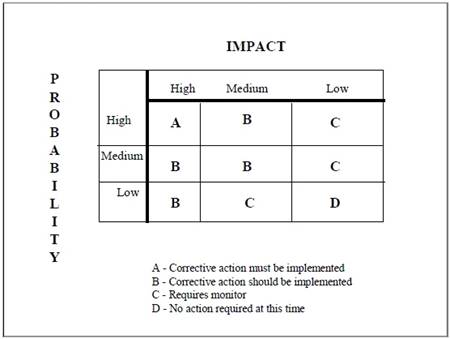

нее (High Impact, Medium Impact and Low Impact). Далее, в соответствии с

правилом, задаваемым матрицей рисков (рис.4), определяется оценка уровня риска:

· уровень A - направленные на элиминацию угрозы меры (например,

внедрение СЗИ) должны быть предприняты немедленно и в обязательном порядке;

· уровень B - необходимо предпринять меры, направленные на

снижение риска;

· уровень C - необходим мониторинг ситуации;

· уровень D - никаких действий в данный момент предпринимать не

требуется.

4. После того как угрозы были идентифицированы и относительные риски

оценены, следует составить план действий, позволяющий устранить риск или

уменьшить его до приемлемого уровня.

5. По окончании оценки рисков результаты должны быть подробно

документированы и переведены в стандартизованный формат. Эти данные могут быть

использованы при планировании дальнейших процедур в области обеспечения

безопасности, бюджета, выделяемого на эти процедуры, и т.д.

Рис. 4 Матрица рисков FRAP

Risk Advisor - это

программный продукт, разработанный компанией MethodWare, в котором реализована методика,

"позволяющая задать модель информационной системы с позиции информационной

безопасности, идентифицировать риски, угрозы, потери в результате

инцидентов"[8]. Можно выделить пять основных этапов работы:

Описание контекста. В первую очередь необходимо создать общую схему

внешних и внутренних информационных контактов организации. Эта модель строится

в нескольких измерениях и задается следующими параметрами: стратегическим,

организационным, бизнес-целями, управлением рисками, критериями. Картина общего

контекста с точки зрения стратегии описывает сильные и слабые стороны

организации в плане внешних контактов. Здесь производится классификация угроз

связанных с отношениями с партнерами, оцениваются риски, сопряженные с

различными вариантами развития внешних связей организации. Описание контекста в

организационном измерении включает в себя картину отношений внутри организации,

стратегию развития и внутреннюю политику. Схема управления рисками включает в

себя концепцию информационной безопасности. Наконец, в контексте бизнес-целей и

критериев оценки, описываются, как следует из названия, ключевые бизнес-цели и

качественные и количественные критерии, с опорой на которые производится

управление рисками.

Описание рисков. Для того чтобы облегчить и стандартизировать процесс

принятия решений, связанных с управлением рисками, данные по ним необходимо

стандартизировать. В разных моделях используются разные шаблоны для

формализации имеющейся информации. В описываемой нами методике задается матрица

рисков, в которой учитываются не только собственные параметры этих рисков, но и

информация об их связях с остальными элементами общей системы. Следует

отметить, что риски оцениваются здесь по качественной, а не количественной

шкале и делятся всего на две категории: приемлемые и, соответственно,

неприемлемые. После этой оценки производится выбор контрмер и анализ стоимости

и эффективности выбранных средств защиты.

Описание угроз. Прежде всего, составляется общий список угроз. Затем они

классифицируются по качественной шкале, описываются взаимосвязи между

различными угрозами и связи типа "угроза - риск".

Описание потерь. На этом этапе описываются события, связанные с

инцидентами информационной безопасности, после чего оцениваются риски,

вызванные этими событиями.

Анализ результатов. После построения модели, формируется детальный отчет

(состоящий более чем из 100 разделов). Агрегированные описания представляются

потребителю в виде графа рисков.

Компания RiskWatch, также как и Microsoft, разработала собственную методику анализа и оценки рисков,

которая реализуется в ряде их программных средств. "В методе RiskWatch в

качестве критериев для оценки и управления рисками используются ожидаемые

годовые потери (Annual Loss Expectancy, ALE) и оценка возврата инвестиций

(Return on Investment, ROI). Методика RiskWatch ориентирована на точную

количественную оценку соотношения потерь от угроз безопасности и затрат на

создание системы защиты."[8] Процесс анализа рисков состоит из четырех

этапов.

На первом этапе, являющемся, по сути, подготовительным, определяется

предмет исследования: дается описание типа организации, состава исследуемой системы,

базовых требований в области информационной безопасности и т.д. Программное

обеспечение RiskWatch предлагает широкий выбор всевозможных категорий

защищаемых ресурсов, потерь, угроз, уязвимостей и мер защиты, из которых

аналитик выбирает только те, что реально присутствуют в исследуемой системе.

Кроме того, есть возможность добавления новых элементов и корректировка уже

существующих описаний.

На втором этапе производится более детальное описание системы (какие

ресурсы в ней присутствуют, какие типы потерь могут иметь место при реализации

риска и какие классы инцидентов можно выделить "путём сопоставления

категории потерь и категории ресурсов"[8]). Есть два варианта ввода

данных: вручную или путём импорта из отчетов, сгенерированных в процессе

анализа компьютерной сети на наличие в ней уязвимостей. Для выявления возможных

слабых мест системы используется опросник, в котором предлагается ответить

более чем на 600 вопросов, связанных с категориями ресурсов. В связи с тем, что

компании из разных сфер деятельности имеют свои исключительные особенности, а

также учитывая быстро развивающийся рынок информационных технологий, кажется

очень разумным и удобным наличие возможности корректировки вопросов и

исключение/добавление новых. Далее определяется частота реализации каждой из

присутствующих в системе угроз, уровень уязвимости и ценность ресурсов. На

основе данной информации рассчитывается эффективность использования тех или

иных элементов контроля информационной безопасности.

На третьем этапе производится количественная оценка риска. Первым делом

определяется взаимосвязь между ресурсами, потерями, угрозами и уязвимостями,

определенными в процессе проведения первых двух этапов работы. Далее для

каждого риска рассчитывается математическое ожидание потерь за год по следующей

формуле:

где p - частота возникновения угрозы в течение года,- стоимость ресурса,

который подвергается угрозе.

Например, если выведение сервера из строя на один час обойдется компании

в $100000, а вероятность совершения DDoS-атаки в течение года равна 0.01, то ожидаемые потери составят $1000.

Кроме того моделируются сценарии "что если…", в которых аналогичные

ситуации рассматриваются с учетом внедрения средств защиты. Путём сравнения

ожидаемых потерь при условии использования элементов контроля и без них можно

оценить, насколько эффективным будет внедрение тех или иных защитных мер.

На последнем этапе генерируются отчёты разных видов: "краткие итоги,

полные и краткие отчеты об элементах, описанных на стадиях 1 и 2, отчет о

стоимости защищаемых ресурсов и ожидаемых потерь от реализации угроз, отчет об

угрозах и мерах противодействия, отчет о результатах аудита

безопасности."[8]

Таким образом, рассматриваемое средство позволяет не только оценить

риски, которые на данный момент существуют у предприятия, но и выгоду, которую

может принести внедрение физических, технических, программных и прочих средств

и механизмов защиты. Подготовленные отчеты и графики дают материал, достаточный

для принятия решений об изменении системы обеспечения безопасности предприятия.

Кроме того, описываемое программное обеспечение может являться удобной основой

для разработки собственного, максимально подходящего для предприятий

конкретного типа (например, кредитных организаций), средства анализа и оценки

рисков информационной безопасности.

ГРИФ - российское комплексное средство анализа и управления рисками

информационной системы организации, разработанное компанией Digital Security.

Принцип работы данного программного обеспечения основан на двух концептуально

разных подходах к оценке рисков информационной безопасности, получивших

названия "модель информационных потоков"[14] и "модель угроз и

уязвимостей"[14]. Рассмотрим каждый из алгоритмов по отдельности.

Модель информационных потоков характеризуется тем, что в основе алгоритма

анализа и оценки рисков лежит построение модели информационной системы

организации. Расчет значений рисков базируется на информации о средствах защиты

ресурсов с ценной информацией, взаимосвязях ресурсов между собой, влиянии прав

доступа групп пользователей и организационных мерах противодействия.

На первом этапе необходимо подготовить полное описание архитектуры

исследуемой сети, включающее информацию о ценных ресурсах, их взаимосвязях,

группах пользователей, средствах защиты информации и др. "Исходя из

введенных данных, можно построить полную модель информационной системы

компании, на основе которой будет проведен анализ защищенности каждого вида

информации на ресурсе"[14].

Перейдем к непосредственному описанию алгоритма. Оценка риска

производится отдельно по каждой связи "группа пользователей -

информация" по трем типам угроз: конфиденциальность, целостность и

доступность (при этом для первых двух типов результат рассчитывается в

процентах, а для последнего - в часах простоя). Ущерб от реализации разных

видов угроз тоже задается отдельно, т.к. оценить комплексные потери не всегда

возможно. Ключевыми критериями, от которых зависит вероятность реализации той

или иной угрозы, являются виды (локальный и/или удаленный) и права (чтение,

запись, удаление) доступа пользователей к ресурсам, наличие доступа в Интернет,

количество человек в группе, использование антивирусного ПО, криптографических

средств защиты (особенно значимо для дистанционного доступа) и т.д. На этом же

этапе определяются средства защиты информации и рассчитываются коэффициенты

"локальной защищенности информации на ресурсе, удаленной защищенности

информации на ресурсе и локальной защищенности рабочего места группы

пользователей"[14]. Минимальный коэффициент отражает реальный уровень

защиты ресурса, т.к. указывает на наиболее уязвимое место в информационной

системе. Для того чтобы получить итоговую вероятность реализации угрозы,

полученный показатель необходимо умножить на базовую вероятность реализации

угрозы ИБ, которая рассчитывается на основе метода экспертных оценок.

На последнем этапе значение полученной итоговой

вероятности умножается на величину ущерба от реализации угрозы и рассчитывается

риск угрозы информационной безопасности для связи "вид информации - группа

пользователей". Алгоритм расчета величины риска по угрозе "отказ в

обслуживании"[14] имеет незначительные отличия, связанные, в основном, с

единицами измерения.

Система также позволяет задавать контрмеры,

эффективность внедрения которых можно оценить по формуле:

где E -

эффективность внедрения контрмеры,

- риск без учета контрмеры,

- риск без учета контрмеры,

- риск с учетом контрмеры.

- риск с учетом контрмеры.

В результате работы алгоритма заказчик получает

следующую информацию.

· "Риск реализации по трем базовым

угрозам для вида информации.

· Риск реализации по трем базовым

угрозам для ресурса.

· Риск реализации суммарно по всем

угрозам для ресурса.

· Риск реализации по трем базовым

угрозам для информационной системы.

· Риск реализации по всем угрозам для

информационной системы.

· Риск реализации по всем угрозам для

информационной системы после задания контрмер.

· Эффективность контрмеры.

· Эффективность комплекса

контрмер"[14].

Модель анализа угроз и уязвимостей описывает ещё один

подход к анализу и оценке рисков информационной безопасности. В качестве

входной информации выступает перечень ресурсов, содержащих ценную информацию,

описание угроз, воздействующих на каждый ресурс, и уязвимостей, через которые

возможна реализация вышеупомянутых угроз. Для каждого из видов исходных данных

(кроме уязвимостей) указывается степень критичности. Также вводится вероятность

реализации той или иной угрозы.

Алгоритм может работать в двух режимах: рассчитывая

вероятность реализации одной базовой угрозы или распределяя оценки по трём

базовым типам угроз. Перечислим этапы метода в общем виде для обоих режимов.

. Рассчитывается уровень угрозы по конкретной

уязвимости на основе критичности и вероятности реализации угрозы через данную

уязвимость.

. Уровень угрозы по всем уязвимостям рассчитывается

путем суммирования уровней угроз через конкретные уязвимости.

. Рассчитывается общий уровень угроз по ресурсу.

. Рассчитывается риск по ресурсу.

. Рассчитывается риск по информационной системе.

Алгоритм анализа и оценки рисков ГРИФ - это образец

методики, которая учитывает особенности структуры компании заказчика, используя

два разных подхода к расчету величин рисков. Каждый из этих двух методов может

быть более эффективен в случае с одной фирмой и менее эффективен в ситуации с

другой. Таким образом, методика ГРИФ исключает возможность использования

неподходящего алгоритма расчета уровня риска, гарантируя достижения

оптимального результата.

2.2

Сравнительный анализ рассматриваемых методик

Очевидно, что среди описанных в данной работе методик нет идеального

варианта для кредитных организаций, так как ни одна компания-разработчик не

ставила своей целью создание алгоритма анализа и оценки рисков ИБ для

предприятий какой-либо конкретной сферы. Наоборот, более логичным является

разработка универсального средства для решения проблем информационной

безопасности предприятия, которое позволило бы получить максимальную выгоду от

его продажи как можно большему числу фирм-клиентов. Тем не менее, большинство

из того, что со временем появляется на рынке в качестве нового продукта,

базируется на достижениях прошлых лет (не считая инновационных продуктов и

технологий). Поэтому в данной работе создание рекомендаций по анализу и оценке

рисков ИБ для предприятий банковской сферы будет производиться с учетом и на

основе уже существующих алгоритмов и стандартов.

Для того чтобы определить, какая из методик анализа и оценки рисков

является наилучшей для применения в качестве основы при разработке нового

алгоритма, эффективного для применения в банках, необходимо провести

сравнительный анализ доступных вариантов по различным критериям. При выборе

показателей, на которые стоит обратить внимание при сравнении, следует учесть

все возможные особенности кредитных организаций, чтобы разработанная методика

покрывала нужды таких компаний. Каковы основные особенности организаций

банковской сферы?

· Банковская тайна.

· Необходимость отказоустойчивости сервисов, так как простой в

несколько минут может привести банк к банкротству.

· Огромный объем персональных данных (необходимый, к примеру,

для выдачи кредита), требующий особой защиты.

· Мишень для большого числа мошенников, стремящихся получить

несанкционированный доступ к чужим денежным средствам.

· Сильная конкуренция на рынке и, как следствие, повышенная

вероятность кибер-атак с целью получения конкурентного преимущества.

· Сложная система дистанционного обслуживания клиентов

(банкоматы, интернет-банк и т.д.).

· Зависимость от Банка России.

На основе данной информации были выделены критерии сравнения методик, по

которым можно будет выбрать наиболее подходящий вариант для дальнейшей

разработки рекомендаций для банковской сферы.

Таблица 1 Сравнение основных методик анализа и оценки

рисков ИБ

|

Критерии сравнения

|

Lifecycle Security

|

MSAD

|

CRAMM

|

FRAP

|

Risk Advisor

|

RiskWatch

|

ГРИФ

|

|

Способы измерения величин рисков

|

|

Качественная оценка

|

+

|

+

|

+

|

+

|

+

|

+

|

+

|

|

Количественная оценка

|

-

|

+

|

+

|

-

|

-

|

+

|

+

|

|

Подход к анализу и оценке рисков

|

|

Модель информационных потоков

|

+

|

+

|

+

|

-

|

+

|

+

|

+

|

|

Модель анализа угроз и уязвимостей

|

+

|

-

|

+

|

+

|

-

|

+

|

+

|

|

Использование элементов риска

|

|

Материальные активы

|

+

|

+

|

+

|

+

|

+

|

+

|

+

|

|

Нематериальные активы

|

+

|

+

|

+

|

+

|

+

|

+

|

+

|

|

Ценность активов

|

+

|

+

|

+

|

+

|

+

|

+

|

+

|

|

Угрозы

|

+

|

+

|

+

|

+

|

+

|

+

|

+

|

|

Уязвимости

|

+

|

+

|

+

|

+

|

+

|

+

|

+

|

|

Средства защиты

|

-

|

+

|

+

|

+

|

+

|

+

|

+

|

|

Потенциальный ущерб

|

+

|

+

|

+

|

+

|

+

|

+

|

+

|

|

Вероятность реализации угроз

|

+

|

+

|

+

|

+

|

+

|

+

|

+

|

|

Расчет финансовых показателей

|

|

Расчет возврата инвестиций (ROI)

|

-

|

-

|

-

|

-

|

-

|

+

|

+

|

|

Расчет ожидаемых годовых потерь (ALE)

|

-

|

-

|

-

|

-

|

-

|

+

|

-

|

|

Дополнительные характеристики

|

|

Акцент на расчете величины риска по угрозе "отказ в

обслуживании"

|

-

|

-

|

-

|

-

|

-

|

-

|

+

|

|

Соответствие СТО БР ИББС-1.0-2014

|

-

|

-

|

+

|

+

|

-

|

+

|

|

Соответствие РС БР ИББС-2.2-2009

|

-

|

-

|

-

|

-

|

-

|

-

|

-

|

Можно предположить, что в связи со сложностью структуры информационной

системы банка, большим объемом персональных данных клиентов, финансовым

характером деятельности, предполагающим еще большую вероятность понести убытки,

а также необходимостью бесперебойной работы сервисов, банки обязаны уделять

исключительно особое внимание предмету информационной безопасности и, в

частности, анализу рисков ИБ. Таким образом, следует сосредоточить внимание на

тех методиках, которые предоставляют максимальные возможности для комплексного

анализа и оценки рисков ИБ, таких как CRAMM, ГРИФ и RiskWatch. На

основе этих трёх методик будет проводиться разработка рекомендаций для

организаций банковской сферы.

2.3

Разработка собственной методики для банковской сферы

Какими особенностями должен обладать процесс анализа и оценки рисков

информационной безопасности банка, чтобы обеспечить ему наиболее эффективную

систему менеджмента ИБ? Какие нормативные документы следует учесть при

разработке рекомендаций? Перечислим основные характеристики, которыми должна

обладать разрабатываемая методика:

. Соответствие стандарту Банка России "Обеспечение

информационной безопасности организаций банковской системы Российской

Федерации": "Общие положения" СТО БР ИББС-1.0-2014.

. Использование заранее составленных библиотек классов ресурсов,

угроз, уязвимостей, потерь, групп пользователей, характерных для предприятий

банковского сектора.

. Возможность изменения и дополнения вышеописанных библиотек для

обеспечения большей гибкости разрабатываемого средства.

. Использование как качественной, так и количественной методики

расчета величин рисков.

. Применение метода информационных потоков и метода анализа угроз

и уязвимостей.

. Акцент на расчет величин рисков по угрозе "отказ в

обслуживании".

. Акцент на расчет величин рисков по угрозе

"несанкционированный доступ".

. Предложение краткосрочных, среднесрочных и долгосрочных планов

по усовершенствованию СЗИ.

. Возможность расчета эффективности применения тех или иных

контрмер.

. Расчет таких финансовых показателей, как ROI, ALE, затраты на контрмеры.

. Генерация нескольких видов отчетов (для менеджеров разного

уровня).

Далее перечислим характеристики, которыми должна обладать методика, чтобы

соответствовать стандарту Банка России СТО БР ИББС-1.0-2014.

Во-первых, в процессе анализа должен рассматриваться вариант принятия

риска на основе информации о "критериях принятия рисков нарушения ИБ и

уровне допустимого риска нарушения ИБ", определенных внутри организации.

Во-вторых, методикой должен устанавливаться способ и порядок процедур

качественной и/или количественной оценки риска, основанной на определении

степени возможности реализации угроз ИБ выявленными и/или предполагаемыми

источниками угроз ИБ, зафиксированными в моделях угроз и нарушителя, и степени

тяжести последствий от потери свойств ИБ.

В-третьих, по каждому из рисков нарушения ИБ, который является

недопустимым, должен быть определен план, устанавливающий один из возможных

способов его обработки: перенос риска на сторонние организации, уход от риска,

осознанное принятие риска, формирование требований по обеспечению ИБ, снижающих

риск нарушения ИБ до допустимого уровня, и формирование планов по их

реализации. "Планы обработки рисков нарушения ИБ должны содержать

последовательность и сроки реализации и внедрения организационных, технических

и иных мер защиты."[11]

В-четвертых, на подготовительной стадии методики в организации должны

быть определены следующие роли:

· связанные с деятельностью по определению/коррекции методики

оценки рисков нарушения ИБ/подхода к оценке рисков нарушения ИБ;

· по оценке рисков нарушения ИБ;

· по разработке планов обработки рисков нарушения ИБ.

Также должны быть назначены ответственные за выполнение указанных ролей.

Теперь, когда нам известны особенности будущей методики, приступим к её

пошаговому описанию. Так как целью данной работы не является разработка

программного обеспечения для анализа и оценки рисков, то мы ограничимся

составлением теоретических рекомендаций и описанием алгоритмов, которые

впоследствии могут быть использованы в качестве основы для создания ПО.

Первый этап - подготовительный. Здесь определяются критерии принятия

риска, границы исследуемой системы, назначаются роли (ответственные за ту или

иную часть общего процесса), из заранее составленных библиотек классов

ресурсов, угроз, уязвимостей, потерь, групп пользователей выбираются те, что

реально присутствуют в банке и, при необходимости, добавляются новые (или

корректируются уже присутствующие в списках). В качестве базы классов основных

источников угроз ИБ можно взять предлагаемый в рекомендациях по стандартизации

Банка России перечень источников угроз с описаниями.

Второй этап - более подробное описание исследуемой системы. Указываем все

присутствующие в ИС ресурсы, хранящуюся на них информацию, проводим

сканирование системы на наличие уязвимостей, на основе полученных данных

фиксируем все возможные угрозы, определяем количественные показатели всех

вышеперечисленных элементов анализа: ценность информации, величина возможного

ущерба по трем типам угроз (конфиденциальности, целостности и доступности),

уровень уязвимости, базовую вероятность возникновения угрозы, критичность

реализации угрозы. На этом же шаге указываем взаимосвязи между ресурсами, связи

типа "ресурс - угроза", "уязвимость - угроза", "вид

информации - группа пользователей" и другие. Это необходимо для возможности

применения разных моделей оценки риска: на основе информационных потоков

(подходит для оценки рисков ИБ, возникающих в процессе предоставления

дистанционных банковских сервисов) и с помощью анализа угроз и уязвимостей

(является эффективным инструментом в большинстве случаев).

Третий этап - оценка рисков. Рассмотрим процесс оценки рисков ИБ методом

анализа угроз и уязвимостей. Сначала уровень риска определяется качественным

методом, а затем рассчитывается количественная величина.

За основу качественного метода оценки риска можно взять алгоритм,

использующийся в методике CRAMM,

так как он предполагает распределение уровней рисков по шкале от 1 до 7, что

позволяет применять более гибкий подход к определению тех категорий рисков,

которые должны быть оценены количественным методом. В качестве входных данных

здесь используются три основных показателя.

. Уровень угрозы ("очень высокий", "высокий",

"средний", "низкий" и "очень низкий").

. Уровень уязвимости ресурса ("высокий", "средний",

"низкий").

. Размер ожидаемых финансовых потерь (по шкале от 1 до 10).

Количественный метод мы позаимствуем из алгоритма методики ГРИФ, так как

в случае с банковской сферой является крайне удобным разделение оценок по типам

угроз с акцентами на ситуациях "отказ в доступе" и "нарушение

конфиденциальности информации". Коротко опишем его основные моменты,

обращая внимание на способ вычисления величины риска (для примера рассмотрим

угрозу конфиденциальности):

1. Рассчитываем уровень угрозы по конкретной

уязвимости:

где  - критичность реализации угрозы конфиденциальности в %;

- критичность реализации угрозы конфиденциальности в %;

- вероятность реализации угрозы

конфиденциальности через данную уязвимость в %.

- вероятность реализации угрозы

конфиденциальности через данную уязвимость в %.

Получаем значение уровня угрозы по уязвимости в

интервале от 0 до 1.

. Рассчитываем уровень угрозы по всем уязвимостям:

где  - уровень угрозы конфиденциальность по уязвимости.

- уровень угрозы конфиденциальность по уязвимости.

Получаем значение уровня угрозы по всем уязвимостям в

интервале от 0 до 1.

. Рассчитываем общий уровень угроз по ресурсу:

где  - уровень угрозы конфиденциальность по всем уязвимостям.

- уровень угрозы конфиденциальность по всем уязвимостям.

Получаем значение общего уровня угрозы в интервале от

0 до 1.

. Рассчитывается риск по ресурсу:

где  - критичность ресурса по угрозе конфиденциальность. Задается

в деньгах или уровнях;

- критичность ресурса по угрозе конфиденциальность. Задается

в деньгах или уровнях;

- общий уровень угроз

конфиденциальность;

- общий уровень угроз

конфиденциальность;

- суммарный риск по трем угрозам.

- суммарный риск по трем угрозам.

Получаем значение риска по ресурсу в уровнях (заданных

пользователем) или деньгах.

5. Рассчитываем риск по информационной системе:

.1. Для режима работы в деньгах:

где  - риск по системе по угрозам конфиденциальность;

- риск по системе по угрозам конфиденциальность;

- риск по системе суммарно по трем

видам угроз.

- риск по системе суммарно по трем

видам угроз.

.2. Для режима работы в уровнях:

где  - риск по системе по угрозам конфиденциальность;

- риск по системе по угрозам конфиденциальность;

- риск по системе суммарно по трем

видам угроз.

- риск по системе суммарно по трем

видам угроз.

Приведем входные параметры качественного и

количественного методов к общим обозначениям. Показатель ER, означающий критичность реализации

угрозы, соответствует определению уровня угрозы из качественного метода оценки,

P(V), означающий вероятность реализации угрозы, соответствует

определению уровня уязвимости ресурса, а D, означающий критичность ресурса, соответствует размеру

ожидаемых финансовых потерь (Таб.2).

Таблица 2 Соответствие входных переменных из

качественного и количественного методов оценки рисков ИБ

|

Количественная оценка

|

Качественная оценка

|

|

Обозначение

|

Описание

|

Единицы измерения

|

Описание

|

Шкалы

|

|

ER

|

Критичность реализации угрозы

|

%

|

Уровень угрозы

|

"очень высокий", "высокий",

"средний", "низкий", "очень низкий"

|

|

P(V)

|

Вероятность реализации угрозы

|

%

|

Уровень уязвимости ресурса

|

"высокий", "средний", "низкий"

|

|

D

|

Критичность ресурса

|

От 1 до 10

|

Размер ожидаемых финансовых потерь

|

От 1 до 10

|

Применение метода анализа информационных потоков будет

эффективным в случае оценки рисков в системе дистанционного обслуживания

клиентов банка. Алгоритм, разработанный компанией Digital Security и описанный выше в данной главе,

также подходит для использования в организациях банковской сферы. Рассмотрим

отдельно оценку рисков по угрозе "отказ в обслуживании"

(рассчитывается время простоя ресурса).

· Определяем базовое время простоя для

информации.

· Рассчитываем коэффициент защищенности

информации для определенной группы пользователей. Здесь учитываются такие

показатели, как права доступа группы пользователей к данной информации,

средства резервирования, наличие антивирусного программного обеспечения.

· Рассчитываем время простоя информации

с учетом средств защиты информации и времени простоя сетевого оборудования

(часы в год).

· Время простоя для информации  , учитывая все группы пользователей,

имеющих к ней доступ, вычисляется по следующей формуле:

, учитывая все группы пользователей,

имеющих к ней доступ, вычисляется по следующей формуле:

где  - максимальное критичное время простоя;

- максимальное критичное время простоя;

- время простоя для связи

"информация - группа пользователей".

- время простоя для связи

"информация - группа пользователей".

· Перемножив итоговое время простоя и

ущерб от реализации угрозы, получим риск реализации угрозы "отказ в

обслуживании" для связи "информация - группа пользователей".

Процесс оценки рисков должен предусматривать анализ

эффективности внедрения конкретных средств защиты (как и в методе ГРИФ).

Четвёртый этап - составление краткосрочных, среднесрочных и долгосрочных

планов обработки рисков и усовершенствования СЗИ.

Пятый этап - генерация отчётов. На этом шаге также рассчитываются финансовые

показатели: ROI, ALE, затраты на реализацию планов обработки рисков.

3.

Апробирование полученной методики на примере АО "ЮниКредит Банк"

Теперь, когда на основе наиболее активно

использующихся методик анализа и оценки рисков информационной безопасности, а

также стандартов и рекомендаций ЦБ, разработана наиболее подходящая методика

для предприятий банковского сектора, необходимо провести её апробацию на

конкретном банке.

.1 Описание

компании, на которой будет проводиться апробация разработанной методики

Для данной работы в качестве рассматриваемой компании был выбран

ЮниКредит Банк - крупнейший коммерческий российский банк с иностранным

участием, работающий в России с 1989 года и занимающий 10-е место в рейтинге

Интерфакс-100 по объему активов по результатам 2014 года. ЮниКредит Банк

занимает сильные позиции на российском рынке корпоративных банковских услуг

(более 28 000 клиентов-юридических лиц), одновременно входя в число ведущих

банков на рынке финансовых услуг для частных клиентов (свыше 1,6 млн.

клиентов-физических лиц). Всего в сети банка 104 подразделения, 103 из которых

рассредоточены по России, а ещё 1 представительство находится в Республике

Беларусь. Общие активы компании составляют 1360,4 млрд. рублей, капитал -

142,07 млрд. рублей.

3.2

Информация, необходимая для проведения анализа и оценки рисков информационной

безопасности на предприятии

В связи с тем, что анализ и оценка рисков информационной безопасности

должна проводиться экспертами в данной области при участии менеджеров всех уровней,

а также требует наличия информации обо всех активах компании и уязвимостях ее

системы информационной безопасности, для меня не представляется возможным

проведение комплексного анализа рисков ИБ в ЮниКредит банке. Однако в процессе

преддипломной практики, которая проходила в вышеупомянутой организации, я была

задействована в работе двух связанных между собой подразделений: отделе

целевого маркетинга и клиентской аналитики, входящего в состав управления

взаимоотношениями с клиентами, и отделе анализа эффективности розничной сети,

входящего в управление коммерческого планирования и контроля.

В процессе работы была возможность ознакомиться с организационной

структурой банка, некоторыми используемыми программными продуктами (SAS Enterprise Guide, Lotus Notes, MyClient), информацией, к которой можно

получить доступ через эти приложения, способами взаимодействия между

подразделениями и отдельными сотрудниками, политикой информационной

безопасности и прочими характеристиками и особенностями работы данного банка.

Кроме того, мной были замечены некоторые интересные особенности

обеспечения информационной безопасности рабочего места сотрудника: ограниченный

доступ в Интернет, невозможность использования незарегистрированных внешних

носителей информации, при отключении от компьютера периферийных устройств ввода

информации невозможность подключения тех же самых устройств без выхода из

системы с последующим повторным подключением. Эта информация позволит выявить

или наоборот исключить возможность наличия уязвимостей в определенных местах

системы информационной безопасности банка.

3.3 Анализ и

оценка рисков информационной безопасности в АО "ЮниКредит Банк" с

использованием разработанной методики

Комплексный анализ и оценка рисков даже небольшой части информационной системы

банка по разработанной методике - это крайне сложная и ответственная задача. В

данной работе мы ограничимся проверкой логичности полученного алгоритма на

примере АО "ЮниКредит Банк", а также качественной и количественной

оценкой риска от реализации двух угроз, связанных с получением доступа к

ресурсу. При расчете будем использовать метод анализа угроз и уязвимостей.

Первый этап - подготовительный.

. Определяем критерии принятия риска.

Риск является допустимым, если на этапе качественной оценки риска ему

будет присвоена оценка 1 или 2 по шкале от 1 до 7.

. Определяем границы исследуемой системы.

В связи с тем, что мы ограничены в информации обо всей ИС банка,

рассмотрим в качестве исследуемой системы рабочее место сотрудника отдела

целевого маркетинга и клиентской аналитики.

. Назначаем роли:

· ответственный за коррекцию методики оценки рисков в случае

обнаружения её недостаточной эффективности;

· ответственный за нарушение подхода к оценке рисков;

· ответственный за оценку рисков нарушения ИБ;

· ответственный за разработку планов обработки рисков нарушения

ИБ.

. Выбираем актуальные для нас классы ресурсов, угроз, уязвимостей, потерь

и группы пользователей.

· Ресурсы: аппаратные, программные.

· Угрозы по источникам: связанные с ЧС, с внутренними/внешними нарушителями

ИБ, с техническими сбоями и др.

· Уязвимости: по недостатку технических, организационных,

физических средств ЗИ.

· Потери: конфиденциальности, целостности и доступности.

· Группы пользователей: сотрудники компании.

Второй этап - более подробное описание исследуемой системы. В силу того,

что мы ограничиваем исследуемую ИС до рабочего места сотрудника, выделим самые

значительные ресурсы и наиболее ценную информацию в них (Таб.3).

Таблица 3 Самые ценные ресурсы исследуемой системы

|

Класс ресурса

|

Ресурс

|

Информация

|

Критичность ресурса, D

|

|

Аппаратный

|

Рабочая станция

|

Финансовая отчетность

|

= 10 = 10

|

|

|

Конфиденциальная информация о работе отдела

|

|

|

|

|

= 2 = 2

|

|

|

Персональные данные клиентов

|

|

|

|

|

= 5 = 5

|

|

|

Инф. о счетах

|

|

|

|

Инф. о

транзакциях

|

|

|

|

Корпоративная электронная почта

|

|

|

Программный

|

SAS Enterprise Guide

|

Персональные данные клиентов

|

= 10 = 10

|

|

|

|

= 3 = 3

|

|

|

|

= 4 = 4

|

|

|

Инф. о счетах

|

|

|

|

Инф. о

транзакциях

|

|

|

Lotus Notes

|

Корпоративная электронная почта

|

= 10 = 10

|

|

|

|

= 7 = 7

|

|

|

|

= 4 = 4

|

|

MyClient

|

Персональные данные клиентов

|

= 10 = 10

|

|

|

|

= 9 = 9

|

|

|

Финансовая отчетность

|

= 7 = 7

|

Далее составим перечень угроз и уязвимостей, через которые могут быть

реализованы данные угрозы (Таб.4). Экспертами в области информационной

безопасности должен быть составлен список вопросов, в результате ответов на

которые будут получены оценки критичности ресурсов, критичности реализации

угроз и вероятности реализации угроз. Мы назначим данные величины сами.

Выделим две угрозы по ресурсу "Рабочая станция", одна из

которых реализуется с помощью двух уязвимостей. Для каждой угрозы рассчитаем

показатели конфиденциальности, целостности и доступности ресурса.

Таблица 4 Угрозы безопасности и уязвимости исследуемой системы

|

Угроза

|

Уязвимость

|

Критичность реализации угрозы, ER

|

Вероятность реализации угрозы, P(V)

|

|

Халатность сотрудника: покинул рабочее место без выхода из

системы. Результат: открыт доступ к информации

|

Автоматический выход из системы происходит только через 10

минут бездействия пользователя

|

|

|

|

|

|

|

|

|

|

|

|

Получение обслуживающим персоналом логина и пароля

сотрудника Результат: открыт доступ к информации

|

Недостатки организационных мер защиты: сотрудник хранит

логин и пароль под клавиатурой

|

|

|

|

|

|

|

|

|

|

|

|

Недостатки организационных мер защиты: обслуживающий

персонал работает в то же время, когда и основные сотрудники - есть

возможность подсмотреть логин и пароль при вводе

|

|

|

|

|

|

|

|

|

|

|

Третий этап - оценка рисков.

Определяем уровень риска качественным методом:

. Переводим показатели ER и P(V) из процентов в качественные показатели следующим образом

(Таб.5):

Таблица 5 Перевод показателей из количественных в качественные величины

|

ER

|

P(V)

|

|

0 - 20%

|

"очень низкий"

|

0 - 33%

|

"низкий"

|

|

21 - 40%

|

"низкий"

|

|

|

|

|

34 - 66%

|

"средний"

|

|

41 - 60%

|

"средний"

|

|

|

|

61 - 80%

|

"высокий"

|

67 - 100%

|

"высокий"

|

|

81 - 100%

|

"очень высокий"

|

|

|

. По матрице оценки рисков методики CRAMM (Рис.3) смотрим, какому уровню соответствует риск

реализации угрозы через определенную уязвимость. Результат качественной оценки

показан в таблице 6.

Таблица 6 Результат количественной оценки рисков.

|

Угроза

|

Уязвимость

|

Критичность реализации угрозы, ER

|

Вероятность реализации угрозы, P(V)

|

Качественная оценка

|

|

Халатность сотрудника: покинул рабочее место без выхода из

системы. Результат: открыт доступ к информации

|

Автоматический выход из системы происходит только через 10

минут бездействия пользователя

|

- "высокий" - "высокий"

|

- "низкий" - "низкий"

|

6

|

|

|

- "очень низкий" - "очень низкий"

|

- "низкий" - "низкий"

|

5

|

|

|

- "средний" - "средний"

|

- "низкий" - "низкий"

|

6

|

|

Получение обслуживающим персоналом логина и пароля

сотрудника Результат: открыт доступ к информации

|

Недостатки организационных мер защиты: сотрудник хранит

логин и пароль под клавиатурой

|

- "высокий" - "высокий"

|

- "низкий" - "низкий"

|

6

|

|

|

- "очень низкий" - "очень низкий"

|

- "низкий" - "низкий"

|

5

|

|

|

- "средний" - "средний"

|

- "низкий" - "низкий"

|

6

|

|

Недостатки организационных мер защиты: обслуживающий

персонал работает в то же время, когда и основные сотрудники - есть

возможность подсмотреть логин и пароль при вводе

|

- "высокий" - "высокий"

|

- "низкий" - "низкий"

|

6

|

|

|

- "очень низкий" - "очень низкий"

|

- "низкий" - "низкий"

|

5

|

|

|

- "средний" - "средний"

|

- "низкий" - "низкий"

|

6

|

В результате качественной оценки получаем, что ни один риск не является

приемлемым, а значит необходимо проведение количественной оценки. Для удобства

обозначим первую угрозу  , а вторую

, а вторую  , при этом

, при этом  будет означать реализацию второй угрозы через первую

уязвимость, а

будет означать реализацию второй угрозы через первую

уязвимость, а  - реализацию второй угрозы через первую уязвимость с

нарушением свойства конфиденциальности ресурса.

- реализацию второй угрозы через первую уязвимость с

нарушением свойства конфиденциальности ресурса.

Определяем уровень риска количественным методом:

1. Рассчитываем уровень угрозы по конкретной

уязвимости:

2. Рассчитываем уровень угрозы по всем уязвимостям

(для первой угрозы данный показатель уже рассчитан, так как она может быть

реализована только через одну уязвимость):

01

01

3. Рассчитываем общий уровень угроз по ресурсу:

4. Рассчитывается риск по ресурсу:

5. Расчет риска по информационной системе для нас

невозможен, так как в данной работе мы ограничиваемся оценкой риска по одному

ресурсу.

Четвёртый этап - составление краткосрочных, среднесрочных и долгосрочных

планов обработки рисков и усовершенствования СЗИ. Пятый этап - генерация

отчётов. На этом шаге также рассчитываются финансовые показатели: ROI, ALE, затраты на реализацию планов обработки рисков.

Заключение

В результате проделанной работы была осуществлена разработка методик

анализа и оценки рисков информационной безопасности в банковской сфере на

основе существующих стандартов, рекомендаций Банка России и методик построения

комплексной системы защиты информации на предприятии. Кроме того, полученные

результаты были апробированы на примере АО "ЮниКредит Банк".

Таким образом, поставленные в ходе осуществления исследования цели и

задачи были достигнуты.

Список

использованной литературы

. Федеральный закон от 02.12.1990 N 395-1 "О банках и банковской

деятельности"

2. ISO/IEC 27001:2005. "Information

technology. Security techniques. Information security incident management".

. ГОСТ Р ИСО/МЭК 27000-2012 "Информационная

технология. Методы и средства обеспечения безопасности. Системы менеджмента

информационной безопасности. Общий обзор и терминология"

. ГОСТ Р ИСО/МЭК 27001-2006 "Информационная

технология. Методы и средства обеспечения безопасности. Системы менеджмента

информационной безопасности. Требования"

5. Баранова Е.К, Бабаш А.В. (2014). Информационная

безопасность и защита информации. Москва: ИЦ РИОР: НИЦ Инфра-М