Разработка политики информационной безопасности ООО 'ТД Искра'

Министерство

сельского хозяйства РФ

Федеральное

государственное образовательное учреждение высшего профессионального

образования

«Пермская

государственная сельскохозяйственная академия имени академика Д. Н.

Прянишникова»

Кафедра:

Информационных технологий и автоматизированного проектирования

КУРСОВОЙ

ПРОЕКТ

по дисциплине

«Информационная безопасность»

на тему:

«Разработка политики информационной безопасности ООО «ТД Искра»,

г. Пермь 2014

СОДЕРЖАНИЕ

ВВЕДЕНИЕ

1. ПУТИ И МЕТОДЫ ЗАЩИТЫ

ИНФОРМАЦИИ В СИСТЕМАХ УПРАВЛЕНИЯ ПРОИЗВОДСТВОМ

1.1 Пути несанкционированного

доступа, классификация угроз и объектов защиты

.2 Анализ методов защиты

информации в системах управления производством

.3 Защита информации в ПК.

Каналы утечки информации

.4 Организационные и

организационно-технические меры защиты информации в системах управления

производством

2.

Разработка политики информационной безопасности ООО «ТД Искра», г. Пермь

2.1 Основные сведения об

организации ООО «ТД Искра»

.2 Описание ИТ Инфраструктуры

ООО «ТД Искра»

.3 Разработка политики

безопасности ООО «ТД Искра»

Заключение

СПИСОК ИСПОЛЬЗОВАННОЙ

ЛИТЕРАТУРЫ

Введение

Объектом разработки является исследование и усовершенствование

информационной безопасность ООО «ТД Искра»

Предметом разработки является создание средств и способов защиты от

несанкционированного доступа к секретной информации. Организация информационной

безопасности для учреждения, которое занимается обработкой информации,

связанной с системой управления производством.

Цель работы: провести анализ существующей информационной системы

безопасности и разработать политику безопасности для наиболее уязвимых участков

сети для системы управления производством. Обеспечить защиту информации в

локальной сети и защиту баз данных, находящихся на сервере. Задачи:

проанализировать существующие каналы утечки информации и способы их закрытия,

разработав универсальную систему защиты для организации в которой имеется

бухгалтерия, планово-экономический отдел и отдел кадров.

Вопрос защиты информации поднимается уже с тех пор, как только люди

научились письменной грамоте. Всегда существовала информация, которую должны

знать не все. Люди, обладающие такой информацией, прибегали к разным способам

ее защиты. В настоящее время, с увеличением количества обрабатываемой информации,

увеличился риск хищения, кражи и уничтожения информации. В организациях,

занимающейся обработкой данных должна быть разработана система, удовлетворяющая

всем критериям безопасности для данного учреждения или организации.

От обеспечения информационной безопасности зависят системы

телекоммуникации, банки, атомные станции, системы управления воздушным и

наземным транспортом, а также системы обработки и хранения секретной и

конфиденциальной информации. Для нормального и безопасного функционирования этих

систем необходимо поддерживать их безопасность.

1. ПУТИ И МЕТОДЫ ЗАЩИТЫ ИНФОРМАЦИИ В СИСТЕМАХ УПРАВЛЕНИЯ

ПРОИЗВОДСТВОМ

1.1 Пути несанкционированного доступа, классификация угроз и

объектов защиты

Информация может существовать в различных формах в

виде совокупности некоторых символов (знаков) на носителях различных типов. В

связи с бурным развитием информатизации общества все большие объемы информации

накапливаются, хранятся и обрабатываются в автоматизированных системах,

построенных на основе современных средств вычислительной техники и связи. В

дальнейшем будут рассматриваться только те формы представления информации,

которые используются при ее автоматизированной обработке.

Автоматизированная система (АС) - система, состоящая

из персонала и комплекса средств автоматизации его деятельности, реализующая

информационную технологию выполнения установленных функций. Таким образом, АС

представляет собой совокупность следующих компонентов:

технических средств обработки и передачи информации;

программного обеспечения;

самой информации на различных носителях;

обслуживающего персонала и пользователей системы.

Одним из основных аспектов проблемы обеспечения

безопасности АС является определение, анализ и классификация возможных угроз

конкретной АС. Перечень наиболее значимых угроз, оценка их вероятности и модель

злоумышленника являются базовой информацией для построения оптимальной системы

защиты. При формулировании основных терминов в области информационной

безопасности "Основные понятия в области технической защиты

информации" мы уже сталкивались с определением угрозы. Остановимся на нем

подробнее.

Угроза безопасности информации - совокупность условий

и факторов, создающих потенциальную или реально существующую опасность

нарушения безопасности информации. Угроза информационной безопасности АС - это

возможность реализации воздействия на информацию, обрабатываемую в АС,

приводящего к нарушению конфиденциальности, целостности или доступности этой

информации, а также возможность воздействия на компоненты АС, приводящего к их

утрате, уничтожению или сбою функционирования.

Источник угрозы безопасности информации - субъект,

являющийся непосредственной причиной возникновения угрозы безопасности

информации.

Основными источниками нарушения безопасности в АС

являются:

· аварии и стихийные бедствия (пожар, землетрясение, ураган,

наводнение и т.п.);

· сбои и отказы технических средств;

· ошибки проектирования и разработки компонентов АС

(программных средств, технологий обработки данных, аппаратных средств и др.);

· ошибки эксплуатации;

· преднамеренные действия нарушителей.

Существует много критериев классификации угроз.

Рассмотрим наиболее распространенные из них.

. по природе возникновения: естественные и

искусственные

Естественные угрозы - это угрозы, вызванные

воздействиями на АС и ее элементы объективных физических процессов или

стихийных природных явлений, независящих от человека. В свою очередь

искусственные угрозы - это угрозы АС, вызванные деятельностью человека.

. по степени мотивации: непреднамеренные

(случайные) и преднамеренные. Первые связаны с разного рода ошибками - в

проектировании АС, в программном обеспечении, ошибки персонала при работе с АС

и т.п. Вторая группа связана с корыстными, идейными и другими целями людей, в

данном случае, злоумышленников. Поводом может быть получение материальной

выгоды, месть, моральные убеждения и пр.

К основным случайным угрозам можно отнести следующее:

· неумышленные действия, приводящие к нарушению нормального

функционирования системы, либо ее полной остановке. В эту категорию также относится

повреждение аппаратных, программных, информационных ресурсов системы

(неумышленная порча оборудования, удаление, искажение файлов с важной

информацией или программ, в том числе системных и т.п.);

· неумышленное отключение оборудования;

· неумышленная порча носителей информации;

· использование программного обеспечения, способного при

неверном использовании привести к нарушению работоспособности системы

(зависанию) или к необратимым изменениям в системе (удаление файлов,

форматирование и т.п.);

· использование программ, которые не нужны для выполнения

должностных обязанностей. К ним могут быть отнесены игровые, обучающие и др.

программы, использование которых может привести к неумеренному расходу ресурсов

системы, в частности, оперативной памяти и процессора;

· непреднамеренное заражение компьютера вирусами;

· неосторожные действия, влекущие за собой разглашение

конфиденциальной информации;

· ввод ошибочных данных;

· утрата, передача кому-то или разглашение идентификаторов, к

которым относятся пароли, ключи шифрования, пропуски, идентификационные

карточки; построение системы, технологии обработки данных, создание программ с

уязвимостями; несоблюдение политики безопасности или других установленных

правил работы с системой;

· отключение или некорректное использование средств защиты

персоналом;

· пересылка данных по ошибочному адресу абонента (устройства).

К основным преднамеренным угрозам можно отнести

следующее:

· физическое воздействие на систему или отдельные ее компоненты

(устройства, носители, люди), приводящее к выходу из строя, разрушению,

нарушению нормального функционирования;

· отключение или вывод из строя подсистем обеспечения

функционирования вычислительных систем (электропитания, охлаждения и

вентиляции, линий связи и т.п.);

· действия по нарушению нормальной работы системы (изменение

режимов работы устройств или программ, создание активных радиопомех на частотах

работы устройств системы и т.п.);

· подкуп, шантаж и другие пути воздействия на персонал или

отдельных пользователей, имеющих определенные полномочия;

· применение подслушивающих устройств, дистанционная фото- и

видеосъемка, и т.п.;

· перехват ПЭМИН (побочных электромагнитных излучений и

наводок);

· перехват данных, передаваемых по каналам связи, и их анализ с

целью выяснения протоколов обмена, правил вхождения в связь и авторизации

пользователя и последующих попыток их имитации для проникновения в систему;

· хищение носителей информации (магнитных дисков, лент,

микросхем памяти, запоминающих устройств и целых ПК);

· несанкционированное копирование носителей информации;

· хищение производственных отходов (распечаток, записей,

списанных носителей информации и т.п.); чтение остаточной информации из

оперативной памяти и с внешних запоминающих устройств;

· чтение информации из областей оперативной памяти,

используемых операционной системой (в том числе подсистемой зашиты) или другими

пользователями, в асинхронном режиме используя недостатки мульти задачных

операционных систем и систем программирования;

· несанкционированное использование терминалов пользователей,

имеющих уникальные физические характеристики, такие как номер рабочей станции в

сети, физический адрес, адрес в системе связи, аппаратный блок кодирования и

т.п.;

· вскрытие шифров криптозащиты информации;

· внедрение аппаратных "спецвложений", программных

"закладок" и "вирусов" ("троянских коней" и

"жучков"), то есть таких участков программ, которые не нужны для

осуществления заявленных функций, но позволяющих преодолевать систему зашиты,

скрытно и незаконно осуществлять доступ к системным ресурсам с целью

регистрации и передачи критической информации или дезорганизации

функционирования системы;

· незаконное подключение к линиям связи с целью работы

"между строк", с использованием пауз в действиях законного

пользователя от его имени с последующим вводом ложных сообщений или

модификацией передаваемых сообщений;

· незаконное подключение к линиям связи

с целью прямой подмены законного пользователя путем его физического отключения

после входа в систему и успешной аутентификации с последующим вводом

дезинформации и навязыванием ложных сообщений. Следует заметить, что чаще всего

для достижения поставленной цели злоумышленник использует не один, а некоторую

совокупность из перечисленных выше путей.

Рассмотрим другие критерии классификации угроз:

. по положению относительно контролируемой

зоны: внутренние и внешние угрозы. В качестве примера внешних угроз может быть

перехват данных, передаваемых по сети или утечка через ПЭМИН. К внутренним

угрозам можно отнести хищение носителей с конфиденциальной информацией, порчу

оборудования, применение различного рода закладок.

. по степени воздействия на АС: пассивные и

активные. Пассивные угрозы - угрозы, не нарушающие состав и нормальную работу

АС. Пример - копирование конфиденциальной информации, утечка через технические

каналы утечки, подслушивание и т.п. Активная угроза, соответственно, нарушает

нормальное функционирование АС, ее структуру или состав.

. по виду нарушаемого свойства информации -

конфиденциальности, доступности, целостности.

К угрозам доступности можно отнести как искусственные,

например, повреждение оборудования из-за грозы или короткого замыкания, так и

естественные угрозы. В настоящее время широко распространены сетевые атаки на

доступность информации - DDOS-атаки, которые мы рассмотрим в ходе данного курса

более подробно.

В последнее время в специальной литературе всё чаще

говорится о динамической и статической целостностях. К угрозам статической

целостности относится незаконное изменение информации, подделка информации, а

также отказ от авторства. Угрозами динамической целостности является нарушение

атомарности транзакций, внедрение нелегальных пакетов в информационный поток и

т.д.

Также важно отметить, что не только данные являются

потенциально уязвимыми к нарушению целостности, но и программная среда.

Заражение системы вирусом может стать примером реализации угрозы целостности.

К угрозам конфиденциальности можно отнести любые

угрозы, связанные с незаконным доступом к информации, например, перехват

передаваемых по сети данных с помощью специальной программы или неправомерный

доступ с использованием подобранного пароля. Сюда можно отнести и

"нетехнический" вид угрозы, так называемый, "маскарад" -

выполнение действий под видом лица, обладающего полномочиями для доступа к

данным.

. по типу системы, на которую направлена

угроза: системы на базе автономного рабочего места и система, имеющая

подключение к сети общего пользования.

. по способу реализации: несанкционированный

доступ (в том числе случайный) к защищаемой информации, специальное воздействие

на информацию, утечка информации через технические каналы утечки.

Наиболее распространенными являются классификации по

способу реализации и по виду нарушаемого свойства информации.

Компании, занимающиеся разработками в области

информационной безопасности, регулярно проводят аналитические исследования по

утечкам информации. Результаты публикуются на их официальных сайтах. Приведем

некоторую статистику из ежегодного аналитического отчета компании

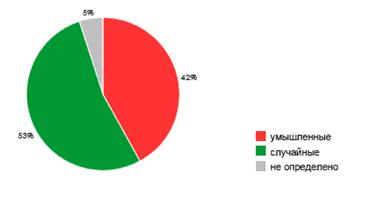

"InfoWath" за 2013 год. Согласно отчету, в 2013 году соотношение

случайных и намеренных утечек составило 60/40 (рис. 1), что говорит о

необходимости применения защитных мер не только от умышленных действий

нарушителей, но и от случайных угроз.

Рис. 1. Соотношение случайных и умышленных утечек в

2013 году

Соотношение каналов утечки сильно зависит от типа

носителя информации - рис. 2

Рис. 2. Распределение случайных и умышленных утечек по

каналам

В случае обработки защищаемой информации на компьютере

преобладают умышленные утечки, а в случае использования бумажного носителя и

доступа по сети - случайные. Неосторожная работа сотрудника с принтером

зачастую приводит к утечке конфиденциальной информации: распечатал документ и

забыл его, отправил не на тот сетевой принтер, проставил не тот адрес при

автоматической распечатке и рассылке писем.

Для специалиста в области информационной безопасности

важно знать критерии классификации угроз и их соотношение с целью

систематизации своих знаний при построении системы защиты, в частности,

проведения оценки рисков и выбора оптимальных средств защиты.

1.2 Анализ методов защиты информации в системах управления

производством

Обеспечение надежной защиты информации предполагает:

1 Обеспечение безопасности информации в

СУП это есть процесс непрерывный, заключающийся в систематическом контроле

защищенности, выявлении узких и слабых мест в системе защиты, обосновании и

реализации наиболее рациональных путей совершенствования и развития системы

защиты.

2 Безопасность информации в СУП.

Последняя может быть обеспечена лишь при комплексном использовании всего

арсенала имеющихся средств защиты.

3 Надлежащую подготовку пользователей и

соблюдение ими всех правил защиты.

4 Что никакую систему защиты нельзя

считать абсолютно надежной, надо исходить их того, что может найтись такой

искусный злоумышленник, который отыщет лазейку для доступа к информации.

1.3 Защита информации в ПК. Каналы утечки информации

Защита информации в ПК - организованная совокупность правовых

мероприятий, средств и методов (организационных, технических, программных),

предотвращающих или снижающих возможность образования каналов утечки, искажения

обрабатываемой или хранимой информации в ПК.

Канал утечки (КУ) информации - совокупность источника информации,

материального носителя или среды распространения несущего эту информацию

сигнала и средства выделения информации из сигнала или носителя.

Известны следующие КУ (Рис. 3):

1 Электромагнитный канал. Причиной его

возникновения является электромагнитное поле, связанное с протеканием

электрического тока в технических средствах обработки информации.

Электромагнитное поле может индуцировать токи в близко расположенных проводных

линиях (наводки).

Электромагнитный канал в свою очередь делится на:

1 Радиоканал (высокочастотные

излучения).

2 Низкочастотный канал.

3 Сетевой канал (наводки на провода

заземления).

4 Канал заземления (наводки на провода

заземления).

5 Линейный канал (наводки на линии

связи между ПК).

6 Акустический канал. Он связан с

распространением звуковых волн в воздухе или упругих колебаний в других средах,

возникающих при работе устройств отображения информации.

7 Канал несанкционированного

копирования.

8 Канал несанкционированного доступа.

Рис.

3 - Основные каналы утечки информации при обработке ее на ПК

Прямое

хищение (потеря) магнитных носителей информации и документов, образующихся при

обработке данных на ПК.

Организационные

меры защиты - меры общего характера, затрудняющие доступ к ценной информации

посторонним лицам, вне зависимости от особенностей способа обработки информации

и каналов утечки информации.

Организационно-технические

меры защиты - меры, связанные со спецификой каналов утечки и метода обработки

информации, но не требующие для своей реализации нестандартных приемов и/или

оборудования.

Технические

меры защиты - меры, жестко связанные с особенностями каналов утечки и требующее

для своей реализации специальных приемов, оборудования или программных средств.

Программные

“вирусы” - программы, обладающие свойствами самодублирования и могущие скрывать

признаки своей работы и причинять ущерб информации в ПК.

Вирусы

делятся на:

1 файловые - присоединяются к

выполняемым файлам;

2 загрузочные - размещаются в

загрузочных секторах ПК.

Несанкционированный доступ к информации в ПК - действие противника,

приводящие к его ознакомлению с содержанием ценной информации или пользованию

программными средствами без ведома их владельца. Несанкционированные действия прикладных

программ - действия негативного характера, не связанные с основным назначением

прикладных программ.

1.4 Организационные и организационно-технические меры защиты

информации в системах управления производством

Организационные меры предусматривают:

1 Ограничение доступа в помещения, в

которых происходит обработка конфиденциальной информации.

2 Допуск к решению задач на ПК по

обработке секретной, конфиденциальной информации проверенных должностных лиц,

определение порядка проведения работ на ПК.

3 Хранение магнитных носителей

(серверов) в тщательно закрытых прочных шкафах или помещениях

4 Назначение одной или нескольких ПК

для обработки ценной информации, и дальнейшая работа только на этих ПК.

5 Установка дисплея, клавиатуры и

принтера таким образом, чтобы исключить просмотр посторонними лицами содержания

обрабатываемой информации.

6 Постоянное наблюдение за работой

принтера и других устройств вывода на материальных носитель ценной информации.

7 Уничтожение красящих лент или иных

материалов, содержащих фрагменты ценной информации.

8 Запрещение ведения переговоров о

непосредственном содержании конфиденциальной информации лицам, занятым ее

обработкой.

Организационно-технические меры предполагают:

1 Ограничение доступа внутрь корпуса ПК

путем установления механических запорных устройств.

2 Уничтожение всей информации на

винчестере ПК при ее отправке в ремонт с использованием средств низкоуровневого

форматирования.

3 Организацию питания ПК от отдельного

источника питания или от общей (городской) электросети через стабилизатор

напряжения (сетевой фильтр) или мотор-генератор.

4 Использование для отображения

информации жидкокристаллических или плазменных дисплеев, а для печати -

струйных или лазерных принтеров.