Беспроводной доступ Wi-Fi в Государственном учреждении Республики Татарстан

Введение

Во всем мире стремительно растет потребность в беспроводных соединениях,

особенно в сфере бизнеса и IT

технологий. Пользователи с беспроводным доступом к информации всегда и везде

могут работать гораздо более производительно и эффективно, чем их коллеги,

привязанные к проводным телефонным и компьютерным сетям, так как существует

привязанность к определенной инфраструктуре коммуникаций.

На современном этапе развития сетевых технологий, технология беспроводных

сетей Wi-Fi является наиболее удобной в условиях требующих мобильность,

простоту установки и использования. Wi-Fi (от англ. wireless fidelity -

беспроводная связь) - стандарт широкополосной беспроводной связи семейства

802.11 разработанный в 1997г. Как правило, технология Wi-Fi используется для

организации беспроводных локальных компьютерных сетей, а также создания так

называемых горячих точек высокоскоростного доступа в Интернет.

Беспроводные сети обладают, по сравнению с традиционными проводными

сетями, немалыми преимуществами, главным из которых, конечно же, является:

Простота развёртывания;

Гибкость архитектуры сети, когда обеспечивается возможность динамического

изменения топологии сети при подключении, передвижении и отключении мобильных

пользователей без значительных потерь времени;

Быстрота проектирования и реализации, что критично при жестких

требованиях к времени построения сети;

Так же, беспроводная сеть не нуждается в прокладке кабелей (часто

требующей дробления стен).

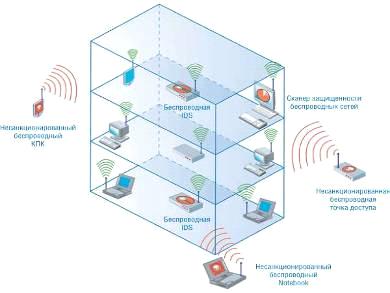

В то же время беспроводные сети на современном этапе их развития не

лишены серьёзных недостатков. Прежде всего, это зависимость скорости соединения

и радиуса действия от наличия преград и от расстояния между приёмником и

передатчиком. Один из способов увеличения радиуса действия беспроводной сети

заключается в создании распределённой сети на основе нескольких точек

беспроводного доступа. При создании таких сетей появляется возможность

превратить здание в единую беспроводную зону и увеличить скорость соединения

вне зависимости от количества стен (преград). Аналогично решается и проблема

масштабируемости сети, а использование внешних направленных антенн позволяет

эффективно решать проблему препятствий, ограничивающих сигнал.

1. Основной

раздел

.1 Развитие

технологии беспроводных сетей

На заре

развития радиотехники термин "беспроводный" (wireless) использовался

для обозначения радиосвязи в широком смысле этого слова, т. е. буквально во

всех случаях, когда передача информации осуществлялась без проводов. Позже это

толкование практически вышло из обращения, и "беспроводный" стало

употребляться как эквивалент термину "радио" (radio) или

"радиочастота" (RF - radio frequency). Сейчас оба понятия считаются

взаимозаменяемыми в том случае, если речь идет о диапазоне частот от 3 кГц до

300 ГГц. Тем не менее, термин "радио" чаще используется для описания

уже давно существующих технологий (радиовещание, спутниковая связь,

радиолокация, радиотелефонная связь и т. д.). А термин "беспроводный"

в наши дни принято относить к новым технологиям радиосвязи, таким, как

микросотовая и сотовая телефония, пейджинг, абонентский доступ и т. п.

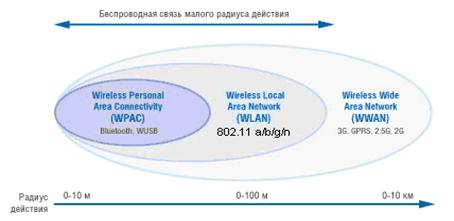

Различают три типа беспроводных сетей (рис. 1): WWAN (Wireless Wide Area Network), WLAN (Wireless Local Area Network) и WPAN (Wireless Personal Area Network)

Рисунок 1. - Радиус действия персональных, локальных и глобальных

беспроводных сетей.

При построении сетей WLAN и WPAN, а также систем широкополосного

беспроводного доступа (BWA - Broadband Wireless Access) применяются сходные

технологии. Ключевое различие между ними (рис. 2) - диапазон рабочих частот и

характеристики радиоинтерфейса. Сети WLAN и WPAN работают в нелицензионных

диапазонах частот 2,4 и 5 ГГц, т. е. при их развертывании не требуется

частотного планирования и координации с другими радиосетями, работающими в том

же диапазоне. Сети BWA (Broadband Wireless

Access) используют как лицензионные, так и

нелицензионные диапазоны (от 2 до 66 ГГц).

Рисунок 2. - Классификация беспроводных технологий.

Беспроводные локальные сети WLAN.

Основные назначение беспроводных локальных сетей (WLAN) - организация доступа к

информационным ресурсам внутри здания. Вторая по значимости сфера применения -

это организация общественных коммерческих точек доступа (hot spots) в людных местах - гостиницах, аэропортах, кафе, а

также организация временных сетей на период проведения мероприятий (выставок,

семинаров).

Беспроводные локальные сети создаются на основе семейства стандартов IEEE 802.11. Эти сети известны также как Wi-Fi (Wireless

Fidelity), и хотя сам термин Wi-Fi, в стандартах явным образом не прописан, бренд Wi-Fi получил в мире самое широкое распространение.

.2 Обзор специфики группы стандартов IEEE 802.11

Повсеместное распространение беспроводных сетей в последние годы

побуждает разработчиков задумываться о новых стандартах связи,

предусматривающих всё более высокие скорости соединения. Так, если

первоначально беспроводные устройства поддерживали скорость соединения только 1

и 2 Мбит/с, чего было явно недостаточно, то сейчас максимальная скорость

соединения составляет уже 54 Мбит/с, и это уже может составить конкуренцию

традиционным кабельным сетям. Существуют различные типы беспроводных сетей,

отличающиеся друг от друга и радиусом действия, и поддерживаемыми скоростями

соединения, и технологией кодирования данных. Наибольшее распространение

получили беспроводные сети стандарта IEEE 802.11a/b/g, а сегодня активно

говорят о внедрении нового протокола IEEE 802.11n.

.3 Спецификации IEEE 802.11

.11a, 802.11b и 802.11g относятся к физическому уровню среды передачи;

802.11d, 802.11e, 802.11i,802.11j,802.11h и 802.11r - к вышележащему

MAC-уровню, 802.11f и 802.11c - к более высоким уровням (модель OSI).

Спецификация 802.11d.

Стремясь расширить географию распространения сетей стандарта 802.11, IEEE

разрабатывает универсальные требования к физическому уровню 802.11 (процедуры

формирования каналов, псевдослучайные последовательности частот, дополнительные

параметры для MIB и т.д.). Стандарт определял требования к физическим

параметрам каналов (мощность излучения и диапазоны частот) и устройств

беспроводных сетей с целью обеспечения их соответствия законодательным нормам

различных стран.

Спецификация 802.11e.

Спецификации разрабатываемого стандарта 802.11е позволяют создавать

мультисервисные беспроводные ЛС, ориентированные на различные категории

пользователей, как корпоративных, так и индивидуальных. При сохранении полной

совместимости с уже принятыми стандартами 802.11а и b, он позволит расширить их

функциональность за счет поддержки потоковых мультимедиа-данных и

гарантированного качества услуг (QoS).

Спецификация 802.11h .

Рабочая группа IEEE 802.11h рассматривает возможность дополнения

существующих спецификаций 802.11 MAC (уровень доступа к среде передачи) и

802.11a PHY (физический уровень в сетях 802.11a) алгоритмами эффективного

выбора частот для офисных и уличных беспроводных сетей, а также средствами

управления использованием спектра, контроля за излучаемой мощностью и генерации

соответствующих отчетов.

Предполагается, что решение этих задач будет базироваться на

использовании протоколов Dynamic Frequency Selection (DFS) и Transmit Power

Control (TPC), предложенных Европейским институтом стандартов по

телекоммуникациям (ETSI). Указанные протоколы предусматривают динамическое

реагирование клиентов беспроводной сети на интерференцию радиосигналов путем

перехода на другой канал, снижения мощности либо обоими способами.

Разработка данного стандарта связана с проблемами при использовании

802.11а в Европе, где в диапазоне 5 ГГц работают некоторые системы спутниковой

связи. Для предотвращения взаимных помех стандарт 802.11h имеет механизм

"квазиинтеллектуального" управления мощностью излучения и выбором

несущей частоты передачи.

Спецификация 802.11i.

На сооружениях вне микрорайона используем принимающую антенну и одну

секторную антенну на каждую ретрансляционную точку. Целью создания данной

спецификации является повышение уровня безопасности беспроводных сетей. В ней

реализован набор защитных функций при обмене информацией через беспроводные

сети - в частности, технология AES (Advanced Encryption Standard) - алгоритм

шифрования, поддерживающий ключи длиной 128, 192 и 256 бит. Предусматривается

совместимость всех используемых в данное время устройств - в частности, Intel

Centrino - с 802.11i-сетями.

Спецификация 802.11j.

Спецификация предназначена для Японии и расширяет стандарт 802.11а

добавочным каналом 4,9 ГГц.

Спецификация 802.11r.

Данный стандарт предусматривает создание универсальной и совместимой

системы роуминга для возможности перехода пользователя из зоны действия одной

сети в зону действия другой.

Спецификация 802.11f.

Спецификация описывает протокол обмена служебной информацией между

точками доступа (Inter-Access Point Protocol, IAPP), что необходимо для

построения распределенных беспроводных сетей передачи данных.

Спецификация 802.11c.

Стандарт, регламентирующий работу беспроводных мостов. Данная

спецификация используется производителями беспроводных устройств при разработке

точек доступа.

.3.1 Стандарт IEEE 802.11 и его расширение 802.11a/b/g

Как и все стандарты IEEE 802, 802.11 работает на нижних двух уровнях

модели ISO/OSI, физическом уровне и канальном уровне (рис. 3). Любое сетевое

приложение, сетевая операционная система, или протокол (например, TCP/IP),

будут так же хорошо работать в сети 802.11, как и в сети Ethernet.

Рис. 3 Уровни модели ISO/OSI и их соответствие стандарту 802.11.

Основная архитектура, особенности и службы 802.11a/b/g определяются в

первоначальном стандарте 802.11. Спецификация 802.11a/b/g затрагивает только

физический уровень, добавляя лишь более высокие скорости доступа.

1.4 Режимы работы 802.11

.11 определяет два типа оборудования - клиент, который обычно

представляет собой компьютер, укомплектованный беспроводной сетевой интерфейсной

картой (Network Interface Card, NIC), и точку доступа (Access point, AP),

которая выполняет роль моста между беспроводной и проводной сетями. Точка

доступа обычно содержит в себе приёмопередатчик, интерфейс проводной сети

(802.3), а также программное обеспечение, занимающееся обработкой данных. В

качестве беспроводной станции может выступать ISA, PCI или PC Card сетевая

карта в стандарте 802.11, либо встроенные решения, например, телефонная

гарнитура 802.11.

Стандарт IEEE 802.11 определяет два режима работы сети - режим

"Ad-hoc" и клиент/сервер (или режим инфраструктуры - infrastructure

mode).

1.5 Физический уровень 802.11

На физическом уровне определены два широкополосных радиочастотных метода

передачи и один - в инфракрасном диапазоне. Радиочастотные методы работают в

ISM диапазоне 2,4 ГГц и обычно используют полосу 83 МГц от 2,400 ГГц до 2,483

ГГц. Технологии широкополосного сигнала, используемые в радиочастотных методах,

увеличивают надёжность, пропускную способность, позволяют многим несвязанным

друг с другом устройствам разделять одну полосу частот с минимальными помехами

друг для друга.

Стандарт 802.11 использует метод прямой последовательности (Direct

Sequence Spread Spectrum, DSSS) и метод частотных скачков (Frequency Hopping

Spread Spectrum, FHSS). Эти методы кардинально отличаются, и несовместимы друг

с другом.

Метод передачи в инфракрасном диапазоне (IR).

Реализация этого метода в стандарте 802.11 основана на излучении ИК

передатчиком ненаправленного (diffuse IR) сигнала. Вместо направленной

передачи, требующей соответствующей ориентации излучателя и приёмника,

передаваемый ИК сигнал излучается в потолок. Затем происходит отражение сигнала

и его приём. Такой метод имеет очевидные преимущества по сравнению с

использованием направленных излучателей, однако есть и существенные недостатки

- требуется потолок, отражающий ИК излучение в заданном диапазоне длин волн

(850 - 950 нм); радиус действия всей системы ограничен 10 метрами. Кроме того,

ИК лучи чувствительны к погодным условиям, поэтому метод рекомендуется

применять только внутри помещений.

Поддерживаются две скорости передачи данных - 1 и 2 Mbps. На скорости 1

Mbps поток данных разбивается на квартеты, каждый из которых затем во время

модуляции кодируется в один из 16-ти импульсов. На скорости 2 Mbps метод

модуляции немного отличается - поток данных делится на битовые пары, каждая из

которых модулируется в один из четырёх импульсов. Пиковая мощность

передаваемого сигнала составляет 2 Вт.

.6 Канальный (Data Link) уровень 802.11

Канальный уровень 802.11 состоит из двух подуровней: управления

логической связью (Logical Link Control, LLC) и управления доступом к носителю

(Media Access Control, MAC). 802.11 использует тот же LLC и 48-битовую

адресацию, что и другие сети 802, что позволяет легко объединять беспроводные и

проводные сети, однако MAC уровень имеет кардинальные отличия.уровень 802.11

очень похож на реализованный в 802.3, где он поддерживает множество

пользователей на общем носителе, когда пользователь проверяет носитель перед

доступом к нему. Для Ethernet сетей 802.3 используется протокол Carrier Sence

Multiple Access with Collision Detection (CSMA/CD), который определяет, как

станции Ethernet получают доступ к проводной линии, и как они обнаруживают и

обрабатывают коллизии, возникающие в том случае, если несколько устройств

пытаются одновременно установить связь по сети. Чтобы обнаружить коллизию,

станция должна обладать способностью и принимать, и передавать одновременно.

Стандарт 802.11 предусматривает использование полудуплексных

приёмопередатчиков, поэтому в беспроводных сетях 802.11 станция не может

обнаружить коллизию во время передачи.

Чтобы учесть это отличие, 802.11 использует модифицированный протокол,

известный как Carrier Sense Multiple Access with Collision Avoidance (CSMA/CA),

или Distributed Coordination Function (DCF). CSMA/CA пытается избежать коллизий

путём использования явного подтверждения пакета (ACK), что означает, что

принимающая станция посылает ACK пакет для подтверждения того, что пакет

получен неповреждённым./CA работает следующим образом. Станция, желающая

передавать, тестирует канал, и если не обнаружено активности, станция ожидает в

течение некоторого случайного промежутка времени, а затем передаёт, если среда

передачи данных всё ещё свободна. Если пакет приходит целым, принимающая

станция посылает пакет ACK, по приёму которого отправителем завершается процесс

передачи. Если передающая станция не получила пакет ACK, в силу того, что не

был получен пакет данных, или пришёл повреждённый ACK, делается предположение,

что произошла коллизия, и пакет данных передаётся снова через случайный

промежуток времени.

Для определения того, является ли канал свободным, используется алгоритм

оценки чистоты канала (Channel Clearance Algorithm, CCA). Его суть заключается

в измерении энергии сигнала на антенне и определения мощности принятого сигнала

(RSSI). Если мощность принятого сигнала ниже определённого порога, то канал

объявляется свободным, и MAC уровень получает статус CTS. Если мощность выше

порогового значения, передача данных задерживается в соответствии с правилами

протокола. Стандарт предоставляет ещё одну возможность определения незанятости

канала, которая может использоваться либо отдельно, либо вместе с измерением

RSSI - метод проверки несущей. Этот метод является более выборочным, так как с

его помощью производится проверка на тот же тип несущей, что и по спецификации

802.11. Наилучший метод для использования зависит от того, каков уровень помех

в рабочей области.

Таким образом, CSMA/CA предоставляет способ разделения доступа по

радиоканалу. Механизм явного подтверждения эффективно решает проблемы помех.

Однако он добавляет некоторые дополнительные накладные расходы, которых нет в

802.3, поэтому сети 802.11 будут всегда работать медленнее, чем эквивалентные

им Ethernet локальные сети.

Рис. 4 Иллюстрация проблемы "скрытой точки".

Другая специфичная проблема MAC-уровня - это проблема "скрытой

точки", когда две станции могут обе "слышать" точку доступа, но

не могут "слышать" друг друга, в силу большого расстояния или преград

(рис. 4). Для решения этой проблемы в 802.11 на MAC уровне добавлен

необязательный протокол Request to Send/Clear to Send (RTS/CTS). Когда

используется этот протокол, посылающая станция передаёт RTS и ждёт ответа точки

доступа с CTS. Так как все станции в сети могут "слышать" точку

доступа, сигнал CTS заставляет их отложить свои передачи, что позволяет

передающей станции передать данные и получить ACK пакет без возможности

коллизий. Так как RTS/CTS добавляет дополнительные накладные расходы на сеть,

временно резервируя носитель, он обычно используется только для пакетов очень

большого объёма, для которых повторная передача была бы слишком дорогостоящей.

Наконец, MAC уровень 802.11 предоставляет возможность расчёта CRC и

фрагментации пакетов. Каждый пакет имеет свою контрольную сумму CRC, которая

рассчитывается и прикрепляется к пакету. Здесь наблюдается отличие от сетей

Ethernet, в которых обработкой ошибок занимаются протоколы более высокого

уровня (например, TCP). Фрагментация пакетов позволяет разбивать большие пакеты

на более маленькие при передаче по радиоканалу, что полезно в очень

"заселённых" средах или в тех случаях, когда существуют значительные

помехи, так как у меньших пакетов меньше шансы быть повреждёнными. Этот метод в

большинстве случаев уменьшает необходимость повторной передачи и, таким

образом, увеличивает производительность всей беспроводной сети. MAC уровень

ответственен за сборку полученных фрагментов, делая этот процесс

"прозрачным" для протоколов более высокого уровня.

1.7 Подключение к сети

уровень 802.11 несёт ответственность за то, каким образом клиент

подключается к точке доступа. Когда клиент 802.11 попадает в зону действия

одной или нескольких точек доступа, он на основе мощности сигнала и

наблюдаемого значения количества ошибок выбирает одну из них и подключается к

ней. Как только клиент получает подтверждение того, что он принят точкой

доступа, он настраивается на радиоканал, в котором она работает. Время от

времени он проверяет все каналы 802.11, чтобы посмотреть, не предоставляет ли

другая точка доступа службы более высокого качества. Если такая точка доступа

находится, то станция подключается к ней, перенастраиваясь на её частоту (рис.

5).

Рис. 5. Подключение к сети и иллюстрация правильного назначения каналов

для точек доступа.

Переподключение обычно происходит в том случае, если станция была

физически перемещена вдаль от точки доступа, что вызвало ослабление сигнала. В

других случаях повторное подключение происходит из-за изменения радиочастотных

характеристик здания, или просто из-за большого сетевого трафика через

первоначальную точку доступа. В последнем случае эта функция протокола известна

как "балансировка нагрузки", так как её главное назначение -

распределение общей нагрузки на беспроводную сеть наиболее эффективно по всей

доступной инфраструктуре сети.

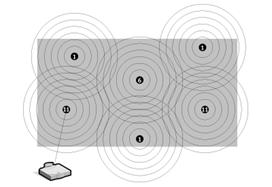

Процесс динамического подключения и переподключения позволяет сетевым

администраторам устанавливать беспроводные сети с очень широким покрытием,

создавая частично перекрывающиеся "соты". Идеальным вариантом

является такой, при котором соседние перекрывающиеся точки доступа будут

использовать разные DSSS каналы, чтобы не создавать помех в работе друг другу

(Рис. 5).

1.8 Поддержка потоковых данных

Потоковые данные, такие как видео или голос, поддерживаются в

спецификации 802.11 на MAC уровне посредством Point Coordination Function

(PCF). В противоположность Distributed Coordination Function (DCF), где

управление распределено между всеми станциями, в режиме PCF только точка

доступа управляет доступом к каналу. В том случае, если установлен BSS с

включенной PCF, время равномерно распределяется промежутками для работы в

режиме PCF и в режиме CSMA/CA. Во время периодов, когда система находится в

режиме PCF, точка доступа опрашивает все станции на предмет получения данных.

На каждую станцию выделяется фиксированный промежуток времени, по истечении

которого производится опрос следующей станции. Ни одна из станций не может

передавать в это время, за исключением той, которая опрашивается. Так как PCF

даёт возможность каждой станции передавать в определённое время, то

гарантируется максимальная латентность. Недостатком такой схемы является то,

что точка доступа должна производить опрос всех станций, что становится

чрезвычайно неэффективным в больших сетях.

1.9 Управление питанием

Дополнительно по отношению к управлению доступом к носителю, MAC уровень

802.11 поддерживает энергосберегающие режимы для продления срока службы батарей

мобильных устройств. Стандарт поддерживает два режима потребления энергии,

называемые "режим продолжительной работы" и "сберегающий

режим". В первом случае радио всегда находится во включенном состоянии, в

то время как во втором случае радио периодически включается через определённые

промежутки времени для приёма "маячковых" сигналов, которые постоянно

посылает точка доступа. Эти сигналы включают в себя информацию относительно

того, какая станция должна принять данные. Таким образом, клиент может принять

маячковый сигнал, принять данные, а затем вновь перейти в "спящий"

режим.

Безопасность.

802.11b обеспечивает контроль доступа на MAC уровне (второй уровень в

модели ISO/OSI), и механизмы шифрования, известные как Wired Equivalent Privacy

(WEP), целью которых является обеспечение беспроводной сети средствами

безопасности, эквивалентными средствам безопасности проводных сетей. Когда

включен WEP, он защищает только пакет данных, но не защищает заголовки

физического уровня, так что другие станции в сети могут просматривать данные, необходимые

для управления сетью. Для контроля доступа в каждую точку доступа помещается

так называемый ESSID (или WLAN Service Area ID), без знания которого мобильная

станция не сможет подключиться к точке доступа. Дополнительно точка доступа

может хранить список разрешённых MAC адресов, называемый списком контроля

доступа (Access Control List, ACL), разрешая доступ только тем клиентам, чьи

MAC адреса находятся в списке.

Для шифрования данных стандарт предоставляет возможности шифрования с

использованием алгоритма RC4 с 40-битным разделяемым ключом. После того, как

станция подключается к точке доступа, все передаваемые данные могут быть

зашифрованы с использованием этого ключа. Когда используется шифрование, точка

доступа будет посылать зашифрованный пакет любой станции, пытающейся

подключиться к ней. Клиент должен использовать свой ключ для шифрования

корректного ответа для того, чтобы аутентифицировать себя и получить доступ в

сеть. Выше второго уровня сети 802.11b поддерживают те же стандарты для

контроля доступа и шифрования (например, IPSec), что и другие сети 802.

.10 Стандарт

IEEE 802.11a

Рассмотренный ранее стандарт 802.11b обеспечивает максимальную скорость

передачи данных до 11 Мбит/с в частотном диапазоне 2,4 ГГц (от 2,4 до 2,4835

ГГц). Этот диапазон не требует лицензирования и зарезервирован для

использования в промышленности, науке и медицине (ISM), однако при

использовании технологии расширения спектра DSSS на частотах около 2,4 ГГц

могут возникать проблемы из-за помех, порождаемых другими бытовыми

беспроводными устройствами, в частности микроволновыми печами и

радиотелефонами. Кроме того, современные приложения и объёмы передаваемых по

сети данных нередко требуют большей пропускной способности, чем может

предложить стандарт 802.11b. Выход из создавшегося положения предлагает

стандарт 802.11а (табл. 1), рекомендующий передачу данных со скоростью до 54

Мбит/сек в частотном диапазоне 5 ГГц (от 5,15 до 5,350 ГГц и от 5,725 до 5,825

ГГц). В США данный диапазон именуют диапазоном нелицензионной национальной

информационной инфраструктуры (Unlicensed National Information Infrastructure,

UNII).

Таблица 1. Частотный диапазон стандарта IEEE 802.11a

|

Диапазон

|

Частота, ГГц

|

Ограничение по мощности, мВт

|

|

UNII

|

5,150 - 5,250

|

50

|

|

UNII

|

5,250 - 5,350

|

250

|

|

UNII

|

5,725 - 5,825

|

1000

|

|

ISM

|

2,400 - 2,4835

|

1000

|

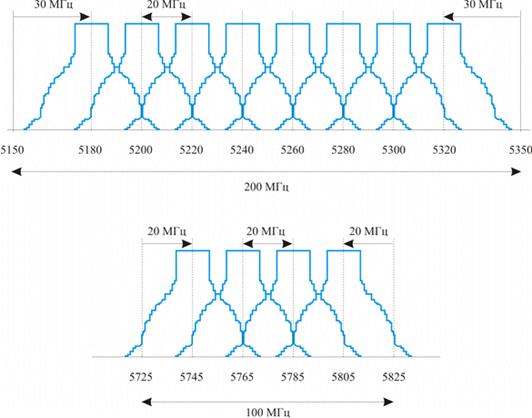

В соответствии с правилами FCC частотный диапазон UNII разбит на три

100-мегагерцевых поддиапазона, различающихся ограничениями по максимальной

мощности излучения. Низший диапазон (от 5,15 до 5,25 ГГц) предусматривает

мощность всего 50 мВт, средний диапазон (от 5,25 до 5,35 ГГц) - 250 мВт, а

верхний диапазон (от 5,725 до 5,825 ГГц) - 1 Вт. Использование трёх частотных

поддиапазонов с общей шириной 300 МГц делает стандарт 802.11а самым, так

сказать, широкополосным из семейства стандартов 802.11 и позволяет разбить весь

частотный диапазон на 12 каналов, каждый из которых имеет ширину 20 МГц, восемь

из которых лежат в 200-мегагерцевом диапазоне от 5,15 до 5,35 ГГц, а остальные

четыре канала - в 100-мегагерцевом диапазоне от 5,725 до 5,825 ГГц (рис. 6).

При этом четыре верхних частотных каналов, предусматривающие наибольшую

мощность передачи, используются преимущественно для передачи сигналов вне

помещений.

Предусмотренная протоколом 802.11а ширина канала 20 МГц вполне достаточна

для организации высокоскоростной передачи. Использование же частот свыше 5 ГГц

и ограничение мощности передачи приводят к возникновению ряда проблем при

попытке организовать высокоскоростную передачу данных, и это необходимо

учитывать при выборе метода кодирования данных.

Рис. 6 Разделение диапазона UNII на 12 частотных поддиапазонов.

Напомним, что распространение любого сигнала неизбежно сопровождается его

затуханием, причём величина затухания сигнала зависит как от расстояния от

точки передачи, так и от частоты сигнала. При измерении в децибелах величины

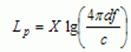

затухания сигнала (ослабление при распространении) пользуются формулой:

,

,

где: X - коэффициент ослабления, равный 20 для открытого пространства, d

- расстояние от точки передачи, f - частота сигнала, с - скорость света.

Из данной формулы непосредственно вытекает, что с увеличением частоты

передаваемого сигнала увеличивается и его затухание. Так, при распространении

сигнала в открытом пространстве с частотой 2,4 ГГц он ослабевает на 60 дБ при

удалении от источника на 10 м. Если же частота равна 5 ГГц, ослабевание сигнала

при удалении на 10 м составит уже 66 дБ. Учитывая, что правила FCC диктуют

использование существенно меньшей мощности излучения в нижних поддиапазонах

UNII, чем в диапазоне ISM 2,4 ГГц, становится понятно, что использование более

высоких частот в протоколе 802.11а приводит к несколько меньшему радиусу

действия сети, чем в протоколе 802.11b.

Второй важный момент, который необходимо учитывать при использовании

высокочастотных сигналов с большой частотной шириной канала, связан с

возникновением эффекта многолучевой интерференции: в результате многократных

отражений один и тот же сигнал может попадать в приёмник различными путями. Но

различные пути распространения имеют и разные длины, а потому для различных

путей распространения ослабление сигнала будет неодинаковым. Следовательно, в

точке приёма результирующий сигнал представляет собой суперпозицию (интерференцию)

многих сигналов с различными амплитудами и смещёнными относительно друг друга

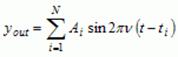

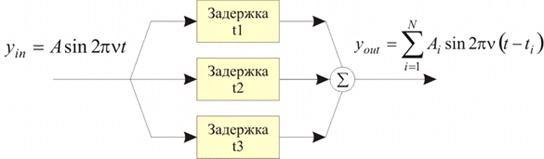

по времени, что эквивалентно сложению сигналов с разными фазами. Если

предположить, что передатчик распространяет гармонический сигнал yin=Asin2πνt с частотой несущей ν и амплитудой A, то в приёмнике будет

получен сигнал

,

,

где ti - задержка распространения сигнала по i-му пути

(рис.7).

Следствием многолучевой интерференции является искажение принимаемого

сигнала. Многолучевая интерференция присуща любому типу сигналов, но особенно

негативно она сказывается на широкополосных сигналах. Дело в том, что при

использовании широкополосного сигнала в результате интерференции определённые

частоты складываются синфазно, что приводит к увеличению сигнала, а некоторые,

наоборот, - противофазно, вызывая ослабление сигнала на данной частоте.

Рис. 7. Модель многолучевого распространения сигнала.

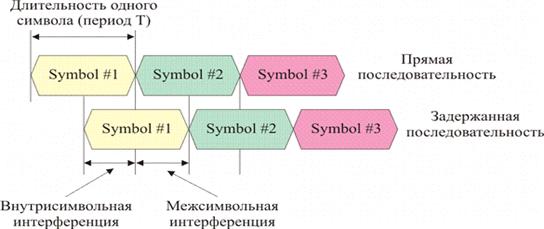

Говоря о многолучевой интерференции, возникающей при передаче сигналов,

различают два крайних случая. В первом случае максимальная задержка между

различными сигналами не превосходит времени длительности одного символа, и

интерференция возникает в пределах одного передаваемого символа. Во втором

случае максимальная задержка между различными сигналами больше длительности

одного символа, а в результате интерференции складываются сигналы,

представляющие разные символы, и возникает так называемая межсимвольная

интерференция (Inter Symbol Interference, ISI - рис.8)

Рис. 8. Возникновение межсимвольной и внутрисимвольной интерференции.

Наиболее отрицательно на искажении сигнала сказывается межсимвольная

интерференция. Поскольку символ - это дискретное состояние сигнала,

характеризующееся значениями частоты несущей, амплитуды и фазы, то для

различных символов меняются амплитуда и фаза сигнала, поэтому восстановить

исходный сигнал крайне сложно.

Чтобы избежать, а точнее, частично компенсировать эффект многолучевого

распространения, используются частотные эквалайзеры, однако, по мере роста

скорости передачи данных либо за счёт увеличения символьной скорости, либо за

счёт усложнения схемы кодирования, эффективность использования эквалайзеров

падает.

В стандарте 802.11b с максимальной скоростью передачи 11 Мбит/с при

использовании CCK-кодов и QDPSK-кодирования применение схем компенсации

межсимвольной интерференции вполне успешно справляется с возложенной на них

задачей, но при более высоких скоростях, как в протоколе 802.11а, такой подход

становится неприемлем. Поэтому в стандарте 802.11а используется принципиально

иной метод кодирования данных, который состоит в том, что поток передаваемых

данных распределяется по множеству частотных подканалов и передача ведётся

параллельно на всех этих подканалах. При этом высокая скорость передачи

достигается именно за счёт одновременной передачи данных по всем каналам, а

скорость передачи в отдельном подканале может быть и не высокой. Если скорость

передачи обозначить Si в i-ом частотном канале, то общая скорость

передачи посредством N каналов будет равной

.

.

Поскольку в каждом из частотных подканалов скорость передачи данных можно

сделать не слишком высокой, это создает предпосылки для эффективного подавления

межсимвольной интерференции.

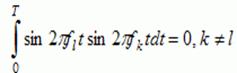

При частотном разделении каналов необходимо, чтобы ширина отдельного

канала была, с одной стороны, достаточно узкой для минимизации искажения

сигнала в пределах отдельного канала, а с другой - достаточно широкой для

обеспечения требуемой скорости передачи. Кроме того, для экономного

использования всей полосы канала, разделяемого на подканалы, желательно как

можно более плотно расположить частотные подканалы, но при этом избежать

межканальной интерференции, чтобы обеспечить полную независимость каналов друг

от друга. Частотные каналы, удовлетворяющие перечисленным требованиям,

называются ортогональными. Несущие сигналы всех частотных подканалов (а точнее,

функции, описывающие эти сигналы) ортогональны друг другу. С точки зрения математики

ортогональность функций означает, что их произведение, усреднённое на некотором

интервале, должно быть равно нулю. В нашем случае это выражается простым

соотношением:

,

,

где T - период символа, fk,fl - несущие частоты

каналов k и l.

.11 Стандарт

IEEE 802.11b

Между кабельными сетями Ethernet и беспроводными сетями Radio Ethernet

есть много общего, но много и различий. Это и понятно - разные среды передачи

данных требуют принципиально различного подхода к способам передачи и

кодирования данных, то есть к непосредственной подготовке данных для передачи.

Поэтому основные различия между кабельными и беспроводными сетями

сконцентрированы на так называемом физическом подуровне (Physical Layer, PHY) и

подуровне доступа к среде передачи данных (Medium Access Control, MAC). В

соответствии с эталонной моделью сетевых взаимодействий OSI (Open System

Interconnection), именно на этих подуровнях данные формируются и кодируются

нужным образом для дальнейшей передачи по сети.

Теоретические аспекты функционирования сетей Radio Ethernet

регламентированы стандартами IEEE 802.11 и IEEE 802.11b. Именно в этих

стандартах определяется порядок организации беспроводных сетей на уровне

доступа к среде передачи данных (MAC-уровень) и на физическом уровне

(PHY-уровень).

Изначально стандарт IEEE 802.11 предполагал возможность передачи данных

по радиоканалу на скорости 1 Мбит/с и опционально на скорости 2 Мбит/с. В более

поздней версии - IEEE 802.11b, фактически являющейся дополнением к основному

стандарту, определяется скорость передачи 1, 2, 5,5 и 11 Мбит/с. Стандартом

IEEE 802.11b предусмотрено использование частотного диапазона от 2,4 до 2,4835

ГГц, который предназначен для безлицензионного использования в промышленности,

науке и медицине. Разрешение выдается изготовителю и передается заказчику после

приобретения продукта в виде сертификата. Здесь следует заметить, что в России

использование этого частотного диапазона, кроме сертификатов, требует получения

разрешения от Государственного комитета по радиочастотам (ГКРЧ) и

Главгоссвязьнадзора РФ.

На физическом уровне стандартом IEEE 802.11 предусмотрено два типа

радиоканалов (DSSS и FHSS), которые различаются способом модуляции, но

используют одну и ту же технологию расширения спектра.

.11.1 Технология расширения спектра методом прямой последовательности

(DSSS)

Основная идея технологии расширения спектра (Spread Spectrum, SS)

заключается в том, чтобы от узкополосного спектра сигнала, возникающего при

обычном потенциальном кодировании, перейти к широкополосному спектру. Именно

это позволяет значительно повысить помехоустойчивость передаваемых данных.

Рассмотрим более детально, как это происходит.

При потенциальном кодировании информационные биты 0 и 1 передаются

прямоугольными импульсами напряжений. Из курса математики и физики хорошо

известно, что любую функцию и соответственно любой сигнал (ограничения,

налагаемые на функцию, мы для простоты опускаем) можно представить в виде

дискретного или непрерывного набора гармоник - синусоидальных сигналов с определенным

образом подобранными весовыми коэффициентами и частотами. Такое представление

называют преобразованием Фурье, а сами частоты гармонических сигналов образуют

спектральное разложение функции.

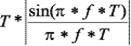

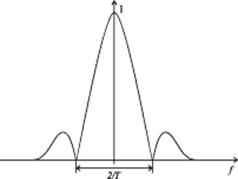

К примеру, при передаче прямоугольного импульса длительностью T спектр

сигнала описывается функцией

,

,

где  - частота спектральной составляющей.

- частота спектральной составляющей.

Рис. 9. Спектр прямоугольного импульса длительностью T.

Несмотря на бесконечный спектр сигнала, наиболее весомые гармоники, то

есть вносящие значительный вклад в результирующий сигнал, сосредоточены в

небольшой частотной области, ширина которой обратно пропорциональна

длительности импульса. Таким образом, с хорошей степенью точности исходный

сигнал можно представить как суперпозицию гармоник в спектральной полосе,

ширина которой равна длительности импульса T. Соответственно, чем меньше

длительность импульса, тем больший спектральный диапазон занимает такой сигнал.

Для того чтобы повысить помехоустойчивость передаваемого сигнала, то есть

увеличить вероятность безошибочного распознавания сигнала на приемной стороне в

условиях шума, можно воспользоваться методом перехода к широкополосному

сигналу, добавляя избыточность в исходный сигнал. Для этого в каждый

передаваемый информационный бит «встраивают» определенный код, состоящий из

последовательности так называемых чипов

Рис. 10. Изменение спектра сигнала при добавлении шумоподобного кода.

Фактически информационный бит, представляемый прямоугольным импульсом,

разбивается на последовательность более мелких импульсов-чипов. В результате

спектр сигнала значительно уширяется, так как ширину спектра можно с хорошей

степенью точности считать обратно пропорциональной длительности одного чипа.

Такие кодовые последовательности часто называют шумоподобными кодами. Дело в

том, что наряду с уширением спектра сигнала уменьшается и спектральная

плотность энергии. То есть энергия сигнала как бы «размазывается» по всему

спектру. Результирующий сигнал становится шумоподобным в том смысле, что его

теперь трудно отличить от естественного шума. Возникает вопрос - для чего

усложнять первоначальный сигнал, если в результате он становится неотличимым от

шума? Дело в том, что кодовые последовательности чипов обладают уникальным

свойством автокорреляции. Попробуем на интуитивном уровне пояснить, в чем смысл

корреляции. Под корреляцией в математике понимают степень взаимоподобия двух

функций, то есть насколько две различные функции похожи друг на друга.

Соответственно под автокорреляцией понимается степень подобия функции самой

себе в различные моменты времени. Например, если некоторая функция зависит

(меняется) от времени и эта зависимость выражается в виде  , то можно рассмотреть функцию в

некоторый момент времени

, то можно рассмотреть функцию в

некоторый момент времени  и в момент времени

и в момент времени  . Степень соответствия этих двух

функций друг другу в различные моменты времени и называется автокорреляцией.

Оказывается, что можно подобрать такую последовательность чипов, для которой

функция автокорреляции, отражающая степень подобия функции самой себе через

определенный временной интервал, будет иметь резко выраженный пик лишь для

одного момента времени. То есть функция будет подобна самой себе только для

одного момента времени и совсем не похожа на себя для всех остальных моментов

времени. Одна из наиболее известных (но не единственная) таких

последовательностей - код Баркера длиной в 11 чипов: 11100010010. Коды Баркера

обладают наилучшими среди известных псевдослучайных последовательностей

свойствами шумоподобности, что и обусловило их широкое применение. Для передачи

единичного и нулевого символов сообщения используются соответственно прямая и

инверсная последовательности.

. Степень соответствия этих двух

функций друг другу в различные моменты времени и называется автокорреляцией.

Оказывается, что можно подобрать такую последовательность чипов, для которой

функция автокорреляции, отражающая степень подобия функции самой себе через

определенный временной интервал, будет иметь резко выраженный пик лишь для

одного момента времени. То есть функция будет подобна самой себе только для

одного момента времени и совсем не похожа на себя для всех остальных моментов

времени. Одна из наиболее известных (но не единственная) таких

последовательностей - код Баркера длиной в 11 чипов: 11100010010. Коды Баркера

обладают наилучшими среди известных псевдослучайных последовательностей

свойствами шумоподобности, что и обусловило их широкое применение. Для передачи

единичного и нулевого символов сообщения используются соответственно прямая и

инверсная последовательности.

Для упрощенного вычисления автокорреляционной функции последовательности

Баркера можно рассчитать разницу между числом совпадений и несовпадений между

отдельными чипами последовательности при их циклическом почиповом сдвиге

относительно друг друга.

Таблица 2. Вычисление автокорреляционной функции последовательности

Баркера.

|

Сдвиг

|

Последовательность

|

Результат корреляции

|

|

0

|

1

|

1

|

1

|

0

|

0

|

0

|

1

|

0

|

0

|

1

|

0

|

|

|

1

|

0

|

1

|

1

|

1

|

0

|

0

|

0

|

1

|

0

|

0

|

1

|

-1

|

|

2

|

1

|

0

|

1

|

1

|

1

|

0

|

0

|

0

|

1

|

0

|

0

|

-1

|

|

3

|

0

|

1

|

0

|

1

|

1

|

1

|

0

|

0

|

0

|

1

|

0

|

-1

|

|

4

|

0

|

0

|

1

|

0

|

1

|

1

|

1

|

0

|

0

|

0

|

1

|

-1

|

|

5

|

1

|

0

|

0

|

1

|

0

|

1

|

1

|

1

|

0

|

0

|

0

|

-1

|

|

6

|

0

|

1

|

0

|

0

|

1

|

0

|

1

|

1

|

1

|

0

|

0

|

-1

|

|

7

|

0

|

0

|

1

|

0

|

0

|

1

|

0

|

1

|

1

|

1

|

0

|

-1

|

|

8

|

0

|

0

|

0

|

1

|

0

|

0

|

1

|

0

|

1

|

1

|

1

|

-1

|

|

9

|

1

|

0

|

0

|

0

|

1

|

0

|

0

|

1

|

0

|

1

|

1

|

-1

|

|

10

|

1

|

1

|

0

|

0

|

0

|

1

|

0

|

0

|

1

|

0

|

1

|

-1

|

|

11

|

1

|

1

|

1

|

0

|

0

|

0

|

1

|

0

|

0

|

1

|

0

|

11

|

Как видно из Таблицы 2. последовательность Баркера обладает ярко

выраженным автокорреляционным пиком, соответствующим наложению функции самой на

себя. Проведя аналогичные расчеты, нетрудно убедиться, что другие

последовательности не значительно снижают помехоустойчивость передаваемого

сигнала.

В приемнике полученный сигнал умножается на код Баркера (вычисляется

корреляционная функция сигнала), в результате он становится узкополосным,

поэтому его фильтруют в узкой полосе частот, равной удвоенной скорости

передачи. Любая помеха, попадающая в полосу исходного широкополосного сигнала,

после умножения на код Баркера, наоборот, становится широкополосной, поэтому в

узкую информационную полосу попадает лишь часть помехи, по мощности примерно в

11 раз меньшая чем помеха, действующая на входе приемника.

Итак, основной смысл использования кодов Баркера заключается в том,

чтобы, имея возможность передавать сигнал практически на уровне помех,

гарантировать высокую степень достоверности принимаемой информации.

Как известно, радиоволны приобретают способность переносить информацию в

том случае, если они определенным образом модулируются. При этом необходимо,

чтобы модуляция синусоидального несущего сигнала соответствовала требуемой

последовательности информационных бит. Существует три основных типа модуляции:

амплитудная, частотная и фазовая. В стандарте IEEE 802.11 для передачи сигналов

используют фазовую модуляцию, поэтому остановимся на ней более подробно.

1.12 Стандарт

IEEE 802.11g

Стандарт 802.11g является логическим развитием 802.11b и предполагает

передачу данных в том же частотном диапазоне. Кроме того, стандарт 802.11g

полностью совместим с 802.11b, то есть любое устройство 802.11g должно

поддерживать работу с устройствами 802.11b. В то же время, по способу

кодирования 802.11g является, так сказать, гибридным, заимствуя все лучшее из

стандартов 802.11b и 802.11a. Максимальная скорость передачи в стандарте

802.11g составляет 54 Мбит/с (как и в стандарте 802.11a), поэтому на

сегодняшний день это наиболее перспективный стандарт беспроводной связи.

При разработке стандарта 802.11g рассматривались две несколько

конкурирующие технологии: метод ортогонального частотного разделения OFDM,

заимствованный из стандарта 802.11a и предложенный к рассмотрению компанией

Intersil, и метод двоичного пакетного свёрточного кодирования PBCC, опционально

реализованный в стандарте 802.11b и предложенный компанией Texas Instruments. В

результате стандарт 802.11g содержит компромиссное решение: в качестве базовых

применяются технологии OFDM и CCK, а опционально предусмотрено использование

технологии PBCC. О технологиях CCK и OFDM мы уже рассказывали, поэтому

знакомство со стандартом 802.11g начнем с рассмотрения технологии PBCC.

Как уже отмечалось, технология двоичного пакетного свёрточного

кодирования опционально используется и в стандарте 802.11b на скоростях 5,5

Мбит/с и 11 Мбит/с. В основе метода PBCC лежит так называемое свёрточное

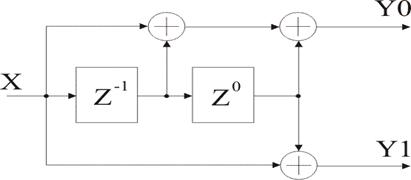

кодирование со скоростью 1/2. В любом свёрточном кодере используются

запоминающие ячейки (регистры) и логические элементы XOR. Рассмотрим принцип

работы свёрточного кодера на простейшем примере кодера, состоящего всего из

двух запоминающих ячеек (рис. 11).

Рис. 11. Простейший кодер на три состояния.

Пусть на вход такого кодера поступает со скоростью k бит/с

последовательность битов 01011100 (левый бит считается первым). В результате

логических преобразований входной последовательности с помощью операций XOR

каждому входному биту ставятся в соответствие два выходных бита - Y0 и Y1.

Выписывая таблицу временных состояний кодера, найдем формируемые

последовательности битов - Y0 и Y1 (табл. 3). При этом предполагается, что в

начальный момент, то есть когда на вход кодера поступает первый бит входной

последовательности, значения запоминающих ячеек равны 0.

Таблица 3. Временная диаграмма состояний свёрточного кодера.

|

X

|

Z-1

|

Z0

|

Y0

|

Y1

|

|

0

|

0

|

0

|

0

|

0

|

|

1

|

0

|

0

|

1

|

1

|

|

0

|

1

|

0

|

1

|

0

|

|

1

|

0

|

1

|

0

|

0

|

|

1

|

1

|

0

|

0

|

1

|

|

1

|

1

|

1

|

1

|

0

|

|

0

|

1

|

1

|

0

|

1

|

|

0

|

0

|

1

|

1

|

1

|

Отметим одну важную особенность принципа формирования выходных битов:

значение каждого формируемого дибита зависит не только от входящего

информационного бита, но и от двух предыдущих битов, значения которых хранятся

в двух запоминающих ячейках. Таким образом, значение выходного дибита зависит

от трёх состояний - значения входного бита, значения первой запоминающей ячейки

и значения второй запоминающей ячейки. Такие кодеры получили название

свёрточных кодеров на три состояния (K = 3) с выходной скоростью 1/2.

Главным достоинством свёрточных кодеров является помехоустойчивость

формируемой ими последовательности. Дело в том, что при избыточности

кодирования (вспомним, что каждому информационному биту ставится в соответствие

дибит, то есть избыточность кода равна 2) даже в случае возникновения ошибок

приёма (к примеру, вместо дибита 11 ошибочно принят дибит 10) исходная

последовательность битов может быть безошибочно восстановлена. Для

восстановления исходной последовательности битов на стороне приёмника

применяется декодер Витерби.

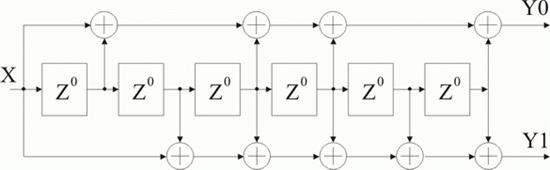

В протоколе 802.11b и 802.11g используются свёрточные кодеры, состоящие

из шести запоминающих ячеек (K = 7) со скоростью кодирования 1/2. Схема такого

кодера показана на рис. 12.

Рис. 12. Схема свёрточного кодера (K = 7); скорость кодирования равна

1/2.

Дибит, формируемый в свёрточном кодере, используется в дальнейшем в

качестве передаваемого символа, но предварительно этот дибит подвергается

фазовой модуляции (рис. 13). Если скорость передачи составляет 11 Мбит/с, то

применяется квадратичная фазовая модуляция QPSK. В данном случае каждому их

четырёх возможных состояний дибита соответствует одна из четырёх возможных фаз.

При этом в каждом символе кодируется по одному входному биту и скорость

передачи битов соответствует скорости передачи символов. Если же скорость

передачи составляет 5,5 Мбит/с, то используется двоичная фазовая модуляция

BPSK. При этом каждый бит Y0 и Y1, формируемый свёрточным кодером, последовательно

подвергается фазовой модуляции. Поскольку каждому входному биту в данном случае

соответствует два выходных символа, скорость передачи битов равна половине

скорости передачи символов. Поэтому, и для скорости 5,5 Мбит/с, и для скорости

11 Мбит/с символьная скорость составляет 11 х 106 символов/с.

Как видите, технология PBCC достаточна проста. В отличие от технологий

DSSS (коды Баркера, ССК-последовательности) здесь не используется технология

уширения спектра за счёт применения шумоподобных последовательностей, однако

уширение спектра до стандартных 22 МГц предусмотрено и в данном случае. Для

этого применяют вариации возможных сигнальных созвездий QPSK и BPSK.

Рис. 13. Схема PBCC-модулятора.

Напомним, что сигнальные созвездия представляют собой геометрическое

отображение возможных выходных состояний сигнала. Для QPSK-модуляции имеется

четыре дискретных состояний сигнала: 00, 01, 10 и 11. Каждому из этих дибитов

соответствует одна из четырёх возможных фаз несущего сигнала. Выбор одного из

возможных состояний определяется комбинацией управляющих сигналов синфазного и

квадратурного каналов dI и dQ, принимающих значения +1 и -1. Следовательно,

каждому состоянию сигнала соответствует пара координатdI и dQ. Отображая на IQ

плоскости возможные значения dI и dQ и соответствующие им дибиты, получим так

называемое сигнальное созвездие. Понятно, что расположение точек на сигнальном

созвездии может быть различным, то есть комбинация управляющих сигналов dI=+1 и

dQ=-1 может соответствовать дибиту 00, а может - и дибиту 10. Фактически это

означает, что в первом случае дибиту 00 ставится в соответствие одно значение

фазы несущего сигнала, а во втором - другое. Именно этот принцип реализован в

методе PBCC для уширения спектра выходного сигнала. Используется по два

сигнальных созвездия QPSK и BPSK (рис. 14).

Рис. 14. Возможные типы сигнальных созвездий при QPSK и BPSK-модуляциях.

Выбор между конкретным типом используемого созвездия задаётся управляющим

сигналом S, принимающим значение 0 или 1. Этот сигнал задаётся псевдослучайной

последовательностью с периодом повторения 256 бит, которая формируется из

16-битной базовой последовательности 0011001110001011. Для того чтобы из данной

базовой 16-битной последовательности получить 256-битную, используют

циклический сдвиг одновременно трёх первых символов. Так получают еще

пятнадцать 16-битовых последовательностей, что в сумме дает одну 256-битную.

Как уже отмечалось, рассмотренный метод PBCC-кодирования опционально

используется в протоколе 802.11b на скоростях 5,5 и 11 Мбит/с. Аналогично в

протоколе 802.11g для скоростей передачи 5,5 и 11 Мбит/с этот способ тоже

используется опционально. Вообще, учитывая совместимость протоколов 802.11b и

802.11g, технология кодирования и скорости, предусмотренные протоколом 802.11b,

поддерживаются и в протоколе 802.11g. В этом плане до скорости 11 Мбит/с

протоколы 802.11b и 802.11g совпадают друг с другом, за исключением того, что в

протоколе 802.11g предусмотрены такие скорости, которых нет в протоколе

802.11b. Впрочем, все возможные скорости передачи мы рассмотрим позднее, а пока

остановимся на применении технологии PBCC при скоростях более 11 Мбит/с.

Опционально в протоколе 802.11g технология PBCC может использоваться при

скоростях передачи 22 и 33 Мбит/с. Скорость 22 Мбит/с при использовании технологии

PBCC уже сейчас реализуется во многих устройствах стандарта 802.11b. При этом

данную скорость передачи рассматривают как расширение стандарта, обозначая это

как 802.11b+.

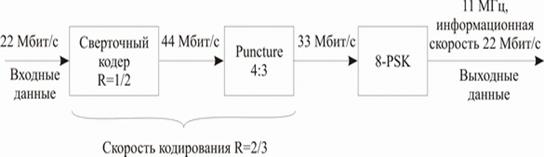

При скорости 22 Мбит/с, по сравнению с уже рассмотренной нами схемой

PBCC, имеются два отличия. Прежде всего, используется фазовая 8-позиционная

модуляция 8-PSK, то есть фаза сигнала может принимать восемь различных

значений. Это позволяет в одном символе кодировать уже 3 бита и, следовательно,

увеличить информационную скорость передачи. Кроме того, в схему, кроме

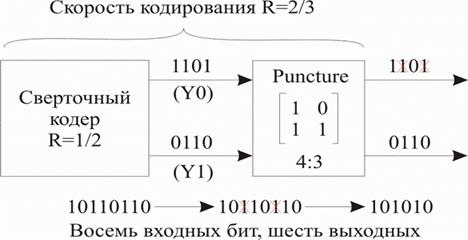

свёрточного кодера, добавлен пунктурный кодер (Puncture). Смысл такого решения

достаточно прост: избыточность свёрточного кодера равная 2 (на каждый входной

бит приходятся два выходных) достаточна высока и при определённых условиях

помеховой обстановки является излишней, поэтому можно уменьшить избыточность,

чтобы, к примеру, каждым двум входным битам соответствовало три выходных.

Для этого можно, конечно, разработать соответствующий свёрточный кодер,

но лучше добавить в схему блок, который будет просто уничтожать лишние биты.

Каждый пунктурный кодер принято характеризовать матрицей (Рerforation Мatrix),

выполняющей функцию шаблона для удаления лишних битов.

Допустим, что пунктурный кодер удаляет один бит из каждых четырёх входных

битов, вырезая из последовательности Y0 каждый второй бит. Тогда каждым четырём

входящим битам будет соответствовать три выходящих. Скорость такого кодера

составляет 4:3 (рис. 15).

Рис. 15. Принцип работы пунктурного кодера.

Если же такой кодер используется в паре со свёрточным кодером со

скоростью 1/2, то общая скорость кодирования составит уже 2/3, то есть каждым

двум входным битам будет соответствовать три выходных.

Поняв принцип работы пунктурного кодера, вернёмся к рассмотрению

кодирования PBCC на скорости 22 Мбит/с в протоколе 802.11g. В свёрточный кодер

(K = 7, R = 1/2) данные поступают со скоростью 22 Мбит/с. После добавления

избыточности в свёрточном кодере биты со скоростью потока 44 Мбит/с поступают в

пунктурный кодер 4:3, в котором избыточность уменьшается так, чтобы на каждые

четыре входных бита приходились три выходных. Следовательно, после пунктурного

кодера скорость потока составит уже 33 Мбит/с (не информационная скорость, а

общая скорость с учётом добавленных избыточных битов). Полученная в результате

последовательность направляется в фазовый модулятор 8-PSK, где каждые три бита

упаковываются в один символ. При этом скорость передачи составит 11 Мсимвол/с,

а информационная скорость - 22 Мбит/с (рис. 16).

Рис. 16. Схема кодирования при скорости передачи 22 Мбит/с.

Аналогичная технология кодирования предусматривается протоколом 802.11g и

на скорости 33 Мбит/с, но для повышения скорости используется увеличение

входной скорости данных и еще большее уменьшение избыточности.

Описав технологию кодирования PBCC, которая может использоваться на

скоростях 5,5, 11, 22 и 33 Мбит/с, перейдём к рассмотрению остальных режимов

передачи, предусмотренных стандартом 802.11g. Прежде всего отметим, что в самом

стандарте обязательными являются скорости передачи 1; 2; 5,5; 6; 11; 12 и 24

Мбит/с, а более высокие скорости передачи (33, 36, 48 и 54 Мбит/с) -

опциональными. Кроме того, одна и та же скорость передачи может реализовываться

при различной технике модуляции. Например, скорость передачи 24 Мбит/с может

быть достигнута как при многочастотном кодировании OFDM, так и при гибридной

технике кодирования CCK-OFDM (табл. 4 ).

Таблица 4. Скорости передачи, предусмотренные протоколом 802.11g.

|

Скорость, Мбит/с

|

Метод кодирования

|

|

Обязательно

|

Опционально

|

|

1

|

Последовательность Баркера

|

|

|

2

|

Последовательность Баркера

|

|

|

5,5

|

CCK

|

PBCC

|

|

6

|

OFDM

|

CCK-OFDM

|

|

9

|

|

OFDM, CCK-OFDM

|

|

11

|

CCK

|

PBCC

|

|

12

|

OFDM

|

CCK-OFDM

|

|

18

|

|

OFDM, CCK-OFDM

|

|

22

|

|

PBCC

|

|

24

|

OFDM

|

CCK-OFDM

|

|

33

|

|

PBCC

|

|

36

|

|

OFDM, CCK-OFDM

|

|

48

|

|

OFDM, CCK-OFDM

|

|

54

|

|

OFDM, CCK-OFDM

|

Отметим, что для обязательных скоростей в стандарте 802.11g используется

только кодирование CCK и OFDM, а гибридное кодирование и кодирование PBCC

являются опциональными.

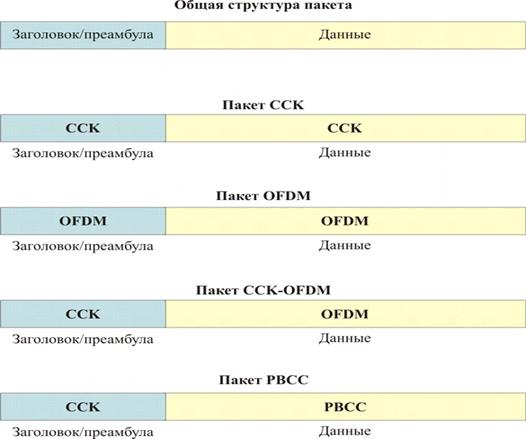

Единственное, что осталось пока вне данной публикации, - это техника

гибридного кодирования. Для того чтобы понять сущность этого термина, вспомним,

что любой передаваемый пакет данных содержит заголовок/преамбулу со служебный

информацией и поле данных. Когда речь идет о пакете в формате CCK, имеется в

виду, что заголовок и данные кадра передаются в формате CCK. Аналогично при

использовании технологии OFDM заголовок кадра и данные передаются посредством

OFDM-кодирования. При применении технологии CCK-OFDM заголовок кадра кодируется

с помощью CCK-кодов, но сами данные кадра передаются с использованием

многочастотного OFDM-кодирования. Таким образом, технология CCK-OFDM является

своеобразным гибридом CCK и OFDM. Технология CCK-OFDM не единственная гибридная

технология - при использовании пакетного кодирования PBCC заголовок кадра

передаётся с использованием CCK-кодов, только данные кадра кодируются с

использованием PBCC (рис 17).

Рис. 17. Форматы кадров при использовании различного кодирования.

уровень.

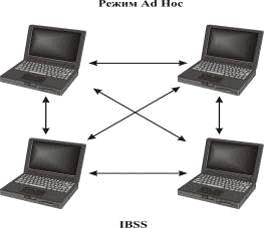

На МАС-уровне определяются два основных типа архитектуры сетей - Ad Нос и

Infrastructure Mode.

В режиме Ad Hoc (рис. 18), который называют также Independent Basic

Service Set (IBSS) или режимом Peer to Peer (точка-точка), станции

непосредственно взаимодействуют друг с другом. Для этого режима требуется

минимум оборудования: каждая станция должна быть оснащена беспроводным

адаптером. При такой конфигурации не требуется создания сетевой инфраструктуры.

Основным недостатком режима Ad Hoc является ограниченный диапазон действия

возможной сети и невозможность подключения к внешней сети (например, к

Интернету).

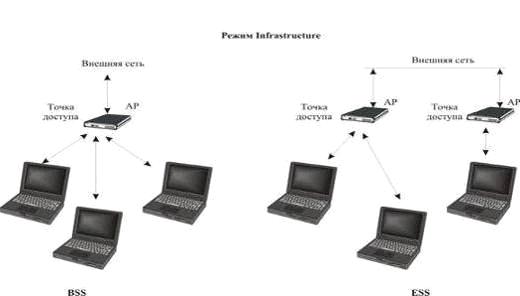

В заключение нашего обзора физического уровня стандартов 802.11a, 802.11b

и 802.11g, рассмотрим базовые архитектуры беспроводных сетей, определяемых на

MAC-уровне.

Рис. 18. Режим взаимодействия Ad Hoc.

В режиме Infrastructure Mode (рис. 18) станции взаимодействуют друг с

другом не напрямую, а через точку доступа (Access Point), которая выполняет в

беспроводной сети роль своеобразного концентратора (аналогично тому, как это

происходит в традиционных кабельных сетях). Рассматривают два режима

взаимодействия с точками доступа - BSS (Basic Service Set) и ESS (Extended

Service Set). В режиме BSS все станции связываются между собой только через

точку доступа, которая может выполнять также роль моста к внешней сети. В

расширенном режиме ESS существует инфраструктура нескольких сетей BSS, причём

сами точки доступа взаимодействуют друг с другом, что позволяет передавать

трафик от одной BSS к другой. Сами точки доступа соединяются между собой с

помощью либо сегментов кабельной сети, либо радиомостов.

Для доступа к среде передачи данных в беспроводных сетях применяется

метод коллективного доступа с обнаружением несущей и избежанием коллизий

(Carrier Sense Multiple Access / Collision Avoidance, CSMA/CA). Собственно,

этот метод даже по своему названию напоминает технологию коллективного доступа,

реализованную в сетях Ethernet, где используется метод коллективного доступа с

опознанием несущей и обнаружением коллизий (Сarrier-Sense-Multiply-Access With

Collision Detection, CSMA/CD). Единственное различие состоит во второй части

метода - вместо обнаружения коллизий используется технология избежания

коллизий.

Рис. 19. Режим взаимодействия Infrastucture.

Перед тем как послать данные в "эфир", станция сначала

отправляет специальное сообщение, называемое RTS (Ready To Send), которое

трактуется как готовность данного узла к отправке данных. Такое RTS-сообщение

содержит информацию о продолжительности предстоящей передачи и об адресате и

доступно всем узлам в сети. Это позволяет другим узлам задержать передачу на

время, равное объявленной длительности сообщения. Приёмная станция, получив

сигнал RTS, отвечает посылкой сигнала CTS (Clear To Send), свидетельствующего о

готовности станции к приёму информации. После этого передающая станция посылает

пакет данных, а приёмная станция должна передать кадр ACK, подтверждающий

безошибочный прием. Если АСК не получен, попытка передачи пакета данных будет

повторена. Таким образом, с использованием подобного четырёхэтапного протокола

передачи данных (4-Way Handshake) реализуется регламентирование коллективного

доступа с минимизацией вероятности возникновения коллизий.

1.13 Стандарт

802.11n: первый взгляд

Институт инженеров по электротехнике и электронике (IEEE) одобрил

создание рабочей группы 802.11n. Целью группы стала разработка нового

физического уровня (PHY) и уровня доступа к среде передачи (MAC), которые бы

позволили достичь реальной скорости передачи данных, как минимум, 100 Мбит/с.

То есть увеличить её в сравнении с существующими сегодня решениями примерно в

четыре раза (мы имеем в виду реальную пропускную способность). Всё это, вместе

с обратной совместимостью с существующими стандартами, должно будет не только

сделать работу в беспроводных сетях более комфортной, но и обеспечить

достаточный запас скорости на ближайшее будущее.

Таблица 5.Сравнение скорости различных стандартов.

|

Сравнение скорости различных стандартов

|

|

Стандарт беспроводной связи

|

Скорость работы

|

Реальная скорость передачи данных

|

|

802.11b

|

11 Мбит/с

|

5 Мбит/с

|

|

802.11g

|

54 Мбит/с

|

25 Мбит/с

|

|

802.11a

|

54 Мбит/с

|

25 Мбит/с

|

|

802.11n

|

200+ Мбит/с

|

100 Мбит/с

|

Самое непосредственное участие в разработке и процессе развития стандарта

принимает компания Intel, которая возглавила комитет, разрабатывающий основу

для реализации стандарта, также в сферу деятельности компании входит разработка

уровней MAC и PHY и другие аспекты. Безусловно, Intel сегодня является

технологическим лидером в этой области, однако для разработки окончательных

спецификаций стандарта необходимы усилия многих компаний.

В разработке стандарта 802.11n Intel предлагает пойти эволюционным путём,

используя уже проверенные технологии, добавив к ним новые разработки,

позволяющие достичь высоких скоростей передачи данных. Например, в 802.11n

предлагается использовать такие "наследственные" технологии, как OFDM

(ортогональное частотное мультиплексирование) и QAM (квадратурная амплитудная

модуляция). Подобный подход не только обеспечит обратную совместимость, но и

снизит стоимость разработки. Перед инженерами стоит нелёгкая задача, ведь новый

стандарт не должен мешать работе старых устройств 11a/g, и в то же время он

должен поддерживать высокую скорость работы. Многие читатели знакомы со

снижением скорости работы сетей 802.11g при одновременном использовании

устройств 11b.

1.14

Увеличение физической скорости передачи

Первый способ увеличения скорости беспроводной передачи данных использует

несколько антенн для передатчика и приёмника. Технология называется

множественным вводом/выводом MIMO (multiple input multiple output). В случае её

использования параллельно передаётся множество сигналов, увеличивая тем самым суммарную

пропускную способность. Вообще, у MIMO достаточно много преимуществ из-за

одновременной передачи данных по разным каналам. Технология использует

мультиплексирование Spatial Division Multiplexing (SDM), то есть сигнал

передаётся по нескольким различным частотам, после приёма превращаясь в

скоростной поток данных. Однако для реализации MIMO на практике необходимо,

чтобы для каждого потока данных использовались свои антенны приёма/передачи,

цепи RF и АЦП. В то же время использование более двух антенных цепей RF может

привести к значительному повышению стоимости устройства, так что разработчикам

придётся искать определённый баланс между скоростью и ценой.

Рис. 20 Простейшая система MIMO с двумя антенными цепями. Источник:

Intel.

Кроме того, Intel предлагает повысить скорость беспроводной связи,

расширив частотные диапазоны каналов. В принципе, идея эта отнюдь не нова. Из

теоремы Шеннона следует, что теоретический предел пропускной способности

"C" повышается при увеличении частотного диапазона "B" (C=B

log2(1+SNR)).

Рис. 21 Расширение частотного диапазона приводит к увеличению пропускной

способности канала. Источник: Intel.

Расширив частотный диапазон, можно сравнительно недорого и легко

увеличить скорость работы сети. При этом нагрузка на ЦСП вырастет

незначительно. При хорошей реализации каналы по 40 МГц могут дать более, чем в

два раза полезную пропускную способность, чем два канала старых стандартов

802.11 (см. ниже). Добавив к этому MIMO можно создать мощные и недорогие системы

с высокой скоростью передачи.

Если же использовать MIMO с каналами по 20 МГц, то стоимость такой

системы возрастает. Дело в том, что нужные нам 100 Мбит/с на физическом уровне

здесь можно получить только при трёх антенных цепях на передатчике и приёмнике.

На следующем графике приведена зависимость теоретической пропускной

способности OTA от значения SNR, которое измерялось после спаривания каналов.

Эффективность уровня MAC составляет 70%, то есть реальные 100 Мбит/с

превращаются в теоретические 140 Мбит/с. График позволяет сравнить

эффективность работы сетей на 20-МГц и 40-МГц каналах. Расшифровка легенды

следующая: "2x2-40 MHz" означает два потока данных, две антенные цепи

на приёмнике и передатчике и каналы по 40 МГц.

Рис. 22 Зависимость теоретической пропускной способности от SNR, числа

каналов и диапазонов. Источник: Intel.

Как видим, реализация 2x3-20 имеет лучший показатель SNR, чем 2x2-20. Это

приведёт к увеличению радиуса действия сети при равной скорости. В то же время

график наглядно показывает, что использование двух потоков MIMO 20 МГц не

позволяет достичь цели в 100 Мбит/с реальной скорости. Для этого необходимо

использовать три потока MIMO, как мы уже говорили выше. Преимущество подхода

2x2-40 здесь очевидно. Обратите внимание, что удвоение числа RF-цепей с

каналами по 20 МГц и передача четырёх потоков MIMO даёт меньшую

производительность, чем два канала по 40 МГц. Так что переход на 40-МГц каналы

позволит не только снизить сложность и стоимость систем, но и повысить

производительность. считает, что совместное использование технологий позволит

выполнить требования будущего стандарта 802.11n. Сделав ставку на увеличение

используемой полосы частот совместно с технологией MIMO, удастся не только

достичь требуемых 100 Мбит/с, но и сохранить при этом низкую стоимость

оборудования. Например, использование 40-мегагерцовых каналов и технологии MIMO

в будущем позволит даже превзойти требования стандарта по мере развития

возможностей ЦСП (вспомним закон Мура). Устройства 802.11n будут поддерживать

как 20-, так и 40-МГц каналы, при этом 40-МГц каналы будут образовываться из

двух смежных 20-МГц. Таким образом, если частотный спектр будет перегружен или

необходимо связаться по старому стандарту, устройство может перейти на узкие

20-МГц каналы. Надеемся, что в момент выхода стандарта законодательные органы

примут соответствующие поправки, разрешающие использование 40-мегагерцовых

каналов там, где это пока запрещено.

Чтобы получить физическую скорость 100 Мбит/с 802.11n должен поддерживать

технологию MIMO не меньше, чем для двух потоков. Для этого потребуется минимум

две антенные цепи на каждом устройстве стандарта 802.11n. Опционально

устройства смогут поддерживать и большее число потоков MIMO, но не больше

четырёх.

Кроме того, в 802.11n могут быть внесены различные опциональные решения,

увеличивающие пропускную способность. Сюда относятся увеличение числа антенных

цепей, адаптивные каналы и технология кодирования FEC и т.д.

Конечно же, высокую скорость нельзя получить без эффективных механизмов

управлением физическим уровнем. Хотя уровень MAC и не влияет напрямую на

физическую скорость передачи, он играет важную роль при выборе режимов

оптимизации передачи PHY. Первоначально связь будет устанавливаться средствами

физического уровня, а уже затем, со временем, подключится MAC-уровень, который

определит долговременные параметры связи типа модуляции, кодирования,

конфигурации антенн, частотных диапазонов каналов и т.д.

.15 Повышаем

эффективность передачи на MAC-уровне

Конечно же, изменения коснутся и MAC-уровня, который получит новые

функции. Важно понимать, что скорость передачи существенно ограничивается

заголовками PHY и задержками. К сожалению, они плохо поддаются улучшению. Более

того, заголовки PHY приходится делать даже больше, чтобы поддержать новые

режимы.

В 802.11n будут введён режим передачи нескольких кадров MAC в блок данных

физического уровня (агрегация). Также появляются и блочные подтверждения (Block

ACK) на запросы нескольких кадров (BAR). Таким образом, теперь не нужно

начинать процедуру передачи отдельно для каждого кадра. Если не использовать

блочную передачу, то для скорости 100 Мбит/с потребовались бы 500 Мбит/с на

уровне PHY.

Блочная передача данных будет работать в обоих направлениях. Что

интересно, Intel предусматривает MAC-кадры нового формата, которые позволят

создавать пакеты PHY с информацией сразу для нескольких клиентов.

1.16

Совместимость со старыми стандартами 802.11

Рабочая группа IEEE гарантирует обратную совместимость новых устройств

802.11n с оборудованием 802.11a/b/g при условии использования одного и того же

частотного диапазона и канала. Другими словами, как мы уже говорили, поддержка

20-мегагерцовых каналов пригодится для обратной совместимости.

Совместимость с существующим оборудованием 802.11a/b/g будет

обеспечиваться средствами MAC-уровня. То есть все существующие устройства

стандартов 802.11a/b/g смогут подключаться к точкам доступа 802.11n. На уровне

MAC также будет обеспечена совместимость схем модуляции для соответствующих

частотных диапазонов. Естественно, придётся решить проблемы, возникающие при

взаимодействии оборудования различных стандартов.

беспроводной сеть сигнал изотропный

2. Выбор и обоснование решения по реализации сети Wi-Fi на основе

стандарта IEEE 802.11n.

.1 Оборудование, применяемое в сетях Wi-Fi

Сегодня беспроводные сети позволяют предоставить подключение

пользователей там, где затруднено кабельное подключение или необходима полная

мобильность. При этом беспроводные сети без проблем взаимодействуют с проводными

сетями.

Точки доступа Wi-Fi.

Все точки доступа можно разделить по способу подключения: через USB порт

и порт подключения Ethernet - RJ45. Последние пользуются наибольшим успехом,

так как наиболее просты в настройке и управлении, а также обладают большей

скоростью передачи в локальную сеть. Точки доступа могут быть комнатного (in

door) и всепогодного (out door) исполнения. Для создания беспроводной сети

внутри помещений используют комнатный вариант прибора. Он обладает меньшей

стоимостью и, как правило, большим эстетическим видом. Работают такие точки

доступа в пределах одной или нескольких комнат. На открытых участках местности

(прямая видимость) возможна работа на расстоянии до 300 метров с использованием

стандартных всенаправленных антенн. Точки доступа всепогодного исполнения

предназначены для создания радиосети между зданиями. В зависимости от типов

антенн такие устройства способны организовывать каналы связи на расстоянии

порядка 3-5 км. Максимальная дальность беспроводного канала связи заметно

увеличивается при использовании усилителей. В этом случае длина радиоканала

достигает 8-10 км. Устройства типа точка доступа представлены на рисунке 1.13.

Комбинированные устройства.

Большой интерес вызывают беспроводные точки доступа, объединяющие в себе

функции других устройств, например, высокоскоростного беспроводного

широкополосного маршрутизатора со встроенным коммутатором Fast Ethernet.

Маршрутизатор позволяет быстро и легко настроить общий доступ к Интернет для

проводной или беспроводной сети или организовать совместное использование

широкополосного канала связи и кабельного/DSL модема дома или в офисе.

а б в г

Рис. 23 - Виды точек доступа: а, б -

внутренние; в, г - внешние

Fi адаптеры.

Для подключения к беспроводной сети Wi-Fi достаточно обладать ноутбуком

или карманным персональным компьютером (КПК) с подключенным Wi-Fi адаптером.

Любой беспроводной Wi-Fi адаптер должен соответствовать нескольким

требованиям:

1. необходима совместимость со стандартами;

2. работа в диапазоне частот 2,4 ГГц - 2,435 ГГц (или 5 ГГц);

. поддерживать протоколы WEP и желательно WPA;

. поддерживать два типа соединения "точка-точка", и

"компьютер сервер";

. поддерживать функцию роуминга.

Существует три основных разновидности Wi-Fi адаптеров, различаемых по

типу подключения:

Подключаемые к USB порту компьютера. Такие адаптеры компактны, их легко

настраивать, а USB интерфейс обеспечивает функцию "горячего

подключения";

Подключаемые через PCMCIA слот (CardBus) компьютера. Такие устройства

располагаются внутри компьютера (ноутбука) и поддерживают любые стандарты,

позволяющие передавать информацию со скоростью до 108 Мбит/с;

Устройства, интегрированные непосредственно в материнскую плату