Троянские программы в ОС Windows

Содержание

Введение

. Программы-шпионы

. Программные закладки

. Модели воздействия программных закладок на компьютеры

.1 Перехват

.2 Искажение

.3 Уборка мусора

.4 Наблюдение и компрометация

. Защита от программных закладок

.1 Защита от внедрения программных закладок

.2 Выявление внедренной программной закладки

.3 Удаление внедренной программной закладки

. Троянские программы

.1 Откуда берутся троянские программы

.2 Где обитают и как часто встречаются троянские программы

.3 Как распознать троянскую программу

. Клавиатурные шпионы

.1 Имитаторы

.2 Фильтры

.3 Заместители

.4 Как защитить систему от клавиатурных шпионов

. Методы противодействия программам-шпионам

. Описание некоторых шпионских программ

9. Описание некоторых анти-шпионских программ

Описание некоторых анти-шпионских программ

Заключение

Список литературы

Приложения

Введение

В настоящий момент, достаточно актуальна проблема вредоносного

программного кода в компьютерных системах. Еще несколько лет назад ситуация

была достаточно простой - существовали прикладные программы (включая

операционную систему) и компьютерные вирусы, т.е. программы, способные заражать

другие приложения путем внедрения в них своего машинного кода, приводящего к

неправильной работе приложений. Однако в последнее время появилось множество

вредоносных программ, которые нельзя считать вирусами, т.к. они не обладают

способностью к размножению. Шпионские программы могут незаметно работать на

компьютере пользователя и наблюдать за ним. Наряду с вирусами, уничтожающими

информацию или пользующимися ресурсами чужих компьютеров, существуют и такие

программы, которые способны анализировать найденную информацию и отправлять её

куда-либо без вашего ведома - это программы-шпионы, известные также как

клавиатурные шпионы или кейлоггеры. Они более совершенны, чем обычные вирусы -

работая на компьютере, никак не проявляя себя, они собирают все данные, которые

пользователь набирает с клавиатуры или, например, ищет в интернете.

Когда-то клавиатурные программы-шпионы ("кейлоггеры") просто

сохраняли в текстовый файл списком все нажатые пользователем клавиши и могли

передавать этот файл на электронный адрес. Современные версии программ-шпионов

намного функциональнее: они без труда расскажут об открытых окнах, используемых

программах, посещённых сайтах и формах, в которые вводится какой-либо текст, не

говоря уже об истории переписки пользователя по ICQ, почте или в социальных

сетях. Новые программы для шпионажа умеют следить за буфером обмена,

фотографировать экран, и, разумеется, отправлять все собранные данные по заранее

настроенному адресу с заданной периодичностью.

Такие клавиатурные шпионы работают тихо и чисто, не оставляя следов

своего присутствия в операционной системе, и без труда могут даже скрыть себя в

списке процессов компьютера. Они внедряются в системное ядро и используют

специальные библиотеки, которые следят, чтобы пользователь не смог заметить

программу - шпион.

После сбора всех интересующих данных, программы-шпионы могут отправить

всю информацию на электронный ящик, загрузить на FTP-сервер или использовать

любой другой наиболее доступный способ передачи собранной информации.

В дипломной работе рассмотрены механизмы работы программ - шпионов,

методы их внедрения, изложены принципы работы некоторых шпионских и анти -

шпионских программ. На их основе сделаны соответствующие выводы, общие для всех

пользователей ПК.

В приложениях 1, 2 и 3 приведены текстовый и графический материалы по

методике лечения трудноудаляемых вредоносных программ, тестированию

AntiSpyware-программ, эффективности выявления и обнаружения вредоносного ПО за

счет применения эвристического детектирования.

1. Программы-шпионы

- программы-шпионы. Программой - шпионом (альтернативные названия - Spy,

SpyWare, Spy-Ware, Spy Trojan) принято называть программное обеспечение,

собирающее и передающее кому-либо информацию о пользователе без его согласия.

Информация о пользователе может включать его персональные данные, данные о его

денежных счетах, конфигурацию его компьютера и операционной системы, статистику

работы в сети Интернет и другое.

Шпионское ПО применяется для ряда целей, из которых основным являются

маркетинговые исследования и целевая реклама. В этом случае информация о

конфигурации компьютера пользователя, используемом им программном обеспечении,

посещаемых сайтах, статистика запросов к поисковым машинам и статистика

вводимых с клавиатуры слов позволяет очень точно определить род деятельности и

круг интересов пользователей. Поэтому чаще всего можно наблюдать связку SpyWare - Adware, т.е. "Шпион" -

"Модуль показа рекламы". Шпионская часть собирает информацию о

пользователе и передает ее на сервер рекламной фирмы. Там информация

анализируется и в ответ высылается рекламная информация, наиболее подходящая

для данного пользователя. В лучшем случае реклама показывается в отдельных

всплывающих окнах, в худшем - внедряется в загружаемые страницы и присылается

по электронной почте. Вред, наносимый воровством персональной информации -

является уголовно наказуемым деянием в большинстве развитых стран.

Однако собранная информация может использоваться не только для рекламных

целей - например, получение информации о ПК пользователя может существенно

упростить хакерскую атаку и взлом компьютера пользователя. А если программа

периодически обновляет себя через Интернет, то это делает компьютер очень уязвимым

- элементарная атака на DNS может подменить адрес источника обновления на адрес

сервера хакера - такое "обновление" приведет к внедрению на ПК

пользователя любого постороннего программного обеспечения.

Шпионское программное обеспечение может попасть на компьютер пользователя

двумя основными путями:

1. В ходе посещения сайтов Интернет. Наиболее часто проникновение

шпионского ПО происходит про посещении пользователем хакерских и warez сайтов,

сайтов с бесплатной музыкой и порносайтов. Как правило, для установки

шпионского ПО применяются ActiveX компоненты или троянские программы категории

TrojanDownloader по классификации лаборатории Касперского. Многие хакерские

сайты могут выдать crack (крек),

содержащий шпионскую программу или TrojanDownloader для ее загрузки;

2. В результате установки бесплатных или условно-бесплатных

программ. Самое неприятное состоит в том, что подобных программ существует

великое множество, они распространяются через Интернет или на пиратских

компакт-дисках.

Точных критериев для занесения программы в категорию "SpyWare" не существует, и очень часто

создатели антивирусных пакетов относят программы категорий "Adware"

(приложение, предназначенное для загрузки на ПК пользователя информации

рекламного характера для ее последующей демонстрации и "Hijacker"

(утилита, которая изменяет настройки браузера без ведома пользователя) к

категории "SpyWare" и

наоборот.

Для определенности предлагается ряд правил и условий, при соблюдении

которых программу можно классифицировать как SpyWare. В основу классификации положены наиболее

распространенные SpyWare программы:

1. Программа скрытно устанавливается на компьютер пользователя. Смысл

данного пункта состоит в том, что инсталлятор обычной программы должен

уведомить пользователя о факте установки программы (с возможностью отказа от

установки), предложить выбрать каталог для установки и конфигурацию. Кроме

того, после установки инсталлятор должен создать пункт в списке "Установка

и удаление программ", вызов которого выполнит процесс деинсталляции и

создать соответствующие записи в файле реестра операционной системы. Шпионское

программное обеспечение обычно устанавливается экзотическим способом (часто с

использованием троянских модулей категории Trojan-Downloader) скрытно от

пользователя, при это его деинсталляция в большинстве случаев невозможна.

Второй путь инсталляции SpyWare

- скрытная установка в комплекте с какой-либо популярной программой;

2. Программа скрытно загружается в память в процессе загрузки

компьютера. Стоит отметить, что разработчики современных SpyWare начали применять Rootkit технологии для маскировки процесса в

памяти и файлов на диске. Кроме того, становится популярным создание

"неубиваемых" процессов - т.е. запуск двух процессов, которых

перезапускают друг друга в случае остановки. Такая технология в частности

применяется в SpyWare.WinAd;

. Программа выполняет некоторые операции без указания пользователя

- например, принимает или передает какую-либо информацию из Интернет;

. Программа загружает и устанавливает свои обновления, дополнения,

модули расширения или иное ПО без ведома и согласия пользователя. Данное

свойство присуще многим шпионским программам и чрезвычайно опасно, т.к.

загрузка и установка обновлений и дополнительных модулей происходит скрытно и

часто ведет к нестабильной работе системы. Более того, механизмы

автоматического обновления могут быть использованы злоумышленниками для

внедрения на ПК пользователя троянских модулей;

. Программа модифицирует системные настройки или вмешивается в

функционирование других программ без ведома пользователя. Например, шпионский

модуль может изменить уровень безопасности в настройках браузера или внести

изменения в настройки сети;

. Программа модифицирует информацию или информационные потоки.

Типовым примером являются разные расширения для программы Outlook Express,

которые при отправке письма приписывают к нему свою информацию. Второй

распространенный пример - модификация загружаемых из Интернет страниц (в

страницы включается рекламная информация, некоторые слова или фразы

превращаются в гиперссылки)

В данной классификации следует особо отметить тот факт, что программа

категории SpyWare не позволяет удаленно управлять

компьютером и не передает пароли и аналогичную им информацию своим создателям -

подобные действия специфичны другой категории программ - "Trojan" и

"BackDoor". Однако по многим параметрам программы категории SpyWare являются родственниками троянских

программ.

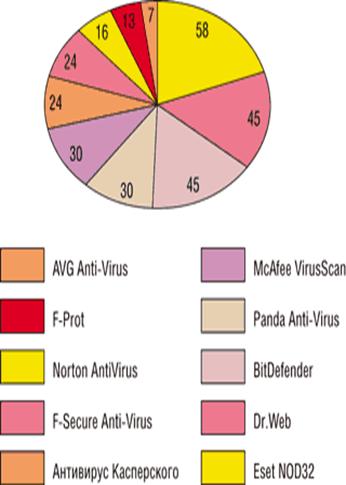

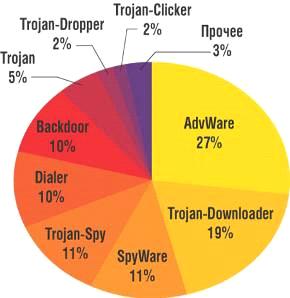

Группировка файлов, проведенная по классификации "Лаборатории

Касперского" и процентный состав программ - шпионов показан на рис. 1.

Как следует из диаграммы, 38% от количества образцов составляют AdWare и

SpyWare (нужно отметить, что в классификации ЛК отсутствует SpyWare - в эту

категорию внесены наиболее вредоносные из представителей AdWare). Подавляющее

количество образцов Trojan-Downloader данной коллекции являются программами для

скрытной загрузки и установки представленных в коллекции вредоносных программ.

Trojan-Spy - это шпионское программное обеспечение в чистом виде, передающее

важные сведения о пользователе: пароли, номера кредитных карт, вводимый

с клавиатуры текст. В категории Trojan отобраны программы следующих

разновидностей: Trojan-Dialer (программы для скрытной модификации параметров

набора телефонного номера или дозвона по платным телефонам), Trojan.StartPage

(модифицирующие стартовую страницу и параметры поиска Internet Explorer, эти

программы также известны как Hijacker),

Процентный

состав программ - шпионов

Как следует

из диаграммы, 38% от количества образцов составляют AdWare и SpyWare

Подавляющее количество образцов Trojan-Downloader данной коллекции являются

программами для скрытной загрузки и установки представленных в коллекции

вредоносных программ. Trojan-Spy - это шпионское программное обеспечение в

чистом виде, передающее важные сведения о пользователе: пароли, номера

кредитных карт, вводимый с клавиатуры текст. В категории Trojan отобраны

программы следующих разновидностей: Trojan-Dialer (программы для скрытной

модификации параметров набора телефонного номера или дозвона по платным

телефонам), Trojan.StartPage (модифицирующие стартовую страницу и параметры

поиска Internet Explorer, эти программы также известны как Hijacker),

Trojan.LowZones (модифицирующие параметры безопасности Internet Explorer). В

категорию "Прочее" попали вредоносные программы других классов -

здесь представлено около 50 сетевых и почтовых червей распространенных типов,

12 эксплоитов для Internet Explorer (применяемых для запуска инсталляторов

SpyWare) и 70 специализированных троянских программ (TrojanPSW и Trojan-Proxy).

Backdoor -основным назначением является несанкционированное, тайное управление

компьютером.

2.

Программные закладки

конфиденциальный antispyware windows эвристический

Современная концепция создания компьютерных систем предполагает

использование программных средств различного назначения в едином комплексе. К

примеру, типовая система автоматизированного документооборота состоит из

операционной среды, программных средств управления базами данных,

телекоммуникационных программ, текстовых редакторов, антивирусных мониторов,

средств для криптографической защиты данных, а также средств аутентификации и

идентификации пользователей. Главным условием правильного функционирования

такой компьютерной системы является обеспечение защиты от вмешательства в

процесс обработки информации тех программ, присутствие которых в компьютерной

системе не обязательно. Среди подобных программ, в первую очередь, следует

упомянуть компьютерные вирусы. Однако имеются вредоносные программы еще одного

класса. От них, как и от вирусов, следует с особой тщательностью очищать свои

компьютерные системы. Это так называемые программные закладки, которые

могут выполнять хотя бы одно из перечисленных ниже действий:

§ вносить произвольные искажения в коды программ, находящихся в оперативной

памяти компьютера (программная закладка первого типа);

§ переносить фрагменты информации из одних областей оперативной

или внешней памяти компьютера в другие (программная закладка второго типа);

§ искажать выводимую на внешние компьютерные устройства или в

канал связи информацию, полученную в результате работы других программ

(программная закладка третьего типа).

Программные закладки можно классифицировать и по методу их внедрения в

компьютерную систему:

§ программно-аппаратные закладки, ассоциированные с аппаратными средствами

компьютера (их средой обитания, как правило, является BIOS - набор программ,

записанных в виде машинного кода в постоянном запоминающем устройстве - ПЗУ);

§ загрузочные закладки, ассоциированные с программами начальной

загрузки, которые располагаются в загрузочных секторах (MBR HDD - из этих секторов в процессе выполнения начальной

загрузки компьютер считывает программу, берущую на себя управление для

последующей загрузки самой операционной системы);

§ драйверные закладки, ассоциированные с драйверами (файлами, и

которых содержится информация, необходимая операционной системе для управления

подключенными к компьютеру периферийными устройствами);

§ прикладные закладки, ассоциированные с прикладным программным

обеспечением общего назначения (текстовые редакторы, утилиты, антивирусные

мониторы и программные оболочки);

§ исполняемые закладки, ассоциированные с исполняемыми

программными модулями, содержащими код этой закладки (чаше всего эти модули

представляют собой пакетные файлы, т. е. файлы, которые состоят из команд

операционной системы, выполняемых одна за другой, как если бы их набирали на

клавиатуре компьютера);

§ закладки-имитаторы, интерфейс которых совпадает с интерфейсом

некоторых служебных программ, требующих ввод конфиденциальной информации

(паролей, криптографических ключей, номеров кредитных карточек);

§ замаскированные закладки, которые маскируются под программные

средства оптимизации работы компьютера (файловые архиваторы, дисковые

дефрагментаторы) или под программы игрового и развлекательного назначения.

Чтобы программная закладка могла произвести какие-либо действия по

отношению к другим программам или по отношению к данным, процессор должен

приступить к исполнению команд, входящих в состав кода программной закладки.

Это возможно только при одновременном соблюдении следующих условий:

§ программная закладка должна попасть в оперативную память компьютера (если

закладка относится к первому типу, то она должна быть загружена до начала

работы другой программы, которая является целью воздействия закладки, или во

время работы этой программы);

§ работа закладки, находящейся в оперативной памяти, начинается

при выполнении ряда условий, которые называются активизирующими. Чаще всего -

это системный вызов какой-либо процедуры по прерыванию 21h.

С учетом замечания о том, что программная закладка должна быть обязательно

загружена в оперативную память компьютера, можно выделить резидентные закладки

(они находятся в оперативной памяти постоянно, начиная с некоторого момента и

до окончания сеанса работы компьютера, т. с. до его перезагрузки или до

выключения питания) и нерезидентные (такие закладки попадают в

оперативную память компьютера аналогично резидентным, однако, в отличие от

последних, выгружаются по истечении некоторого времени или при выполнении

особых условий).

Существуют три основные группы деструктивных действий, которые могут

осуществляться программными закладками:

§ копирование информации пользователя компьютерной системы (паролей,

криптографических ключей, кодов доступа, конфиденциальных электронных

документов), находящейся в оперативной или внешней памяти этой системы либо в

памяти другой компьютерной системы, подключенной к ней через локальную или

глобальную компьютерную сеть;

§ изменение алгоритмов функционирования системных, прикладных и

служебных программ (например, внесение изменений в программу разграничения

доступа может привести к тому, что она разрешит вход в систему всем без

исключения пользователям вне зависимости от правильности введенного пароля);

§ навязывание определенных режимов работы (например, в

блокировании записи на диск при удалении информации, при этом информация,

которую требуется удалить, не уничтожается и может быть впоследствии

скопирована хакером).

У всех программных закладок (независимо от метода их внедрения в

компьютерную систему, срока их пребывания в оперативной памяти и назначения)

имеется одна важная общая черта: они обязательно выполняют операцию записи в

оперативную или внешнюю память системы. При отсутствии данной операции никакого

негативного влияния программная закладка оказать не может. Ясно, что для

целенаправленного воздействия она должна выполнять и операцию чтения, иначе в

ней может быть реализована только функция разрушения (например, удаление или

замена информации в определенных секторах жесткого диска).

3. Модели

воздействия программных закладок на компьютеры

.1 Перехват

В модели перехват программная закладка внедряется на HDD (Hard Disk Drive - накопитель на жестком диске) системное или

прикладное программное обеспечение и сохраняет всю или выбранную информацию,

вводимую с внешних устройств компьютерной системы или выводимую на эти

устройства, в скрытой области памяти локальной или удаленной компьютерной

системы. Объектом сохранения, например, могут служить символы, введенные с

клавиатуры (все повторяемые два раза последовательности символов), или

электронные документы, распечатываемые на принтере.

Данная модель может быть двухступенчатой. На первом этапе сохраняются

только, например, имена или начала файлов. На втором накопленные данные

анализируются злоумышленником с целью принятия решения о конкретных объектах

дальнейшей атаки.

Модель типа "перехват" может быть эффективно использована при

атаке на защищенную операционную систему Windows. После старта Windows на

экране компьютерной системы появляется приглашение нажать клавиши Ctrl + Alt +

Del . После их нажатия загружается динамическая библиотека MSGINA.DLL,

осуществляющая прием вводимого пароля и выполнение процедуры его проверки

(аутентификации). Описание всех функций этой библиотеки можно найти в файле

Winwlx.h. Также существует простой механизм замены исходной библиотеки

MSGINA.DLL на пользовательскую (для этого необходимо просто добавить

специальную строку в реестр операционной системы Windows и указать

местоположение пользовательской библиотеки). В результате злоумышленник может

модифицировать процедуру контроля над доступом к компьютерной системе,

работающей под управлением ОС семейства Windows.

.2 Искажение

В модели искажение программная закладка изменяет информацию,

которая записывается в память компьютерной системы в результате работы

программ, либо подавляет/инициирует возникновение ошибочных ситуаций в

компьютерной системе.

Можно выделить статическое и динамическое искажение.

Статическое искажение происходит всего один раз. При этом модифицируются

параметры программной среды компьютерной системы, чтобы впоследствии в ней

выполнялись нужные злоумышленнику действия. К статическому искажению относится,

например, внесение изменений в файл AUTOEXEC.BAT ОС Windows или DOS, которые приводят к запуску заданной

программы, прежде чем будут запущены все другие, перечисленные в этом файле.

Специалистам российского Федерального агентства правительственной связи и

информации (далее ФАПСИ) удалось выявить при анализе одной из российских систем

цифровой подписи интересное статистическое искажение Злоумышленник (сотрудник

отдела информатизации финансовой организации, в которой была внедрена данная

система) исправил в исполняемом ЕХЕ-модуле программы проверки правильности

цифровой подписи символьную строку "ПОДПИСЬ НЕКОРРЕКТНА" на

символьную строку "ПОДПИСЬ КОРРЕКТНА". В результате вообще перестали

фиксироваться документы с неверными цифровыми подписями, и, следовательно, в

электронные документы стало можно вносить произвольные изменения уже после их

подписания электронной цифровой подписью.

Динамическое искажение заключается в изменении каких-либо параметром

системных или прикладных процессов при помощи заранее активизированных

закладок. Динамическое искажение можно условно разделить так: искажение на

входе (когда на обработку попадает уже искаженный документ) и искажение на

выходе (когда искажается информация, отображаемая для восприятия человеком,

или предназначенная для работы других программ).

Практика применения цифровой подписи в системах автоматизированного

документооборота показала, что именно программная реализация цифровой подписи

особенно подвержена влиянию программных закладок типа "динамическое

искажение", которые позволяют осуществлять проводки фальшивых финансовых

документов и вмешиваться в процесс разрешения споров по фактам неправомерного

применения цифровой подписи. Например, в одной из программных реализаций широко

известной криптосистемы PGP электронный документ, под которым требовалось

поставить цифровую подпись, считывался блоками по 512 байт, причем процесс

считывания считался завершенным, если в прочитанном блоке данные занимали

меньше 512 байт. Работа одной программной закладки, выявленной специалистами

ФАПСИ, основывалась на навязывании длины файла. Эта закладка позволяла

считывать только первые 512 байт документа, и в результате цифровая подпись определялась

на основе только этих 512 байт. Такая же схема действовала и при проверке

поставленной под документом цифровой подписи. Следовательно, оставшаяся часть

этого документа могла быть произвольным образом искажена, и цифровая подпись

под ним продолжала оставаться "корректной".

Существуют 4 основных способа воздействия программных закладок на

цифровую подпись:

§ искажение входной информации (изменяется поступающий на подпись

электронный документ);

§ искажение результата проверки истинности цифровой подписи

(вне зависимости от результатов работы программы цифровая подпись объявляется

подлинной);

§ навязывание длины электронного документа (программе цифровой

подписи предъявляется документ меньшей длины, чем на самом деле, и в результате

цифровая подпись ставится только под частью исходною документа);

§ искажение программы цифровой подписи (вносятся изменения в

исполняемый код программы с целью модификации реализованного алгоритма).

В рамках модели "искажение" также реализуются программные

закладки. действие которых основывается на инициировании или подавлении сигнала

о возникновении ошибочных ситуаций в компьютерной системе, т. е. тех, которые

приводят к отличному от нормального завершению исполняемой программы

(предписанного соответствующей документацией).

Для инициирования статической ошибки на устройствах хранения информации

создается область, при обращении к которой (чтение, запись, форматирование и т.

п.) возникает ошибка, что может затруднить или блокировать некоторые

нежелательные для злоумышленника действия системных пли прикладных программ

(например, не позволять осуществлять корректное уничтожение конфиденциальной

информации на жестком диске).

При инициировании динамической ошибки для некоторой операции генерируется

ложная ошибка из числа тех ошибок, которые могут возникать при выполнении

данной операции. Например, для блокирования приема или передачи информации в

компьютерной системе может постоянно инициироваться ошибочная ситуация

"МОДЕМ ЗАНЯТ". Или при прочтении первого блока информации длиной 512

байт может устанавливаться соответствующий флажок для того, чтобы не допустить

прочтения второго и последующих блоков и в итоге подделать цифровую подпись под

документом.

Чтобы маскировать ошибочные ситуации, злоумышленники обычно используют

подавление статической или динамической ошибки. Целью такого подавления часто

является стремление блокировать нормальное функционирование компьютерной

системы или желание заставить ее неправильно работать. Чрезвычайно важно, чтобы

компьютерная система адекватно реагировала на возникновение всех без исключения

ошибочных ситуаций, поскольку отсутствие должной реакции на любую ошибку

эквивалентно ее подавлению и может быть использовано злоумышленником.

Разновидностью искажения является также модель типа троянский конь. В этом

случае программная закладка встраивается в постоянно используемое программное

обеспечение и по некоторому активизирующему событию вызывает возникновение

сбойной ситуации в компьютерной системе. Тем самым достигаются сразу две цели:

парализуется ее нормальное функционирование, а злоумышленник, получив доступ к

компьютерной системе для устранения неполадок, сможет, например, извлечь из нее

информацию, перехваченную другими программными закладками. В качестве

активизирующего события обычно используется наступление определенного момент

времени, сигнал из канала модемной связи или состояние некоторых счетчиков

(например, счетчика количества запусков программы).

.3 Уборка мусора

Как известно, при хранении компьютерных данных на внешних носителях

прямого доступа выделяется несколько уровней иерархии: сектора, кластеры и

файлы. Сектора являются единицами хранения информации на аппаратном уровне.

Кластеры состоят из одного или нескольких подряд идущих секторов. Файл - это

множество кластеров, связанных по определенному закону.

Работа с конфиденциальными электронными документами обычно сводится к

последовательности следующих манипуляций с файлами:

§ создание;

§ хранение;

§ коррекция;

§ уничтожение.

Для защиты конфиденциальной информации обычно используется шифрование.

Основная угроза исходит отнюдь не от использования нестойких алгоритмов

шифрования и "плохих" криптографических ключей (как это может

показаться на первый взгляд), а от обыкновенных текстовых редакторов и баз

данных, применяемых для создания и коррекции конфиденциальных документов!

Дело в том, что подобные программные средства, как правило, в процессе

функционирования создают в оперативной или внешней памяти компьютерной системы

временные копии документов, с которыми они работают. Естественно, все эти временные

файлы выпадают из поля зрения любых программ шифрования и могут быть

использованы злоумышленником для того, чтобы составить представление о

содержании хранимых в зашифрованном виде конфиденциальных документов.

Важно помнить и о том, что при записи отредактированной информации

меньшего объема в тот же файл, где хранилась исходная информация до начала

сеанса ее редактирования, образуются так называемые "хвостовые"

кластеры, в которых эта исходная информация полностью сохраняется. И тогда

"хвостовые" кластеры не только не подвергаются воздействию программ

шифрования, но и остаются незатронутыми даже средствами гарантированного

стирания информации. Конечно, рано или поздно информация из

"хвостовых" кластеров затирается данными из других файлов, однако по

оценкам специалистов ФАПСИ из "хвостовых" кластеров через сутки можно

извлечь до 85%, а через десять суток - до 25-40% исходной информации.

Пользователям необходимо иметь в виду и то, что команда удаления файла

(DEL) операционных систем DOS (Disk Operation System 2.0 - 6.22) или семейства Windows не изменяет содержания файла, и оно

может быть в любой момент восстановлено, если поверх него еще не был записан

другой файл. Распространенные средства гарантированного стирания файлов

предварительно записывают на его место константы или случайные числа и только

после этого удаляют файл стандартными средствами DOS или Windows. Однако даже такие мощные средства

оказываются бессильными против программных закладок, которые нацелены на то,

чтобы увеличить количество остающихся в виде "мусора" фрагментов

конфиденциальной информации. Например, программная закладка может инициировать

статическую ошибку, пометив один или несколько кластеров из цепочки, входящей в

файл, меткой "СБОЙНЫЙ". В результате при удалении файла средствами

операционной системы или средствами гарантированного уничтожения та его часть,

которая размещена в сбойных кластерах, останется нетронутой и впоследствии

может быть восстановлена с помощью стандартных утилит.

.4 Наблюдение и компрометация

Помимо перечисленных, существуют и другие модели воздействия программных

закладок на компьютеры. В частности, при использовании модели типа наблюдение

программная закладка встраивается в сетевое или телекоммуникационное

программное обеспечение. Пользуясь тем, что подобное программное обеспечение

всегда находится в состоянии активности, внедренная в него программная закладка

может следить за всеми процессами обработки информации в компьютерной системе,

а также осуществлять установку и удаление других программных закладок. Модель

типа компрометация позволяет получать доступ к информации, перехваченной

другими программными закладками. Например, инициируется постоянное обращение к

такой информации, приводящее к росту соотношения сигнал/шум. А это, в свою

очередь, значительно облегчает перехват побочных излучений данной компьютерной

системы и позволяет эффективно выделять сигналы, сгенерированные закладкой типа

"компрометация", из общего фона излучения, исходящего от

оборудования.

4. Защита

от программных закладок

Задача защиты от программных закладок может рассматриваться в трех

принципиально различных вариантах:

§ не допустить внедрения программной закладки в компьютерную систему;

§ выявить внедренную программную закладку;

§ удалить внедренную программную закладку.

При рассмотрении этих вариантов решение задачи защиты от программных

закладок сходно с решением проблемы защиты компьютерных систем от вирусов. Как

и в случае борьбы с вирусами, задача решается с помощью средств контроля над

целостностью запускаемых системных и прикладных программ, а также за

целостностью информации, хранимой в компьютерной системе и за критическими для

функционирования системы событиями. Однако данные средства действенны только

тогда, когда сами они не подвержены влиянию программных закладок, которые

могут:

§ навязывать конечные результаты контрольных проверок;

§ влиять на процесс считывания информации и запуск программ, за

которыми осуществляется контроль;

§ изменять алгоритмы функционирования средств контроля.

При этом чрезвычайно важно, чтобы включение средств контроля выполнялось

до начала воздействия программной закладки либо когда контроль осуществлялся

только с использованием программ управления, находящихся в ПЗУ компьютерной

системы.

.1 Защита от внедрения программных закладок

Универсальным средством защиты от внедрения программных закладок является

создание изолированного компьютера. Компьютер называется изолированным,

если выполнены следующие условия:

§ в нем установлена система BIOS, не содержащая программных закладок;

§ операционная система проверена на наличие в ней закладок;

§ достоверно установлена неизменность BIOS и операционной

системы для данного сеанса;

§ на компьютере не запускалось и не запускается никаких иных

программ, кроме уже прошедших проверку на присутствие в них закладок;

§ исключен запуск проверенных программ в каких-либо иных

условиях, кроме перечисленных выше, т. е. вне изолированного компьютера.

Для определения степени изолированности компьютера может использоваться

модель ступенчатого контроля. Сначала проверяется, нет ли изменений в BIOS.

Затем, если все в порядке, считывается загрузочный сектор диска и драйверы

операционной системы, которые, в свою очередь, также анализируются на предмет

внесения в них несанкционированных изменений. И, наконец, с помощью операционной

системы запускается драйвер контроля вызовов программ, который следит за тем,

чтобы в компьютере запускались только проверенные программы.

Интересный метод борьбы с внедрением программных закладок может быть

использован в информационной банковской системе, в которой циркулируют

исключительно файлы-документы. Чтобы не допустить проникновения программной

закладки через каналы связи, в этой системе не допускается прием никакого

исполняемого кода. Для распознавания событий типа "ПОЛУЧЕН ИСПОЛНЯЕМЫЙ КОД"

и "ПОЛУЧЕН ФАЙЛ-ДОКУМЕНТ" применяется контроль над наличием в файле

запрещенных символов: файл признается содержащим исполняемый код, если в нем

присутствуют символы, которые никогда не встречаются в файлах-документах.

4.2 Выявление внедренной программной закладки

Выявление внедренного кода программной закладки заключается в обнаружении

признаков его присутствия в компьютерной системе. Эти признаки можно разделить

на следующие два класса:

§ качественные и визуальные;

§ обнаруживаемые средствами тестирования и диагностики.

К качественным и визуальным признакам относятся ощущения и наблюдения

пользователя компьютерной системы, который отмечает определенные отклонения в

ее работе (изменяется состав и длины файлов, старые файлы куда-то пропадают, а

вместо них появляются новые, программы начинают работать медленнее, или

заканчивают свою работу слишком быстро, или вообще перестают запускаться).

Несмотря на то, что суждение о наличии признаков этого класса кажется слишком

субъективным, тем не менее, они часто свидетельствуют о наличии неполадок в

компьютерной системе и, в частности, о необходимости проведения дополнительных

проверок присутствия программных закладок. Например, пользователи пакета

шифрования и цифровой подписи "Криптоцентр" с некоторых пор стали

замечать, что цифровая подпись под электронными документами ставится слишком

быстро. Исследование, проведенное специалистами ФАПСИ, показало присутствие

программной закладки, работа которой основывалась на навязывании длины файла. В

другом случае тревогу забили пользователи пакета шифрования и цифровой подписи

"Криптон", которые с удивлением отметили, что скорость шифрования по

криптографическому алгоритму ГОСТ 28147-89 вдруг возросла более чем в 30 раз. А

в третьем случае программная закладка обнаружила свое присутствие в программе

клавиатурного ввода тем, что пораженная ею программа перестала нормально

работать.

Признаки, выявляемые с помощью средств тестирования и диагностики,

характерны как для программных закладок, так и для компьютерных вирусов. Например,

загрузочные закладки успешно обнаруживаются антивирусными программами, которые

сигнализируют о наличии подозрительного кода в загрузочном секторе диска. С

инициированием статической ошибки на дисках хорошо справляется Disk Doctor,

входящий в распространенный комплект утилит Norton Utilities. А средства

проверки целостности данных на диске типа Adinf позволяют успешно выявлять

изменения, вносимые в файлы программными закладками. Кроме того, эффективен

поиск фрагментов кода программных закладок по характерным для них

последовательностям нулей и единиц (сигнатурам), а также разрешение на

выполнение только программ с известными сигнатурами.

.3 Удаление внедренной программной закладки

Конкретный способ удаления внедренной программной закладки зависит от метода

ее внедрения в компьютерную систему. Если это программно-аппаратная закладка,

то следует перепрограммировать ПЗУ компьютера. Если это загрузочная,

драйверная, прикладная, замаскированная закладка или закладка - имитатор, то

можно заменить их соответствующей загрузочной записью, драйвер, утилиту,

прикладную или служебную программу, полученную от источника, заслуживающего

доверия. Наконец, если это исполняемый программный модуль, то можно попытаться

добыть его исходный текст, убрать из него имеющиеся закладки или подозрительные

фрагменты, а затем заново откомпилировать.

В любое программное обеспечение на любом этапе его жизненного цикла может

быть внедрена программная закладка. Это весьма эффективное и трудно

определяемое средство получения несанкционированного доступа, потенциально

дающее весьма большие возможности. Но уже разработан ряд мер помогающий

обеспечивать защиту от этого типа РПС. Наиболее эффективным средством является

контроль санкционированности событий, в сочетании с оптимальным тестированием и

регулярными проверками системных журналов. Однако, это трудоёмкий процесс. И

более удобный способ - это использование протестированного и сертифицированного

программного обеспечения.

5.

Троянские программы

Троянской программой (троянцем, или троянским конем) называется:

§ программа, которая, являясь частью другой программы с известными

пользователю функциями, способна втайне от него выполнять некоторые

дополнительные действия с целью причинения ему определенного ущерба;

§ программа с известными ее пользователю функциями, в которую

были внесены изменения, чтобы, помимо этих функций, она могла втайне от него

выполнять некоторые другие (разрушительные) действия.

Таким образом, троянская программа - это особая разновидность программной

закладки. Она дополнительно наделена функциями, о существовании которых

пользователь даже не подозревает. Когда троянская программа выполняет эти

функции, компьютерной системе наносится определенный ущерб. Однако то, что при

одних обстоятельствах причиняет непоправимый вред, при других - может оказаться

вполне полезным. К примеру, программу, которая форматирует жесткий диск, нельзя

назвать троянской, если она как раз, и предназначена для его форматирования

(как это делает команда format [parameter] операционной системы DOS или Windows). Но если пользователь, выполняя некоторую программу,

совершенно не ждет, что она отформатирует его винчестер, - это и есть самый

настоящий троянец.

Следовательно, троянской можно считать любую программу, которая втайне от

пользователя выполняет какие-то нежелательные для него действия. Эти действия

могут быть любыми - от определения регистрационных номеров программного

обеспечения, установленного на компьютере, до составления списка каталогов на

его жестком диске. А сама троянская программа может маскироваться под текстовый

редактор, под сетевую утилиту или любую программу, которую пользователь

пожелает установить на свой компьютер.

Троянская программа - это плод труда программиста. Никаким другим

способом создать ее невозможно. Программист, пишущий троянскую программу,

прекрасно осознает, чего он хочет добиться, и в своих намерениях он всегда

весьма далек от альтруизма.

Большинство троянских программ предназначено для сбора конфиденциальной

информации. Их задача, чаще всего, состоит в выполнении действий, позволяющих

получить доступ к данным, которые не подлежат широкой огласке. К таким данным

относятся пользовательские пароли, регистрационные номера программ, сведения о

банковских счетах и т. д. Остальные троянцы создаются для причинения прямого

ущерба компьютерной системе, приводя ее в неработоспособное состояние.

К последним можно отнести, например, троянскую программу PC CYBORG,

которая завлекала ничего не подозревающих пользователей обещаниями предоставить

им новейшую информацию о борьбе с вирусом, вызывающим синдром приобретенного

иммунодефицита (СПИД). Проникнув в компьютерную систему, PC CYBORG отсчитывала

90 перезагрузок этой системы, а затем прятала все каталоги на ее жестком диске

и шифровала находящиеся там файлы.

Другая троянская программа называлась AOLGOLD. Она рассылалась по

электронной почте в виде заархивированного файла. В сопроводительном письме,

прилагавшемся к этому файлу, говорилось о том, что AOLGOLD предназначена для

повышения качества услуг, которые предоставляет своим пользователям крупнейший

американский Internet-провайдер America Online (AOL). Архив состоял из двух

файлов, один из которых именовался INSTALL.BAT. Пользователь, запустивший

INSTALL.BAT, рисковал стереть все файлы из каталогов С:\, C:\DOS, C:\WINDOWS и

C:\WINDOWS\SYSTEM на своем жестком диске.

Подобного рода троянские программы, как правило, создаются подростками,

которые хотя и одержимы страстью к разрушению, но не имеют глубоких познаний в

программировании и поэтому не могут причинить существенный ущерб компьютерным

системам, подвергшимся нападению созданных ими троянцев. Например, программа

AOLGOLD стирала себя с жесткого диска, будучи запущена из любого другого

дискового раздела за исключением С.

Другое дело - троянские программы, авторами которых являются

профессиональные программисты, занимающиеся разработкой программного

обеспечения в солидных фирмах. Троянцы, входящие в распространенные

компьютерные приложения, утилиты и операционные системы, представляют большую угрозу

компьютерам, на которых они установлены, поскольку их действия носят не

деструктивный характер, а имеют целью сбор конфиденциальной информации о

системе. Обнаружить такие троянские программы удается, как правило, чисто

случайно. А поскольку программное обеспечение, частью которого они являются, в

большинстве случаев используется не только какой-то одной компанией, закупившей

это программное обеспечение, но также на крупных Internet-серверах и, кроме

того, распространяется через Internet, последствия могут оказаться самыми

плачевными.

.2 Где обитают и как часто встречаются троянские программы

В настоящее время троянские программы можно отыскать практически где

угодно. Они написаны для всех без исключения операционных систем и для любых

платформ. Не считая случаев, когда троянские программы пишутся самими

разработчиками программного обеспечения, троянцы распространяются тем же

способом, что и компьютерные вирусы. Поэтому самыми подозрительными на предмет

присутствия в них троянцев, в первую очередь, являются бесплатные и

условно-бесплатные программы, скачанные из Internet, а также программное

обеспечение, распространяемое на пиратских компакт-дисках.

Например, в январе 1999 г. было обнаружено, что популярная утилита TCP

Wrapper, предназначенная для администрирования UNIX-систем и бесплатно

распространяемая через Internet, на многих ftp-сайтах была заменена внешне

похожей на нее программой, которая на самом деле являлась троянцем. После

инсталляции он отправлял электронное сообщение по определенным внешним адресам,

оповещая своего хозяина об успешном внедрении. Потом он ждал, пока будет

установлено удаленное соединение с портом 421 зараженного им компьютера, и

предоставлял привилегированные права доступа через этот порт.

Другая троянская программа распространялась среди пользователей AOL в

виде вложения в письмо, рассылаемое по электронной почте. Открывшие это

вложение заражали свой компьютер троянцем, который пытался найти пароль для

подключения к AOL и в случае успеха шифровал его. а потом отсылал электронной

почтой куда-то в Китай.

В настоящее время существует целый ряд троянских программ, которые можно

совершенно свободно скачать, подключившись к глобальной компьютерной сети

Internet. Наибольшую известность среди них получили троянцы Back Orifice, Net

Bus и SubSeven. На Web-узле группы разработчиков Back Orifice, которая именует

себя Cult of Dead Cow (Культ мертвой коровы), можно даже найти с десяток

постеров, которые предназначены для рекламы ее последней разработки - троянца

Back Orifice 2000.

Таким образом, троянские программы встречаются довольно часто и,

следовательно, представляют серьезную угрозу безопасности компьютерных систем.

Даже после того как троянская программа обнаружена, ее вредоносное влияние на

компьютерную систему может ощущаться еще в течение очень длительного времени.

Ведь зачастую никто не может с уверенностью сказать, насколько сильно

пострадала компьютерная система в результате проникновения в нее троянской

программы.

Дело в том, что большинство троянцев являются частью других программ,

которые хранятся в компьютере в откомпилированном виде. Текст этих программ

представляет собой последовательность команд на машинном языке, состоящую из

нулей и единиц. Рядовой пользователь, как правило, не имеет ни малейшего

понятия о внутренней структуре таких программ. Он просто запускает их на

исполнение путем задания имени соответствующей программы в командной строке или

двойным щелчком на имени ее файла.

Когда выясняется, что в какую-то откомпилированную программу проник

троянец, в сети Internet немедленно начинают распространяться бюллетени с

информацией об обнаруженном троянце. Чаще всего в этих бюллетенях кратко

сообщается о том, какой вред может причинить данный троянец и где можно найти

замену пораженной троянцем программе.

Иногда ущерб, который может нанести троянец, оценить довольно легко.

Например, если он предназначен для пересылки по электронной почте содержимого

файла /etc/passwd, в котором операционные системы семейства UNIX хранят

информацию о пользовательских паролях, достаточно установить "чистую"

версию программы взамен той, в которой обосновался этот троянец. Затем

пользователи должны будут обновить свои пароли, и на этом борьба с ним успешно

завершается.

Однако далеко не всегда степень компрометации компьютерной системы, в

которой поселилась троянская программа, бывает так легко определить.

Предположим, что цель внедрения троянца состоит в создании дыры в защитных

механизмах компьютерной системы, через которую злоумышленник сможет, например,

проникать в нее, имея администраторские полномочия. И если взломщик окажется

достаточно хитрым и смекалистым, чтобы замести следы своего присутствия в

системе путем внесения соответствующих изменений в регистрационные файлы, то

определить, насколько глубоко он проник сквозь системные защитные механизмы,

будет почти невозможно. Если учесть еще тот факт, что саму троянскую программу,

как правило, обнаружат лишь несколько месяцев спустя после ее внедрения в

компьютерную систему. В этом случае, может понадобиться, целиком переустановить

операционную систему и все приложения, что достаточно долго и трудоемко даже в

масштабах небольшого офиса.

.3 Как распознать троянскую программу

Большинство программных средств, предназначенных для защиты от троянских

программ, в той или иной степени использует так называемое согласование

объектов. При этом в качестве объектов фигурируют файлы и каталоги, а

согласование представляет собой способ ответить на вопрос, изменились ли файлы

и каталоги с момента последней проверки. В ходе согласования характеристики

объектов сравниваются с характеристиками, которыми они обладали раньше.

Берется, к примеру, архивная копия системного файла и ее атрибуты сравниваются

с атрибутами этого файла, который в настоящий момент находится на жестком

диске. Если атрибуты различаются, и никаких изменений в операционную систему не

вносилось, значит в компьютер, скорее всего, проник троянец.

Одним из атрибутов любого файла является отметка о времени его последней

модификации: всякий раз, когда файл открывается, изменяется и сохраняется на

диске, автоматически вносятся соответствующие поправки. Однако отметка времени

не может служить надежным индикатором наличия в системе троянца. Дело в том,

что ею очень легко манипулировать. Можно подкрутить назад системные часы,

внести изменения в файл, затем снова вернуть часы в исходное состояние, и

отметка о времени модификации файла останется неизменной.

Может быть, иначе обстоит дело с размером файла? Отнюдь. Нередко

текстовый файл, который изначально занимал, скажем, 8 Кбайт дискового

пространства, после редактирования и сохранения имеет тот же самый размер.

Несколько иначе ведут себя двоичные файлы. Вставить в чужую программу фрагмент

собственного кода так, чтобы она не утратила работоспособности и в

откомпилированном виде сохранила свой размер, достаточно непросто. Поэтому

размер файла является более надежным показателем, чем отметка о времени

внесения в него последних изменений.

Злоумышленник, решивший запустить в компьютер троянца, обычно пытается

сделать его частью системного файла. Такие файлы входят в дистрибутив

операционной системы и их присутствие на любом компьютере, где эта операционная

система установлена, не вызывает никаких подозрений. Однако любой системный

файл имеет вполне определенную длину. Если данный атрибут будет каким-либо

образом изменен, это встревожит пользователя.

Зная это, злоумышленник постарается достать исходный текст

соответствующей программы и внимательно проанализирует его на предмет

присутствия в нем избыточных элементов, которые могут быть удалены безо всякого

ощутимого ущерба. Тогда вместо найденных избыточных элементов он вставит в

программу своего троянца и перекомпилирует ее заново. Если размер полученного

двоичного файла окажется меньше или больше размера исходного, процедура

повторяется. И так до тех пор, пока не будет получен файл, размер которого в

наибольшей степени близок к оригиналу (если исходный файл достаточно большой,

этот процесс может растянуться на несколько дней).

Итак, в борьбе с троянцами положиться на отметку о времени последней

модификации файла и его размер нельзя, поскольку злоумышленник может их

довольно легко подделать. Более надежной в этом отношении является так

называемая контрольная сумма файла. Для ее подсчета элементы файла

суммируются, и получившееся в результате число объявляется его контрольной

суммой. Например, в операционной системе SunOS существует специальная утилита

sum, которая выводит на устройство стандартного вывода STDOUT контрольную сумму

файлов, перечисленных в строке аргументов этой утилиты.

Однако и контрольную сумму в общем случае оказывается не так уж трудно

подделать. Поэтому для проверки целостности файловой системы компьютера

используется особая разновидность алгоритма вычисления контрольной суммы,

называемая односторонним хешированием.

Функция хеширования называется односторонней, если задача отыскания двух

аргументов, для которых ее значения совпадают, является труднорешаемой. Отсюда

следует, что функция одностороннего хеширования может быть применена для того,

чтобы отслеживать изменения, вносимые злоумышленником в файловую систему

компьютера, поскольку попытка злоумышленника изменить какой-либо файл так,

чтобы значение, полученное путем одностороннего хеширования этого файла,

осталось неизменным, обречена на неудачу.

Средства борьбы с троянцами в операционных системах семейства Windows

традиционно являются частью их антивирусного программного обеспечения. Поэтому,

чтобы отлавливать Back Orifice, Net Bus, SubSeven и другие подобные им

троянские программы, необходимо обзавестись самыми современным антивирусами

типа: ESET NOD32, DoctorWEB, Антивирус Касперского, Anti-Trojan и т.п.

Тем, кто хочет иметь в своем распоряжении утилиту, предназначенную именно

для обнаружения троянцев в компьютерах, которые работают под управлением

операционных систем семейства Windows (W9x, Windows NT, 2000 Professional и Server, XP Home Edition и XP Professional Windows 2003, Windows Vista, Windows 7) можно посоветовать популярную

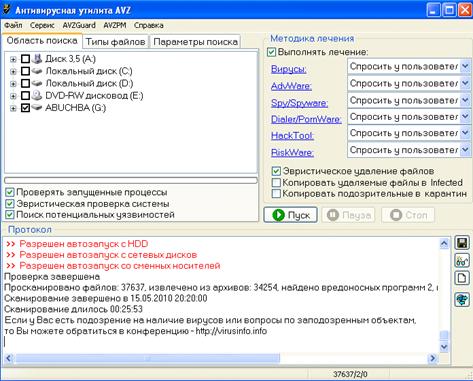

программу AVZ (Рис.1).

Антивирусная утилита AVZ предназначена для обнаружения и удаления:

· SpyWare и AdWare модулей - это основное назначение утилиты

· Dialer (Trojan.Dialer)

· Троянских программ

· BackDoor модулей

· Сетевых и почтовых червей

· TrojanSpy, TrojanDownloader, TrojanDropper

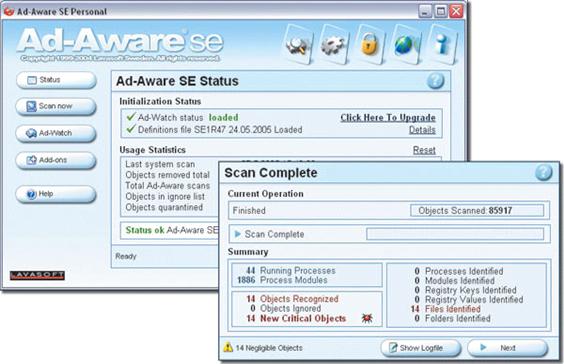

Утилита является прямым аналогом программ TrojanHunter и LavaSoft

Ad-aware 6. Первичной задачей программы является удаление SpyWare и троянских

программ.

Особенностями утилиты AVZ (помимо типового сигнатурного сканера)

является:

· Микропрограммы эвристической проверки системы. Микропрограммы проводят поиск

известных SpyWare и вирусов по косвенным признакам - на основании анализа

реестра, файлов на диске и в памяти.

· Обновляемая база безопасных файлов. В нее входят цифровые подписи

десятков тысяч системных файлов и файлов известных безопасных процессов. База

подключена ко всем системам AVZ и работает по принципу "свой/чужой" -

безопасные файлы не вносятся в карантин, для них заблокировано удаление и вывод

предупреждений, база используется антируткитом, системой поиска файлов,

различными анализаторами. В частности, встроенный диспетчер процессов выделяет

безопасные процессы и сервисы цветом, поиск файлов на диске может исключать из

поиска известные файлы (что очень полезно при поиске на диске троянских

программ);

· Встроенная система обнаружения Rootkit. В системе Windows термином

"RootKit" принято называть программу, которая внедряется в систему и

перехватывает системные функции или производит замену системных библиотек.

Поиск RootKit идет без применения сигнатур на основании исследования

базовых системных библиотек на предмет перехвата их функций. AVZ может не

только обнаруживать RootKit, но и производить корректную блокировку работы

UserMode RootKit для своего процесса и KernelMode RootKit на уровне системы.

Противодействие RootKit распространяется на все сервисные функции AVZ, в

результате сканер AVZ может обнаруживать маскируемые процессы, система поиска в

реестре "видит" маскируемые ключи и т.п. Антируткит снабжен

анализатором, который проводит обнаружение процессов и сервисов, маскируемых

RootKit. Главной особенностью является универсальная система обнаружения и

блокирования KernelMode RootKit, работоспособная под Windows NT, Windows 2000

pro/server, XP, XP SP1, XP SP2, XP SP3 Windows 2003 Server, Windows 2003

Server SP1

· Детектор клавиатурных шпионов (Keylogger) и троянских DLL. Поиск Keylogger и троянских DLL

ведется на основании анализа системы без применения базы сигнатур, что

позволяет достаточно уверенно детектировать заранее неизвестные троянские DLL и

Keylogger; и пр.

·

Рис.1. Внешний вид антивирусной утилиты AVZ

6.

Клавиатурные шпионы

Одна из наиболее распространенных разновидностей программных закладок - клавиатурные

шпионы. Такие программные закладки нацелены на перехват паролей

пользователей операционной системы, а также на определение их легальных

полномочий и прав доступа к компьютерным ресурсам.

Клавиатурные шпионы - явление отнюдь не новое в мире компьютеров. В свое

время они разрабатывались и для OS/370, и для UNIX, и для DOS. Их поведение в

общем случае является довольно традиционным: типовой клавиатурный шпион

обманным путем завладевает пользовательскими паролями, а затем переписывает эти

пароли туда, откуда их может без особого труда извлечь злоумышленник. Различия

между клавиатурными шпионами касаются только способа, который применяется ими

для перехвата пользовательских паролей. Соответственно все клавиатурные шпионы

делятся на три типа - имитаторы, фильтры и заместители.

.1 Имитаторы

Клавиатурные шпионы этого типа работают по следующему алгоритму.

Злоумышленник внедряет в операционную систему программный модуль, который

имитирует приглашение пользователю зарегистрироваться для того, чтобы войти в

систему. Затем внедренный модуль (в принятой терминологии - имитатор) переходит

в режим ожидания ввода пользовательского идентификатора и пароля. После того

как пользователь идентифицирует себя и введет свой пароль, имитатор сохраняет

эти данные там, где они доступны злоумышленнику. Далее имитатор инициирует

выход из системы (что в большинстве случаев можно сделать программным путем, используя

системную процедуру ShutDown), и в

результате перед глазами у ничего не подозревающего пользователя появляется еще

одно, но на этот раз уже настоящее приглашение для входа в систему.

Обманутый пользователь, видя, что ему предлагается еще раз внести пароль

приходит к выводу о том, что он допустил какую-то ошибку во время предыдущего

ввода пароля, и послушно повторяет всю процедуру входи в систему заново.

Некоторые имитаторы для убедительности выдают на экран монитора правдоподобное

сообщение о, якобы, совершенной пользователем ошибке. Например, такое:

"НЕВЕРНЫЙ ПАРОЛЬ. ПОПРОБУЙТЕ ЕЩЕ РАЗ".

Написание имитатора не требует от его создателя каких-либо особых

навыков. Злоумышленнику, умеющему программировать на одном из универсальных

языков программирования (к примеру, на языке BASIC), понадобятся на это

считанные часы. Единственная трудность, с которой он может столкнуться, состоит

в том, чтобы отыскать в документации соответствующую программную функцию,

реализующую выход пользователя из системы.

Перехват пароля зачастую облегчают сами разработчики операционных систем,

которые не затрудняют себя созданием усложненных по форме приглашений

пользователю зарегистрироваться для входа в систему. Подобное пренебрежительное

отношение характерно для большинства версий операционной системы UNIX, в

которых регистрационное приглашение состоит из двух текстовых строк, выдаваемых

поочередно на экран терминала:

login:

password:

Чтобы подделать такое приглашение, не нужно быть семи пядей во лбу.

Однако само по себе усложнение внешнего вида приглашения не создает для хакера,

задумавшего внедрить в операционную систему имитатор, каких-либо непреодолимых

препятствий. Для этого требуется прибегнуть к более сложным и изощренным мерам

защиты. В качестве примера операционной системы, в которой такие меры в

достаточно полном объеме реализованы на практике, можно привести ОС семейства

Windows или Apple Macintosh.

Системный процесс WinLogon, отвечающий в операционной системе Windows за

аутентификацию пользователей, имеет свой собственный рабочий стол -

совокупность окон, одновременно видимых на экране дисплея. Этот рабочий стол

называется столом аутентификации. Никакой другой процесс, в том числе и

имитатор, не имеет доступа к рабочему столу аутентификации и не может

расположить на нем свое окно.

После запуска Windows на экране компьютера возникает так называемое

начальное окно рабочего стола аутентификации, содержащее указание нажать на

клавиатуре клавиши Ctrl + Alt + Del. Сообщение о нажатии этих клавиш передается

только системному процессу WinLogon, а для остальных процессов, в частности,

для всех прикладных программ, их нажатие происходит совершенно незаметно. Далее

производится переключение на другое, так называемое регистрационное окно

рабочего стола аутентификации. В нем-то как раз и размещается приглашение

пользователю ввести свое идентификационное имя и пароль, которые будут

восприняты и проверены процессом WinLogon.

Схематично работу такого вируса можно представить следующим образом:

. При первом получении управления в процессе загрузки MBR (Master Boot Record) вирус

перехватывает int 16h;

. Обработчик прерывания int 16h следит за вектором int 21h, вызывая его

недокументированной функцией AX=0babch - контроль на перехват;

. Если вектор int 21h не отвечает стандартным образом, то считается, что

необходимо выполнить перехват int 21h;

. Обработчик int 21h следит за сменой диска, контролируя функцию 0eh.

Подводя итог сказанному, можно отметить, что не смотря на огромное

количество не ошибок, степень защищенности Windows от имитаторов достаточно

высока. Рассмотрение защитных механизмов, реализованных в этой операционной

системе, позволяет сформулировать два необходимых условия, соблюдение которых

является обязательным для обеспечения надежной защиты от имитаторов:

§ системный процесс, который при входе пользователя в систему получает от

него соответствующие регистрационное имя и пароль, должен иметь свой

собственный рабочий стол, недоступный другим процессам;

§ переключение на регистрационное окно рабочего стола

аутентификации должно происходить абсолютно незаметно для прикладных программ,

которые к тому же никак не могут повлиять на это переключение (например,

запретить его).

К сожалению, эти два условия ни в одной из операционных систем, за

исключением Windows, не соблюдаются. Поэтому для повышения их защищенности от

имитаторов можно порекомендовать воспользоваться административными мерами.

Например, обязать каждого пользователя немедленно сообщать системному

администратору, когда вход в систему оказывается невозможен с первого раза,

несмотря на корректно заданное идентификационное имя и правильно набранный

пароль.

.2 Фильтры

Фильтры "охотятся" за всеми данными, которые пользователь операционной

системы вводит с клавиатуры компьютера. Самые элементарные фильтры просто

сбрасывают перехваченный клавиатурный ввод на жесткий диск или в какое-то

другое место, к которому имеет доступ злоумышленник. Более, изощренные

программные закладки этого типа подвергают перехваченные данные анализу и

отфильтровывают информацию, имеющую отношение к пользовательским паролям.

Фильтры являются резидентными программами, перехватывающими одно или

несколько прерываний, которые связаны с обработкой сигналов от клавиатуры. Эти

прерывания возвращают информацию о нажатой клавише и введенном символе, которая

анализируется фильтрами на предмет выявления данных, имеющих отношение к паролю

пользователя.

Известны несколько фильтров, созданных специально для различных версий

операционной системы DOS. В 1997 г. отмечено появление фильтров для

операционных систем Windows 3.11 и Windows 95.

Надо сказать, что изготовить подобного рода программную закладку не

составляет большого труда. В операционных системах Windows 3.11 и старше

предусмотрен специальный программный механизм, с помощью которого в них

решается ряд задач, связанных с получением доступа к вводу с клавиатуры, в том

числе и проблема поддержки национальных раскладок клавиатур. К примеру, любой

клавиатурный русификатор для Windows представляет собой самый, что ни на есть

настоящий фильтр, поскольку призван перехватывать все данные, вводимые

пользователем с клавиатуры компьютера. Нетрудно "доработать" его

таким образом, чтобы вместе со своей основной функцией (поддержка национальной

раскладки клавиатуры) он заодно выполнял бы и действия по перехвату паролей.

Тем более что во многих учебных пособиях и руководствах пользователя

операционных систем Windows имеются исходные тексты программных русификаторов

клавиатуры. "Перепрофилировав" этот русификатор так, чтобы он взял на

себя выполнение функций клавиатурного шпиона, его можно встроить перед

настоящим русификатором или после него, и в результате вся информация вводимая

пользователем с клавиатуры, пойдет и через клавиатурного шпиона. Таким образом,

задача создания фильтра становится такой простой, что не требует наличия каких-либо

специальных знаний у злоумышленника. Ему остается только незаметно внедрить

изготовленную им программную закладку в операционную систему и умело

замаскировать ее присутствие.

В общем случае можно утверждать, что если в операционной системе

разрешается переключать клавиатурную раскладку во время ввода пароля, то для

этой операционной системы возможно создание фильтра. Поэтому, чтобы обезопасить

ее от фильтров, необходимо обеспечить выполнение следующих трех условий:

§ конфигурировать цепочку программных модулей, участвующих в

работе с паролем пользователя, может только системный администратор;

§ доступ к файлам этих модулей имеет исключительно системный

администратор.

Соблюсти первое из этих условий в локализованных для России версиях

операционных систем принципиально невозможно. Дело в том, что средства создания

учетных пользовательских записей на русском языке являются неотъемлемой частью

таких систем. Только в англоязычных версиях систем Windows и UNIX предусмотрены

возможности, позволяющие поддерживать уровень безопасности, при котором

соблюдаются все 3 перечисленные условия.

.3 Заместители

Заместители полностью или частично подменяют собой программные

модули операционной системы, отвечающие за аутентификацию пользователей.

Подобного рода клавиатурные шпионы могут быть созданы для работы в среде

практически любой многопользовательской операционной системы. Трудоемкость

написания заместителя определяется сложностью алгоритмов, реализуемых

подсистемой аутентификации, и интерфейсов между ее отдельными модулями. Также

при оценке трудоемкости следует принимать во внимание степень

документированности этой подсистемы. В целом можно сказать, что задача создания

заместителя значительно сложнее задачи написания имитатора или фильтра. Поэтому

фактов использования подобного рода программных закладок злоумышленниками пока

отмечено не было. Однако в связи с тем, что в настоящее время все большее

распространение получает операционная система Windows, имеющая мощные средства

защиты от имитаторов и фильтров, в самом скором будущем от хакеров следует

ожидать более активного использования заместителей в целях получения

несанкционированного доступа к компьютерным системам.

Поскольку заместители берут на себя выполнение функций подсистемы

аутентификации, перед тем как приступить к перехвату пользовательских паролей

они должны выполнить следующие действия:

§ подобно компьютерному вирусу внедриться в один или несколько системных

файлов;

§ использовать интерфейсные связи между программными модулями

полсистемы аутентификации для встраивания себя в цепочку обработки введенного

пользователем пароля.

Для того чтобы защитить систему от внедрения заместителя, ее

администраторы должны строго соблюдать адекватную политику безопасности. И что

особенно важно, подсистема аутентификации должна быть одним из самых защищенных

элементов операционной системы. Однако, как показываем практика,

администраторы, подобно всем людям, склонны к совершению ошибок. А,

следовательно, соблюдение адекватной политики безопасности в течение

неограниченного периода времени является невыполнимой задачей. Кроме того, как

только заместитель попал в компьютерную систему, любые меры зашиты от внедрения

программных закладок перестают быть адекватными, и поэтому необходимо

предусмотреть возможность использования эффективных средств обнаружения и

удаления внедренных клавиатурных шпионов. Это значит, что администратор должен

вести самый тщательный контроль целостности исполняемых системных файлов и интерфейсных

функций, используемых подсистемой аутентификации для решения своих задач.

Но и эти меры могут оказаться недостаточно эффективными. Ведь машинный

код заместителя выполняется в контексте операционной системы, и поэтому

заместитель может предпринимать особые меры, чтобы максимально затруднить

собственное обнаружение. Например, он может перехватывать системные вызовы,

используемые администратором для выявления программных закладок, с целью

подмены возвращаемой ими информации. Или фильтровать сообщения, регистрируемые

подсистемой аудита, чтобы отсеивать те, которые свидетельствуют о его

присутствии в компьютере.

.4 Как защитить систему от клавиатурных шпионов

Клавиатурные шпионы представляют реальную угрозу безопасности современных

компьютерных систем. Чтобы отвести эту угрозу, требуется реализовать целый

комплекс административных мер и программно-аппаратных средств защиты. Надежная

защита от клавиатурных шпионов может быть построена только тогда, когда

операционная система обладает определенными возможностями, затрудняющими работу

клавиатурных шпионов. Они были подробно описаны выше, и не имеет смысла снова

на них останавливаться.

Однако необходимо еще раз отметить, что единственной операционной

системой, в которой построение такой защиты, возможно, является Windows.

Да и то с оговорками, поскольку все равно ее придется снабдить

дополнительными программными средствами, повышающими степень ее защищенности. В

частности, в Windows необходимо ввести контроль целостности системных файлов и

интерфейсных связей подсистемы аутентификации.

Кроме того, для надежной защиты от клавиатурных шпионов администратор

операционной системы должен соблюдать политику безопасности, при которой только

администратор может:

§ конфигурировать цепочки программных модулей, участвующих в процессе

аутентификации пользователей;

§ осуществлять доступ к файлам этих программных модулей;

§ конфигурировать саму подсистему аутентификации.

И наконец, при организации защиты от клавиатурных шпионов всегда следует

иметь в виду, что ни неукоснительное соблюдение адекватной политики

безопасности, ни использование операционной системы, имеющей в своем составе

средства, существенно затрудняющие внедрение клавиатурных шпионов и облегчающие

их своевременное обнаружение, ни дополнительная реализация контроля за

целостностью системных файловой и интерфейсных связей сами по себе не могут

служить залогом надежной защиты информации в компьютере. Все эти меры должны

осуществляться в комплексе. Ведь жертвой клавиатурного шпиона может стать любой

пользователь операционной системы, поскольку ее администраторы тоже люди, время

от времени, и они допускают ошибки в своей работе, а для внедрения

клавиатурного шпиона достаточно всего одной оплошности администратора.

7. Методы

противодействия программам-шпионам

Для обнаружения и удаления мониторинговых программных продуктов, которые

могут быть установлены без ведома пользователя ПК, в настоящее время

используются программы различных типов, обеспечивающие более или менее

эффективную защиту исключительно только против ИЗВЕСТНЫХ программ-шпионов с

помощью сигнатурного анализа. Для эффективной работы программ данного типа

необходимо получить образец программы-шпиона, выделить из нее сигнатуру и

включить данную сигнатуру в свою базу. При обновлении сигнатурной базы пользователи

персонального компьютера получают возможность бороться с данным вариантом

программы-шпиона. По данному принципу работают многие известные фирмы

производители антивирусного программного обеспечения.

Но есть и другая группа программ-шпионов, которая наиболее опасна для

любых автоматизированных систем - это НЕИЗВЕСТНЫЕ программы-шпионы. Они

подразделяются на программы пяти типов:

1. Программы-шпионы, разрабатываемые под эгидой правительственных

организаций (как пример - продукт Magic Lantern, проект под названием Cyber

Knight, США).

2. Программы-шпионы, которые могут создаваться разработчиками

различных операционных систем и включаться ими в состав ядра операционной

системы.

. Программы-шпионы, которые разработаны в ограниченном количестве

(часто только в одной или нескольких копиях) для решения конкретной задачи,

связанной с похищением критической информации с компьютера пользователя

(например, программы, применяемые хакерами-профессионалами). Данные программы

могут представлять собой немного видоизмененные открытые исходные коды

программ-шпионов, взятые из сети Интернет и скомпилированные самим хакером, что

позволяет изменить сигнатуру программы-шпиона.

. Коммерческие, особенно, корпоративные программные продукты,

которые очень редко вносятся в сигнатурные базы, а если и вносятся, то только

по политическим мотивам (как пример - программные продукты таких известных

фирм, как WinWhatWhere Corporation, SpectorSoft Corporation, ExploreAnywhere

Software LLC, Omniquad Ltd. и др.).

. Программы-шпионы, представляющие собой keylogging модули

включаемые в состав программ-вирусов. До внесения сигнатурных данных в вирусную

базу данные модули являются неизвестными. Пример - всемирно известные вирусы,

натворившие много бед в последние годы, имеющие в своем составе модуль

перехвата нажатий клавиатуры и отправки полученной информации в сеть Интернет,

например -

o W32.Dumaru.Y@mm

o W32.Yaha.AB@mm

o W32.Bugbear.B@mm

o W32.HLLW.Fizzer@mm

o W32.Badtrans.B@mm

Информация о программах-шпионах первого и третьего типа, как правило (если

не происходит утечек информации), нигде не опубликовывается, и, соответственно,

их код не может быть внесен в сигнатурные базы, поэтому они не могут

обнаруживаться никакими программными продуктами, использующими сигнатурный

анализ.

Информация о программах-шпионах второго типа нигде не опубликовывается,

данный код работает на уровне ядра операционной системы и, соответственно, они

не могут обнаруживаться никакими приложениями.

Информация о программах-шпионах четвертого типа вносится в сигнатурные

базы очень редко, так как это противоречит законодательству многих стран мира.

Но даже если и внести такие программы в сигнатурные базы, то деактивировать, а,

тем более, удалить их зачастую невозможно без разрушения операционной системы.

Они не имеют своих процессов, а прячутся в виде потоков в системные процессы,

они могут работать только с памятью компьютера и не работать с жестким диском,

они имеют режимы контроля целостности и самовосстановления после сбоев.

Информация о программах-шпионах пятого типа вносится в сигнатурные базы

через несколько часов или дней после начала соответствующей вирусной атаки. А

за это время конфиденциальная информация пользователя персонального компьютера

уже может быть украдена и отослана в сеть Internet на заранее подготовленный электронный

адрес.

Что же может противопоставить пользователь персонального компьютера

программам-шпионам?

Решение данной проблемы возможно только в использовании комплекса

программных продуктов:

· Программный продукт N1 - это продукт, который использует эвристические

механизмы защиты против программ-шпионов, созданные специалистами, имеющими

больший опыт борьбы с программами-шпионами. Он оказывает защиту непрерывно и не

использует никакие сигнатурные базы.

· Программный продукт N2 - это Антивирусный программный

продукт, использующий постоянно обновляемые сигнатурные базы.

· Программный продукт N3 - это персональный Firewall,