Прикладные информационные системы в логистике

Белорусский

национальный технический университет

Автотракторный

факультет

Кафедра “Экономика

и логистика”

Курсовая

работа

По

дисциплине:

Информационные

технологии и системы в логистике

На тему:

Прикладные

информационные системы в логистике

Выполнил:

Сакович Е.С.

студент

группы 301850

Принял:

к.э.н., доцент

Краснова

И.И.

Минск 2013

Содержание

ВВЕДЕНИЕ

Глава

1. Вопросы безопасности информации в INTERNET

.1 Понятие безопасности информации

.2 Законодательная база в области

информационной безопасности

.3 Методы обеспечения безопасности

в сети Internet

Глава

2. Проектирование web-узла с применением средств языка HTML

.1 Язык HTML

.2 Создание главной страницы сайта

.3 Создание страницы «Информация»

.4

Создание страницы «Тарифы»

.5

Создание страницы «Контакты»

ЗАКЛЮЧЕНИЕ

СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ

ВВЕДЕНИЕ

Мы живем на стыке двух тысячелетий, когда

человечество вступило в эпоху новой научно-технической революции.

К концу двадцатого века люди овладели многими

тайнами превращения вещества и энергии и сумели использовать эти знания для

улучшения своей жизни. Но кроме вещества и энергии в жизни человека огромную

роль играет еще одна составляющая - информация. Это самые разнообразные

сведения, сообщения, известия, знания, умения.

В середине нашего столетия появились специальные

устройства - компьютеры, ориентированные на хранение и преобразование

информации и произошла компьютерная революция.

Сегодня массовое применение персональных

компьютеров, к сожалению, оказалось связанным с появлением самовоспроизводящихся

программ-вирусов, препятствующих нормальной работе компьютера, разрушающих

файловую структуру дисков и наносящих ущерб хранимой в компьютере информации.

Многие знают, что существуют различные способы

защиты информации. А от чего, и от кого её надо защищать? И как это правильно

сделать?

То, что эти вопросы возникают, говорит о том,

что тема в настоящее время актуальна. В курсовой работе мы постарались ответить

на эти вопросы, поставив перед собой.

Объект исследования: безопасность информации во

всемирной компьютерной сети Internet.

Предмет исследования: методы обеспечения

безопасности в сети Internet.

Цель: изучить вопросы безопасности информации в

сети Internet;

создать web-узел с

применением средств языка HTML.

В рамках достижения поставленной цели были

поставлены следующие задачи:

. показать различные возможности обеспечения

безопасности в сети Internet;

2. изучить законодательную базу в области

информационной безопасности;

. разработать web-документ,

сопровождающий один из направлений информационного обеспечения в логистике

средствами языка HTML

при поддержке web-браузеров.

Методы исследования:

анализ научно-методической литературы по

проблеме исследования;

обобщение и сравнение опыта проектирования

web-документа средствами языка HTML;

практическая разработка web-документа.

Курсовая работа имеет традиционную структуру и

включает в себя введение, основную часть, состоящую из двух глав, заключение и

список использованной литературы.

Первая глава раскрывает общие вопросы и основные

понятия по вопросам безопасности информации в Internet;

проанализирована законодательная база в области информационной безопасности;

дана характеристика компьютерного программного обеспечения, которое

предназначено для обеспечения безопасности в сети.

Во второй главе представлено и проанализировано

проектирование web-узла

с применением средств языка HTML.

После чего даны выводы, полученные в результате исследовательской работы.

Общий объем курсовой работы составляет 30

листов.

ГЛАВА 1. ВОПРОСЫ

БЕЗОПАСНОСТИ ИНФОРМАЦИИ В INTERNET

1.1 Понятие

безопасности информации

Информационная безопасность играет важную роль в

существовании и развитии любого государства. Но прежде, чем остановиться на

самом определении информационной безопасности, нужно понять, что такое

«информация». Ответить достаточно сложно. Информация (от латинского informatio

- разъяснение, изложение, осведомлённость) - сведения о чём-либо, независимо от

формы их представления. Заметим, что и в нормативных правовых актах чаще всего

данное понятие употребляется именно в этом смысле [11, с. 257].

Норберт Винер (1894-1964) определял информацию

как «обозначение содержания, черпаемого нами из внешнего мира в процессе

приспособления к нему и приведения в соответствие с ним нашего мышления». Он же

говорил, что «информация есть информация, а не материя и не энергия».

Приведем и некоторые другие понятия, связанные с

термином информация.

Обладатель информации - лицо, самостоятельно

создавшее информацию либо получившее на основании закона или договора право

разрешать или ограничивать доступ к информации, определяемой по каким-либо

признакам.

Доступ к информации - возможность получения

информации и ее использования.

Итак, под безопасностью информации (БИ) - будем

понимать состояние устойчивости информации к случайным или преднамеренным

воздействиям, исключающее недопустимые риски ее уничтожения, искажения и

раскрытия, которые приводят к материальному ущербу владельца или пользователя

информации. [8, 224 с.].

БИ зависит не только от способа хранения и

обработки информации, но и от всей инфраструктуры, обеспечивающей

информационные процессы. К инфраструктуре можно отнести системы водо-, тепло-,

электроснабжения, кондиционирования, коммуникации, а также персонал,

обслуживающий все эти системы, либо непосредственно занимающийся сбором,

обработкой и использованием информации.

Защита информации - это комплекс мероприятий,

направленных на обеспечение информационной безопасности.

Проблема защиты информации актуальна для любой

организации и частного лица, владеющих, использующих или предающих какую-либо

информацию. Однако особую актуальность проблемы защиты информации приобретают в

системах электронной обработки данных.

В проблеме БИ можно выделить следующие аспекты:

) Обеспечение целостности информации

2) Обеспечение доступности информации

) Обеспечение конфиденциальности

информации.

Под целостностью информации понимается её

физическая сохранность, защищённость от разрушения и искажения, а также её

актуальность и непротиворечивость. Например, записывая на винчестер компьютера

информацию о клиентах фирмы, мы надеемся, что она будет храниться там

неопределённо долгое время (пока мы сами её не сотрём) в неизменном виде. Кроме

того, мы рассчитываем на непротиворечивость информации, например, на то, что в

списке заказчиков не окажется поставщика.

Доступность информации подразумевает, что

субъект информационных отношений (пользователь) имеет возможность за некоторое

время получить требуемую информационную услугу. Например, создавая

информационную систему с информацией о клиентах фирмы, мы рассчитываем, что с

помощью этой системы в любое время в течение нескольких секунд сможем получить

требующуюся информацию (адреса, контакты).

Конфиденциальная информация - это информация, на

доступ к которой имеет право ограниченный круг лиц. Если же доступ к конфиденциальной

информации получает лицо, не имеющее такого права, то такой доступ называется

несанкционированным и рассматривается как нарушение защиты конфиденциальной

информации. Лицо, получившее или пытающееся получить несанкционированный доступ

к конфиденциальной информации, называется злоумышленником. Например, если фирма

А отправляет фирме В письмо по электронной почте, то информация в этом письме

является конфиденциальной, так как тайна личной переписки охраняется законом.

Если конкурентная фирма С, взломав пароль, получит доступ к почтовому ящику

фирмы В и прочитает письмо, то будет иметь место несанкционированный доступ к

конфиденциальной информации.

Обеспечение конфиденциальности информации

является наиболее проработанным разделом информационной безопасности.

1.2 Законодательная

база в области информационной безопасности

Международными стандартами в сфере

информационной безопасности (ИБ) определено, что информационные ресурсы, то

есть отдельные документы или массивы документов, в том числе и в информационных

системах, являясь объектом отношений физических, юридических лиц и государства,

подлежат обязательному учету и защите, как всякое материальное имущество

собственника. При этом собственнику предоставляется право самостоятельно в

пределах своей компетенции устанавливать режим защиты информационных ресурсов и

доступа к ним.

· BS 7799 Part 1 - Information Security Management

- описывает 127 механизмов контроля, необходимых для построения системы

управления информационной безопасностью.

· BS 7799 Part 2 -

Information Security management - specification for information security

management systems - определяет

спецификацию

СУИБ.

· German Information

Security Agency. IT Baseline Protection Manual - Руководство

по

базовому

уровню

защиты

информационных

технологий.

В условиях массовой информатизации

информационная безопасность обретает особое значение. С учетом развития

информационных технологий в Беларуси, обозначить приоритетные направления

информационной безопасности на ближайшую перспективу не составит труда. Стоит

только учесть сегодняшний показатель уровня проникновения Интернета, который,

по официальным данным, составляет приблизительно 33% и прогнозы дальнейшего

роста числа пользователей Интернетом. Однако на данный момент ситуация имеет

несколько другую окраску.

Можно выделить следующие составляющие

информационной безопасности:

) Законодательная, нормативно-правовая и

научная база.

2) Структура и задачи органов

(подразделений), обеспечивающих безопасность ИТ.

) Организационно-технические и режимные

меры и методы (Политика информационной безопасности).

) Программно-технические способы и

средства обеспечения информационной безопасности [3, с. 592].

Безусловно, на уровне нашего государства основой

первой составляющей является Конституция Республики Беларусь [5, с. 2]. Однако

для качественного обеспечения информационной безопасности существуют другие

законодательные и нормативно-правовые акты. Ярким примером таких актов в

Беларуси являются следующие:

· Постановление Совета Министров Республики

Беларусь от 11 февраля 2006 г. №192 "Об утверждении Положения о

сопровождении интернет-сайтов республиканских органов государственного

управления, иных государственных организаций, подчиненных Правительству

Республики Беларусь";

· Закон Республики Беларусь от 10

ноября 2008 г. №455-3 «Об информации, информатизации и защите информации»;

· Указ Президента Республики Беларусь

№60 от 1 февраля 2010 г. «О мерах по совершенствованию использования

национального сегмента сети Интернет» [9].

К научной базе относятся государственные

стандарты, унифицирующие и оптимизирующие различные технические решения.

Примером может служить проект о создании ГОСТа для сайтов государственных

организаций.

В Беларуси ключевыми органами, обеспечивающих

безопасность ИТ, являются следующие государственные структуры:

· Оперативно-аналитический центр при Президенте

Республики Беларусь;

· Управление «К»;

· Комитет государственной

безопасности.

Данные органы, благодаря своей четкой структуре

и профессиональному опыту, обеспечивают максимально надежный уровень

информационной безопасности в Республике. Например, в управлении "К"

МВД Беларуси есть целый отдел, который занимается борьбой с кардингом. Кардинг

(от англ. carding) - вид мошенничества, при котором производится операция с

использованием платежной карты или её реквизитов, не инициированная или не

подтвержденная её держателем.

Организационно-технические и режимные меры и

методы формируют, в целом, политику информационной безопасности государства.

Политика информационной безопасности является продуктом законодательной и

структурной составляющей. Важно отметить, что данная система не лишена обратной

связи, по которой режимные и методологические тенденции влияют на формирование

нормативных актов и структуру соответствующих подразделений.

Особое внимание заслуживает четвертая

составляющая информационной безопасности - программно-технические способы и

средства обеспечения информационной безопасности. Данная составляющая

непосредственно связана с совершенствованием программного обеспечения и

аппаратных средств приема, передачи, разрушения и защиты информации.

Однако самое важное, что общая картина

информационной безопасности Беларуси свидетельствует о наличии надежной

инфраструктуры, присущей только сильному государству. Все составляющие

информационной безопасности в Беларуси являют собой четко выстроенную систему с

высокой динамикой развития. И это является необходимой почвой суверенного

развития, без которой не может вырасти региональный лидер.

.3 Методы обеспечения безопасности в сети

Internet

Атака на компьютерную систему - это действие,

предпринимаемое злоумышленником, которое заключается в поиске и использовании

той или иной уязвимости. Таким образом, атака - это реализация угрозы.

Решить проблемы безопасности призвана

криптография - наука об обеспечении безопасности данных. Криптография и

построенные на ее основе системы призваны решать следующие задачи:

· Конфиденциальность. Информация должна быть

защищена от несанкционированного доступа как при хранении, так и при передаче.

Доступ к информации может получить только тот, для кого она предназначена.

Обеспечивается шифрованием.

· Аутентификация. Необходимо

однозначно идентифицировать отправителя, при однозначной идентификации

отправитель не может отказаться от послания. Обеспечивается электронной

цифровой подписью и сертификатом.

· Целостность. Информация должна быть

защищена от несанкционированного изменения как при хранении, так и при

передаче. Обеспечивается электронной цифровой подписью.

В соответствии с названными задачами основными

методами обеспечения безопасности выступают шифрование, цифровая подпись и

сертификаты [8, 224 с.].

Любая система шифрования работает по

определенной методологии, включая в себя

· один или более алгоритмов шифрования

(математических формул);

· ключи, используемые этими

алгоритмами;

· также систему управления ключами.

Так выглядит схема шифрования:

Технология цифровой подписи использует:

· либо секретный ключ (оба участника сделки

применяют один и тот же ключ);

· либо открытый ключ (требуется пара

ключей - открытый и личный).

Электронный сертификат представляет собой

цифровой документ, который связывает открытый ключ с определенным пользователем

или приложением.

Ниже рассмотрим программное обеспечение, которое

предназначено для обеспечения безопасности в сети. Сюда можно отнести:

) Межсетевые экраны firewalls;

2) Трансляция сетевых адресов (NAT);

) Прокси-серверы;

) Системы обнаружения атак

(IDS);

) Электронная цифровая подпись;

) Понятие электронного сертификата;

) Виртуальные частные сети (VPN)

[14].

Межсетевой экран или сетевой экран - комплекс

аппаратных или программных средств, осуществляющий контроль и фильтрацию

проходящих через него сетевых пакетов в соответствии с заданными правилами.

Основной задачей сетевого экрана является защита

компьютерных сетей или отдельных узлов от несанкционированного доступа. Также

сетевые экраны часто называют фильтрами, так как их основная задача - не

пропускать (фильтровать) пакеты, не подходящие под критерии, определённые в

конфигурации.

Брандма́уэр

(нем. Brandmauer) - заимствованный

из немецкого языка термин, являющийся аналогом английского firewall в его

оригинальном значении (стена, которая разделяет смежные здания, предохраняя от

распространения пожара).

Межсетевые экраны имеют следующие типичные

возможности:

1) фильтрация доступа к заведомо незащищенным

службам;

2) препятствование получению закрытой

информации из защищенной подсети, а также внедрению в защищенную подсеть ложных

данных с помощью уязвимых служб;

) контроль доступа к узлам сети;

) может регистрировать все попытки

доступа как извне, так и из внутренней сети, что позволяет вести учёт

использования доступа в Интернет отдельными узлами сети;

) регламентирование порядка доступа к

сети;

) уведомление о подозрительной

деятельности, попытках зондирования или атаки на узлы сети или сам экран;

Также к методам обеспечения безопасности в сетях

можно отнести трансляцию сетевых адресов или NAT (от англ. Network

Address

Translation

- «преобразование сетевых адресов»). NAT - это механизм в сетях TCP/IP,

позволяющий преобразовывать IP-адреса транзитных пакетов.

Принимая пакет от локального компьютера, роутер

смотрит на IP-адрес назначения. Если это локальный адрес, то пакет пересылается

другому локальному компьютеру. Если нет, то пакет надо переслать наружу в

интернет. Но ведь обратным адресом в пакете указан локальный адрес компьютера,

который из интернета будет недоступен. Поэтому роутер «на лету» производит

трансляцию IP-адреса и порта и запоминает эту трансляцию у себя во временной

таблице. Через некоторое время после того, как клиент и сервер закончат

обмениваться пакетами, роутер сотрет у себя в таблице запись о n-ом порте за

сроком давности.выполняет три важных функции

1. Позволяет сэкономить IP-адреса через

трансляцию нескольких внутренних IP-адресов в один внешний публичный IP-адрес.

По такому принципу построено большинство сетей в мире: на небольшой район

домашней сети местного провайдера или на офис выделяется 1 публичный (внешний)

IP-адрес, за которым работают и получают доступ интерфейсы с приватными

(внутренними) IP-адресами.

2. Позволяет предотвратить или ограничить

обращение снаружи ко внутренним хостам, оставляя возможность обращения изнутри

наружу. При инициации соединения изнутри сети создаётся трансляция. Ответные

пакеты, поступающие снаружи, соответствуют созданной трансляции и поэтому

пропускаются. В противном же случае они не пропускаются.

Прокси-серверы (от англ. proxy - представитель,

уполномоченный) также являются методами обеспечения безопасности в сетях,

которые представляют собой комплекс программ, позволяющий клиентам выполнять

косвенные запросы к другим сетевым службам. Сначала клиент подключается к

прокси-серверу и запрашивает какой-либо ресурс (например, e-mail),

расположенный на другом сервере. Затем прокси-сервер либо подключается к

указанному серверу и получает ресурс у него, либо возвращает ресурс из

собственного кэша (в случаях, если прокси имеет свой кэш). В некоторых случаях

запрос клиента или ответ сервера может быть изменён прокси-сервером в

определённых целях. Также прокси-сервер позволяет защищать клиентский компьютер

от некоторых сетевых атак и помогает сохранять анонимность клиента.

Чаще всего прокси-серверы применяются для

следующих целей:

) Обеспечение доступа с компьютеров локальной

сети в Интернет.

2) Кэширование данных: если часто

происходят обращения к одним и тем же внешним ресурсам, то можно держать их

копию на прокси-сервере и выдавать по запросу, снижая тем самым нагрузку на

канал во внешнюю сеть и ускоряя получение клиентом запрошенной информации.

) Сжатие данных: прокси-сервер загружает

информацию из Интернета и передаёт информацию конечному пользователю в сжатом

виде. Такие прокси-серверы используются в основном с целью экономии сетевого

трафика клиента.

) Защита локальной сети от внешнего

доступа: например, можно настроить прокси-сервер так, что локальные компьютеры

будут обращаться к внешним ресурсам только через него, а внешние компьютеры не

смогут обращаться к локальным вообще.

) Ограничение доступа из локальной сети к

внешней: например, можно запретить доступ к определённым веб-сайтам,

устанавливать квоты на трафик или полосу пропускания, фильтровать рекламу и

вирусы.

) Анонимизация доступа к различным

ресурсам. Прокси-сервер может скрывать сведения об источнике запроса или

пользователе.

) Обход ограничений доступа.

Прокси-серверы популярны среди пользователей стран, где доступ к некоторым

ресурсам ограничен законодательно и фильтруется.

Системы обнаружения вторжений используются для

обнаружения некоторых типов вредоносной активности, которая может нарушить

безопасность компьютерной системы. К такой активности относятся сетевые атаки

против уязвимых сервисов, атаки, направленные на повышение привилегий,

неавторизованный доступ к важным файлам, а также действия вредоносного

программного обеспечения (компьютерных вирусов, троянов и червей)

Обычно архитектура СОВ включает:

· сенсорную подсистему, предназначенную для сбора

событий, связанных с безопасностью защищаемой системы;

· подсистему анализа, предназначенную

для выявления атак и подозрительных действий на основе данных сенсоров;

· хранилище, обеспечивающее накопление

первичных событий и результатов анализа;

· консоль управления, позволяющая

конфигурировать СОВ, наблюдать за состоянием защищаемой системы и СОВ,

просматривать выявленные подсистемой анализа инциденты.

Хотя и СОВ, и межсетевой экран относятся к

средствам обеспечения информационной безопасности, межсетевой экран отличается

тем, что ограничивает поступление на хост или подсеть определенных видов

трафика для предотвращения вторжений и не отслеживает вторжения, происходящие

внутри сети. СОВ, напротив, пропускает трафик, анализируя его и сигнализируя

при обнаружении подозрительной активности. Обнаружение нарушения безопасности

проводится обычно с использованием эвристических правил и анализа сигнатур

известных компьютерных атак.

Электронная цифровая подпись (ЭЦП) также

является методам обеспечения безопасности в сетях. ЭЦП предназначена для:

удостоверения информации, составляющей общую часть электронного документа; подтверждения

подлинности и целостности электронного документа.

Электронная цифровая подпись - набор символов,

вырабатываемый средствами электронной цифровой подписи и являющийся

неотъемлемой частью электронного документа [15].

Средства электронной цифровой подписи -

программные и технические средства, обеспечивающие выработку и проверку

электронной цифровой подписи и имеющие сертификат соответствия или

удостоверение о признании сертификата, выданного в Национальной системе

сертификации Республики Беларусь.

Таким образом, ЭЦП является аналогом

собственноручной подписи физического лица, представленным как

последовательность символов, полученная в результате криптографического

преобразования электронных данных с использованием закрытого ключа ЭЦП,

позволяющая пользователю открытого ключа установить целостность и неизменность

этой информации, а также владельца закрытого ключа ЭЦП.

Использование электронной подписи позволяет

осуществить:

) Контроль целостности передаваемого

документа: при любом случайном или преднамеренном изменении документа подпись

станет недействительной, потому что вычислена она на основании исходного

состояния документа и соответствует лишь ему.

2) Защиту от изменений (подделки)

документа: гарантия выявления подделки при контроле целостности делает

подделывание нецелесообразным в большинстве случаев.

) Невозможность отказа от авторства. Так

как создать корректную подпись можно, лишь зная закрытый ключ, а он известен

только владельцу, он не может отказаться от своей подписи под документом.

) Доказательное подтверждение авторства

документа: зная закрытый ключ, владелец может доказать своё авторство подписи

под документом. В зависимости от документа могут быть подписаны такие детали

как: «автор», «внесённые изменения», «метка времени» и т. д.

Виртуальная частная сеть (англ. Virtual Private

Network - VPN) - обобщённое название технологий, позволяющих обеспечить одно

или несколько сетевых соединений (логическую сеть) поверх другой сети

(например, Интернет).

В зависимости от применяемых протоколов и назначений,

VPN может обеспечивать соединения трёх видов: узел-узел, узел-сеть и сеть-сеть.

По назначению виртуальные частные сети делятся

на:

) Intranet VPN;

2) Remote Access VPN;

) Extranet VPN;

) Internet VPN;

5) Client/Server VPN

Intranet VPN используют для объединения в единую

защищённую сеть нескольких распределённых филиалов одной организации,

обменивающихся данными по открытым каналам связи.Access VPN используют для

создания защищённого канала между сегментом корпоративной сети (центральным

офисом или филиалом) и одиночным пользователем, который, работая дома,

подключается к корпоративным ресурсам с домашнего компьютера, корпоративного

ноутбука, смартфона или интернет-киоскa.VPN используют для сетей, к которым

подключаются «внешние» пользователи (например, заказчики или клиенты). Уровень

доверия к ним намного ниже, чем к сотрудникам компании, поэтому требуется

обеспечение специальных «рубежей» защиты, предотвращающих или ограничивающих

доступ последних к особо ценной, конфиденциальной информации.VPN используется

для предоставления доступа к интернету провайдерами, обычно, если по одному

физическому каналу подключаются несколько пользователей. Протокол PPPoE стал

стандартом в ADSL-подключениях./Server VPN обеспечивает защиту передаваемых

данных между двумя узлами (не сетями) корпоративной сети. Особенность данного

варианта в том, что VPN строится между узлами, находящимися, как правило, в

одном сегменте сети, например, между рабочей станцией и сервером. Такая

необходимость очень часто возникает в тех случаях, когда в одной физической

сети необходимо создать несколько логических сетей. Например, когда надо

разделить трафик между финансовым департаментом и отделом кадров, обращающихся

к серверам, находящимся в одном физическом сегменте. Этот вариант похож на технологию

VLAN, но вместо разделения трафика, используется его шифрование.

информационный безопасность

логистика перевозка

ГЛАВА 2. ПРОЕКТИРОВАНИЕ WEB-УЗЛА С ПРИМЕНЕНИЕМ

СРЕДСТВ ЯЗЫКА HTML

.1 Язык HTML

(от англ. Hyper Text Markup Language - «язык

разметки гипертекста») - стандартный язык разметки документов во Всемирной

паутине. Большинство веб-страниц создаются при помощи языка HTML. Язык HTML

интерпретируется браузерами и отображается в виде документа в удобной для

человека форме.

Язык HTML был разработан британским учёным Тимом

Бернерсом-Ли приблизительно в 1986 - 1991 годах в стенах Европейского Центра

ядерных исследований в Женеве (Швейцария). HTML создавался как язык для обмена

научной и технической документацией, пригодный для использования людьми, не

являющимися специалистами в области вёрстки.документ является обычным текстовым

файлом, сохраненным в формате html. Этот файл может содержать обычный текст, а

также элементы, заключенные в значки "<" и ">".

Элементы HTML-документа, заключенные в угловые скобки, называются

HTML-дескрипторами или HTML-тэгами. Дескрипторы несут информацию о структуре и

особенностях форматирования web-страницы. Большинство дескрипторов являются

парными, то есть состоят из открывающей и закрывающей частей и воздействуют на текст,

помещенный между ними.

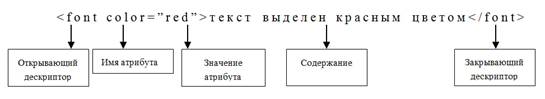

К основным понятиям языка также относится

понятие содержание. Содержанием называется все, что находится между открывающим

и закрывающим дескрипторами.

Дополнительные к дескрипторам параметры или

свойства элементов называются атрибутами, которые прописываются в открывающем

дескрипторе и отделяются друг от друга пробелами.

На рисунке ниже, показан пример структуры

элемента языка HTML.

Любой HTML-документ

должен иметь следующую структуру:

|

<HTML>

|

|

<HEAD>

|

|

<title>Название

html-документа</title>

|

|

<meta>

|

|

</HEAD>

|

|

<BODY>

|

|

Тело

html-документа

|

|

</BODY>

|

|

</HTML>

|

1. Раздел документа, ограниченный дескрипторами

<HTML> и </HTML> называется его заголовком. Он не отображается в

окне браузера и содержит служебную информацию, которую браузер использует для

своей работы.

· название html-документа, выделяемое парными

тэгами <title> и </title> отображается в заголовке окна

соответствующей web-страницы.

· самый распространенный вид поиска

информации в Internet - поиск по ключевым словам, при котором пользователь в

строку поиска вводит одно или несколько ключевых слов, которые однозначно

должны описывать соответствующую предметную область. Дескриптор <meta>

обеспечивает возможность задания ключевых слов для web-страницы с целью

облегчения ее поиска пользователями.

2. Раздел документа, ограниченный дескрипторами

<BODY> и </BODY> называется его телом. В этом разделе размещается

текстовая и графическая информация, таблицы и другие элементы содержимого

страницы, которые увидят посетители, зашедшие на сайт.

2.2 Создание главной страницы сайта (см.

Приложение 2)

<html>

<head>

<title>Главная

страница</title>

<link href =

"style.css" type = "text/css" media = "all" rel =

"stylesheet" />

</head>

<body>

<img src="images/background_image3.jpg"

width="100%"

class="background_image">

<div id="container">

<div id="header">

<form>

<input type="button"

value="Главная">

onClick='location.href="index.html"'

style="background-

image:url(images/button2_image.jpg)">

<input type="button"

value="Информация">

onClick='location.href="information.html"'>

<input type="button"

value="Тарифы">

onClick='location.href="tarif_0.html"'>

<input type="button"

value="Контакты">

onClick='location.href="contact.html"'>

</form>

<div id="content">

<center>

<marquee width="800"

height="100" direction="right" scrollamount="1"

style="background-image:url(images/marquee_image.jpg)">

<img

src="marquee/marquee1.jpg" width="130"

height="100" border="0">

<img

src="marquee/marquee2.jpg" width="130"

height="100" border="0">

<img

src="marquee/marquee3.jpg" width="130"

height="100" border="0">

<img

src="marquee/marquee4.jpg" width="130"

height="100" border="0">

<img

src="marquee/marquee5.jpg" width="130"

height="100" border="0">

<img

src="marquee/marquee6.jpg" width="130"

height="100" border="0">

</marquee>

</center>

<Hr width="100%">

<br><br>

<center>

<img

src="images/main.jpg" width="800px"

height="400px">

</center>

<br><br>

Этот сайт объединяет три фирмы, которые

осуществляют грузовые и пассажирские перевозки. Здесь вы можете ознакомиться с

тарифами перевозок, узнать телефоны и местоположение фирм.

</div>

<div id="footer">

</div>

</div>

</body>

</html>

.3 Создание страницы «Информация» (см.

Приложение 3)

<html>

<head>

<title>Информация</title>

<link href =

"style.css" type = "text/css" media = "all" rel =

"stylesheet" />

</head>

<body>

<img

src="images/background_image3.jpg" width="100%"

class="background_image">

<div id="container">

<div id="header">

<form>

<input type="button"

value="Главная">

onClick='location.href="index.html"'>

<input type="button"

value="Информация">

onClick='location.href="information.html"'

style="background-

image:url(images/button2_image.jpg)">

<input type="button"

value="Тарифы">

onClick='location.href="tarif_0.html"'>

<input type="button"

value="Контакты">

onClick='location.href="contact.html"'>

</form>

</div>

<div id="content">

<div>ИНФОРМАЦИЯ

</div>

<br><br>

<SCRIPT

LANGUAGE="JavaScript">over1() {document.pic1.src="marquee/marquee1.jpg"}out1()

{document.pic1.src="marquee/marquee2.jpg"}over2()

{document.pic2.src="marquee/marquee3.jpg"}out2()

{document.pic2.src="marquee/marquee4.jpg"}over3()

{document.pic3.src="marquee/marquee5.jpg"}out3() {document.pic3.src="marquee/marquee6.jpg"}

<!--конец

JS-->

</SCRIPT>

<div>Грузоперевозки</div>

<div>

<br>Перевозим все виды грузов. Большой

выбор способов перевозки,

скорость и качество работы гарантировано.

Опытные водители. Новые

машины. Доступные цены.<br>

<a

class="all_links"

href="tarif_1.html">[ТАРИФЫ]</a>

| <a>

href="contact.html">[КОНТАКТЫ]</a>

</div>

<div>

<a

onMouseOver="over1()" onMouseOut="out1()" >

<img

src="marquee/marquee2.jpg" name="pic1"

width="200" height="160"

border="0">

</a>

</div>

<Hr width="100%">

<br>

<div>

<br>Большой выбор перевозок. Также

возможны пассажирские

перевозки. водители с большим стажем работы,

Перевозки в другие

страны.<br>

<a>ТАРИФЫ]</a>

| <a

class="all_links"

href="contact.html">[КОНТАКТЫ]</a>

</div>

<div>

<a

onMouseOver="over2()" onMouseOut="out2()">

<img

src="marquee/marquee4.jpg" name="pic2"

width="200" height="160"

border="0">

</a>

</div>

<Hr width="100%">

<br>

<div>Пассажирские

перевозки</div>

<div>

<br>Туристические автобусы. Удобные салоны

автобусов, мягкие

кресла. Вежливый персонал. Возможны заказы

автобусов для свадеб.

Школьные автобусы. Автобусы разной

вместимости.<br> <a

class="all_links"

href="tarif_3.html">[ТАРИФЫ]</a>

| <a>

href="contact.html">[КОНТАКТЫ]</a>

</div>

<div>

<a

onMouseOver="over3()" onMouseOut="out3()">

<img

src="marquee/marquee6.jpg" name="pic3"

width="200" height="160"

border="0">

</a>

</div>

</div>

</div>

<div id="footer">

</div>

</body>

</html>

.4 Создание страницы «Тарифы» (см. Приложение

4).

<!--до следующего комментария все одинаково

на всех страницах,

подробное объяснение в index.html-->

<html>

<head>

<title>Тарифы</title>

<link href =

"style.css" type = "text/css" media = "all" rel =

"stylesheet" />

</head>

<body>

<img

src="images/background_image3.jpg" width="100%"

class="background_image">

<div id="container">

<div id="header">

<form>

<input type="button"

value="Главная">

onClick='location.href="index.html"'>

<input type="button"

value="Информация">

onClick='location.href="information.html"'>

<input type="button"

value="Тарифы">

onClick='location.href="tarif_0.html"'

style="background-

image:url(images/button2_image.jpg)">

<input type="button"

value="Контакты">

onClick='location.href="contact.html"'>

</form>

</div>

<div id="content">

<!--конец всего одинакового-->

<!--текст со стилем, установленным в классе

"pages_body_title" в

таблице стилей-->

<div>ТАРИФЫ</div>

<html>

<head>

<title>Тарифы</title>

<link href =

"style.css" type = "text/css" media = "all" rel =

"stylesheet" />

</head>

<body>

class="background_image">

<div id="container">

<div id="header">

<form>

<input type="button"

value="Главная">

onClick='location.href="index.html"'>

<input type="button"

value="Информация">

onClick='location.href="information.html"'>

<input type="button"

value="Тарифы">

onClick='location.href="tarif_0.html"'

style="background-

image:url(images/button2_image.jpg)">

<input type="button"

value="Контакты">

onClick='location.href="contact.html"'>

</form>

</div>

<div id="content">

<div>ТАРИФЫ</div>

<table border="0"

style="margin-top:30px" align="center"

width="800">

<tr>

<td>

<center>

<Hr width="100%">

<img

src="marquee/marquee3.jpg" width="200"

height="160"><br>

<Hr width="100%">

<a href="tarif_2.html">Тарифы

DELLA</a>

<Hr width="100%">

</center>

</td>

<td>

<center>

<Hr width="100%">

<img

src="marquee/marquee5.jpg" width="200"

height="160"><br>

<Hr width="100%">

<a href="tarif_3.html">Тарифы

TransPark</a>

<Hr width="100%">

</center>

</td>

<td>

<center>

<Hr width="100%">

<img

src="marquee/marquee1.jpg" width="200"

height="160"><br>

<Hr width="100%">

<a href="tarif_1.html">Тарифы

FarPost</a>

<Hr width="100%">

</center>

</td>

</tr>

</table>

</div>

<div id="footer">

</div>

</div>

</body>

</html>

.5 Создание страницы «Контакты» (см.

Приложение

5).

<html>

<head>

<title>Контакты</title>

<link href =

"style.css" type = "text/css" media = "all" rel =

"stylesheet" />

</head>

<body>

<img src="images/background_image3.jpg"

width="100%"

class="background_image">

<div id="container">

<div id="header">

<form>

<input type="button"

value="Главная">

onClick='location.href="index.html"'>

<input type="button"

value="Информация">

onClick='location.href="information.html"'>

onClick='location.href="tarif_0.html"'>

<input type="button"

value="Контакты">

onClick='location.href="contact.html"'

style="background-

image:url(images/button2_image.jpg)">

</form>

</div>

<div id="content">

<div>КОНТАКТНАЯ

ИНФОРМАЦИЯ</div>

<br><br>

<table border="0"

width="800" height="700"

background="images/table_background.jpg"

align="center">

<tr>

<td>

<img

src="images/map1.jpg" width="250" height="210"

style="padding:10px">

</td>

<td>

<br>Телефон:

(555)555-34-34

<br>Адрес: г.Минск, ул. Калиновского, дом

23

<br>График работы: пн-сб - с 10:00 до

20:00

</td>

</tr>

<tr>

<td>

<img

src="images/map2.jpg" width="250" height="210"

style="padding:10px">

</td>

<td>

<br>Телефон:

(555)555-68-93

<br>Адрес: г.Минск, ул. Свердлова, дом 6

<br>График работы: пн-пт - с 09:00 до

18:00

</td>

</tr>

<tr>

<td>

<img

src="images/map3.jpg" width="250" height="210"

style="padding:10px">

</td>

<td>

<br>Телефон:

(555)555-23-01

<br>Адрес: г.Минск, ул. Белинского, дом

14/2

<br>График работы: вт-сб - с 08:00 до

23:00

</td>

</tr>

</table>

</div>

<div id="footer">

</div>

</div>

</body>

</html>

ЗАКЛЮЧЕНИЕ

Данная работа

посвящена вопросам

прикладного информационного обеспечения в логистике. Логистическая

информационная система - интерактивная структура, включающая персонал,

оборудование и программное обеспечение, которые объединены информационным

потоком, используемым логистическим менеджментом для планирования,

регулирования, контроля и анализа функционирования логистической системы.

По результатам

исследования можно сделать следующие выводы:

) В процессе

исследования были изучены различные возможности обеспечения

безопасности в сети Internet. Следует отметить, что существует огромное число

программного обеспечения, обеспечивающего безопасность в сети, как по методам

защиты, так и по целям.

) Проанализировав законодательную

базу в области информационной безопасности, можно сделать выводы, что

международное законодательство и законодательство Республики Беларусь уделяют

этому вопросу большое внимание. Поэтому при

разработке различных видов заданий и упражнений необходимо учитывать эти

особенности.

) Что касается

практической части, то можно сказать, что её цель и задачи были успешно

реализованы. Был разработан web-сайт,

информационного обеспечения в логистике. Этот сайт объединяет три фирмы,

которые осуществляют грузовые и пассажирские перевозки. В нём отражена

информация о видах и тарифах перевозок, а также

отражена контактная информация, такая как: номера телефонов и местоположение

фирм.

Внедрение современных информационных

технологий позволяет сократить время, требуемое на подготовку конкретных

маркетинговых и производственных проектов, уменьшить непроизводительные затраты

при их реализации, исключить возможность появления ошибок в подготовке

бухгалтерской, технологической и других видов документации, что дает коммерческой

компании прямой экономический эффект.

СПИСОК ИСПОЛЬЗОВЛННЫХ ИСТОЧНИКОВ

1. Варфоломеев

А.А.

Основы информационной

безопасности

// Учебное пособие. - М.,

2008.

2. Григорьев

В.Л. Об оценке соответствия автоматизированных систем требованиям безопасности

// Управление защитой информации №2, Том 11, 2007. - с. 209-218.

. Домарев

В.В. Безопасность информационных технологий. Системный подход // - М.:

Издательство ТИД «ДС»,

2004.

- 992

с.

. Домарев

В.В. Защита информации и безопасность компьютерных систем // - К.: Издательство

«ДиаСофт», 1999. - 480 с.

. Конституция

Республики Беларусь // Минск: Издательство

«Амалфея», 2011.

- с. 48.

. Криштофик

А.М., Анищенко В.В. Состояние и направления развития нормативно-методической

базы в области безопасности информационных технологий // Управление защитой

информации №4, Том 10, 2006. - с. 437-448.

. Мамаев

М., Петренко С. Технологии защиты информации в Интернете. Специальный

справочник // - СПб.: Издательство

«Питер»,

2002. - с. 640-652.

. Моисеенко

Е.В. Сетевая экономика // Учебное пособие. - Владивосток,

ВГУЭС, 2007. - 224 с.

. Об

информации, информатизации и защите информации: Закон Республики Беларусь, 10

ноября 2008 г. №455-3 // Национальный реестр правовых актов Республики

Беларусь. - 2008.

. Об

утверждении Концепции национальной безопасности Республики Беларусь. Изменения

и дополнения // Национальный реестр правовых актов Республики Беларусь, 2012

г., №8, 1/13223

. Ожегов

С.И., Шведова Н.Ю. Толковый словарь русского языка //

-М.:

Издательство «Азъ»,

1992. -

с.

257.

. Шаньгин

В.Ф.,

Романец Ю.В., Тимофеев П.А. Защита

информации в компьютерных системах и сетях //

- М.:

Издательство «Радио

и связь»,

2001.

- с. 65-78,

98-115,

260-274.