Технология беспроводной связи Wi-Fi и Вluetooth

СОДЕРЖАНИЕ

ВВЕДЕНИЕ 8

. БЕСПРОВОДНАЯ СВЯЗЬ

ТЕХНОЛОГИИ WI - FI 11

.1 Описание протоколов

безопасности беспроводной сети Wi -Fi 13

.2 Сравнение протоколов

безопасности WEP и WPA в сети Wi -Fi. 18

.3 Практическая реализация

атак на протоколы безопасности WEP и WPA в сеть Wi -Fi. 20

.4 Выводы по разделу 30

. ТЕХНОЛОГИЯ GSM 32

.1 Механизмы защиты от НСД в

технологии GSM. 33

.2 Обеспечение секретности

абонента 36

.3 Уязвимости аутентификации

абонента 41

.4 Выводы по разделу 44

. ТЕХНОЛОГИЯ БЛИЖНЕЙ

БЕСПРОВОДНОЙ РАДИОСВЯЗИ BLUETOOTH 46

.1 Спецификации Bluetooth 47

.2. Инициализация

соединенияBluetooth 50

.3 Механизмы безопасности

Bluetooth 52

.4 Виды атак на технологию

беспроводной связи Bluetooth 54

.5 Выводы по разделу 56

. БЕЗОПАСНОСТЬ ЖИЗНИ И

ДЕЯТЕЛЬНОСТИ ЧЕЛОВЕКА 58

.1 Анализ условий труда 58

.2 Техника безопасности 63

.3 Производственная санитария

и гигиена труда 64

.4 Пожарная профилактика 68

.5 Защита окружающей среды 69

.6 Гражданская защита 70

. ТЕХНИКО-ЭКОНОМИЧЕСКОЕ

ОБОСНОВАНИЕ 71

.1 Характеристика научно-исследовательских

решений 71

.2 Расчет сметной стоимости

научно исследовательской работы 71

ВЫВОДЫ 79

ПЕРЕЧЕНЬ ССЫЛОК 81

ПЕРЕЧЕНЬ СОКРАЩЕНИЙ И УСЛОВНЫХ

ОБОЗНАЧЕНИЙ

СПС - Сотовая подвижная связь.

ПО - Программное обеспечение. - Global System for Mobile.- Fi - Wireless

fidelity.

НИР - Научно исследовательская работа.

НИЛ - Научно исследовательская лаборатория.- Virtual Private Network.-

Ciphering Mode Command.- Temporary mobile subscriber identify.

АС - Абонентская станция.

ИБ - Информационная безопасность.- Bluetooth.- Bluetooth device address.

ЧМС - Человек - Машина - Среда.

ВВЕДЕНИЕ

Беспроводная связь - в первую очередь - возможность передачи информации

на расстояния без кабельной системы. Преимущество беспроводной связи - простота

установки. Когда не требуется прокладывать физические провода до офиса,

процедура установки может быть быстрой и экономически эффективной. Беспроводная

связь упрощает также подключение труднодоступных объектов, таких как складские

и заводские помещения. Затраты на построение беспроводной связи обходятся

дешевле, поскольку при этом ликвидируются проблемы с организацией прокладки

проводов и затраты, связанные с этим процессом.

В беспроводной связи наиболее распространенными и известными на

сегодняшний день являются три семейства технологий передачи информации, такие

как Wi - Fi, GSM, Bluetooth. Эти технологии детально рассматриваются в плане

защищенности от возможных атак.

Существующие протоколы беспроводной связи изначально наделены средствами

обеспечения безопасности, которые будут проанализированы на стойкость к атакам

злоумышленника, выделены основные преимущества и недостатки протоколов в плане

защищенности.

Технология Wi-Fi (сокращение от wireless fidelity - "Беспроводная

надёжность") применяется при соединении большого количества компьютеров.

Другими словами, это беспроводное подключение к сети. Одна из самых

перспективных технологий на сегодняшний день в области компьютерной связи.-

(Global System for Mobile Communications - глобальная система связи с

подвижными объектами). Технология GSM родилась в недрах компании Group Special

Mobile, от которой и получила сокращение GSM, однако со временем сокращение

получило другую расшифровку Global System for Mobile.- это технология

беспроводной передачи данных малой мощности, разрабатываемая с целью замены

существующих проводных соединений персональных офисной и бытовой техники с

широким спектром переносных устройств, таких, как мобильные телефоны и

гарнитуры к мобильным телефонам, датчики сигнализации и телеметрии, электронные

записные книжки и карманные компьютеры.

1.

БЕСПРОВОДНАЯ СВЯЗЬ ТЕХНОЛОГИИ WI - FI

Fi - это современная технология беспроводного доступа в интернет. Доступ

в интернет по технологии Wi-Fi осуществляется посредством специальных радио-точек

доступа.(AP Access Point)[1].

Существует такие разновидности Wi - Fi сетей:

- 801.11a;

- 801.11b;

- 801.11g;

- 801.11n.

Первая работает на частоте 5 ГГц, остальные на частоте 2.4ГГц. Каждый тип

имеет разную пропускную способность (максимально теоретически возможную

скорость):

- для 801.11a это 54 Мбит/c;

- для 801.11b это 11 Мбит/c;

- для 801.11g это 54 Мбит/с;

- для 801.11n это 600 Мбит/с.

Любая беспроводная сеть состоит как минимум из двух базовых компонентов -

точки беспроводного доступа, клиента беспроводной сети (режим ad-hoc, при

котором клиенты беспроводной сети общаются друг с другом напрямую без участия

точки доступа)[1]. Стандартами беспроводных сетей 802.11a/b/g предусматривается

несколько механизмов обеспечения безопасности, к которым относятся различные

механизмы аутентификации пользователей и реализация шифрования при передаче

данных. Подключиться к сети Wi-Fi можно с помощью ноутбуков, карманных

компьютеров, смартфонов, оснащенных специальным оборудованием[1]. На

сегодняшний день практически все современные портативные и карманные компьютеры

являются Wi-Fi-совместимыми[1].

Если же ноутбук не оснащен специальным оборудованием, то можно легко

использовать эту удобную технологию, необходимо, лишь в PCMCIA-слот компьютера

установить специальную Wi-Fi-карточку, или через USB-порт подключить внешнее

Wi-Fi-устройство. Для подключения к Wi-Fi сети, достаточно просто попасть в

радиус действия (100-300 м.) беспроводной точки доступа Wi-Fi.

Преимущества Wi-Fi[1]:

- простой и удобный способ подключения к услуге;

- отсутствие необходимости подключения дополнительных устройств

- модемов, телефонных линий, выделенных каналов для соединения с сетью

Интернет;

- простой способ настройки компьютера;

- нет зависимости от времени использования услуги, оплата

только за используемый Интернет - трафик;

- скорость приема/передачи данных - до 54 Мбит/с;

- защищенность передачи данных;

- постоянно расширяемая сеть точек доступа Wi-Fi.

Рассмотрим недостатки Wi-Fi. Частотный диапазон и эксплуатационные

ограничения в различных странах неодинаковы. Во многих европейских странах

разрешены два дополнительных канала, которые запрещены в США; В Японии есть ещё

один канал в верхней части диапазона, а другие страны, например Испания,

запрещают использование низкочастотных каналов. Более того, некоторые страны,

например Россия, Беларусь и Италия, требуют регистрации всех сетей Wi-Fi,

работающих вне помещений, или требуют регистрации Wi-Fi-оператора.

В России точки беспроводного доступа, а также адаптеры Wi-Fi с ЭИИМ,

превышающей 100 мВт (20 дБм), подлежат обязательной регистрации[2].

На Украине использование Wi-Fi без разрешения Украинского

государственного центра радиочастот «Український державний центр радіочастот»,

возможно лишь в случае использования точки доступа со стандартной всенаправленной

антенной (<6 Дб, мощность сигнала ≤ 100 мВт на 2.4 ГГц и ≤ 200

мВт на 5 ГГц). Для внутренних (использование внутри помещения) потребностей

организации (Решение Национальной комиссии по регулированию связи Украины № 914

от 2007.09.06) В случае сигнала большей мощности либо предоставления услуг

доступа в Интернет, либо к каким-либо ресурсам, необходимо регистрировать

передатчик и получить лицензию[2].

1.1

Описание протоколов безопасности беспроводной сети Wi -Fi

Все современные беспроводные устройства (точки доступа, беспроводные

адаптеры и маршрутизаторы) поддерживают протокол безопасности WEP (Wired

Equivalent Privacy), который был изначально заложен в спецификацию беспроводных

сетей IEEE 802.11.Протокол WEP используется для обеспечения конфиденциальности

и защиты передаваемых данных авторизированных пользователей беспроводной сети

от прослушивания. Существует две разновидности WEP: WEP-40 и WEP-104,

различаются только длиной ключа. В настоящее время данная технология является

устаревшей, так как ее взлом может быть осуществлен всего за несколько минут.

Тем не менее, она продолжает широко использоваться. Для безопасности в сетях

Wi-Fi рекомендуется использовать WPA[2].

В протоколе безопасности WEP есть множество слабых мест:

- механизмы обмена ключами и проверки целостности данных;

- малая разрядность ключа и вектора инициализации;

- способ аутентификации;

- алгоритм шифрования.

Данный протокол, является своего рода протоколом, аналогом проводной

безопасности (во всяком случае, расшифровывается он именно так), однако реально

никакого эквивалентного проводным сетям уровня безопасности он, конечно же, не

предоставляет[2]. Протокол WEP позволяет шифровать поток передаваемых данных на

основе алгоритма RC 4 с ключом размером 64 или 128 бит. Данные ключи имеют так

называемую статическую составляющую длиной от 40 до 104 бит и дополнительную

динамическую составляющую размером 24 бита, называемую вектором инициализации

(Initialization Vector, IV)[2].

Процедура WEP-шифрования выглядит следующим образом: первоначально

передаваемые в пакете данные проверяются на целостность (алгоритм CRC-32),

после чего контрольная сумма (integrity check value, ICV) добавляется в

служебное поле заголовка пакета. Далее генерируется 24-битный вектор

инициализации, (IV) и к нему добавляется статический (40-или 104-битный)

секретный ключ. Полученный таким образом 64-или 128-битный ключ и является

исходным ключом для генерации псевдослучайного числа, использующегося для

шифрования данных[2]. Далее данные шифруются с помощью логической операции XOR

с псевдослучайной ключевой последовательностью, а вектор инициализации

добавляется в служебное поле кадра (рис. 1.1).

Рисунок 1.1 - Формат кадра WEP

Кадр WEP включает в себя следующие поля:

- незашифрованная часть;

- вектор инициализации (англ. Initialization Vector) (24 бита);

- пустое место (англ. Pad) (6 бит);

- идентификатор ключа (англ. Key ID) (2 бита);

- зашифрованная часть;

- данные;

- контрольная сумма (32 бита).

Инкапсуляция данных в WEP происходит следующим образом (рис. 1.2.):

- контрольная сумма от поля «данные» вычисляется по алгоритму CRC32 и

добавляется в конец кадра;

- данные с контрольной суммой шифруются алгоритмом RC4,

использующим в качестве ключа SEED;

- проводится операция XOR над исходным текстом и шифртекстом;

- в начало кадра добавляется вектор инициализации и

идентификатор ключа.

Рисунок 1.2 - Инкапсуляция WEP

Декапсуляция данных в WEP происходит следующим образом (рис. 1.3):

- к используемому ключу добавляется вектор инициализации;

- происходит расшифрование с ключом, равным SEED;

- проводится операция XOR над полученным текстом и

шифротекстом;

- проверяется контрольная сумма.

Рисунок 1.3 - Декапсуляция WEP

Протокол безопасности WEP предусматривает два способа аутентификации

пользователей: открытая и общая аутентификация. При использовании открытой

аутентификации, любой пользователь может получить доступ в беспроводную сеть.

Однако даже при использовании открытой системы допускается использование

WEP-шифрования данных. Протокол WEP имеет ряд серьёзных недостатков и не

является для взломщиков труднопреодолимым препятствием[2].

В 2003 году был представлен следующий протокол безопасности - WPA (Wi-Fi

Protected Access). Главной особенностью этого протокола является технология

динамической генерации ключей шифрования данных, построенная на базе протокола

TKIP (Temporal Key Integrity Protocol), представляющего собой дальнейшее

развитие алгоритма шифрования RC4. WPA поддерживается шифрование в соответствии

со стандартом AES (Advanced Encryption Standard, усовершенствованный стандарт

шифрования), который имеет ряд преимуществ над используемым в WEP RC4,

например, гораздо более стойкий криптоалгоритм.

Некоторые отличительные особенности WPA:

- обязательная аутентификация с использованием EAP;

- система централизованного управления безопасностью,

возможность использования в действующих корпоративных политиках безопасности.

Суть протокола WPA можно выразить определенной формулой:

WPA = 802.1X + EAP + TKIP + MIC

, по сути, является суммой нескольких технологий. В протоколе WPA

используется расширяемый протокол аутентификации (EAP) как основа для механизма

аутентификации пользователей. Непременным условием аутентификации является

предъявление пользователем свидетельства (иначе называют мандатом),

подтверждающего его право на доступ в сеть. Для этого права пользователь

проходит проверку по специальной базе зарегистрированных пользователей. Без

аутентификации работа в сети для пользователя будет запрещена. База

зарегистрированных пользователей и система проверки в больших сетях, как

правило, расположены на специальном сервере (чаще всего RADIUS). Но следует

отметить, что WPA имеет упрощённый режим. Этот режим получил название

Pre-Shared Key (WPA-PSK). При применении режима PSK необходимо ввести один

пароль для каждого отдельного узла беспроводной сети (беспроводные

маршрутизаторы, точки доступа, мосты, клиентские адаптеры). Если пароли

совпадают с записями в базе, пользователь получит разрешение на доступ в

сеть[2].

Стандарт 'IEEE 802.1X' определяет процесс инкапсуляции данных EAP,

передаваемых между запрашивающими устройствами (клиентами), системами,

проверяющими подлинность (точками беспроводного доступа), и серверами проверки

подлинности (RADIUS).(англ. Extensible Authentication Protocol, расширяемый

протокол аутентификации) - в телекоммуникациях расширяемая инфраструктура

аутентификации, которая определяет формат посылки и описана документом RFC

3748. Протоколы WPA и WPA2 поддерживают пять типов EAP как официальные

инфраструктуры аутентификации (всего существует порядка 40 типов EAP); для

беспроводных сетей актуальны EAP-TLS, EAP-SIM, EAP-AKA, PEAP, LEAP и EAP-TTLS.-

протокол целостности временного ключа (англ. Temporal Key Integrity Protocol) в

протоколе защищённого беспроводного доступа WPA (Wi-Fi Protected Access). Был

предложен Wi-Fi Alliance для замены уязвимого протокола WEP при сохранении

инсталлированной базы беспроводного оборудования заменой программного

обеспечения. TKIP вошел в стандарт IEEE 802.11i как его часть.TKIP, в отличие

от протокола WEP использует более эффективный механизм управления ключами, но

тот же самый алгоритм RC4 для шифрования данных[2]. Согласно протоколу TKIP,

сетевые устройства работают с 48-битовым вектором инициализации (в отличие от

24-битового вектора инициализации протокола WEP) и реализуют правила изменения

последовательности его битов, что исключает повторное использование ключей и

осуществление replay-атак. В протоколе TKIP предусмотрены генерация нового

ключа для каждого передаваемого пакета и улучшенный контроль целостности

сообщений с помощью криптографической контрольной суммы MIC (Message Integrity

Code), препятствующей атакующему изменять содержимое передаваемых пакетов

(forgery-атака).

1.2 Сравнение протоколов безопасности WEP и WPA в сети Wi

-Fi.

(Wired Equivalent Privacy) - это наиболее распространённая система

шифрования данных. Эта система создаёт один или несколько специальных ключей,

которые, собственно, и зашифровывают трафик. Однако WEP, несмотря на её высокую

популярность, имеет существенный недостаток - это система статична, из-за чего

вардрайвер (взломщик беспроводных сетей), используя специальное программное

обеспечение, может перехватить передаваемые пакеты и, проанализировав их,

дешифровать, соответственно, получить оригинальный ключ. Самое главное, что для

того, чтобы взломать сеть, защищённую с помощью WEP, не потребуется какое-то

особое оборудование - достаточно иметь ноутбук с распространенным контроллером

Wi-Fi и несколько программ.

Дополнив протокол WEP другими технологиями обеспечения безопасности,

можно в некоторой степени защитить сети, не поддерживающие WPA или WPA2, но

даже эти методы рекомендуется использовать лишь на этапе перехода от

незащищенной беспроводной сети к защищенной, основанной на стандарте WPA.

Рекомендуется использование протокола WEP с проверкой подлинности 802.1X по

протоколу EAP-TLS с сертификатами пользователей и компьютеров и принудительным

периодическим выполнением проверки подлинности заново, использование протокола

WEP с проверкой подлинности 802.1X по протоколу PEAP-MS-CHAP v2 с политиками,

требующими применения надежных паролей пользователей, и принудительным

периодическим выполнением проверки подлинности заново[2].(Wi-FiProtectedAccess)

- эта система защиты беспроводного соединения более надёжна по сравнению с

предыдущей, однако изначально она создавалась как временное решение, пока не

появилась WPA2. Алгоритм шифрования WPA такой же, как у предыдущей системы, -

RC4, однако для защиты соединения используются динамические ключи, которые

регулярно меняются. Правда, данную систему защиты поддерживают далеко не

всеустройства, соответственно, используя WPA, могут возникнуть проблемы при

подключении. К тому же, для того чтобы идентифицировать пользователя необходим

дополнительный сервер Radius, хотя, можно обойтись и без него (WPA-PSK), в этом

случае у всех клиентов один пароль доступа в сеть.- на данный момент эта

система считается самой надежной из существующих, несмотря на то, что немногие

устройства поддерживают эту защиту. Алгоритм шифрования RC4 был изменён на AES.

Так же как в системе WPA, для опознавания клиента используется сервер Radius,

также есть и упрощённая система идентификации WPA2-PSK.

Отличие WEP,WPA,WPA2, в том, что WEP, WPA использует алгоритм RC4 - это

потоковый шифр он имеет слабую стойкость и не большую длину ключа, поэтому в WPA2

заменен RC4 на AES, который является блочным шифром.

Процедура взлома сети с протоколом WEP и WPA особых отличий не имеет,

единственное отличие взлома сети с протоколом WPA - это необходимость загрузки

словаря с уже имеющимися ключами в утилиту необходимую для атаки. В частном

случае успех взлом сети с протоколом WPA зависит только от словаря.

В среднем для реализации атаки на протоколы необходимо перехватить 1 - 2

миллиона пакетов, что собой представляет 15000 - 30000 Мбит, в практической

части так и было реализовано.

В результате проведенных атак на беспроводные сети составлена таблица

(табл. 1.1).

1.3 Практическая реализация атак на

протоколы безопасности WEP и WPA в сеть Wi -Fi.

Взлом беспроводных сетей стандарта 802.11 b/g на базе протокола безопасности

WEP. Собственно, утилит, специально разработанных для взлома таких сетей и

доступных в Интернете, предостаточно. Все они рассчитаны под Linux-системы. С

точки зрения пользователя - это не только не помеха, но и наоборот. А вот

обычными пользователями операционная система Linux используется редко, поэтому

ограничимся рассмотрением утилит, поддерживаемых системой Windows XP. Для

взлома сети необходимо, кроме ноутбука с беспроводным адаптером, потребуется

утилита aircrack 2.4, которую можно найти в свободном доступе в Интернете.

Данная утилита поставляется сразу в двух вариантах: под Linux и под Windows,

поэтому нас будут интересовать только те файлы, которые размещены в директории

aircrack-2.4\win 32.

Таблица 1.1 - Сравнение подходов к защите сетей Wi-Fi

|

Характеристики

|

WPA и WPA2

|

Статический алгоритм WEP

|

VPN

|

IPsec

|

|

Строгая проверка

подлинности

|

Да

|

Нет

|

Да, только если не

используется проверка подлинности с помощью общих ключей

|

Да, если используется

проверка подлинности с помощью сертификатов

|

|

Надежное шифрование данных

|

Да

|

Нет

|

Да

|

Да

|

|

Прозрачное подключение и

восстановление подключения

|

Да

|

Да

|

Нет

|

Да

|

|

Проверка подлинности

пользователей

|

Да

|

Нет

|

Да

|

Нет

|

|

Проверка подлинности

компьютеров

|

Да

|

Да

|

Нет

|

Да

|

|

Защита трафика при

широковещательной и многоадресной передаче

|

Да

|

Да

|

Да

|

Нет

|

|

Потребность в

дополнительных сетевых устройствах

|

Да, требуются серверы

RADIUS

|

Нет

|

Да, требуются системы VPN и

серверы RADIUS

|

Нет

|

|

Защита доступа к

беспроводной сети помимо доступа к пакетам

|

Да

|

Да

|

Нет

|

Нет

|

В этой директории имеется три небольших утилиты (исполняемых файлов):

airodump.exe, aircrack.exe и airdecap.exe. Первая утилита предназначена для

перехвата сетевых пакетов, вторая - для их анализа и получения пароля доступа и

третья - для расшифровки перехваченных сетевых файлов. Все подобные программы

рассчитаны под конкретные модели чипов, на базе которых построены сетевые

адаптеры. Не факт, что выбранный произвольно беспроводной адаптер будет,

совместим с программой aircrack-2.4.

Более того, даже при использовании совместимого адаптера (список

совместимых адаптеров, а точнее - чипов беспроводных адаптеров, можно найти в

документации к программе) придётся поработать с драйверами, заменив стандартный

драйвер от производителя сетевого адаптера на специализированный драйвер под

конкретный чип. К примеру, в ходе тестирования стандартный беспроводной адаптер

Intel PRO Wireless 2200 BG, который является составной частью многих ноутбуков

на базе технологии Intel Centrino, не совместим с данной программой при

использовании ОС Windows XP (он поддерживается при использовании Linux-версии

программы). В итоге был сделан на беспроводном PCMCIA-адаптере Gigabyte GN-WMAG

на базе чипа Atheros. При этом сам беспроводной адаптер устанавливался как

Atheros Wireless Network Adapter с драйвером 3.0.1.12. Сама процедура взлома

беспроводной сети достаточно проста. Начинается с запуска утилиты airodump.exe,

которая представляет собой сетевой сниффер для перехвата пакетов.

При запуске программы откроется диалоговое окно (рис. 1.4.), в котором

потребуется указать беспроводной сетевой адаптер (Network interface index

number), тип чипа сетевого адаптера (Network interface type (o/a)), номер

канала беспроводной связи (Chanel (s): 1 to 14, 0= all) (если номер канала

неизвестен, то можно сканировать все каналы). Также задаётся имя выходного

файла, в котором хранятся перехваченные пакеты (Output filename prefix) и

указывается, требуется ли захватывать все пакеты целиком (cap-файлы) или же

только часть пактов с векторами инициализации (ivs-файлы) (Onlywrite WEP IVs

(y/n)).

При использовании WEP-шифрования для подбора секретного ключа вполне

достаточно сформировать только ivs-файл. По умолчанию ivs-или с ap-файлы

создаются в той же директории, что и сама программа airodump (рис 1.4).

Рисунок 1.4 - Настройка утилиты airodump

После настройки всех опций утилиты airodump откроется информационное

окно, в котором отображается информация об обнаруженных точках беспроводного

доступа, информация о клиентах сети и статистика перехваченных пакетов (рис.

1.5).

Рисунок 1.5 - Информационное окно утилиты airodump

Если точек доступа несколько, статистика будет выдаваться по каждой из

них. Первым делом, запишите MAC-адрес точки доступа, SSID беспроводной сети и

MAC-адрес одного из подключённых к ней клиентов (если их несколько). Дальше

нужно подождать, пока не будет перехвачено достаточное количество пакетов.

Количество пакетов, которые нужно перехватить для успешного взлома сети,

зависит от длины WEP-ключа (64 или 128 бит) ну и, конечно же, от удачи.

Если в сети используется 64-битный WEP-ключ, то для успешного взлома

вполне достаточно захватить полмиллиона пакетов, а во многих случаях - даже

меньше. Время, которое для этого потребуется, зависит от интенсивности трафика между

клиентом и точкой доступа, но, как правило, составляет не более нескольких

минут. В случае же использования 128-битного ключа для гарантированного взлома

потребуется перехватить порядка двух миллионов пакетов.

Для остановки процесса захвата пакетов (работы утилиты) используется

комбинация клавиш Ctrl+C. После того, как выходной ivs-файл сформирован, можно

приступать к его анализу. В принципе, это можно делать и параллельно вместе с

перехватами пакетов, но для простоты мы рассмотрим последовательное выполнение

процедур перехвата и анализа. Для анализа сформированного ivs-файла потребуется

утилита aircrack.exe, которая запускается из командной строки. Использовались

следующие параметры запуска (рис. 1.6): aircrack.exe -b 00:13:46:1C:A4:5F -n 64

-i 1 out.ivs.

Рисунок 1.6 - Запуск программы aircrack.exe из командной строки

В данном случае «-b 00:13:46:1C:A4:5F» - это указание MAC-адреса точки

доступа, «-n 64» - указание длины используемого ключа шифрования, «-i 1» - индекс

ключа, а «out.ivs» - это файл, который подвергается анализу. Полный перечень

параметров запуска утилиты можно посмотреть, набрав в командной строке команду

aircrack.exe без параметров. В принципе, поскольку такая информация, как индекс

ключа и длина ключа шифрования, как правило, заранее неизвестна, обычно

используется следующий упрощённый вариант запуска команды: aircrack.exe

out.ivs. Результат анализа ivs-файла показан на рис. 1.7. Секретный ключ был

вычислен всего за 3 секунды.

Рисунок 1.7 - Результат анализа ivs-файла

Множество экспериментов с использованием и 128-битного ключа, и с

различными параметрами запуска команды aircrack.exe, но во всех случаях время,

за которое вычислялся секретный ключ, не превосходило 7 секунд.

Возможности, как использование режима скрытого идентификатора сети и

фильтрации по MAC-адресам, которые призваны повысить безопасность беспроводной

сети, тоже не спасают. На самом деле, не таким уж и невидимым является

идентификатор сети даже при активации этого режима на точке доступа. К примеру,

уже упомянутая утилита airodump всё равно покажет вам SSID сети, впоследствии

можно использовать для создания профиля подключения к сети

(несанкционированного подключения).

Фильтрация по MAC-адресам, то здесь вообще всё очень просто. Существует

достаточно много разнообразных утилит и под Linux, и под Windows, которые

позволяют подменять MAC-адрес сетевого интерфейса. К примеру, для

несанкционированного доступа в сеть мы подменяли MAC-адрес беспроводного

адаптера с помощью утилиты SMAC 1.2 представлено на рис. 1.8. Естественно, что

в качестве нового MAC-адреса используется MAC-адрес авторизованного в сети

клиента, который определяется всё той же утилитой airodump.

Рисунок 1.8 - Подмена MAC-адреса беспроводного адаптера

Преодолеть всю систему безопасности беспроводной сети на базе

WEP-шифрования не представляет никакого труда. Возможно, это является

малоактуально, поскольку WEP-протокол давно устарел, и его просто не используют.

На смену ему пришёл более стойкий протокол WPA. Однако не будем торопиться с

выводами. Отчасти это действительно так, но только отчасти. Дело в том, что в

некоторых случаях для увеличения радиуса действия беспроводной сети

разворачиваются так называемые распределённые беспроводные сети (WDS) на базе

нескольких точек доступа. Но самое интересное заключается в том, что эти самые

распределённые сети не поддерживают WPA-протокола, и единственной допустимой

мерой безопасности в данном случае является применение WEP-шифрования. Ну а

взламываются эти WDS-сети абсолютно так же, как и сети на базе одной точки

доступа.

Процедура взлома сетей с протоколом WPA мало чем отличается от уже

рассмотренной процедуры взлома сетей с WEP-протоколом. На первом этапе используется

всё тот же сниффер аirodump. Однако есть два важных аспекта, которые необходимо

учитывать.

Во-первых, в качестве выходного файла необходимо использовать именно

cap-файл, а не ivs-файл. Для этого в настройке утилиты airodump на вопрос

«Onlywrite WEP Ivs (y/n)» ответ «нет».

Во-вторых, в CAP-файл необходимо захватить саму процедуру инициализации

клиента в сети, то есть придётся посидеть с запущенной программой airodump.

Если используется Linux-система, то можно провести атаку, которая заставит

произвести процедуру реинициализации клиентов сети, а вот под Windows такая

программка не предусмотрена. После того, как в CAP-файл захвачена процедура

инициализации клиента сети, можно остановить программу airodump и приступить к

процессу расшифровки. Накапливать перехваченные пакеты в данном случае нет

необходимости, поскольку для вычисления секретного ключа используется только

пакеты, передаваемые между точкой доступа и клиентом в ходе инициализации.

Для анализа полученной информации используется все та же утилита

aircrack, но с несколько иными параметрами запуска. Кроме того, в директорию с

программой aircrack придётся установить ещё один важный элемент - словарь.

Такие специализированные словари можно найти в Интернете. После этого запускаем

из командной строки программу aircrack (рис. 1.9), указывая в качестве

выходного файла cap-файл (например, out.cap) и название словаря (параметр - w

all, где all - название словаря).

Рисунок 1.9 - Запуск программы aircrack.exe из командной строки

Программа перебора ключей из словаря даёт очень интенсивную нагрузку на

процессор, так что если для этого используется маломощный ПК, то на эту

процедуру потребуется много времени. Если же для этого используется мощный

многопроцессорный сервер или ПК на базе двухъядерного процессора, то в качестве

опции можно указать количество используемых процессоров. К примеру, в этом

случае использовался двухъядерный процессор Intel Pentium Extreme Edition

Processor 955 с поддержкой технологии Hyper-Threading (четыре логических ядра

процессора). Поэтому в параметрах запуска программы мы использовали опцию «-p

4», что позволило утилизировать все четыре логических ядра процессора, причём

каждое ядро утилизируется на 100%. В результате после почти полутора часов

работы программы секретный ключ был найден (рис. 1.10.)

Это, конечно, не несколько секунд, как в случае с WEP-шифрованием, но

тоже неплохой результат, который прекрасно демонстрирует, что и WPA-PSK защита

не является абсолютно надёжной. Причём результат взлома секретного ключа никак

не связан с тем, какой алгоритм шифрования (TKIP или AES) используется в сети.

Рассмотренные примеры взлома беспроводных сетей довольно наглядно

демонстрируют их уязвимость. Если говорить о WEP-протоколе, то его защищенность

очень просто ломается на практике. Поэтому по возможности лучше не использовать

этот протокол вообще. Если говорить о таких мерах предосторожности, как

фильтрация по MAC-адресам и режим скрытого идентификатора сети, то

рассматривать их как защиту нельзя. Однако даже такими средствами не стоит

пренебрегать, но только в комплексе с другими мерами. Результат анализа

cap-файла представлено на рис. 1.10.

Рисунок 1.10 - Результат анализа cap-файла

Протокол WPA хотя и куда более сложен для взлома, но также уязвим.

Впрочем, не всё так безнадёжно. Дело в том, что успех взлома секретного

WPA-ключа зависит от того, имеется он в словаре или нет. Стандартный словарь,

который использовался, имеет размер чуть более 40 Мбайт, что, в общем-то, не

так уж и много. В результате после трёх попыток, ключ подобран, которого не

оказалось в словаре, и взлом ключа оказался невозможным. Для полного перебора

всех ключей потребовалось два с половиной часа. Количество слов в этом словаре

- всего-навсего 6 475 760, что, конечно же, очень мало. Конечно, можно

использовать словари и большей ёмкости. К примеру, в Интернете можно заказать

словарь на трёх CD-дисках, то есть размером почти в 2 Гбайта, но и этого

немного. Для перебора всех ключей словаря размером 2 Гбайт при использовании

процессора с четырьмя логическими ядрами потребуется уже 5 суток. Но даже такой

словарь содержит далеко не все возможные пароли. Приблизительныйрасчет

количество паролей длиной от 8 до 63 символов, которые можно сформировать с

использованием 26 букв английского алфавита (с учётом регистров), десяти цифр и

32 букв русского алфавита.

Получим, что каждый символ можно выбрать 126 способами. Соответственно,

если учитывать только пароли длиной 8 символов, то количество возможных комбинаций

составит 12*68=6,3*1016. Если учесть, что размер каждого слова

длиной 8 символов составляет 8 байт, то получим, что размер такого словаря -

4,5 миллиона терабайт. Это только комбинации из восьми символов. Если перебрать

все возможные комбинации от 8 до 63 символов. Размер такого словаря составит

примерно 1,2*10119 терабайт. Конечно же, такого дискового

пространства просто не существует (даже если сложить ёмкости всех жёстких

дисков на всей планете). Но даже если гипотетически предположить, что такой словарь

создан, то для перебора всех ключей на нашем ПК потребовалось бы, ни много, ни

мало 1,8*10120 лет. Собственно, такая задача не по зубам ни одному

самому мощному суперкомпьютеру.

Шанс, что используемый пароль не содержится в словаре, великое множество.

Просто при выборе пароля не стоит использовать слова, имеющие смысл. Лучше

всего, чтобы это был абсолютно беспорядочный набор символов (типа

«FgпроукqweRT4j563апп»).

Рассмотрен лишь один из возможных примеров взлома ключа со словарём. Но

бывают и другие типы атак.

1.4 Выводы по разделу

В заключении, Wi-Fi- это современная технология беспроводной связи,

которая является мобильной и практичной, но ее защищенность оставляет желать

лучшего.

Из вышесказанного можно заключить, что WEP - устаревший протокол защиты

беспроводного соединения. Рекомендуется не использовать WEP, если циркулирующая

информация в сети имеет коммерческую важность.

Говоря о протоколе WPA, пришедшему на замену WEP протоколу, следует

сказать, что его плюсами являются усиленная безопасность данных и усиленный

контроль доступа к беспроводным сетям. Но в практическом примере реализации

атаки на протокол WPA видно, что протокол WPA, так же, как и WEP, имеет ряд

недостатков. Для безопасного использования протокола WPA необходимо при выборе

пароля использовать слова, не имеющие смысла (axdrtyh5nuo275bgdds - случайную

или псевдослучайную последовательность символов), используя такие слова,

вероятность успешного выполнения словарной атаки сводится к нулю.

Для создания надёжной системы безопасности беспроводных сетей разработано

немало методов. К примеру, самым надёжным способом считается использование

виртуальных частных сетей VPN (Virtual Private Network). Создание беспроводной

виртуальной частной сети предполагает установку шлюза непосредственно перед

точкой доступа и установку VPN-клиентов на рабочих станциях пользователей сети.

Путём администрирования виртуальной частной сети осуществляется настройка

виртуального закрытого соединения (VPN-туннеля) между шлюзом и каждым

VPN-клиентом сети. Впрочем, VPN-сети редко используются в небольших офисных

сетях и практически не используются в домашнихусловиях. Как и стандарт 802.1x,

VPN-сети - прерогатива корпоративных сетей.

2.

ТЕХНОЛОГИЯ GSM

GSM относится к сетям второго поколения (2 Generation), хотя на 2010 год

условно находится в фазе 2,75G благодаря многочисленным расширениям (1G -

аналоговая сотовая связь, 2G - цифровая сотовая связь, 3G - широкополосная

цифровая сотовая связь, коммутируемая многоцелевыми компьютерными сетями, в том

числе Интернет)[3]. Сотовые телефоны выпускаются для 4 диапазонов частот: 850

МГц, 900 МГц, 1800 МГц, 1900 МГц. В зависимости от количества диапазонов,

телефоны подразделяются на классы и вариацию частот в зависимости от региона

использования:

- Однодиапозонные - телефон может работать на одной из частот. В настоящее

время не выпускаются, но существует возможность ручного выбора определённой

частоты в некоторых моделях телефонов, например MotorolaC115, или с помощью

инженерного меню телефона[3];

- двухдиапазонные (DualBand) - для Европы, Азии, Африки,

Австралии 900/1800 и 850/1900 для Америки и Канады[3];

- трёхдиапазонные (TriBand) - для Европы, Азии, Африки,

Австралии 900/1800/1900 и 850/1800/1900 для Америки и Канады[3];

- четырехдиапазонные (QuadBand) - поддерживают все диапазоны

850/900/1800/1900[3].

В стандарте GSM применяется GMSK модуляция с величиной нормированной

полосы ВТ - 0,3, где В - ширина полосы фильтра по уровню минус 3 дБ, Т -

длительность одного бита цифрового сообщения.

На сегодняшний день GSM является наиболее распространённым стандартом

связи. По данным ассоциации GSM (GSMA) на данный стандарт приходится 82 %

мирового рынка мобильной связи, 29 % населения земного шара использует

глобальные технологии GSM. В GSMA в настоящее время входят операторы более чем

210 стран и территорий. Изначально GSM обозначало «Groupe Spécial Mobile», по названию группы анализа,

которая создавала стандарт. Теперь он известен как «Global System for Mobile

Communications» (Глобальная Система для Мобильной Связи), хотя слово «Cвязь» не

включается в сокращение. Разработка GSM началась в 1982 году группой из 26

Европейских национальных телефонных компаний. Европейская конференция почтовых

и телекоммуникационных администраций (CEPT), стремилась построить единую для

всех европейских стран сотовую систему диапазона 900 MГц.

Достижения GSM стали «одними из наиболее убедительных демонстраций, какое

сотрудничество в Европейской промышленности может быть достигнуто на глобальном

рынке». В 1989 году Европейский Телекоммуникационный Институт Стандартов (ETSI)

взял ответственность за дальнейшее развитие GSM[3]. В 1990 году были

опубликованы первые рекомендации. Спецификация была опубликована в 1991

году[3]. Коммерческие сети GSM начали действовать в Европейских странах в

середине 1991 г. GSM разработан позже, чем обычная сотовая связь и во многих

отношениях лучше был сконструирован. Северо-Американский аналог - PCS, вырастил

из своих корней стандарты, включая TDMA и CDMA цифровые технологии, но для CDMA

реально возросшая возможность обслуживания так и не была никогда подтверждена.

2.1 Механизмы защиты от НСД в технологии GSM

В технологии GSM определены следующие механизмы обеспечения

безопасности[4];

- аутентификация;

- секретность передачи данных;

- секретность абонента;

- секретность направлений соединения абонентов;

- секретность при обмене сообщениями между Н1.К VIК и МSС;

- защита модуля подлинности абонента;

- защита от НСД в сети передачи данных GPRS.

Защита сигналов управления и данных пользователя осуществляем только по

радиоканалу. В линиях проводной связи информация передается без шифрования[4].

2.1.2 Механизмы аутентификации

Для исключения несанкционированного использования ресурсов системы связи

вводятся и определяются механизмы аутентификации - удостоверения подлинности

абонента[5.

Каждый подвижный абонент (абонентская станция) на время пользования

системой связи получает стандартный модуль подлинности абонента (SIM-карту),

который содержит:

- международный идентификационный номер подвижного абонента (ISMI);

- свой индивидуальный ключ аутентификации (Ki);

- алгоритм аутентификации (А3).

С помощью, заложенной в SIM информации в результате взаимного обмена

данными между абонентской станцией и сетью, осуществляется полный цикл

аутентификации и разрешается доступ абонента к сети. Аутентификация абонента

показана на рис. 2.1.

Центр коммутации сети передает случайный номер RAND на абонентскую

станцию, которая вычисляет значение отклика SRES, вычисленного сетью. Если оба

значения совпадают, АС может осуществлять передачу сообщений. В противном

случае связь прерывается, и индикатор АС должен показать, что опознавание не

состоялось[5].

Для повышения стойкости системы к прямым атакам вычисление SRES

происходит внутри SIM - карты. Несекретная информация (такая как Ki)

не подвергается обработке в модуле SIM[5].

Рисунок 2.1. - Аутентификация абонента

2.1.3 Секретность передачи данных

Ключ шифрования. Для обеспечения секретности передаваемой информации по

радиоканалу вводится следующий механизм защиты. Все конфиденциальные сообщения

должны передаваться в режиме защитыинформации. Алгоритм формирования ключей

шифрования (А8) хранится в модуле SIM. После приема случайного номера RAND АС

вычисляет, кроме отклика SRES, также ключ шифрования (Кс),

используя RAND, Ki и алгоритма А8: Кс=Ki

[RAND].

Ключ шифрования Кс не передается по радиоканалу. Как абонентская станция.

Так и сеть вычисляют ключ шифрования, который используется другими подвижными

абонентами. По причине секретности вычисление Кс происходит в SIM[5].

Кроме случайного числа RAND, сеть посылает абонентской станции числовую

последовательность ключа шифрования. Это число связано с действительным

значением Кс и позволяет избежать формирования неправильного

ключа. Число хранится АС и содержится в каждом первом сообщении, передаваемом в

сеть. Некоторые сети принимают решение о наличии числовой последовательности

действующего ключа шифрования в случае, если необходимо приступить к

опознаванию или если выполняется предварительное опознавание, используя

правильный ключ шифрования. В некоторых случаях это допущение реально не

обеспечивается[5].

Для установки режима шифрования сеть передает АС команду СМС (Ciphering

Mode Command) на переход в режим шифрования. После получения команды СМС

абонентская станция, используя имеющийся у нее ключ, приступает к шифрованию и

дешифрованию сообщений. Поток передаваемых данных шифруется бит за битом или

поточным шифром с помощью алгоритма А5 и ключа шифрования Кс.

2.2 Обеспечение секретности абонента

Для исключения определения (идентификации) абонента путем перехвата

сообщений, передаваемых по радиоканалу, каждому абоненту системы связи

присваивается «временное удостоверение личности» - временный международный

идентификационный номер пользователя (TMSI - Temporary Mobile Subscriber Identify),

который действителен только в пределах зоны расположения (LA). В другой зоне

расположения ему присваивается новый TMSI. Если абоненту еще не присвоен

временный номер (например, при первом включении АС), то идентификация

проводится через международный идентификационный номер (TMSI). После окончания

процедуры аутентификации и начала режима шифрования временный идентификационный

номер TMSI передается на АС только в зашифрованном виде. Этот TMSI будет

использоваться при всех последующих доступах к системе. Если АС переходит в

новую область расположения, то ее TMSI должен передаваться вместе с

идентификационным номером зоны (LAI), в которой TMSI был присвоен абоненту[5].

2.2.1 Обеспечение секретности в

процедуре корректировки местоположения

При выполнении процедуры корректировки местоположения поканалам

управления осуществляется двухсторонний обмен между МS и ВТS служебными

сообщениями, содержащими временные номераабонентов TMSI. В этом случае в

радиоканале необходимо обеспечить секретность переименования TMSI и их

принадлежность конкретномуабоненту.

Рассмотрим, как обеспечивается секретность в процедуре корректировки

местоположения в случае, когда абонент проводит сеанс связи и при этом

осуществляет перемещение из одной зоны расположения в другую.

В этом случае абонентская станция уже зарегистрирована в регистре

перемещения VLR с временным номером TMSI, соответствующим прежней зоне

расположения. При входе в новую зону расположения осуществляется процедура

опознавания, которая проводится по старому, зашифрованному в радиоканале TMSI,

передаваемому одновременно с наименованием зоны расположения LAI. LAI

предоставляет информацию центру коммутации и центру управления о направлении

перемещения АС. Кроме того, LAI позволяет запросить прежнюю зону расположения о

статусе абонента и его данные, исключив обмен этими служебными сообщениями по

радиоканалам управления. При этом по каналу связи передается как зашифрованный

информационный текст с прерыванием сообщения в процессе «эстафетной передачи»

на 100 − 150 мс[5].

2.2.2 Общий состав секретной

информации, и ее распределение в аппаратных средствах GSM

В соответствии с рассмотренными механизмами безопасности, действующими в

стандарте GSM, секретной считается следующая информация[5]:

- RAND - случайное число, используемое для аутентификации подвижного

абонента;

- SRES - значение отклика - ответ абонентской станции на

полученное случайное число;

- Ki - индивидуальный ключ аутентификации пользователя,

используемый для вычисления значения отклика и ключа шифрования:

- Кс - ключ шифрования, используемый для шифрования/дешифрования

сообщений, сигналов управления и данных пользователя в радиоканале;

- АЗ - алгоритм аутентификации, используемый для вычисления

значения отклика на случайное число с использованием ключа Кi;

- А8 - алгоритм формирования ключа шифрования, используемый для

вычисления ключа Кс из случайного числа с использованием ключа Кi;

- А5 - алгоритм шифрования/дешифрования сообщений, сигналов

управления и данных пользователя с использованием ключа Кс;

- СКSN - номер ключевой последовательности шифрования -

указывает на действительное число Кс, чтобы избежать использования

разных ключей на передающей и приемной сторонах;

- TMSI - временный международный идентификационный номер

пользователя[5].

2.2.3 Модуль подлинности абонента

Введение режима шифрования в стандарте GSM выдвигает особые требования к

абонентским станциям. В частности, индивидуальный ключ аутентификации

пользователя Ki, связанный с международным идентификационным

номером абонента IMSI, требует высокой степени защиты. Он также используется в

процедуре аутентификации[5].

Модуль подлинности абонента SIM содержит полный объем информации о

конкретном абоненте. SIM реализуется конструктивно в виде карточки с встроенной

электронной схемой. Введение SIM делает АС универсальной, так как любой

абонент, используя свою личную SIM- карту, может обеспечить доступ к сети GSM

через любую АС.

Несанкционированное использование SIM исключается введением в SIM

индивидуального идентификационного номера (SIM), который присваивается

пользователю при получении разрешения на работу в системе связи и регистрации

его индивидуального абонентского устройства. Основные характеристики модуля SIM

определены в Рекомендации GSM 02.17.

Следует отметить, что выбранные в стандарте GSM механизмы секретности и

методы их реализации определили основные элементы передаваемых информационных

блоков и направления передачи, на которых должно осуществляться шифрование:

RAND/SRES/Кс от HLR к VLR; RAND и SRES - в радиоканале. Для обеспечения режима секретности

в стандарте GSM решены вопросы минимизации времени соединения абонентов. При

организации систем сотовой радиосвязи по стандарту GSM имеется некоторая

свобода в применении аспектов безопасности. В частности, не стандартизованы

вопросы использования центра аутентификации AuC (интерфейс с сетью, структурное

размещение AuC в аппаратных средствах). Нет строгих рекомендаций на

формирование закрытых групп пользователей и системы приоритетов, принятых в

GSM. В этой связи в каждой сети связи, использующей стандарт GSM, эти вопросы

решаются оператором связи самостоятельно.

Идентификатор TMSI представляет собой 32-битовое число. Ниодна из цифр

идентификатора TMSI не несет определенной информации, так как его

предназначение -

затруднить идентификацию абонента. Идентификатор TMSI также сохраняется в базе

данных домашнего или гостевого регистров, и там же хранится соответствие между

абонентским номером, IMSI и TMSI. На основе указанного соответствия сеть GSM

распознает абонента и обеспечивает нормальное прохождение сеансов связи. Смена

временного идентификатора TMSI выполняется либо с помощью процедуры «счетчика»

(в определенный период времени номер изменяется), либо в процессе процедуры

смены местоположения абонентской станции. Смена идентификатора TMSI является функцией

сети GSM и не управляется АС. В сетях GSM, поддерживающих шифрование, смена

идентификатора TMSI осуществляется только в шифрованном режиме[5].

Оператор сети GSM имеет в своем распоряжении много возможностей для

выбора стратегии смены идентификаторов TMSI мобильных абонентов. Основные

стратегии следующие[5]:

- смена идентификатора TMSI осуществляется на каждом сеансе связи,

используется процедура «TMSI Reallocation»;

- смена идентификатора TMSI осуществляется только в момент

процедуры «LocationUpdating» и выполняется с периодичностью от нескольких часов

до недели;

- смена идентификатора TMSI осуществляется с использованием как

процедуры «TMSI Reallocation», так и с использованием процедуры

«LocationUpdating».

Кроме этого, оператор сети GSM может варьировать правила модификации

собственно идентификатора TMSI при его смене. Основные стратегии здесь

следующие:

- применение некоторого счетчика с достаточно большим периодом повторения и

переменным приращением в различных позициях идентификатора TMSI; обычно

применяется при смене TMSI на каждом сеансе связи;

- абоненту по очереди присваивается идентификатор TMSI из

заранее определенной группы идентификаторов, обычно такая группа состоит из 32

идентификаторов;

- абонент имеет некоторые фиксированные позиции в

идентификаторе TMSI, а другие позиции меняются путем инкремента на единицу по

некоторому модулю.

Международный идентификатор оборудования (IMEI) индивидуален для каждой

абонентской станции. (IMEI) - предназначен для однозначной аутентификацию абонента в сети.

Идентификатор оборудования аппаратно вшивается в телефон и передается по

запросу в сеть. Структура идентификационного номера, состоящего из 16 битов,

представлена ниже (табл.2.1). В ряде случаев номер версии программного

обеспечения оборудования не указывается. Построена таблица состава IMEI.

2.3 Уязвимости аутентификации абонента

Процедура аутентификации является основной процедурой, обеспечивающей

барьер на пути использования клонированных абонентских станций. Благодаря

эффективно работающей процедуре аутентификации сильно затруднено мошенничеством

с подменой АС (имеется в виду процедура клонирования SIM-карты).

Полнота реализации механизма аутентификации в конкретной сети зависит от

политики информационной безопасности, выбранной оператором связи, при этом

степень использования этой процедуры может быть различной.

Таблица 2.1 -

Составные части кода IMEI.

|

Составные части кода IMEI:

|

Число битов

|

|

Код подтверждения типа

(ТАС)

|

6

|

|

Код страны производства

оборудования (FАС)

|

2

|

|

Индивидуальный серийный

номер оборудования (SNR)

|

6

|

|

Номер версии программного

обеспечения оборудования (SVN)

|

2

|

Анализ использования алгоритма АЗ в различных сетях GSM, а также

ознакомление с особенностями применения АЗ в аппаратуре различных

производителей показывает, что существуют разные варианты «политики» применения

аутентификации[5]. Наиболее используемыми вариантами применения являются

следующие:

- аутентификация на каждом сеансе связи мобильного абонента (входящий и

исходящий «звонки», обновление местоположения, включениеАС, передача

SMS-сообщений и т.д.);

- аутентификация только при включенииАС;

- аутентификация только при обновлении местоположения АС;

- периодическая аутентификация независимо от типа сеанса связи.

Отказ от аутентификации с максимальной периодичностью, т.е. на каждом

звонке в случае невозможности увеличения вычислительного ресурса, снижения

пропускной способности каналов связи, особенно в условиях высокоинтенсивного

трафика. В результате сеансы связи осуществляются без аутентификации.

2.3.1 Уязвимость алгоритмов шифрования

Информация в радиоканале может предоставляться в зашифрованном виде. В

настоящее время в системе GSM находят применение алгоритмы шифрования А5/1,

А5/2 и GЕА1, GЕА2, GЕАЗ - для сетей GSM с реализацией функций GPRS. В России

работает алгоритм шифрования А5/1, наиболее сильный из ряда алгоритмов А5.

Несмотря на универсальность этого алгоритма и стойкость его по отношению к

атакам с взломом, периодически все же появляются сведения о взломе алгоритма.

Поэтому Ассоциация операторов сотовой связи делает переход отечественных

операторов сотовой подвижной связи с алгоритма А5/1 на алгоритм GЕАЗ (А5/3)[5].

Алгоритмы А5/1, А5/2 взломаны, а схема вскрытия ключа Кс для алгоритма

А5/1 есть в Интернете. Так, для проведения криптоанализа достаточно перехватить

от 5 до 15 секунд зашифрованной речевой информации интересующего абонента, а

затем обработать полученную информацию на компьютере с соответствующим

программным обеспечением[5].

Как правило, в сети поддерживается какой-то типовой сценарий обмена

идентификаторами, например, только TMSI или IMSI + IMEI. Соответственно в

каждом конкретном случае требуется свой подход для реализации механизма

аутентификации. Наиболее сложным следует считать вариант использования часто

сменяемого TMSI с запросами IMEI или IMEISV при условии использования в сети

защищенных SIM-карт мобильных станций.

Немаловажной проблемой аутентификации абонента является возможность

использования злоумышленниками «ложных» базовых станций, позволяющих отключить

применяемую в сети криптозащиту.

2.3.2 Возможные атаки на GSM

Следует отметить, что по данным ученых во всем мире единогласно полагают,

что одновременное прослушивание, перехват и расшифровка данных по радио каналу

в реальном времени невозможна. Однако видимо существуют иные способы взлома

GSM. Рассмотрим несколько типов атак:

- лобовая атака на А5. Сложность 254, в реальном времени

невозможна. Единственный вариант записать перехваченные фреймы. 250 часов при

одном чипе в 600Mhz, каждая реализация А5 выдает 1 бит за такт;

- атака А5 разделяй и властвуй. Позволяет уменьшить стойкость

алгоритма с 254 до 245;

- доступ к сигнальной сети основан на том, что от базовой

станции до центра коммутации, контроллеру базовой станции и другим компонентам

оборудования оператора сигнал поступает открытым текстом по сигнальной сети

SS7. Передача по сигнальной сети может осуществляться не тока по кабелю, но и

через спутники или микроволновую линию, доступ к которым получить, возможно,

используя имеющееся в продаже оборудование;

- получение ключа из SIM. Знание секретного ключа Ki

является ключевым в шифровании сообщений стандарта GSM, таким образом,

получение этого ключа дает криптоаналитику возможность беспрепятственного

получения открытого текста. Получить ключ с сервера является достаточно сложной

задачей, однако есть и другая возможность получение этого же ключа, но зашитого

в Sim-карте[5]. Исследовательской группой «ISAAC» была обнаружена ошибка в

алгоритме COMP128, которая позволяла при физическом контакте с картой проводить

атаку. Также утверждалось, что подобная атака возможна и в эфире. С помощью PC

и Smart Card Reader было произведено около 150000 запросов к SIM, на которые

ушло около 8 часов. (6.25 запросов SIM в секунду). Карта генерировала SRES и

сеансовый ключ, из этих данных путем дифференциального криптоанализа был

вычислен секретный ключ. Т.О. клонирование сим-карт производителем с целью

передачи их 3-им лицам, практически оставляет законных абонентов безоружными;

- взлом алгоритма A8. Заключается в поиске RAND, который производит

заданный ключ Ki. Это представляется сделать возможным т.к.

RAND и SRES передаются по эфиру открытым текстом[5].

2.4 Выводы по разделу

Проведен обзор технологии сотовой подвижной связи GSM. Определена

структура СПС и рассмотрены механизмы информационной безопасности, реализованные

в стандарте GSM. Проведен анализ реализованных механизмов ИБ и представлен

прогноз перспектив развития механизмов обеспечения ИБ в сетях 3G. Проведен

анализ существующих угроз ИБ и уязвимостей в сетях СПС.

По результатам проведенного анализа можно сделать вывод, что сети СПС

технологии GSM представляют собой интегрированную структуру и включают в себя

механизмы обеспечения ИБ абонентов сети. При этом, как было отмечено,

технологии связи, применяемые в сетях СПС, продолжают развиваться, в том числе

и механизмы обеспечения ИБ. Однако, как показал анализ угроз и уязвимостей

сетей СПС GSM, их безопасность может быть нарушена.

В целом реализация атак на GSM требует огромных денежных средств.

Определяется количеством от нескольких сотен тысяч долларов до миллионов,

необходим широкий штат сотрудников, поддержка силовых структур. Если же у

нарушителя будет стоять задача на некоторое время заглушить мобильную связь в

определенном месте, будь то здание, офисное помещение, особого труда и денежных

затрат такая операция не потребует. Оборудование на такую операцию стоит от

нескольких сотен долларов до пару тысяч.

Все эксперты в области защиты информации сходятся во мнении, что

разработка мер безопасности для широко используемых систем втайне от

общественности -

это в корне порочный путь. Единственный способ гарантировать надежную

безопасность - это дать

возможность проанализировать систему всему сообществу специалистов.

3.

ТЕХНОЛОГИЯ БЛИЖНЕЙ БЕСПРОВОДНОЙ РАДИОСВЯЗИ BLUETOOTH

беспроводная сеть связь защита

Технология Bluetooth получила свое название в честь датского короля X-го

века Гаральда II Блатана. В переводе с датского «Блатан» - Синий Зуб,

соответственно в английском варианте - Bluetooth. Этот король прославился своей

способностью находить общий язык с князьями-вассалами и в свое время объединил

Данию и Норвегию. Через 1000 лет его имя предложила в качестве названия для

новой технологии шведская компания Ericsson, которая выступила инициатором

проекта Bluetooth. Bluetooth - технология беспроводной передачи данных,

позволяющая соединять друг с другом любые устройства, в которых имеется

встроенный микрочип Bluetooth. Наиболее активно технология применяется для

подключения к мобильным телефонам всевозможных внешних устройств: беспроводных

гарнитур handsfree, беспроводных модемом, приемников спутниковой навигации, и

собственно для подключения к персональному компьютеру[6].может общаться с

несколькими (до семи) устройствами Bluetooth: одно устройство при этом будет

активным, а остальные находятся в режиме ожидания. Радиоволны, которые

используются в Bluetooth, могут проходить через стены и неметаллические барьеры

и соединяться с Bluetooth-устройствами на расстоянии от 10 до 100 метров в

зависимости от спецификации устройства[6]. Для спецификации 1.1 класс 1 радиус

действия составляет до 100 метров, для класса 2 (применяемого в мобильных

телефонах) - до 10 - м. Так как во всем мире Bluetooth работает на не

лицензируемой и единой частоте промышленного, научного и медицинского

применения ISM 2,45 ГГц, то пространственных границ для использования Bluetooth

не существует. Как не существует и проблемы несовместимости Bluetooth-устройств

различных производителей, поскольку технология стандартизирована. Так что

никаких препятствий для распространения Bluetooth нет[6].

Каждое Bluetooth - устройство имеет свой уникальный адрес и имя, поэтому

после процедуры регистрации соединяется только с зарегистрированным с ним

телефоном. Для настройки необходимо зарядить гарнитуру, включить оба устройства

(телефон и гарнитуру) и поместить поблизости друг от друга[6].

После запуска процедуры поиска гарнитуры на дисплее телефона высветится

ее спецификация и будет запрошен пароль (обычно требуется ввести пароль 0000).

После его введения гарнитура считается зарегистрированной за вашим телефоном.

Однако при всех плюсах Bluetooth, есть у него 3 огромных минуса: невысокая

дальность действия, низкая (в сравнении с тем же Wi-Fi) скорость и огромное

количество мелких и не очень «ошибок». И если с первыми двумя недостатками

можно мириться или бороться, то количество недоработок заставляет поразиться

любого, даже далёкого от высоких технологий человека[6].

Радиоизлучение Bluetooth может создавать помехи для различных технических

устройств, поэтому в больницах и в местах, где используются слуховые аппараты и

кардиостимуляторы следует его отключать.

3.1 Спецификации Bluetooth

Устройства версий 1.0 (1998) и 1.0B, имели плохую совместимость между

продуктами различных производителей. В 1.0 и 1.0B была обязательной передача

адреса устройства (BD_ADDR) на этапе установления связи. И делало невозможной

реализацию анонимности соединения на протокольном уровне и, было основным

недостатком данной спецификации[7].1.1 было исправлено множество ошибок,

найденных в 1.0B, добавлена поддержка для нешифрованных каналов, индикация

уровня мощности принимаемого сигнала (RSSI). В версии 1.2 была добавлена

технология адаптивной перестройки рабочей частоты (AFH), что улучшило

сопротивляемость к электромагнитной интерференции (помехам) путём использования

разнесённых частот в последовательности перестройки. Также увеличилась скорость

передачи и добавилась технология eSCO, которая улучшала качество передачи

голоса путём повторения повреждённых пакетов. В HCI добавилась поддержка

трёх-проводного интерфейса UART[7].

Главные улучшения включают следующее:

- быстрое подключение и обнаружение;

- адаптивная перестройки частоты с расширенным спектром (AFH),

которая повышает стойкость к радиопомехам;

- более высокие, чем в 1.1, скорости передачи данных,

практически до 721 кбит/с;

- расширенные Синхронные Подключения (eSCO), которые улучшают

качество передачи голоса в аудио потоке, позволяя повторную передачу

повреждённых пакетов, и при необходимости могут увеличить задержку аудио, чтобы

оказать лучшую поддержку для параллельной передачи данных.версии 2.0 был

выпущен 10 ноября 2004 г. Имеет обратную совместимость с предыдущими версиями

1.x. Основным нововведением стала поддержка EDR (Enhanced Data Rate) для

ускорения передачи данных. Номинальная скорость EDR около 3 Мбит/с, однако, на

практике это позволило повысить скорость передачи данных только до 2,1 Мбит/с.

Дополнительная производительность достигается с помощью различных радио

технологий для передачи данных[7]. Стандартная (или Базовая) скорость передачи

данных использует Гауссово Кодирование со сдвигом частот (GFSK) модуляцию

радиосигнала, при скорости передачи в 1 Мбит/с. EDR использует сочетание GFSK и

PSK-модуляцию с двумя вариантами, π/4-DQPSK и 8DPSK. Они имеют большие

скорости передачи данных по воздуху 2 и 3 Mбит/с соответственно. Bluetooth SIG

издала спецификацию как «Технология Bluetooth 2.0 + EDR», которая

подразумевает, что EDR является дополнительной функцией. Кроме EDR есть и

другие незначительные усовершенствования к 2.0 спецификации, и продукты могут

соответствовать «Технологии Bluetooth 2.0», не поддерживая более высокую

скорость передачи данных. По крайней мере, одно коммерческое устройство, HTC

TyTNPocket PC, использует «Bluetooth 2.0 без EDR» в своих технических

спецификациях. Согласно 2.0 + EDR спецификации, EDR обеспечивает следующие

преимущества:

- увеличение скорости передачи в 3 раза (2,1 Мбит/с) в некоторых случаях;

- уменьшение сложности нескольких одновременных подключений

из-за дополнительной полосы пропускания;

- более низкое потребление энергии благодаря уменьшению

нагрузки.

Bluetooth 3.0 + HS спецификация была принята Bluetooth SIG 21 апреля 2009

года. Она поддерживает теоретическую скорость передачи данных до 24 Мбит/с. Её

основной особенностью является добавление AMP (Асимметричная Мультипроцессорная

Обработка) (альтернативно MAC/PHY), дополнение к 802.11 как высокоскоростное

сообщение. Две технологии были предусмотрены для AMP: 802.11 и UWB, но UWB

отсутствует в спецификации[7].

Модули с поддержкой новой спецификации соединяют в себе две радиосистемы:

первая обеспечивает передачу данных в 3 Мбит/с (стандартная для Bluetooth 2.0)

и имеет низкое энергопотребление; вторая совместима со стандартом 802.11 и

обеспечивает возможность передачи данных со скоростью до 24 Мбит/с (сравнима со

скоростью сетей Wi-Fi). Выбор радиосистемы для передачи данных зависит от

размера передаваемого файла. Небольшие файлы передаются по медленному каналу, а

большие - по высокоскоростному. Bluetooth 3.0 использует более общий стандарт

802.11 (без суффикса), то есть не совместим с такими спецификациями Wi-Fi, как

802.11b/g или 802.11n.

Bluetooth 4.0 пропускная способность осталась на уровне Bluetooth 3.0 со

значением 24 Мбит/с, но дальность действия повысилась до 100 метров.

Одновременно с этим произошло снижение энергопотребления, что позволяет

использовать технологию в устройствах на батарейках. Разработка также

поддерживает шифрование AES-128 и предоставляет еще более низкое время отклика,

повышая безопасность и становясь более удобной для пользователей.

3.2 Инициализация соединения Bluetooth

Инициализацией, касательно Bluetooth, принято называть процесс установки

связи. Её можно разделить на три этапа:

- генерация ключа Kinit;

- генерация ключа связи (он носит название linkkey и

обозначается, как Kab);

- аутентификация.

Первые два пункта входят в так называемую процедуру паринга. Паринг

(PAIRING) - или сопряжение -процесс связи двух (или более) устройств с целью

создания единой секретной величины Kinit, которую они будут в дальнейшем

использовать при общении. В некоторых переводах официальных документов по

Bluetooth можно также встретить термин «подгонка пары». Перед началом процедуры

сопряжения на обеих сторонах необходимо ввести PIN-код. Обычная ситуация: два

человека хотят связать свои телефоны и заранее договариваются о PIN-коде. Далее

соединяющиеся устройства будут обозначаться A и B, более того, одно из

устройств при сопряжении становится главным (Master), а второе - ведомым

(Slave). Будем считать устройство A главным, а B - ведомым. Создание ключа

Kinit начинается сразу после того, как были введены PIN-коды[8].

Kinit формируется по алгоритму E22, который оперирует следующими

величинами[8]:

- BD_ADDR - уникальный адрес BT-устройства. Длина 48 бит (аналог MAC-адреса

сетевой карты PC);

- PIN-код и его длина;

- IN_RAND. Случайная 128-битная величина.

На выходе E22 алгоритма получаем 128-битное слово, именуемое Kinit. Число

IN_RAND отсылается устройством A в чистом виде. В случае если PIN неизменяем

для этого устройства, то при формировании Kinit используется BD_ADDR,

полученное от другого устройства. В случае если у обоих устройств изменяемые

PIN-коды, будет использован BD_ADDR(B) - адрес slave-устройства. Первый шаг

сопряжения пройден. За ним следует создание Kab. После его формирования Kinit

исключается из использования[8].

Для создания ключа связи Kab устройства обмениваются 128-битными словами

LK_RAND(A) и LK_RAND(B), генерируемыми случайным образом. Далее следует

побитовый XOR с ключом инициализации Kinit. И снова обмен полученным значением.

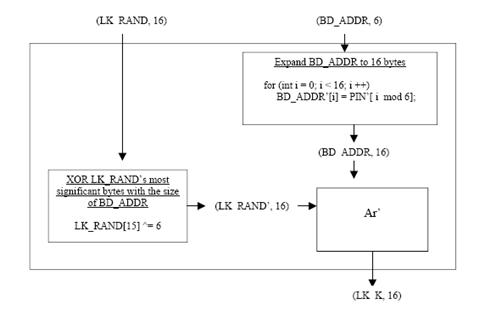

Затем следует вычисление ключа по алгоритму E21.Для этого необходимы величины:

- BD_ADDR;

- 128-битный LK_RAND (каждое устройство хранит своё и

полученное от другого устройства значение). Алгоритм Е21 представлен на рис.

3.1.

На данном этапе pairing заканчивается и начинается последний этап инициализации

Вluetooth - Mutual authentication или взаимная аутентификация. Основана она на

схеме «запрос-ответ». Одно из устройств становится верификатором, генерирует

случайную величину AU_RAND(A) и засылает его соседнему устройству (в

plaintext), называемому предъявителем (claimant в оригинальной

документации)[8].

Рисунок 3.1 - Вычисление ключа по алгоритму Е21

Как только предъявитель получает это «слово», начинается вычисление

величины SRES по алгоритму E1, и она отправляется верификатору. Соседнее

устройство производит аналогичные вычисления и проверяет ответ предъявителя.

Если SRES совпали, то, значит, всё хорошо, и теперь устройства меняются ролями,

таким образом, процесс повторяется заново.E1-алгоритм представлен на рис. 3.2 и

оперирует такими величинами[8]:

- случайно созданное AU_RAND;

- linkkey Kab;

- свой собственный BD_ADDR.

3.3 Механизмы безопасности Bluetooth

Рисунок 3.2 - Алгоритм Е1

Основан это процесс на посылке 48-битового идентификатора Bluetooth

Device Address (BDA) (он присваивается каждому устройству его производителем).

Результатом обычно является “предварительная” договоренность устройств (создается

временный или инициализационный ключ связи) либо отказ в установлении связи. О

какой-либо безопасности здесь говорить нечего, BDA всегда передается в открытом

виде, и любой владелец антенны с хорошей чувствительностью может “видеть”

работающих BT-пользователей и даже опознавать их по этому идентификатору. Так

что уникальность BDA - понятие весьма скользкое[8].

Процесс авторизации подразумевает установление полномочий для

подключаемого устройства, причем возможен выбор одного из трех допустимых

уровней доступа: trusted (неограниченный доступ к ресурсам), non-trusted (нет

доступа к ресурсам, но есть возможность его открытия) и unknown (неизвестное

устройство, доступ запрещен при любых обстоятельствах)[8].

Установленный уровень доступа соответствует уровню доверия к

соответствующему устройству и может варьироваться. В любом BT-устройстве есть

сервис менеджера безопасности (составная часть протокола), который позволяет

устанавливать эти уровни не только для конкретных устройств, но и для видов

обслуживания или групп сервисов. Так, например, здесь можно установить, что

передача файлов может осуществляться только после аутентификации и

авторизации[8].

Шифрование. Осуществляется при помощи ключа (длина его варьируется от 8

до 128 бит), который, в свою очередь, генерируется на основе 128-битового ключа

аутентификации. Другими словами, расшифровывающий ключ основан на ключе связи;

с одной стороны, это упрощает процесс генерации ключа, но в то же время

упрощает и процесс взлома системы. К тому же при аутентификации код может быть

введен вручную либо автоматически предоставлен процессом прикладного уровня.

Критическим случаем можно считать обнуление этого кода самим пользователем (это

означает, что разрешено подключение любого устройства), что резко снижает

эффективность системы безопасности[8].

Все перечисленные механизмы являются встроенными, следовательноони

предназначены для аутентификации самих BT-устройств, а не пользователей.

Поэтому для некоторых устройств, например для чипов идентификации пользователя,

должна быть предусмотрена комплексная защита (дополнительный пароль,

использование смарт-карт и т.п.). Не случайно некоторые модели сотовых

телефонов, карманных компьютеров и ноутбуков, ориентированные на корпоративный

сектор, оснащаются биометрической защитой. Устройства могут быть потеряны или

украдены, и еще одно лишнее звено в цепи безопасности только улучшает общую

защищенность системы.

3.4 Виды атак на технологию беспроводной связи Bluetooth

Есть несколько разных видов атак на Bluetooth, начиная от безобидных

BlueSnarf, кончая полноценными DoS-атаками. Международными звонками без ведома

владельца телефона и просто похищением СМС (BlueBug).достаточно серьёзная атака

основана на методе «подделки» Bluetooth-MAC адреса с целью получить привилегии

настоящего обладателя MAC. Допустим, есть 3 устройства с Bluetooth - 2 из них

находятся в доверительных отношениях, третье - устройство злоумышленника. Если

злоумышленник знает MAC адреса первых двух устройств, ему достаточно дождаться

выхода одного из устройств из зоны действия, присвоить себе его MAC и

инициировать повторное сопряжение с оставшимся устройством. Это становится

возможным из-за того, что одно из устройств может забыть linkkey, которым

шифруется передача данных и запросить его повторную генерацию.

На данный момент защиты от этого вида атаки пока нет. Но ведь без знания

адреса доверенного устройства злоумышленник не сможет ничего сделать, перебрать

все возможные адреса за небольшой промежуток времени невозможно[8].данный вид

атаки позволяет получить доступ к выполнению AT-команд на сотовом телефоне, что

может привести к чтению и отправке СМС, полному доступу к телефонной книге, и

многому другому. Возможности атаки почти ничем не ограничены. Так, например, у

автора, в образовательных целях естественно, получилось скачать с одного из

телефонов всю записную книгу, все СМС, установить на нём переадресацию входящих

вызовов и заставить набрать номер телефона технической поддержки оператора.

Полный список всех возможностей этого вида атаки займёт не один килобайт текста

и ограничен лишь фантазией и познаниями атакующего[8].

Уязвимыми устройствами становится любой сотовый телефон с поддержкой

Bluetooth. Методы защиты весьма просты. Владельцам самых старых телефонов с BT

необходимо изменить прошивку аппарата, остальным же необходимо включить защиту

соединения Bluetooth и отклонять подозрительные запросы на соединение.

Самой популярной атакой является атака BlueSnarf. В этой атаке, впервые

представленной публике в 2003 году, используется сервис OPP (OBEX Push

Profile), который используется для упрощенного обмена «визитками» и прочими

файлами, и при нормальных обстоятельствах работает вполне стабильно.

Однако чаще всего для доступа к этому сервису не требуется авторизация,

что, кстати, тоже не является проблемой. Главная проблема состоит в том, что

если прошивка написана, не совсем верно, атакующий может скачать любой

существующий файл командой GET, а это может быть, например «/telecom/pb.vcf» (в

этом файле хранится телефонная книга устройства). Развитие идеи bluesnarf, позволяющее

получить полный (RW) доступ к файловой системе устройства, включая карты

памяти, виртуальные и RAM диски и т.п. Вместо мало функционального OPP

используется OBEX FTP (со всеми возможностями протокола FTP), к которому можно

подключиться без авторизации. Многие телефоны Siemens, Samsung, SonyEricsson, и

Nokia не восприимчивы к этой атаке.

DoS атаки с использованием bss (bluetooth stacks masher), этот тип атак

использует неправильно сформированные L2CAP пакеты для выключения, зависания,

перезагрузки атакуемого устройства.

3.5 Выводы по разделу

Комплекс мероприятий по защите устройств Bluetooth тривиален. Стоит

отключать функцию обнаружения устройства и включать ее только при необходимости

сопряжения с новым устройством. В некоторых телефонах это реализовано следующим

образом: функция обнаружения активизируется только на 60 секунд, после чего

автоматически отключается. Эта контрмера не является абсолютной защитой, но