Разработка сетевого решения и комплексных мер безопасности для распределенной информационной системы на основе стандарта Fast Ethernet

БЕЛКООПСОЮЗ

Учреждение

образования

"Белорусский

торгово-экономический университет потребительской кооперации"

Кафедра информационно-вычислительных

систем

Курсовая работа

Дисциплина «Безопасность и надежность

информационных систем»

на тему:

«Разработка сетевого решения и

комплексных мер безопасности для распределенной информационной системы на

основе

стандарта Fast Ethernet»

Гомель 2012

СОДЕРЖАНИЕ

ВВЕДЕНИЕ

ПОСТАНОВКА

ЗАДАЧИ

ВЫБОР

МОДЕЛИ, ТЕХНОЛОГИИ И ТОПОЛОГИИ ЛВС

ВЫБОР УСТРОЙСТВ ФИЗИЧЕСКОГО И КАНАЛЬНОГО УРОВНЕЙ

ВЫБОР ТИПА КАБЕЛЯ ДЛЯ КАБЕЛЬНЫХ ПОДСИСТЕМ ЗДАНИЯ

СХЕМА ЛВС

РАСЧЕТ

СЕТИ НА РАБОТОСПОСОБНОСТЬ И НАДЕЖНОСТЬ ДВУМЯ СПОСОБАМИ (ПРОСТОЙ И РАСЧЕТНЫЙ)

ВЫВОДЫ О

РАБОТОСПОСОБНОСТИ И НАДЕЖНОСТИ СЕТИ

БЕЗОПАСНОСТЬ

И НАДЕЖНОСТЬ ИНФОРМАЦИОННЫХ СИСТЕМ, КОМПЛЕКСНЫЕ МЕРЫ БЕЗОПАСНОСТИ ДЛЯ

РАСПРЕДЕЛЕННОЙ ИНФОРМАЦИОННОЙ СИСТЕМЫ

ЗАКЛЮЧЕНИЕ

СПИСОК

ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ

ВВЕДЕНИЕ

В наше время в условиях быстрого развития

информационно-вычислительной техники информация выступает как один из важнейших

товаров.

Прошедшее десятилетие характеризовалось бурным развитием

сетевых систем. Сети предоставляют самый эффективный, в ценовом отношении,

способ использования компьютерной техники. Соединив в сеть имеющиеся серверы,

компьютеры, принтеры, модемы, организация получает возможность сократить

простой дорогого оборудования до минимума, сэкономив существенные суммы на его

закупке и обслуживании.

Относительно небольшая сложность и стоимость ЛВС,

использующих в основном ПК, обеспечивают широкое применение сетей в автоматизации

коммерческой, банковской и другой деятельности.

Всё это делает тему курсовой работы очень актуальной в наше

время.

Предметом исследования является локальная компьютерная сеть.

Целью курсовой работы является получение навыков по выбору

оптимальных сетевых решений на базе многозадачных операционных систем для

построения компьютерной сети стандартов Fast Ethernet с учетом необходимых

требований к сети.

Для выполнения поставленной цели необходимо выполнить

следующие задачи:

· выбор типа (одноранговая или с выделенным сервером) и

топологии ЛВС для организации;

· выбор устройств физического и канального уровня в

соответствии с моделью OSI и физическая структуризация сети;

· выбор типа кабельного соединения для структурированной

кабельной системы;

· оформление проекта компьютерной сети в MS Visio;

· расчет спроектированной конфигурации сети на

корректность и соответствие стандарту IEEE 802.3;

· выбор сетевой операционной системы;

· описание подсистемы защиты выбранной ОС, а также

возможностей, предоставляемых данной ОС пользователю и администратору;

· разработка и описание основных мер системы

безопасности для обеспечения физической целостности информации и защиты от

несанкционированного доступа в ИС;

· изучение теоретических вопросов по безопасности и надежности

информационных систем.

Курсовая работа состоит из 8 разделов, заключения и списка

литературы.

В разделе «Постановка задачи» приведены исходные данные,

показана схема задания, выполненная в MS Visio, количество компьютеров на

этажах схемы, длина соединительных линий, данные для расчета сети представлены

в таблицах, требования для расчета работоспособности и надежности сети.

В разделе «Выбор модели, технологий и топологии ЛВС» описаны

используемые модели, технологии и топологии ЛВС, так же осуществлен выбор

модели сети и ее обоснование.

В разделе «Выбор устройств физического и канального уровней»

включено описание активных устройств физического и канального уровней модели

OSI и обоснование выбора.

Раздел «Выбор типа кабеля для кабельных подсистем здания»

включает в себя описание кабельных подсистем здания, обоснование выбора типа

кабеля каждой подсистемы, основные характеристики для выбранных типов кабеля.

В разделе «Схема ЛВС» показана схема задания с условными

обозначениями, выполненная в MS Visio.

Раздел «Расчет ЛВС стандарта Fast Ethernet на

работоспособность и надежности» содержит методику расчета сети простым и

расчетным способами, а также расчет спроектированной сети.

В разделе «Выводы о работоспособности и надежности

спроектированной ЛВС должен содержать анализ полученных расчетных данных и

сопоставление их основным требованиям стандарта Fast Ethernet.

Раздел «Разработка мер безопасности и надежности

информационных систем» рассматривает меры направленные на защиту сети от

компьютерных вирусов.

Курсовая работа состоит из листов 27 листов, 5 рисунков и 8

таблиц.

ПОСТАНОВКА ЗАДАЧИ

Целесообразность создания вычислительных сетей обусловлена

возможностью использования территориально-рассредоточенными пользователями

программного обеспечения и информационных баз, находящихся в различных

вычислительных центрах сети. Вычислительную сеть можно рассматривать как

систему с распределенными по территории аппаратными, программными и

информационными ресурсами.

На рисунке 1 представлена схема компьютерной сети,

выполненный в MS Visio.

Рисунок 1 - Схема компьютерной сети, выполненная в MS Visio

Представленная схема ЛВС соединяет 3 этажа организации. На каждом этаже

расположены компьютеры, которые соединены между собой в сеть. На первом этаже

расположено 12 компьютеров и 1 повторитель. Использование такого сетевого

устройства как повторитель позволяет увеличить расстояния, на которое сигнал

может быть передан по линии связи. На втором этаже находится 24 компьютеров и 4

повторителя, один из которых соединяет между собой три этажа. На третьем этаже

расположено 5 компьютеров и 1 повторитель. Общая длина соединительных линий

составляет 860м.

На представленной схеме сеть содержит следующие типы линей связи, с

помощью которых соединены все компьютеры и устройства сети:

· линии связи между устройствами;

· линии связи между компьютером и устройством.

В таблицах 1.1 и 1.2 приведены данные для проектирования и расчета сети.

Таблица 1.1 - Данные для проектирования сети

|

Этаж

|

Группа

|

Количество компьютеров в

сети

|

|

1

|

1

|

12

|

|

2

|

2

|

9

|

|

3

|

10

|

|

4

|

5

|

|

3

|

5

|

5

|

Таблица 1.2 - Данные для расчета сети

|

Тип линии связи

|

Тип кабеля

|

Длина сегмента в здании, м

|

Максимальная длина

сегмента, м

|

|

Между устройствами

|

100Base-ТX

100Base-FX

|

150, 100

|

100

|

|

Между компьютером и

устройством

|

100Base-TX

|

70

|

100

|

Требования для корректного построения сетей Fast Ethernet заключаются в

следующем ряде ограничений:

· ограничения на максимальные длины сегментов, соединяющих DTE

с DTE (в качестве DTE может выступать любой источник кадров данных для сети:

сетевой адаптер, порт моста, порт маршрутизатора, модуль управления сетью и

другие подобные устройства) (таблица 3);

· ограничения на максимальные длины сегментов, соединяющих DTE

с портом повторителя;

· ограничения на максимальный диаметр сети;

· ограничения на максимальное число повторителей и максимальную

длину сегмента, соединяющего повторители.

ВЫБОР МОДЕЛИ, ТЕХНОЛОГИИ И ТОПОЛОГИИ ЛВС

Существует две модели локальных вычислительных сетей:

· одноранговая сеть;

· сеть типа клиент-сервер.

Данные модели определяют взаимодействие компьютеров в локальной

вычислительной сети. В одноранговой сети все компьютеры равноправны между

собой. При этом вся информация в системе распределена между отдельными

компьютерами. Любой пользователь может разрешить или запретить доступ к данным,

которые хранятся на его компьютере.

В одноранговой сети пользователю, работающему за любым компьютером

доступны ресурсы всех других компьютеров сети. Например, сидя за одним

компьютером, можно редактировать файлы, расположенные на другом компьютере,

печатать их на принтере, подключенном к третьему, запускать программы на

четвертом.

К достоинствам такой модели организации сети относится простота

реализации и экономия материальных средств, так как нет необходимости приобретать

дорогой сервер. Несмотря на простоту реализации, данная модель имеет ряд

недостатков:

· низкое быстродействие при большом числе подключенных

компьютеров;

· отсутствие единой информационной базы;

· отсутствие единой системы безопасности информации;

· зависимость наличия в системе информации от состояния

компьютера, т.е. если компьютер выключен, то вся информация, хранящиеся на нем,

будет недоступна.

Одноранговую модель сети можно рекомендовать для небольших организациях

при числе компьютеров до 20 шт.

В сетях типа клиент-сервер имеется один (или несколько) главных

компьютеров - серверов. Серверы используются для хранения всей информации в

сети, а также для ее обработки. В качестве достоинств такой модели следует

выделить:

· наличие единой информационной базы;

· наличие единой системы безопасности.

Однако у данной модели есть и недостатки. Главный недостаток заключается

в том, что стоимость создания сети типа клиент-сервер значительной выше, за

счет необходимости приобретать специальный сервер. Также к недостаткам можно

отнести и наличие дополнительной потребности в обслуживающем персонале -

администраторе сети.

На рисунке 1 представленная схема является клиент-серверной моделью, так

как в сети работает большое количество пользователей и к тому же установлен

отдельный сервер.

Термин «топология», или «топология сети», характеризует физическое

расположение компьютеров, кабелей и других компонентов сети. Топология - это

стандартный термин, который используется профессионалами при описании основной

компоновки сети.

Чтобы совместно использовать ресурсы или выполнять другие сетевые задачи,

компьютеры должны быть подключены друг к другу. Для этой цели в большинстве

сетей применяется кабель. Однако просто подключить компьютер к кабелю, соединяющему

другие компьютеры, не достаточно. Различные типы кабелей в сочетании с

различными сетевыми платами, сетевыми операционными системами и другими

компонентами требуют и различного взаимного расположения компьютеров. Каждая

топология сети налагает ряд условий. Например, она может диктовать не только

тип кабеля, но и способ его прокладки. Топология может также определять способ

взаимодействия компьютеров в сети. Различным видам топологий соответствуют

различные методы взаимодействия, и эти методы оказывают большое влияние на

сеть.

Все сети строятся на основе трех базовых топологий:

· звезда (star);

· кольцо (ring);

· шина (bus).

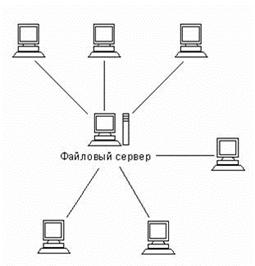

Топология «звезда». В данной топологии вся информация передается через некоторый

центральный узел, так называемый обрабатывающий компьютер (Рисунок 2). Каждое

устройство имеет свою собственную среду соединения. Все периферийные станции

могут обмениваться друг с другом только через центральный узел.

Рисунок

2 - Топология «звезда»

Преимущество

этой структуры в том, что никто другой не может влиять на среду передачи. Один

сервер управляет и владеет ею.

С

другой стороны, центральный узел должен быть исключительно надежным устройством

как в смысле логического построения сети (отслеживание конфликтных ситуаций и

сбоев), так и физического, поскольку каждое периферийное устройство имеет свой

физический канал связи и, следовательно, все они должны обеспечивать одинаковые

возможности доступа. Дополнительное устройство может быть включено в сеть только

в том случае, если организован порт для его подсоединения к центральному узлу.

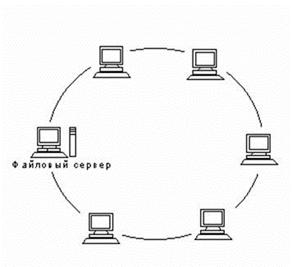

Топология

«кольцо». В кольцевой структуре

информация передается от узла к узлу по физическому кольцу (Рисунок 3).

Рисунок

3 - Топология «кольцо»

Приемник

копирует данные, регенерирует их вместе со своей квитанцией подтверждения

следующему устройству в сети. Когда начальный передатчик получает свою

собственную квитанцию, это означает, что его информация была корректно получена

адресатом. В кольце не существует определенного централизованного контроля.

Каждое устройство получает функции управляющего контроллера на строго

определенный промежуток времени. Отказ в работе хотя бы одного узла приводит к

нарушению работы кольца, а, следовательно, и к остановке всех передач. Чтобы

этого избежать, необходимо включать в сеть автоматические переключатели,

которые берут на себя инициативу, если данное устройство вышло из режима

нормальной работы. То есть, они позволяют включать/выключать отдельные узлы без

прерывания нормальной работы.

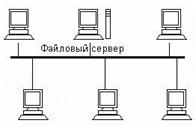

Топология

«шина». В любой шинной структуре все

устройства подсоединены к общей среде передачи данных, или шине. В отличие от

«кольца» адресат получает свой информационный пакет без посредников (Рисунок

4).

Рисунок

4 - Топология «шина»

Процесс

подключения дополнительных узлов к шине не требует аппаратных доработок со

стороны уже работающих узлов сети, как это имеет место в случае топологии

«звезда». Однако шинная топология требует жесткой регламентации доступа к среде

передачи. Существует два метода регулирования такого доступа, известного еще

под термином «шинный арбитраж»:

· «фиксированный мастер» (централизованный контроль шины) -

доступ к шине контролируется центральным мастер-узлом;

· «плавающий мастер» (децентрализованный контроль шины) -

благодаря собственному интеллекту каждое устройство само определяет регламент

доступа к шине.

Представленная на рисунке 1 схема построена на основе топологии «звезда»,

так как у нее есть явно выраженный центр это сервер к которому подключены все

устройства сети.

ВЫБОР УСТРОЙСТВ ФИЗИЧЕСКОГО И

КАНАЛЬНОГО УРОВНЕЙ

Появление стандартов на программные средства разрешило

дилеммустандартизации. При помощи этих стандартов операционная система

обеспечивает стандартное взаимодействие между аппаратными средствами ЛВС и

прикладными программами ЛВС.

Обращение к модели стандартной связи иллюстрирует работу стандартов на

программные средства. Международная Организация по Стандартам учредила Модель

Открытой Системы Связи (OSI), которая является основой при проектировании ЛВС.

Большинство ЛВС проектируется в соответствии с этой моделью.модель делит

коммуникационный процесс на иерархию функциональных уровней, которые зависят

друг от друга:

Уровень 7 - Прикладные программы.

Уровень 6 - Представление данных.

Уровень 5 - Сеансовый.

Уровень 4 - Транспортный.

Уровень 3 - Сетевой.

Уровень 2 - Канальный.

Уровень 1 - Физический.

Вышестоящие уровни выполняют более сложные, глобальные задачи, для чего

используют в своих целях нижестоящие уровни, а также управляют ими. Цель

нижестоящего уровня - предоставление услуг вышестоящему уровню, причем

вышестоящему уровню не важны детали выполнения этих услуг. Нижестоящие уровни

выполняют более простые, более конкретные функции. В идеале каждый уровень

взаимодействует только с теми, которые находятся рядом с ним (выше него и ниже

него). Верхний уровень соответствует прикладной задаче, работающему в данный

момент приложению, нижний - непосредственной передаче сигналов по каналу связи.

Реальную связь абоненты одной сети имеют только на самом нижнем, первом,

физическом уровне. В передающем абоненте информация проходит все уровни,

начиная с верхнего и заканчивая нижним. В принимающем абоненте полученная

информация совершает обратный путь: от нижнего уровня к верхнему.

Большинство функций двух нижних уровней модели это физического и

канального обычно реализуются аппаратно (часть функций канального уровня -

программным драйвером сетевого адаптера).

На физическом уровне осуществляются соединения с физическим каналом,

разрыв связи, управление каналом, а также определяется скорость передачи данных

и топология сети.

На канальном уровне осуществляется обрамление передаваемых массивов

информации вспомогательными символами и контроль передаваемых данных. В ЛВС

передаваемая информация разбивается на несколько пакетов или кадров. Каждый

пакет содержит адреса источника и места назначения, а также средства

обнаружения ошибок.

К устройствам Fast Ethernet используемых на физическом уровне можно

отнести такие устройства например как трансиверы, конвертеры, сетевые карты

(для установки на рабочие станции/файл серверы), повторители, коммутаторы,

концентроторы.

Трансиверы и повторители обеспечивают усиление и преобразование сигналов

в ЛВС. Концентраторы и коммутаторы служат для объединения нескольких

компьютеров в требуемую конфигурацию локальной вычислительной сети.

Концентраторы являются средством физической структуризации вычислительной

сети, так как разбивают сеть на сегменты. Коммутаторы предназначены для

логической структуризации вычислительной сети, так как разделяют общую среду

передачи данных на логические сегменты и тем самым устраняют столкновения.

Для соединения подсетей (логических сегментов) и различных вычислительных

сетей между собой в качестве межсетевого интерфейса применяются коммутаторы,

мосты, маршрутизаторы и шлюзы.

Повторители - это аппаратные устройства, предназначенные для

восстановления и усиления сигналов в вычислительных сетях с целью увеличения их

длины.

Трансиверы или приемопередатчики - это аппаратные устройства, служащие

для двунаправленной передачи между адаптером и сетевым кабелем или двумя

сегментами кабеля. Основной функцией трансивера является усиление сигналов.

Трансиверы применяются и в качестве конверторов для преобразование электрических

сигналов в другие виды сигналов (оптические или радиосигналы) с целью

использования других сред передачи информации.

Концентраторы - это аппаратные устройства множественного доступа, которые

объединяют в одной точке отдельные физические отрезки кабеля, образуют общую

среду передачи данных или физические сегменты сети.

Коммутаторы - это программно-аппаратные устройства, которые делят общую

среду передачи данных на логические сегменты. Логический сегмент образуется

путем объединения нескольких физических сегментов с помощью концентраторов.

Каждый логический сегмент подключается к отдельному порту коммутатора.

Мосты - это программно-аппаратные устройства, которые обеспечивают

соединение нескольких локальных сетей между собой или несколько частей одной и

той же сети, работающих с разными протоколами. Мосты предназначены для

логической структуризации сети или для соединения в основном идентичных сетей,

имеющих некоторые физические различия. Мост изолирует трафик одной части сети

от трафика другой части, повышая общую производительность передачи данных.

Маршрутизаторы - то коммуникационное оборудование, которое обеспечивает

выбор маршрута передачи данных между несколькими сетями, имеющими различную

архитектуру или протоколы. Маршрутизаторы применяют только для связи однородных

сетей и в разветвленных сетях, имеющих несколько параллельных маршрутов.

Маршрутизаторами и программными модулями сетевой операционной системы

реализуются функции сетевого уровня.

Шлюзы - это коммуникационное оборудование (например, компьютер), служащее

для объединения разнородных сетей с различными протоколами обмена. Шлюзы

полностью преобразовывают весь поток данных, включая коды, форматы, методы

управления и т.д.

Коммуникационное оборудование: мосты, маршрутизаторы и шлюзы в локальной

вычислительной сети - это, как правило, выделенные компьютеры со специальным

программным обеспечением.

В схеме, представленной на рисунке 1 представлены повторители, которые

можно заменить на концентраторы и коммутатор. Так как в сети может

присутствовать не более 2 коммутаторов, поэтому в данной сети сервер будет

соединен с коммутатором, а группы будут соединяться с коммутатором с помощью

концентраторов.

Различие между концентратором и коммутатором состоит в том, что

концентратор просто усиливает сигнал передаваемого пакета данных, причем этот

пакет данных видят все компьютеры сети, но принимает его только тот, которому

он адресован. Коммутатор, в отличие от концентратора, анализирует, откуда и

куда отправлен пакет данных и соединяет только эти компьютеры, в результате

остальные каналы остаются свободными.

ВЫБОР ТИПА КАБЕЛЯ ДЛЯ КАБЕЛЬНЫХ

ПОДСИСТЕМ ЗДАНИЯ

Большая часть производителей коммуникационного оборудования для локальных

сетей поддерживают технологию Fast Ethernet во всем спектре своих изделий:

сетевых адаптерах, повторителях, коммутаторах и маршрутизаторах.

Выделяют три типа среды передачи: Fast Ethernet:

· 100BASE-T4 (счетверенная витая пара);

· 100BASE-TX (сдвоенная витая пара);

· 100BASE-FX (оптоволоконный кабель).

Здесь цифра «100» означает скорость передачи 100 Мбит/с, буква «Т»

означает витую пару, буква «F» - оптоволоконный кабель. Типы 1OOBASE-ТХ и

100BASE-FX иногда объединяют под именем 100BASE-X, а 100BASE-T4 и 100BASE-TX -

под именем 100BASE-T.

Стандарт 100Base-TX использует сразу две пары кабеля: UTP

(неэкранированный кабель) или STP (экранированный кабель). Одна пара необходима

для передачи данных, а вторая - для приема. Перечисленным требованиям

соответствуют два кабельных стандарта: EIA/TIA-568 UTP категории 5 и STP Типа 1

компании IBM. В 100Base-TX предоставляется возможность полнодуплексного режима

в процессе работы с сетевыми серверами, а также применение всего двух из

четырех пар восьмижильного кабеля - две оставшиеся пары будут свободными и в

дальнейшем могут быть использованы для расширения функциональности данной сети

(например, на их основе возможна организация телефонной сети). Стандарт

100Base-T4 позволяет использовать кабели категорий 3 и 5. Это происходит из-за

того, что в 100Base-T4 используются четыре пары восьмижильного кабеля: одна -

для передачи, а другая - для приема, остальные могут использоваться как для

передачи, так и для приема. Секреты локальной сети данных могут проводиться

сразу по трем парам. Если общая пропускная способность в 100 Мбит/с

распределяется на три пары, то 100Base-T4 снижает частоту сигнала, поэтому для

нормальной работы вполне достаточно и менее качественного кабеля. Для

организации сетей 100Base-T4 могут использоваться кабели UTP категорий 3 и 5,

точно так же, как и UTP категории 5 и STP типа 1. Стандарт 100Base-FX

использует для передачи данных многомодовое оптоволокно с 62,5-микронным ядром

и 125-микронной оболочкой.

Данный стандарт предназначен для магистралей - соединения репитеров Fast

Ethernet в пределах одного помещения. Основные преимущества оптического кабеля

передались и рассматриваемому стандарту 100Base-FX: невосприимчивость к

электромагнитным шумам, повышенный уровень защиты информации и увеличенные

расстояния между сетевыми устройствами. Технология Fast Ethernet рассчитана на

использование концентраторов-повторителей для образования связей в сети.

Правила корректного построения сегментов сетей Fast Ethernet включают:

· ограничения на максимальные длины сегментов, соединяющих DTE

с DTE (В качестве DTE (Data Terminal Equipment) может выступать любой источник

кадров данных для сети: сетевой адаптер, порт моста, порт маршрутизатора,

модуль управления сетью и другие подобные устройства).

Таблица 4.1 - Максимальные длины сегментов DTE-DTE

|

Стандарт

|

Тип кабеля

|

Максимальная длина сегмента

|

|

100Base-TX

|

100 м

|

|

100Base-FX

|

Многомодовое оптоволокно

62.5/125 мкм

|

412 м (полудуплекс) 2 км

(полный дуплекс)

|

|

100Base-T4

|

UTP категорий 3,4,5

|

100 м

|

· ограничения на максимальные длины сегментов, соединяющих DTE

с портом повторителя;

· ограничения на максимальный диаметр сети;

· ограничения на максимальное число повторителей и максимальную

длину сегмента, соединяющего повторители.

В данной сети будем использоваться кабель типа многомодовое оптоволокно

62.5/125 мкм 100Base-FX, так как присутствует кабель длина которого превышает

100м и кабель стандарта 100Base-TX типа UTP категории 5 так как в сети

компьютеры связаны длиной кабеля меньшей 100м.

СХЕМА ЛВС

сеть компьютерный операционный конфигурация

На рисунке 5 представлен эскиз компьютерной сети, оформленный в Microsoft

Visio.

Рисунок

5 - Схема сети

Таблица

5.1 - Условные обозначения

|

70м

|

длина сегмента сети

|

|

кабель типа 100Base-TX

|

|

кабель типа 100Base-FX

|

|

Концентратор Концентратор

|

|

|

Коммутатор Коммутатор

|

|

|

Компьютер Компьютер

|

|

РАСЧЕТ СЕТИ НА РАБОТОСПОСОБНОСТЬ И НАДЕЖНОСТЬ ДВУМЯ СПОСОБАМИ

(ПРОСТОЙ И РАСЧЕТНЫЙ)

Технология Fast Ethernet рассчитана на использование

концентраторов-повторителей для образования связей в сети. Правила корректного

построения сегментов сетей Fast Ethernet включают:

· ограничения на максимальные длины сегментов, соединяющих DTE

с DTE (В качестве DTE (Data Terminal Equipment) может выступать любой источник

кадров данных для сети: сетевой адаптер, порт моста, порт маршрутизатора,

модуль управления сетью и другие подобные устройства.)

Таблица 6.1 - Максимальные длины сегментов DTE-DTE

|

Стандарт

|

Тип кабеля

|

Максимальная длина сегмента

|

|

100Base-TX

|

UTP категории 5

|

100 м

|

|

100Base-FX

|

Многомодовое оптоволокно

62.5/125 мкм

|

412 м (полудуплекс) 2 км

(полный дуплекс)

|

|

100Base-T4

|

UTP категорий 3,4,5

|

100 м

|

· ограничения на максимальные длины сегментов, соединяющих DTE

с портом повторителя;

· ограничения на максимальный диаметр сети;

· ограничения на максимальное число повторителей и максимальную

длину сегмента, соединяющего повторители.

Повторители Fast Ethernet делятся на два класса. Повторители класса I

поддерживают все типы логического кодирования данных: как 4В/5В, так и 8В/6Т.

Повторители класса II поддерживают только какой-либо один тип логического

кодирования - либо 4В/5В, либо 8В/6Т. То есть повторители класса I позволяют

выполнять трансляцию логических кодов с битовой скоростью 100 Мбит/с, а

повторителям класса II эта операция недоступна.

Поэтому повторители класса I могут иметь порты всех трех типов

физического уровня: l00Base-TX, l00Base-FX и 100Base-T4. Повторители класса II

имеют либо все порты 100Base-T4, либо порты l00Base-TX и l00Base-FX, В одном

домене коллизий допускается наличие только одного повторителя класса I. Это

связано с тем, что такой повторитель вносит большую задержку при

распространении сигналов из-за необходимости трансляции различных систем

сигнализации - 70 bt.

Повторители класса II вносят меньшую задержку при передаче сигналов: 46bt

для портов TX/FX и 33,5 bt для портов Т4. Поэтому максимальное число

повторителей класса II в домене коллизий - 2, причем они должны быть соединены

между собой кабелем не длиннее 5 метров.

Небольшое количество повторителей Fast Ethernet не является серьезным

препятствием при построении больших сетей, так как применение коммутаторов и

маршрутизаторов делит сеть на несколько доменов коллизий, каждый из которых

будет строиться на одном или двух повторителях. Общая длина сети не будет иметь

в этом случае ограничений.

Таблица 6.2 - Параметры сетей, построенных на повторителях класса

|

Тип кабеля

|

Максимальный диаметр сети,

м

|

Максимальная длина

сегмента, м

|

|

Только витая пара (ТХ)

|

200

|

100

|

|

Только оптоволокно (FX)

|

272

|

136

|

|

Несколько сегментов на

витой паре и один на оптоволокне

|

260

|

100 (ТХ) 160 (FX)

|

|

Несколько сегментов на

витой паре и несколько сегментов на оптоволокне

|

272

|

100 (ТХ) 136 (FX)

|

Как и для технологии Ethernet 10 Мбит/с, комитет 802.3 дает исходные

данные для расчета времени двойного оборота сигнала. Задержки, вносимые

сетевыми адаптерами, учитывают преамбулы кадров, поэтому время двойного оборота

нужно сравнивать с величиной 512 битовых интервала (bt), то есть со временем

передачи кадра минимальной длины без преамбулы.

Для повторителей класса I время двойного оборота можно рассчитать

следующим образом. Задержки, вносимые прохождением сигналов по кабелю,

рассчитываются на основании данных таблицы 6.3, в которой учитывается удвоенное

прохождение сигнала по кабелю.

Таблица 6.3 - Задержки, вносимые кабелем

|

Тип кабеля

|

Удвоенная задержка в bt

на 1 м

|

Удвоенная задержка на

кабеле максимальной длины

|

|

UTP Cat 3

|

1,14

|

|

UTP Cat 4

|

1,14

|

114 bt (100м)

|

|

UTP Cat 5

|

1,112

|

111,2 bt (100м)

|

|

STP

|

1,112

|

111,2 bt (100м)

|

|

Оптоволокно

|

1,0

|

412 bt (412м)

|

Задержки, которые вносят два взаимодействующих через повторитель сетевого

адаптера (или порта коммутатора), берутся из таблицы 6.4.

Таблица 6.4 - Задержки, вносимые сетевыми адаптерами

|

Тип сетевых адаптеров

|

Максимальная задержка при

двойном обороте

|

|

Два адаптера TX/FX

|

100 bt

|

|

Два адаптера T4

|

138 bt

|

|

Один адаптер ТХ/FХ

и один Т4

|

127 bt

|

Учитывая максимально возможные длины непрерывных сегментов кабелей можно

рассчитать корректность сети. Если получившееся значение будет меньше 512 bt, то

это означает, что сеть является корректной.

Рассчитаем на корректность сети, изображенной на рисунке 6.

Сегмент 1 - 70 м, два адаптера TX дает задержку в 100 bt из таблицы 6.4,

а сам концентратор вносит задержку в 140 bt, так как используется 2 порта по 70bt,

сегмент 2 - 70 м, произведем расчет:

,112*70+100+140+1,112*70=77,84+100+140+77,84=395,68 bt

Сумма задержки сети равна 395,68 bt, это меньше установленного размера в

512bt, следует, что сеть корректна и существует запас в 116,32 bt (512-395,68)

ВЫВОДЫ О РАБОТОСПОСОБНОСТИ И НАДЕЖНОСТИ СЕТИ

Изучив исходную сеть, делаем вывод, что ЛВС относится к топологии

«звезда», тип сети - серверная, также определили, что линии связи относятся к

стандарту 100Base-TX (неэкранированный кабель) и 100Base-FX

(многомодовое оптоволокно 62.5 мкм).

Задержка PDV для стандарта Fast Ethernet должна быть менее 512 bt. Исходя из

полученных расчетов задержка PDV

составила 395,68 bt, что подходит для корректной работы сети.

В сети будем использовать концентраторы и коммутатор, так как в настоящее

время в сетях достаточно редко используются повторители, сделанные в виде

отдельных устройств. Как правило, функции усиления сигнала реализуются во всех

более сложных устройствах сети. Например, фактически все сетевые карты,

концентраторы, коммутаторы реализуют в себе возможности повторителей.

БЕЗОПАСНОСТЬ И НАДЕЖНОСТЬ ИНФОРМАЦИОННЫХ СИСТЕМ, КОМПЛЕКСНЫЕ

МЕРЫ БЕЗОПАСНОСТИ ДЛЯ РАСПРЕДЕЛЕННОЙ ИНФОРМАЦИОННОЙ СИСТЕМЫ

Можно сформулировать перечень основных задач, которые должны решаться

системой компьютерной безопасности:

1 управление доступом пользователей к

ресурсам АС с целью ее защиты от неправомерного случайного или умышленного

вмешательства в работу системы и несанкционированного (с превышением

предоставленных полномочий) доступа к ее информационным, программным и

аппаратным ресурсам со стороны посторонних лиц, а также лиц из числа персонала

организации и пользователей;

2 защита данных, передаваемых по

каналам связи;

3 регистрация, сбор, хранение,

обработка и выдача сведений обо всех событиях, происходящих в системе и имеющих

отношение к ее безопасности;

4 контроль работы пользователей системы

со стороны администрации и оперативное оповещение администратора безопасности о

попытках несанкционированного доступа к ресурсам системы;

5 контроль и поддержание целостности

критичных ресурсов системы защиты и среды исполнения прикладных программ;

6 обеспечение замкнутой среды

проверенного программного обеспечения с целью защиты от бесконтрольного

внедрения в систему потенциально опасных программ (в которых могут содержаться

вредоносные закладки или опасные ошибки) и средств преодоления системы защиты,

а также от внедрения и распространения компьютерных вирусов;

7 управление средствами системы защиты.

Обычно различают внешнюю и внутреннюю безопасность компьютерных систем.

Внешняя безопасность включает защиту АС от стихийных бедствий (пожар,

наводнение и т.п.) и от проникновения в систему злоумышленников извне с целями

хищения, получения доступа к информации или вывода системы из строя. В данной

работе меры и методы защиты АС от стихийных бедствий и аварий, а также меры

физической защиты (охраны и др.) не рассматриваются.

Все усилия по обеспечению внутренней безопасности компьютерных систем

фокусируются на создании надежных и удобных механизмов регламентации

деятельности всех ее законных пользователей и обслуживающего персонала для

принуждения их к безусловному соблюдению установленной в организации дисциплины

доступа к ресурсам системы (в том числе к информации).

Меры противодействия угрозам безопасности. Классификация мер обеспечения

безопасности компьютерных систем

По способам осуществления все меры обеспечения безопасности компьютерных

систем подразделяются на: правовые (законодательные), морально-этические,

организационные (административные), физические и технические (аппаратурные и

программные).

К правовым мерам защиты относятся действующие в стране законы, указы и

нормативные акты, регламентирующие правила обращения с информацией,

закрепляющие права и обязанности участников информационных отношений в процессе

ее обработки и использования, а также устанавливающие ответственность за

нарушения этих правил, препятствуя тем самым неправомерному использованию

информации и являющиеся сдерживающим фактором для потенциальных нарушителей.

К морально-этическим мерам противодействия относятся нормы поведения,

которые традиционно сложились или складываются по мере распространения ЭВМ в

стране или обществе. Эти нормы большей частью не являются обязательными, как

законодательно утвержденные нормативные акты, однако, их несоблюдение ведет

обычно к падению авторитета, престижа человека, группы лиц или организации.

Морально-этические нормы бывают как неписаные (например, общепризнанные

нормы честности, патриотизма и т.п.), так и писаные, то есть оформленные в

некоторый свод (устав) правил или предписаний.

Организационные (административные) меры защиты - это меры

организационного характера, регламентирующие процессы функционирования системы

обработки данных, использование ее ресурсов, деятельность персонала, а также

порядок взаимодействия пользователей с системой таким образом, чтобы в

наибольшей степени затруднить или исключить возможность реализации угроз

безопасности. Они включают:

8 мероприятия, осуществляемые при

проектировании, строительстве оборудовании вычислительных центров и других

объектов систем обработки данных;

9 мероприятия по разработке правил

доступа пользователей к ресурсам системы (разработка политики безопасности);

10 мероприятия, осуществляемые при

подборе и подготовке персонала системы;

11 организацию охраны и надежного

пропускного режима;

12 организацию учета, хранения,

использования и уничтожения документов и носителей с информацией;

13 распределение реквизитов

разграничения доступа (паролей, ключей шифрования и т.п.);

14 организацию явного и скрытого контроля

за работой пользователей;

15 мероприятия, осуществляемые при

проектировании, разработке, ремонте и модификациях оборудования и программного

обеспечения и т.п.

Физические меры защиты основаны на применении разного рода механических,

электро- или электронно-механических устройств и сооружений, специально

предназначенных для создания физических препятствий на возможных путях

проникновения и доступа потенциальных нарушителей к компонентам системы и

защищаемой информации, а также технических средств визуального наблюдения,

связи и охранной сигнализации.

Технические (аппаратно-программные) меры защиты основаны на использовании

различных электронных устройств и специальных программ, входящих в состав АС и

выполняющих (самостоятельно или в комплексе с другими средствами) функции

защиты (идентификацию и аутентификацию пользователей, разграничение доступа к

ресурсам, регистрацию событий, криптографическое закрытие информации и т.д.).

- Организационные меры обеспечивают исполнение существующих нормативных

актов и строятся с учетом существующих правил поведения, принятых в стране

и/или организации

- Воплощение организационных мер требует создания нормативных документов

- Для эффективного применения организационные меры должны быть поддержаны

физическими и техническими средствами

- Применение и использование технических средств защиты требует

соответствующей организационной поддержки.

Достоинства и недостатки различных мер защиты. Законодательные и

морально-этические меры

Эти меры определяют правила обращения с информацией и ответственность

субъектов информационных отношений за их соблюдение.

Законодательные и морально-этические меры противодействия, являются

универсальными в том смысле, что принципиально применимы для всех каналов

проникновения и НСД к АС и информации. В некоторых случаях они являются

единственно применимыми, как например, при защите открытой информации от

незаконного тиражирования или при защите от злоупотреблений служебным

положением при работе с информацией.

Организационные меры

Очевидно, что в организационных структурах с низким уровнем правопорядка,

дисциплины и этики ставить вопрос о защите информации просто бессмысленно.

Прежде всего, надо решить правовые и организационные вопросы.

Организационные меры играют значительную роль в обеспечении безопасности

компьютерных систем.

Организационные меры - это единственное, что остается, когда другие

методы и средства защиты отсутствуют или не могут обеспечить требуемый уровень

безопасности. Однако, это вовсе не означает, что систему защиты необходимо

строить исключительно на их основе , как это часто пытаются сделать чиновники,

далекие от технического прогресса. Этим мерам присущи серьезные недостатки,

такие как:

16 низкая надежность без соответствующей

поддержки физическими, техническими и программными средствами (люди склонны к

нарушению любых установленных дополнительных ограничений и правил, если только

их можно нарушить);

Организационные меры необходимы для обеспечения эффективного применения

других мер и средств защиты в части, касающейся регламентации действий людей. В

то же время организационные меры необходимо поддерживать более надежными

физическими и техническими средствами.

Физические и технические средства защиты

Физические и технические средства защиты призваны устранить недостатки

организационных мер, поставить прочные барьеры на пути злоумышленников и в

максимальной степени исключить возможность неумышленных (по ошибке или

халатности) нарушений персонала и пользователей системы.

Рассмотрим известное утверждение о том, что создание абсолютной (то есть

идеально надежной) системы защиты принципиально невозможно.

Даже при допущении возможности создания абсолютно надежных физических и

технических средств защиты, перекрывающих все каналы, которые необходимо

перекрыть, всегда остается возможность воздействия на персонал системы,

осуществляющий необходимые действия по обеспечению корректного функционирования

этих средств (администратора АС, администратора безопасности и т.п.). Вместе с

самими средствами защиты эти люди образуют так называемое "ядро

безопасности". В этом случае, стойкость системы безопасности будет

определяться стойкостью персонала из ядра безопасности системы, и повышать ее

можно только за счет организационных (кадровых) мероприятий, законодательных и

морально-этических мер.

Имея совершенные законы и проводя оптимальную кадровую политику, все

равно проблему защиты до конца решить не удастся. Во-первых, потому, что вряд

ли удастся найти персонал, в котором можно было быть абсолютно уверенным, и в

отношении которого невозможно было бы предпринять действий, вынуждающих его

нарушить запреты. Во-вторых, даже абсолютно надежный человек может допустить

случайное, неумышленное нарушение.

ЗАКЛЮЧЕНИЕ

В данной курсовой работе была спроектирована локальная сеть Fast

Ethernet. Данная сеть позволяет подключить 41 рабочие станции. Обеспечивается

передача данных со скоростью 100 Мбит/с.

В данном проекте были изучены принципы построения сетей, подобрано

сетевое оборудование, спроектирована структурированная кабельная система.

Данная кабельная система обладает максимальной гибкостью, возможностью

внедрения новых технологий, возможностью подключения различных видов

оборудования.

В курсовой работе был произведен расчет спроектированной конфигурации

сети на корректность и соответствие стандарту.

Спроектированная сеть соответствует установленным требованиям и

стандартам и является высокопроизводительной и надёжной сетью.

СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ

1. Алешин,

Л.И. Защита информации и информационная безопасность/ Л. И. Алешин. - М.: Курс

лекций, 56 с.

. Андерсон

К. Локальные сети. Полное руководство [Текст] / К. Андерсон, Минаси М - СПб.:

КОРОНА принт, 1999. - 624 с.

. Волобуев,

С.В. Введение в информационную безопасность: Учеб. пособие по курсу

"Методы и средства защиты информации."/ С.В. Волобуев; М-во

образования Рос. Федерации, 365 с.

. Журнал

"Сети и системы связи" №6 (2001г.) "Некоторые аспекты

безопасности структурированных кабельных систем" Чепурин И.Н. стр.51-53

. Компьютерные

системы и сети [Текст]: учеб. Пособие/ В.П. Косарев [и др.] ; под ред.В.П.

Косарева, Л.В. Еремина. - М.: Финансы и статистика, 1999. - 538 с.

. Конспект

лекций

. Ляхевич

А.Г. Локальные вычислительные сети, 2002

. Олифер,

В. Г Компьютерные сети. Принципы, технологии, протоколы [Текст] / В. Г Олифер,

Н.А. Олифер. - СПб.: Питер, 2001. - 429с.

. Топология

сети [Электронный источник]: Свободная энциклопедия Википедия. - Режим доступа:

ru. /wiki/Топология_сети