Обучение дошкольников математике

НЕКОММЕРЧЕСКОЕ

ЧАСТНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ

Кубанский институт информзащиты

Кафедра

комплексной защиты информации

«ТЕОРИЯ

ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

И

МЕТОДОЛГИЯ ЗАЩИТЫ ИНФОРМАЦИИ»

КУРСОВАЯ РАБОТА

по

учебной дисциплине: «Теория информационной безопасности и методология защиты

информации»

на тему: «Разработка эскизного проекта системы

защиты корпоративной информационной системы предприятия на базе комплекса

локальных сетей, соединенных каналами передачи данных коллективного пользования»

Работа

выполнена:

Студентом 2

курса,

Группы 09-К-01

Малышевым Иваном

Научный

руководитель: к.т.н., доцент Пшенецкий Сергей Петрович

Работа защищена с оценкой_________

Краснодар 2010

НЕКОММЕРЧЕСКОЕ ЧАСТНОЕ

ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ

Кубанский

институт информзащиты

Кафедра комплексной защиты

информации

ЗАДАНИЕ

на

курсовую работу

по учебной дисциплине: «Теория

информационной безопасности и методология защиты информации»

студенту Малышеву Ивану Сергеевичу

группы 09-К-01

ТЕМА

РАБОТЫ «Разработка эскизного проекта системы защиты

корпоративной

информационной системы предприятия».

ЗАДАНИЕ

1.

Разработать проект системы защиты информации от несанкционированного доступа

для автоматизированной системы учреждения администрации района, создаваемой в

виде распределённой вычислительной сети, состоящей из локальных сетей, все

компоненты которой расположены в пределах нескольких контролируемых зон. Конфиденциальность

информации: общедоступная информация, сведения составляющие служебную тайну,

секретные сведения, совершенно секретные сведения. Все зарегистрированные

клиенты сети имеют одинаковые полномочия, как по уровню допуска, так и по

доступу ко всей информационной базе системы а также имеют допуск ко всем

тематическим разделам информационной базы. Управление разграничением доступа к

ресурсам системы осуществляется на основе механизмов сетевой операционной

системы.

2.

Разработать и реализовать структуру ресурсов (каталогов) для пользователей АС -

2-х начальников отделов, 2-х заместителей и 4-х специалистов в каждом отделе.

Концепции построения системы защиты информации в исследуемой АС и распределения

функций защиты информации по элементам АС: обмен файлами, доступ в ИВС высшего

звена, вывод документов на печать, доступ в базы данных, электронный

документооборот, передача голосовых сообщений.

3.

Провести экспериментальную проверку выбранных решений по результатам эскизного

проектирования системы защиты КИС с использованием программного комплекса

Digital Security Office 2006. Для этого:

Произвести

расчет рисков КИС на основе модели угроз и уязвимостей. Используя модуль

управления рисками, на основе расчета эффективности каждой предложенной

контрмеры выберите наиболее оптимальные, которые позволят снизить риск до

необходимого уровня с наименьшими затратами.

Произвести

расчет рисков КИС на основе модели информационных потоков. Используя модуль

управления рисками, на основе расчета эффективности каждой предложенной

контрмеры выберите наиболее оптимальные, которые позволят снизить риск до

необходимого уровня с наименьшими затратами.

Окончательный

вариант системы защиты КИС предприятия выбрать по результатам всех расчетов.

Объем пояснительной записки: 25 листов

Графическая часть: презентация

Задание выдано: "21" сентября 2010 г.

Дата сдачи работы: "14" декабря

2010г.

СОДЕРЖАНИЕ

ВВЕДЕНИЕ……………………………………………………………………….5

ОСНОВНАЯ ЧАСТЬ

…………………………………………………………….6

1.

Информационное и техническое обследование системы управления……6

1.1 Структурная

схема автоматизированной информационной системы …...6

1.2 Обоснование

проектных решений по автоматизации информационных процессов…………………………………………………………………….…...7

1.3 Перечень

защищаемых ресурсов……………………………………..…….8

1.4 Угрозы НСД к

информации………………………………………………...9

2. Обоснование

проектных решений по программно-аппаратной защите информации……………………………………….…………………………….13

2.1 Обоснование проектных решений по

программной защите информации..……………………………………………………………………14

2.2 Определение категорий персонала, на которые

распространяются требования политики безопасности…………………………………………..19

2.3 Система

разграничения доступа……………………………………………………………………….….21

3. Проведение

экспериментальных проверок и оптимизация выбранных решений…………………………………………………………………………23

3.1 Расчет

рисков КИС на основе модели угроз и уязвимостей…………....23

3.2 Расчет

рисков КИС на основе модели информационных потоков…….25

ЗАКЛЮЧЕНИЕ

……………………………………………………………….29

СПИСОК ИСПОЛЬЗОВАННОЙ ЛИТЕРАТУРЫ……………………………..………………………………….30

Введение

В настоящее

время развитые страны мира (США, Япония, страны Западной Европы) фактически уже

вступили в информационное общество. Другие же, в том числе и Россия, находятся

на ближних подступах к нему.

В качестве

критериев развитости информационного общества можно выбрать три: наличие

компьютеров, уровень развития компьютерных сетей и количество населения,

занятого в информационной сфере, а также использующего информационные и

коммуникационные технологии в своей повседневной деятельности.

Информация

сегодня стоит дорого и её необходимо охранять. Массовое применение персональных

компьютеров, к сожалению, оказалось связанным с появлением

самовоспроизводящихся программ-вирусов, препятствующих нормальной работе

компьютера, разрушающих файловую структуру дисков и наносящих ущерб хранимой в

компьютере информации.

Информацией

владеют и используют её все люди без исключения. Каждый человек решает для

себя, какую информацию ему необходимо получить, какая информация не должна быть

доступна другим и т.д. Человеку легко, хранить информацию, которая у него в

голове, а как быть, если информация занесена в «мозг машины», к которой имеют

доступ многие люди.

Для

предотвращения потери информации разрабатываются различные механизмы её защиты,

которые используются на всех этапах работы с ней. Защищать от повреждений и

внешних воздействий надо и устройства, на которых хранится секретная и важная

информация, и каналы связи.

Повреждения

могут быть вызваны поломкой оборудования или канала связи, подделкой или

разглашением секретной информации. Внешние воздействия возникают как в

результате стихийных бедствий, так и в результате сбоев оборудования или кражи.

Для сохранения

информации используют различные способы защиты:

- безопасность

зданий, где хранится секретная информация;

- контроль

доступа к секретной информации;

- разграничение

доступа;

- дублирование

каналов связи и подключение резервных устройств;

- криптографические

преобразования информации;

А от чего, и от

кого её надо защищать? И как это правильно сделать?

То, что эти

вопросы возникают, говорит о том, что тема в настоящее время актуальна.

Основная

часть

1.Информационное

и техническое обследование системы управления

Целью курсового проекта данной подсистемы защиты

информации от несанкционированного доступа для автоматизированной системы

администрации края. Разрабатываемая структура И.С. должна соответствовать

принятым международным стандартам. В виде распределенной вычислительной сети,

состоящей из локальных вычислительных сетей, ЭВМ и каналы связи которых,

расположены в нескольких контролируемых зонах. В данной системе следующая

структура пользователей данной ИС:

·

Количество

начальников отделов -2

·

Количество

зам.начальников отделов -2

·

Количество

специалистов в отделах-4

На основе выше перечисленных пунктов

построена предварительная структура системы И.С.

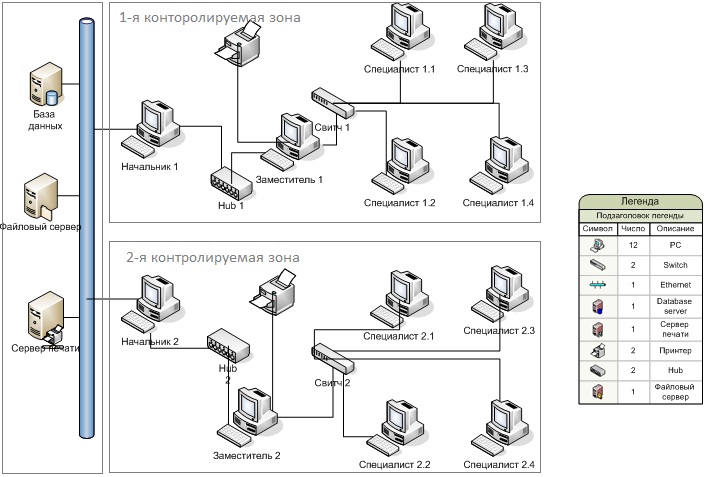

1.1 Структурная схема автоматизированной

информационной системы

Рисунок 1 – Структурная схема АИС.

1.2

Обоснование проектных решений по автоматизации информационных процессов

Понятие

информационного обеспечения возникло с созданием автоматизированных систем

управления (АСУ).

Информационное обеспечение

состоит из внутримашинного , которое включает массивы данных (входные,

промежуточные, выходные), программы для решения задач, и внемашинного , которое

включает системы классификации и кодирования оперативных документов,

нормативно-справочной информации (НСИ).Одно из важных требований к

информационному обеспечению - это достоверность данных информационной базы.

Необходимая достоверность данных в информационных базах обеспечивается высокой

степенью контроля на всех стадиях работы с данными. Особенности технологии

обработки данных связаны с такими факторами, как: функционирование в режиме

диалога с пользователем, наличие накопителей информации, исключение бумажных

технологий для обработки информации. Благодаря диалоговому режиму отсутствует

четко установленная заранее последовательность операций по обработке данных. В

настоящее время существует большое количество внешних и внутренних (По данным

многих исследовательских центров более 80% всех инцидентов, связанных с

нарушением информационной безопасности, вызваны внутренними угрозами,

источниками которых являются легальные пользователи системы. Целью такого рода

нарушителей является передача информации за пределы АС с целью её последующего

несанкционированного использования – продажи, опубликования её в открытом

доступе и т.д.) угроз информационной безопасности, включая компьютерные

вирусы, сетевые вторжения, атаки типа «отказ в обслуживании» и т.д. Для защиты

от этих угроз предлагается комплексное техническое решение, построенное на

основе продуктов и технологий компании Microsoft.

В данной

курсовой работе пользователи информационной системы нуждаются в следующих

информационных услугах:

•

обмен файлами;

•

доступ в ИВС высшего звена;

•

вывод документов на печать;

•

доступ в базы данных;

•

электронный документооборот;

•

передача голосовых сообщений.

Для

обеспечения функционирования данных служб было выбрано использование автономных

рабочих станций, соединенных каналами передачи данных на основе распределённой

вычислительной сети, состоящей из локальных сетей, все компоненты которой

расположены в пределах нескольких контролируемых зон. Каждый

автономный компьютер соединяется с серверами по кабелю через

концентратор. Пользователь устанавливает соединение через концентратор по сети

с серверами.

Каждый компьютер находится в отдельном кабинете, прямой доступ к которому имеет

только один человек. Серверы, как и сам концентратор, также располагаются в

отдельном кабинете, который находится под охраной и только узкий круг лиц имеет

право на вход в это помещение. Такой способ автоматизации информационных

процессов позволяет каждому пользователю системы успешно пользоваться всеми

информационными сервисами и быть уверенным в безопасности его информации.

1.3 Перечень защищаемых

ресурсов.

В автоматизированной системе рассматриваемого учреждения

администрации района циркулируют следующие виды информации ограниченного

доступа:

·

общедоступная

информация

·

сведения,

составляющие служебную тайну

·

совершенно

секретные сведения

·

секретные

сведения

Классификация

информационных ресурсов по грифам секретности информации и категориям

производится на основании приказов, наставлений, руководств и других

руководящих документов, определяющих ограничения на доступ к информации

определенного грифа секретности или определенной тематики.

Таблица

1- Перечень защищаемых ресурсов:

|

№

|

Защищаемый ресурс

|

Ресурс

используют / обслуживают

|

|

Наименование

|

Категория доступа

|

|

1

|

Рабочая станция Начальника 1

|

1.сведения,

составляющие служебную тайну

2.совершенно

секретные

3.секретные

сведения

|

Начальник

1

|

|

2

|

Рабочая станция Начальника 2

|

Начальник

2

|

|

3

|

Сервер базы данных

|

1.секретные

сведения

2.Совершенно секретные

сведения

|

Все

пользователи

|

|

4

|

Файловый сервер

|

1.сведения,

составляющие служебную тайну

2.общедоступная

информация

|

Все

пользователи

|

|

5

|

Сервер печати

|

общедоступная

информация

|

Все

пользователи

|

|

6

|

Рабочая станция зам. начальника 1

|

1.сведения,

составляющие служебную тайну

2.совершенно

секретные

3.секретные

сведения

4.общедоступная

информация

|

зам.

начальника 1

|

|

7

|

Рабочая станция зам. начальника 2

|

зам.

начальника 2

|

|

8

|

Рабочая станция специалиста 1.1

|

специалист

1.1

|

|

9

|

Рабочая станция специалиста 1.2

|

специалист

1.2

|

|

10

|

Рабочая станция специалиста 1.3

|

специалист

1.3

|

|

11

|

Рабочая станция специалиста 1.4

|

специалист

1.4

|

|

12

|

Рабочая станция специалиста 2.1

|

специалист

2.1

|

|

13

|

Рабочая станция специалиста 2.2

|

специалист

2.2

|

|

14

|

Рабочая станция специалиста 2.3

|

специалист

2.3

|

|

15

|

Рабочая станция специалиста 2.4

|

специалист

2.4

|

1.4 Угрозы НСД к информации.

Механизмы защиты информации являются достаточно

специфичными и направленными на решение ограниченного круга задач безопасности.

Поэтому сопоставим те свойства информации, которые предполагается обеспечивать

в первую очередь, и возможные пути нарушения этих свойств.

Таблица

2

- Угрозы НСД к информации:

|

Способы нанесения ущерба

|

Объекты воздействия

|

|

Оборудование

|

Данные

|

Персонал

|

|

Раскрытие (утечка) информации

|

Хищение носителей информации, подключение к линии

связи, несанкционированное использование ресурсов

|

Хищение, копирование,

перехват

|

Передача сведений о защите, разглашение

|

|

Потеря целостности информации

|

Подключение, модификация, спец. вложения,

изменение режимов работы, несанкционированное использование ресурсов

|

Искажение, модификация

|

Вербовка персонала.

|

|

Нарушение работоспособности автоматизированной

системы

|

Изменение режимов функционирования, вывод из

строя, хищение, разрушение

|

Искажение, удаление, навязывание ложных данных

|

Уход, физическое устранение

|

|

Программное обеспечение

|

НСД - внедрение «троянского коня», «вирусов»,

«червей»

|

Копирование, хищение перехват

|

Подмена, уход с рабочего места

|

Таблица

3 - Метод предотвращения угроз.

|

Угроза

|

Уязвимость

|

Контрмера

|

|

Сбор информации об операционной

системе

|

Неформальные отношения с недоверенными

сотрудниками

|

Шифрование

(Secret Disk Server NG)

|

|

Чтение ценной информации с мониторов

|

Отсутствие контроля за персоналом

|

Разграничение доступа (Secret

NET 5.0)

|

|

Подлог носителей с недостоверной

информаций.

|

Не используются средства контроля

подлинности

|

Контроль целостности файлов (Secret

Net 5.0)

|

|

Модификация (подмена) компонентов ОС

|

Отсутствие инструкций для персонала по

работе с ИС

|

Комплексная защита от всех видов

вредоносных программ(Kaspersky)

|

|

Пожар

|

Отсутствие системы резервирования, Не используются

не сгораемые сейфы

|

Установка пожарного щита

|

|

Удар молнии

|

Не используется защита против удара

молнией, отсутствие заземления

|

Установка громоотвода

|

|

Потеря данных в результате отказа

носителей данных

|

Отсутствие инструкций для персонала по

использованию ресурсов компании, Отсутствие системы резервирования

|

Обновление оборудования

|

|

Отказ в обслуживании на программном

уровне

|

Отсутствие регулярного обновления

версии ПО сетевого оборудования, Отсутствие регулярных проверок состояния

сетевого оборудования

|

обеспечения конфиденциальности и контроля

целостности информации посредством ее шифрования (КриптоПРО)

|

|

Перехват сетевого трафика на

логическом уровне

|

Типовые ошибки при проектирование

сетевой архитектуры, Отсутствие криптографической защиты трафика.

|

Шифрование (КриптоПро)

|

|

Самовольная установка программ

|

Заражение различными видами вирусов

|

Поиск уязвимостей в ОС и установленном

ПО, Комплексная защита от всех видов вредоносных программ (Kaspersky)

|

2. Обоснование проектных решений по

программно-аппаратной защите информации.

Информационные сервисы,

используемые учреждением:

·

Обмен файлами

Secret Disk Server NG система защиты корпоративных баз и конфиденциальных данных на

серверах от несанкционированного доступа, копирования, повреждения, кражи или

неправомерного изъятия. Система не только надежно защищает данные, но и

скрывает сам факт их наличия на сервере. Secret Disk Server NG может быть

использован как самостоятельное решение, а также как элемент комплексной

системы защиты корпоративной информации.

·

Доступ в ИВС высшего звена

·

Реализован

с использованием технологии VPN (смарт-карта, пароль, электронный ключ)

·

Идентификатор

пользователя

·

аутентификация

в ИВС

·

Вывод документов на печать

·

Контроль печати в DeviceLock 6.3

·

Доступ в базы данных

·

Стандартные способы защиты

·

Защита с использованием пароля БД

·

Защита с использованием пароля пользователя

·

Нестандартные способы защиты

·

Изменение расширения файла

·

Защита с использованием пароля БД, содержащего непечатные символы

·

Защита с модификацией файла

·

Защита изменением версии БД

·

Защита с использованием электронного ключа

·

Шифрование значений таблиц

·

Электронный документооборот

·

Обеспечение

конфиденциальности электронных документов на основе шифрования

·

Контроль

целостности и авторства электронных документов на основе механизмов электронной

цифровой подписи

·

Возможность

использования сертифицированных средств криптографических защиты, реализующие

отечественные алгоритмов ГОСТ 28147, ГОСТ 34.10 и ГОСТ 34.11

·

Передача голосовых сообщений.

·

Средства

шифрования/дешифрования трафика голосовых сообщений

·

Процедуры

использования ПБ

·

После

завершения процедуры передачи голосовых сообщений информация обрабатывается на

наличие разглашения информации, затем удаляется.

2.1 Обоснование проектных решений по программной защите

информации.

Структурная схема подсистемы защиты информации.

Таблиц 4 - Программы и компоненты защиты

серверов.

|

Наименование сервера

|

Установленные системы и

программные комплексы.

|

|

Сервер базы данных

|

Windows Server 2008, Secret

Disk Server NG, Антивирус

Касперского

6.0 для

Windows Servers,

СКЗИ

КриптоПРО,

Agnitum Outpost Firewall Pro v6.0.2162,

DeviceLock 6.3

|

|

Файловый сервер

|

Windows Server 2008,

Secret Disk Server NG 3, Антивирус

Касперского

6.0 для

Windows Servers,

СКЗИ

КриптоПРО,

Agnitum Outpost Firewall Pro v6.0.2162, DeviceLock 6.3

|

|

Сервер печати

|

Windows Server 2008, Антивирус

Касперского

6.0 для

Windows Servers, Secret Disk Server

NG 3, СКЗИ

КриптоПРО,

Agnitum Outpost Firewall Pro v6.0.2162, DeviceLock 6.3

|

Таблица 5 - Программы и компоненты

защиты рабочих станций.

|

Рабочие станции

|

Windows 7 Professional ,

Secret Disk Server NG 3, Secret Net 5.0, Антивирус

Касперского

6.0 для

Windows Workstations,

СКЗИ

КриптоПРО,

Firewall Pro v6.0.2162, DeviceLock

6.3

|

Программные и программно-аппаратные комплексы защиты информации:

1. Kaspersky

Business Space Security

Защищает рабочие станции и файловые

серверы от всех видов вирусов, троянских программ и червей, предотвращает

вирусные эпидемии, а также обеспечивает сохранность информации и мгновенный

доступ пользователей к сетевым ресурсам. Продукт разработан с учетом повышенных

требований к серверам, работающим в условиях высоких нагрузок.

Возможности:

·

Антивирусная

защита ключевых узлов сети: рабочих станций, ноутбуков, файловых серверов и

смартфонов

·

Расширенная

проактивная защита рабочих станций и файловых серверов от новых вредоносных

программ

·

Проверка

электронной почты и интернет-трафика «на лету»

·

Персональный

сетевой экран: защита при работе в сетях любого типа, включая Wi-Fi

·

Локальная

защита от нежелательных писем и фишинга

·

Предотвращение

кражи данных при потере смартфона

·

Защита

файловых серверов под управлением Windows, Linux и Novell NetWare

·

Полноценная

защита терминальных серверов и кластеров серверов

·

Распределение

нагрузки между процессорами сервера .

2. Secret Net 5.0

“Secret Net” – это комплексное

решение, сочетающее в себе необходимые возможности по защите информации,

средства централизованного управления, средства оперативного реагирования и

возможность мониторинга безопасности информационной системы в реальном времени.

Тесная интеграция защитных механизмов Secret Net с механизмами управления

сетевой инфраструктурой, повышает защищенность информационной системы компании

в целом. Система поставляется в автономном, сетевом и мобильном варианте.

3.

СКЗИ КриптоПРО CSP

- авторизации

и обеспечения юридической значимости электронных документов при обмене ими

между пользователями, посредством использования процедур формирования и

проверки электронной цифровой подписи (ЭЦП) в соответствии с

отечественными стандартами ГОСТ Р 34.10-94, ГОСТ Р 34.11-94, ГОСТ Р

34.10-2001;

- обеспечения

конфиденциальности и контроля целостности информации посредством ее

шифрования и имитозащиты, в соответствии с ГОСТ 28147-89;

- обеспечение

аутентичности, конфиденциальности и имитозащиты соединений TLS;

- контроля

целостности, системного и прикладного программного обеспечения для его

защиты от несанкционированного изменения или от нарушения правильности

функционирования;

- управления

ключевыми элементами системы в соответствии с регламентом средств защиты.

4. Secret

Disk

«Secret Disk» - система защиты

конфиденциальной информации и персональных данных на серверах, рабочих

станциях, мобильных компьютерах и съёмных носителях от несанкционированного

доступа, копирования, повреждения, кражи или принудительного изъятия.

Сертифицированная версия предназначена для защиты баз данных, конфиденциальной

информации и персональных данных граждан в информационных системах органов

государственной власти, государственных организаций и предприятий.

5. Agnitum

Outpost Firewall Pro v6.0.2162

·

Фильтрация

входящих и исходящих сетевых соединений

·

Глобальные

правила для протоколов и портов

·

Создания

правил сетевого доступа для известных приложений на основе предустановок

·

Политики

блокировки задают реакцию Outpost на соединение, отсутствующее в

правилах — автоматически отклонить его, разрешить или выдать запрос на

создание правила, кроме того, блокировка/разрешение всех соединений

·

Контроль

компонентов, контроль скрытых процессов и контроль памяти процессов позволяют

устанавливать ограничения на сетевую активность для отдельных приложений и

процессов, определяя, какие именно — входящие или исходящие —

соединения разрешены для конкретных приложений

·

Визуальное

оповещение о событиях (например, о блокировании соединения, попытке сетевой атаки) с помощью

всплывающих окон

·

Защита

от spyware, в том числе проверка на наличие

шпионских программ в файлах и в памяти «на лету»

·

Наглядное

отображение сетевой активности

·

Журнал

действий программы, в том числе и подключаемых модулей

·

Внутренняя

защита (например, от попыток остановить сервис) и возможность задать пароль на

изменение конфигурации

6. Windows

7

В Windows 7 реализована более

гибкая настройка User Account Control (UAC), которая в отличие от Windows Vista имеет ещё два

промежуточных состояния между режимами «Всегда уведомлять» и «Никогда не уведомлять» —

«Уведомлять, только при попытках программ внести изменения в компьютер»

(положение по умолчанию), «Уведомлять, только при попытках программ внести

изменения в компьютер (не затемнять рабочий стол)». Стоит заметить, что в

отличие от Vista, затемнение происходит только если программа активна и

находится на переднем плане. Если вы совершили клик в момент открытия UAC и

деактивировали программу, затемнения может и не произойти.

Внесены изменения в технологию

шифрования BitLocker, и добавлена функция

шифрования съёмных носителей BitLocker to go позволяющая шифровать съёмные

носители, причём даже при отсутствии модуля TPM.

Добавлена возможность защиты

данных на USB-накопителях с помощью Enhanced Storage.

Улучшения коснулись и брандмауэра Windows — вернулась функция уведомления пользователя о блокировке

программы, которая пытается получить доступ к сети.

С помощью групповой политики и

функции AppLocker можно будет запретить запуск определенных приложений.

Функция DirectAccess позволяет

устанавливать безопасное соединение с сервером в фоновом режиме, в отличие от VPN, которому требуется участие пользователя. Также DirectAccess может

применять групповые политики до входа пользователя в систему.

Вероятность попадания в систему

Windows 7 вирусов, червей, троянов на 25 % ниже, чем в Windows Vista,

высокая защита и сопротивляемость многим вирусам.

7. Windows Server 2008

Microsoft Windows

Server 2008 (кодовое имя «Longhorn Server») — версия серверной операционной системы от Microsoft. Выпущена

27 февраля 2008 года. Эта версия заменяет Windows Server 2003 как представитель операционных систем поколения Vista (NT 6.x).

8. DeviceLock 6.3

Позволяет контролировать доступ ко

всему спектру потенциально опасных устройств: дисководы, CD-ROM'ы, а также

FireWire, инфракрасные, принтерные (LPT) и модемные (COM) порты, WiFi и

Bluetooth адаптеры.

Эффективное и экономичное

решение проблемы контроля процессов локальной печати в корпоративной среде

стало основным добавленным функционалом новой версии программного продукта

DeviceLock 6.3, выпущенной компанией «Смарт Лайн» в апреле этого года.

Реализованное как компонент универсальной архитектурной платформы

предотвращения утечек данных с оконечных вычислительных устройств (DeviceLock

Endpoint Data Leakage Prevention Platform), это решение позволяет

централизованно контролировать доступ пользователей к локальным, сетевым и

виртуальным принтерам - вне зависимости от способа их подключения к

компьютерам, включая любые не-USB интерфейсы.

Таблица 6 - Цены и лицензии на ПО.

|

Наименование программы

|

Цена

|

Лицензия

|

|

Secret Disk Server New Generation для файл-сервера

|

45 500 р.

|

Сертификат

ФСТЭК России №1487 от 02.11. 2008

|

|

Антивирус Касперского 6.0 для Windows Server

(3 сервера)

|

10 800 р.

|

1)Cертификат

№СФ/019-01022 ФСБ России 2)Cертификат

№1382 ФСТЭК России

|

|

Антивирус Касперского 6.0 для Windows Workstation

(12 рабочих станций)

|

18 400 р.

|

1)Cертификат

№СФ/019-01021 ФСБ России 2)Cертификат №1384 ФСТЭК России

|

|

Windows Server 2008

|

38 400 р.

|

ФСТЭК

РФ №2181

от 30.09.2010

|

|

Agnitum Outpost Firewall Pro

|

1 799 р.

|

ФСТЭК РФ № 0528

|

|

Windows 7

|

54 000 р.

|

ФСТЭК РФ №2180 от

30.09.2010

|

|

СКЗИ КриптоПРО

|

15 600 р.

|

ФСТЭК РФ № 0247

|

|

Sekret NET 5.0

|

73 000 р.

|

Сертификат ФСТЭК России № 1111/1.

|

|

DeviceLock 6.3

|

44 000 р.

|

ФСТЭК РФ № 1696

|

|

Итого:

|

301 499р.

|

|

|

|

|

|

Таблица

7 – Ежегодные затраты.

|

Ежегодные затраты на поддержку и обучение

|

120 000 р.

|

|

Разовые затраты на внедрение систем защиты информации

|

38 000 р.

|

|

Ежегодные затраты на управление средствами защиты информации

|

130 000 р.

|

|

Прочие ежегодные затраты на обеспечение информационной

безопасности

|

36 000 р.

|

|

Итого:

|

324 000

р.

|

Таблица 8 - Цены на техническое

оборудование.

|

Наименование

|

Кол-во

|

Цена

|

|

Сервер: HP

Proliant DL380G5

|

3

|

240 000р.

|

|

Рабочая станция: Intel i3-530 + монитор, клавиатура, мышь.

|

150 000р.

|

Кабель

витая пара Cable FTP 5е кат. одножил. Gembird Light

FPC-5004E-SO

|

305 метров

|

1 400 р.

|

|

Принтер: Canon ДИЗ-3370 (встроенный сетевой интерфейс)

|

2

|

29 000 р.

|

|

Пластиковый кабель канал 32x12,5

|

10

|

1 000 р.

|

|

Свитч: TRENDnet TK-207K

|

2

|

2 320 р.

|

|

Концентратор (Hub): Kreolz (HUB-16)

|

2

|

1 280 р.

|

|

Итого:

|

425 000р.

|

2.2 Определение категорий персонала, на которые распространяются

требования политики безопасности.

Таблица 9 - Реализация разграничений категорий доступа персонала к

ресурсам через политику разграничения доступа.

|

№

п/п

|

Должностные лица, допущенные к защищаемым ресурсам ОВТ

|

Защищаемые ресурсы

|

|

полное наименование ресурса

|

условное наименование ресурса

|

разрешенные виды доступа к ресурсу

|

|

чтение

|

запись

|

Запуск

|

|

1

|

2

|

3

|

4

|

5

|

6

|

7

|

|

1

|

Начальник учреждения администрации района №1

|

Папка «Документы начальника №1»

|

Документы начальника №1

|

да

|

да

|

да

|

|

Файл «База данных.accdb»

|

BD213

|

да

|

да

|

да

|

|

Файл «расчёты .txt»

|

TB123

|

да

|

да

|

да

|

|

Файл «Приказы.doc»

|

BF321

|

да

|

да

|

да

|

|

2

|

Начальник учреждения администрации района №2

|

Папка «Документы начальника №2»

|

Документы начальника №2

|

да

|

да

|

да

|

|

Файл «Справки.doc»

|

CV021

|

да

|

да

|

да

|

|

Файл «Оповещения.lsx»

|

GD423

|

да

|

да

|

да

|

|

3

|

Заместитель начальника №1

|

Папка «Документы зам.начальника №1»

|

Документы зам. начальника №1

|

да

|

да

|

да

|

|

Файл Отчёт за 2009.lsx

|

WER32

|

да

|

да

|

да

|

|

Отчёт за 2008.lsx

|

DFS23

|

да

|

да

|

да

|

|

4

|

Заместитель начальника №2

|

Папка «Документы зам. начальника №2

|

Документы зам. начальника №2

|

да

|

да

|

да

|

|

Распоряжения 2008.lsx

|

FNB34

|

да

|

да

|

да

|

|

Распоряжения 2009.lsx

|

DS566

|

да

|

да

|

да

|

|

5

|

Специалист №1.1

|

Папка «Документы специалиста №1.1»

|

Документы специалиста №1.1

|

да

|

да

|

да

|

|

6

|

Специалист №1.2

|

Папка «Документы специалиста №1.1»

|

Документы специалиста №1.2

|

да

|

да

|

да

|

|

7

|

Специалист №1.3

|

Папка «Документы специалиста №1.3»

|

Документы специалиста №1.3

|

да

|

да

|

да

|

|

8

|

Специалист №1.4

|

Папка «Документы специалиста №1.4»

|

Документы специалиста №1.4

|

да

|

да

|

да

|

|

9

|

Специалист №2.1

|

Папка «Документы специалиста №2.1»

|

Документы специалиста №2.1

|

да

|

да

|

да

|

|

10

|

Специалист №2.2

|

Папка «Документы специалиста 2.2»

|

Документы специалиста №2.2

|

да

|

да

|

да

|

|

11

|

Специалист №2.3

|

Папка «Документы специалиста №2.3»

|

Документы специалиста №2.3

|

да

|

да

|

Да

|

|

12

|

Специалист №2.4

|

Папка «Документы специалиста №2.4»

|

Документы специалиста №2.4

|

да

|

да

|

Да

|

2.3 Система разграничения

доступа

Решаемая

администратором АС, задача настройки средств защиты информации (реализация

правил разграничения доступа) АС является сложной и трудоемкой. Администратор

должен точно и безошибочно определить полномочия доступа множества

пользователей по отношению к большому количеству объектов доступа. Для

файлового сервера, относящегося к автоматизированной системе, определяются

поименные перечни пользователей, для которых будут созданы учетные записи с

соответствующими атрибутами доступа к информации. Правилами разграничения

доступа строго очерчивается круг возможностей, которые имеет каждый конкретный

пользователь по отношению к доступному подмножеству каталогов. При создании АС появляются такие отсутствующие при

разработке СВТ характеристики АС, как полномочия пользователей, модель

нарушителя, технология обработки информации.

Для

определения принципов защиты информации в руководящих документах ГТК дается

понятие НСД к информации: НСД – доступ к информации, нарушающий установленные

правила разграничения доступа, с использованием штатных средств,

предоставляемых СВТ или АС. В данном определении под штатными средствами

понимается совокупность программного, микропрограммного и технического

обеспечения СВТ или АС.

Понятие

НСД является чрезвычайно важным, так как оно определяет, от чего

сертифицированные по руководящим документам ГТК системы защиты АС и СВТ должны

защищать информацию. Например, к НСД не отнесены разрушительные последствия

стихийных бедствий, хотя они и представляют угрозу информации, в частности ее

целостности и доступности.

Несмотря

на то, что угрозы информации могут реализовываться широким спектром способов,

так или иначе изначальным источником всех угроз является человек или

нарушитель. В качестве нарушителя рассматривается субъект, имеющий доступ к

работе со штатными средствами АС и СВТ и являющийся специалистом высшей

квалификации, знающим все о АС и, в частности, о системе и средствах ее защиты.

Кроме

перечисленных выше понятий во второй части руководящих документов ГТК

рассматриваются:

основные

направления обеспечения защиты от НСД, в частности основные функции средств

разграничения доступа (СРД) и обеспечивающих СРД средств;

Выделяется

девять классов защищенности, сведенных в три группы:

·

3-я группа (классы 3А и 3Б);

·

2-я группа (классы 2А и 2Б);

·

1-я группа (классы 1А, 1Б, 1В, 1Д, 1Г).

В

общем случае, под классом защищенности понимается минимальная совокупность

требований (функций), предъявляемая к уровню защищенности АС от НСД.

На

основе класса защищаемой АС выбираются средства вычислительной техники (СВТ),

которые должны иметь соответствующие классы защищенности СВТ, например для АС,

обрабатывающих информацию, содержащую государственную тайну:

для

класса защищенности АС 1В используются СВТ не ниже 4 класса;

для

класса защищенности АС 1Б используются СВТ не ниже 3 класса;

для

класса защищенности АС 1А используются СВТ не ниже 2 класса.

Для

классов защищенности АС 3А и 2А выбираются СВТ классов защищенности не ниже 4,

3, и 2 в зависимости от грифа секретности обрабатываемой информации, соответственно

«секретной», «совершенно секретной» и «особой важности».

Полный

набор требований по безопасности к АС называется Заданием по безопасности,

выполнение которого должно дать определенные гарантии защищенности информации

от НСД.

На

основе этих данных я определил класс защищенности 2А, т.к. пользователи имеют

одинаковый уровень допуска и существует информация с грифом «совершенно

секретно».

3.

Проведение экспериментальных проверок и оптимизация выбранных решений

Выполнение

исследования защищенности ресурсов проходит с помощью анализатора продукта

российской компании Digital Security office 2006 - система

анализа информационных рисков и оценки соответствия системы управления ИБ

международным, национальным и корпоративным стандартам в области информационной

безопасности.

3.1 Расчет рисков

КИС на основе модели угроз и уязвимостей.

Расчет

рисков в алгоритме «Анализ модели угроз и уязвимостей» до принятия контрмер:

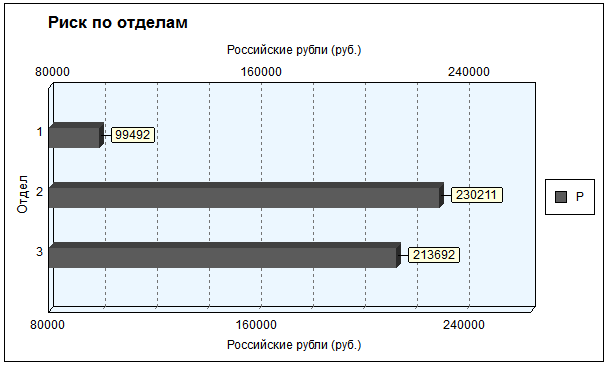

Как

видно в отчёте, в данной системе самыми критичными отделами являются отдел 2 и

отдел 3:

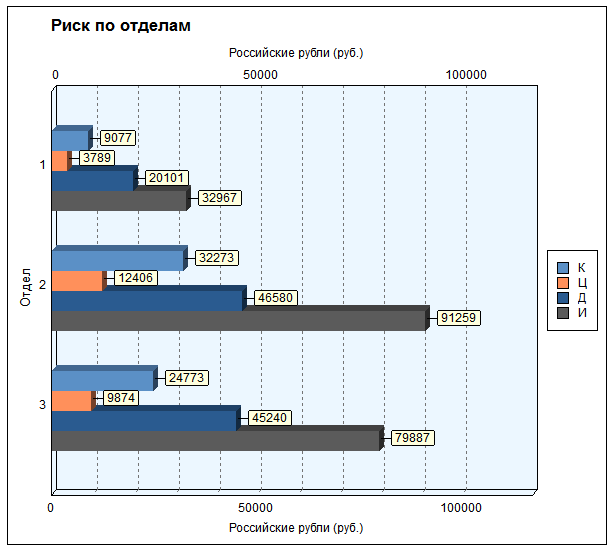

График

1 – Риск по отделам на

основе модели угроз и уязвимостей.

Для

определения уровня минимального риска, использовался следующий алгоритм:

вычислялась разница между минимальным и максимальным уровнями угроз, из разницы

выделялась четверть, к ней прибавляли минимальный уровень (230211-99492)*0.25+99492.

В результате получилось, что 132 000 р. – выбранный уровень риска.

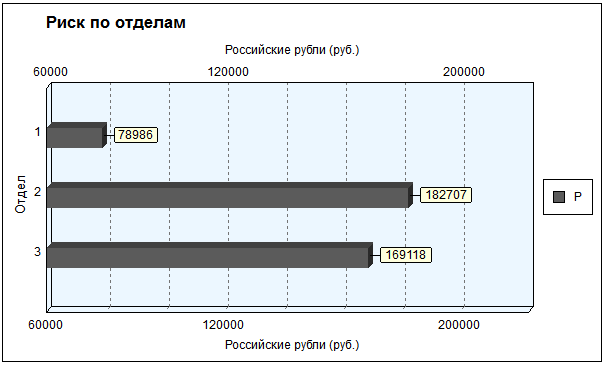

Расчёт

рисков после принятия контрмер:

График

2 – Риск по отделам после принятия контрмер на основе модели угроз и

уязвимостей.

Наибольшим

уровнем максимального риска являлось 230 211 р., который после принятия

контрмер стал 182 707р. Как видно в отчёте, в данной системе, после

принятия контрмер, риски весомо уменьшились.

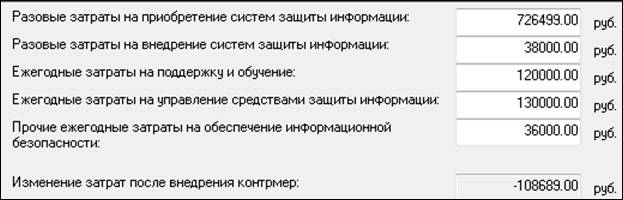

График 3 –

Снижение затрат после внедрения контрмер.

После внедрения

контрмер затраты снизились на 108 689 р.

3.2

Расчет рисков КИС на основе модели информационных потоков.

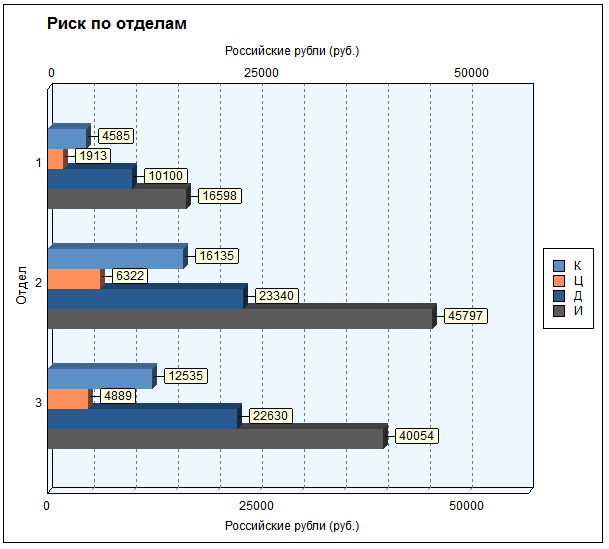

Расчет

рисков в алгоритме «Анализ модели информационных потоков» до принятия

контрмер:

Судя по 3-ему

графику наиболее критичным отделом является отдел 2:

График 4 – Риск по отделам на основе модели

информационных потоков.

Расшифровка

букв:

К -

конфиденциальность,

Ц -

целостность,

Д -

доступность,

И –

Итого.

Расчет рисков в

алгоритме «Анализ модели информационных потоков» после принятия контрмер:

График 5 – Риск по отделам после принятия контрмер

на основе модели информационных потоков.

Как видно на

отчете, после принятия определенных контрмер риск снизился, а так же отдел 2

выровнялся с отделом 3.

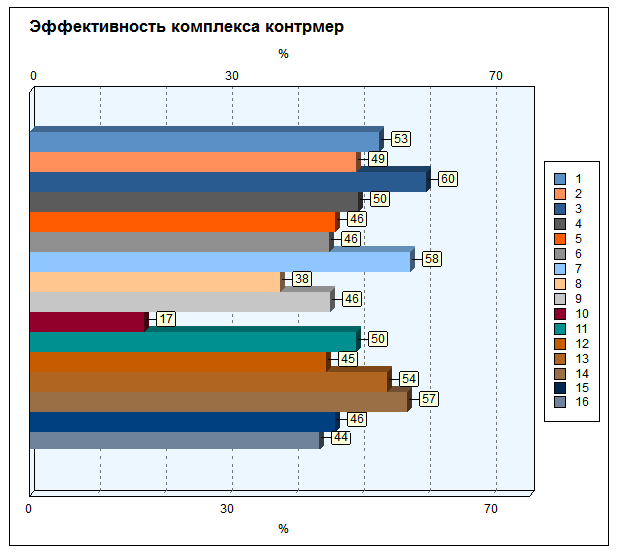

По

рекомендациям было дополнительно установлены:

1.Решетки

на окнах

2.Отсутствие

возможности подключения внешних носителей

3.Дополнительная

аппаратная система блокировки сеанса пользователя.

После

принятых контрмер риск проявления утечки информации снизился во всех отделах, а

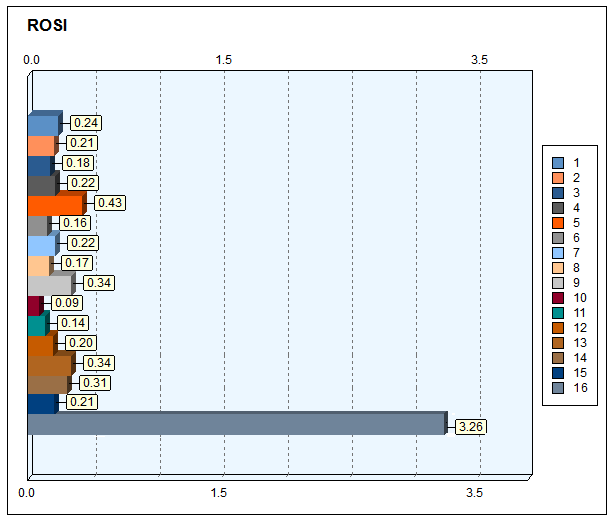

показатели ROSI и эффективности комплекса контрмер стали:

График 6 –

Эффективность комплекса контрмер.

График 7 –

Показатели ROSI.

|

№

|

Ресурс

|

|

1

|

Начальник 1

|

|

2

|

Зам.

Начальника 1

|

|

3

|

Начальник 2

|

|

4

|

Зам.

Начальника 2

|

|

5

|

Сервера

|

|

6

|

|

7

|

|

8

|

Рабочие

станции отдела 1

|

|

9

|

|

10

|

|

11

|

|

12

|

Рабочие

станции отдела 2

|

|

13

|

|

14

|

|

15

|

|

16

|

Информационная

система

|

ЗАКЛЮЧЕНИЕ

В результате выполнения данной курсовой работы была разработана

система защиты информации от несанкционированного доступа для

автоматизированной системы установленного типа, создана модель системы

разграничения доступа и проведена проверка данной модели в реально работающей

системе с помощью программного комплекса DS office 2006 с учётом

международных стандартов безопасности.

Предложенный

вариант комплекса контрмер по защите информации, обрабатываемой в данной АС, и

оборудование от НСД полностью соответствуют требуемым показателям защищенности.

В данной курсовой работе мною была изучена методика построения модели объекта

защиты, состоящей из структурной и пространственной моделей.

Список литературы:

1.

Федеральная служба по

техническому и экспортному контролю

(ФСТЭК России) www.fstec.ru

2. Информация,

публикации, статьи: Основные угрозы безопасности ИС

www.defend-seminars.ru

3. Стандарты

информационной безопасности. www.bre.ru

4. Гостехкомисия www.asher.ru

5. Руководящий

документ «Концепция защиты средств вычислительной техники и автоматизированных

систем от несанкционированного доступа к информации»

6. Руководящий

документ «Автоматизированные системы.

Защита от несанкционированного доступа к информации

Классификация автоматизированных систем и требования по защите информации»

7.

Защита

компьютерной информации. Эффективные методы и средства Шаньгин В.Ф.- М.: ДМК

ПРЕСС, 2008.

8.

Камалян

А.К., Кулев С.А., Назаренко К.Н. и др. Компьютерные сети и средства защиты

информации: Учебное пособие /Камалян А.К., Кулев С.А., Назаренко К.Н. и др. -

Воронеж: ВГАУ, 2003.-119с.

9.

Курносов

А.П. Практикум по информатике/Под ред. Курносова А.П. Воронеж: ВГАУ, 2001.-

173 с.

10. Малышев Р.А. Локальные

вычислительные сети: Учебное пособие/ РГАТА. – Рыбинск, 2005. – 83 с.

11.

Администрирование

сети на основе Microsoft Windows. Учебный курс, изд-во Русская редакция, 2000

г.

12.

Локальные

сети: архитектура, алгоритмы, проектирование. Новиков Ю. В. и др., изд-во ЭКОМ,

2000 г.

13. www.securitylab.ru

14. www.itprotect.ru

15. www.articles.security-bridge.com

16. www.notheft.ru

17. www.itsec.ru