Построение многоуровневой системы защиты информации, отвечающей современным требованиям и стандартам

Содержание

Введение

. Информационные ресурсы и направления их защиты

.1 Политика защиты информации

.2 Возможные угрозы и каналы утечки

информации

.3 Определение состава защищаемой

информации

.4 Разграничение прав доступа и

установление подлинности пользователей

Разработка системы защиты информации

.1 Основные принципы проектирования системы

обеспечения безопасности информации

.2 Первый рубеж - межсетевой экран

.3 Второй рубеж - антивирусная защита

.4 Третий рубеж - настройка и защита

операционной системы

Анализ работы системы защиты информации

.1 Оценка защищённости

.2. Анализ возможного ущерба

.3 Стоимость построения системы защиты

информации

Заключение

Библиографический список

Приложения

Введение

Защита информации имеет

огромное значение в повседневной жизни, тем более в персональных компьютерах.

Современные информационные системы имеют сложную структуру. Они содержат

пользовательские приложения, работающие во взаимодействии с различными

операционными системами, установленными на компьютерах, объединенных в

локальную сеть, часто связанную тем или иным образом с сегментом глобальной

сети. Обеспечение безопасности такой системы требует проведения целого

комплекса мероприятий в соответствии с разработанной на предприятии политикой

информационной безопасности.

Существует два возможных

направления политики информационной безопасности. В первом случае

(ограничительная политика), пользователь имеет право использовать любые

ресурсы, кроме тех, доступ к которым ограничен или закрыт. Во втором случае

(нормативная политика), пользователь имеет право использовать только те

ресурсы, которые ему явным образом выделены.

Первая схема политики

безопасности применяется, как правило, на предприятиях с большим набором

функционально различных групп достаточно квалифицированных пользователей.

Вторая схема применима там, где производится много действий с одним и тем же

набором приложений, причем круг этих приложений может быть очерчен заранее, а

любое нестандартное действие рассматривается как попытка нарушения режима

информационной безопасности.

Как показывает статистика,

нарушения информационной безопасности возникают как в результате умышленных

(25%), так и в результате случайных ошибочных действий (52%). При этом на

легальных пользователей информационной системы приходится более 80% нарушений.

Хотя приведенные цифры могут приниматься во внимание лишь в статистическом

контексте (даже маловероятное нарушение в одном конкретном случае может

произойти), и, кроме того, отсутствуют сведения о распределении по ущербу,

нанесенному информационной системе, они дают определенные основания для

выработки главных направлений политики безопасности.

Говоря о безопасности

информационной системы, необходимо учитывать следующие соображения.

Во-первых, никакая

информационная система не будет удовлетворительно защищена без продуманного

плана построения такой защиты и продуманной политики безопасности предприятия.

При этом программно-технические средства защиты должны рассматриваться как одна

из компонент, наряду с правовыми, административными, физическими мерами. Одной

какой-либо из перечисленных компонент надежно защитить систему невозможно.

Во-вторых, при проектировании

защиты информационной системы необходим анализ рисков, существенных для данного

предприятия, причем основой такого анализа ни в коем случае не может являться

количество публикаций, посвященных тому или иному нарушению безопасности. К

примеру, хотя литературы по предотвращению действий хакеров имеется множество,

реальный объем таких нарушений - менее 15% от общего числа.

В-третьих, система

информационной безопасности должна строиться по принципу разумной

достаточности. Необходимо помнить, что всякая защита требует затрат как

материальных, так и информационных ресурсов, причем их объем быстро растет при

усилении защищенности. Далее, мероприятия по обеспечению безопасности в

определенной степени осложняют жизнь пользователям информационной системы,

уменьшают эффективность работы людей и компьютеров. Более того, если

пользователи считают применяемые меры избыточными, образуется дополнительный

источник нарушений режима безопасности.

В-четвертых, хотя встроенные

средства обеспечения безопасности операционной системы могут и должны

применяться для защиты информационной системы в целом, в силу своей специфики

их необходимо дополнить в соответствии с требованиями к конкретной

конфигурации.

Наконец, необходимо отдавать

себе отчет, что в хорошей системе риск информационных потерь минимизирован, но

не исключен. Поэтому действия, требующиеся для восстановления ресурсов

информационной системы в случае нарушения каких-либо аспектов безопасности,

должны составлять неотъемлемую часть защитных мероприятий [2,с.45].

В соответствии с принятой

терминологией, информационная безопасность обеспечена в случае, если для любых

информационных ресурсов в системе поддерживается определенный уровень

конфиденциальности (невозможности несанкционированного получения какой-либо

информации), целостности (невозможности несанкционированной либо случайной ее

модификации) и доступности (возможности за разумное время получить требуемую

информацию). При этом должна учитываться не только вероятность нарушения

какого-либо из аспектов безопасности в результате умышленных либо неумышленных

действий пользователей, но и вероятность выхода из стоя каких-либо узлов

информационной системы. В этом смысле средства повышения надежности также

входят в комплекс информационной безопасности предприятия. Актуальность темы

состоит в том, что система защиты информации играет важную роль в повседневной

жизни всех организаций, без неё они бы просто не смогли нормально

функционировать.

Целью работы было построение

многоуровневой системы защиты информации отвечающей современным требованиям и

стандартам.

Задача работы являлась

организация наиболее подходящей системы защиты информации, которая будет

охватывать как можно больше каналов утечки и оптимально подходить по стоимости.

1. Информационные ресурсы и

направления их защиты

1.1 Политика защиты

информации

Под политикой безопасности

организации понимают совокупность документированных управленческих решений,

направленных на защиту информации и ассоциированных с ней ресурсов. Политика

безопасности является тем средством, с помощью которого реализуется

деятельность в компьютерной информационной системе организации. Вообще политика

безопасности определяется используемой компьютерной средой и отражает

специфические потребности организации.

Политику безопасности можно

построить таким образом, чтобы она устанавливала, кто имеет доступ к конкретным

активам и приложениям, какие роли и обязанности будут иметь конкретные лица, а

также предусмотреть процедуры безопасности, которые четко предписывают, как

должны выполняться конкретные задачи безопасности. Особенности работы

конкретного сотрудника могут потребовать доступа к информации, которая не

должна быть доступна другим работникам. Например, менеджер по персоналу может

иметь доступ к частной информации любого сотрудника, в то время как специалист

по отчетности может иметь доступ только к финансовым данным этих сотрудников, а

рядовой сотрудник будет иметь доступ только к своей собственной персональной

информации.

Политика безопасности

определяет позицию организации по рациональному использованию компьютеров и

сети, а также процедуры по предотвращению и реагированию на инциденты

безопасности. В большой корпоративной системе может применяться широкий

диапазон разных политик - от бизнес-политик до специфичных правил доступа к

наборам данных. Эти политики полностью определяются конкретными потребностями

организации.

Политика безопасности

определяет стратегию управления в области информационной безопасности, а также

меру внимания и количество ресурсов, которые считает целесообразным выделить

руководство.

Политика безопасности строится

на основе анализа рисков, которые признаются реальными для ИС организации.

Когда проведен анализ рисков и определена стратегия защиты, составляется

программа, реализация которой должна обеспечить информационную безопасность.

Под эту программу выделяются ресурсы, назначаются ответственные, определяется

порядок контроля выполнения программы и т. п.

Политика безопасности

организации должна иметь структуру краткого, легко понимаемого документа

высокоуровневой политики, поддерживаемого конкретными документами

специализированных политик и процедур безопасности.

Высокоуровневая политика

безопасности должна периодически пересматриваться, гарантируя тем самым учет

текущих потребностей организации. Документ политики составляют таким образом,

чтобы политика была относительно независимой от конкретных технологий, в этом

случае документ не потребуется изменять слишком часто.

Для того чтобы познакомиться с

основными понятиями политики безопасности рассмотрим в качестве конкретного

примера гипотетическую локальную сеть, принадлежащую некоторой организации, и

ассоциированную с ней политику безопасности [6,с.61].

Политика безопасности обычно

оформляется в виде документа, включающего такие разделы, как описание проблемы,

область применения, позиция организации, распределение ролей и обязанностей,

санкции и др.

Основные цели - обеспечение

целостности, доступности и конфиденциальности данных, а также их полноты и

актуальности. К частным целям относятся:

обеспечение уровня

безопасности, соответствующего нормативным документам;

следование экономической

целесообразности в выборе защитных мер (расходы на защиту не должны превосходить

предполагаемый ущерб от нарушения информационной безопасности);

обеспечение безопасности в

каждой функциональной области локальной сети;

обеспечение подотчетности всех

действий пользователей с информацией и ресурсами;

обеспечение анализа регистрационной

информации;

предоставление пользователям

достаточной информации для сознательного поддержания режима безопасности;

выработка планов восстановления

после аварий и иных критических ситуаций для всех функциональных областей с

целью обеспечения непрерывности работы сети;

обеспечение соответствия с

имеющимися законами и общеорганизационной политикой безопасности.

Распределение ролей и

обязанностей. За реализацию сформулированных выше целей отвечают

соответствующие должностные лица и пользователи сети.

Руководители подразделений

отвечают за доведение положений политики безопасности до пользователей и за

контакты с ними.

Администраторы локальной сети

обеспечивают непрерывное функционирование сети и отвечают за реализацию

технических мер, необходимых для проведения в жизнь политики безопасности. Они

обязаны:

обеспечивать защиту

оборудования локальной сети, в том числе интерфейсов с другими сетями;

оперативно и эффективно

реагировать на события, таящие угрозу, информировать администраторов сервисов о

попытках нарушения защиты;

использовать проверенные

средства аудита и обнаружения подозрительных ситуаций, ежедневно анализировать

регистрационную информацию, относящуюся к сети в целом и к файловым серверам в

особенности;

не злоупотреблять своими

полномочиями, так как пользователи имеют право на тайну;

разрабатывать процедуры и

подготавливать инструкции для защиты локальной сети от вредоносного

программного обеспечения, оказывать помощь в обнаружении и ликвидации

вредоносного кода;

регулярно выполнять резервное

копирование информации, хранящейся на файловых серверах;

выполнять все изменения сетевой

аппаратно-программной конфигурации;

гарантировать обязательность

процедуры идентификации и аутентификации для доступа к сетевым ресурсам,

выделять пользователям входные имена и начальные пароли только после заполнения

регистрационных форм;

периодически производить

проверку надежности защиты локальной сети, не допускать получения привилегий

неавторизованными пользователями.

Администраторы сервисов

отвечают за конкретные сервисы, и в частности за построение защиты в

соответствии с общей политикой безопасности. Они обязаны:

управлять правами доступа

пользователей к обслуживаемым объектам;

оперативно и эффективно

реагировать на события, таящие угрозу, оказывать помощь в отражении угрозы,

выявлении нарушителей и предоставлении информации для их наказания;

регулярно выполнять резервное

копирование информации, обрабатываемой сервисом;

выделять пользователям входные

имена и начальные пароли только после заполнения регистрационных форм;

ежедневно анализировать

регистрационную информацию, относящуюся к сервису, регулярно контролировать

сервис на предмет вредоносного программного обеспечения;

периодически производить

проверку надежности защиты сервиса, не допускать получения привилегий неавторизованными

пользователями.

Пользователи работают с

локальной сетью в соответствии с политикой безопасности, подчиняются

распоряжениям лиц, отвечающих за отдельные аспекты безопасности, ставят в

известность руководство обо всех подозрительных ситуациях. Они обязаны:

знать и соблюдать законы,

правила, принятые в данной организации, политику безопасности, процедуры

безопасности, использовать доступные защитные механизмы для обеспечения

конфиденциальности и целостности своей информации;

использовать механизм защиты

файлов и должным образом задавать права доступа;

выбирать качественные пароли,

регулярно менять их, не записывать пароли на бумаге, не сообщать их другим

лицам;

информировать администраторов

или руководство о нарушениях безопасности и иных подозрительных ситуациях;

не использовать слабости в

защите сервисов и локальной сети в целом, не совершать неавторизованной работы

с данными, не создавать помех другим пользователям;

всегда сообщать корректную

идентификационную и аутентификационную информацию, не пытаться работать от

имени других пользователей;

обеспечивать резервное

копирование информации с жесткого диска своего компьютера;

знать принципы работы

вредоносного программного обеспечения, пути его проникновения и

распространения, знать и соблюдать процедуры для предупреждения проникновения

вредоносного кода, его обнаружения и уничтожения;

знать и соблюдать правила

поведения в экстренных ситуациях, последовательность действий при ликвидации

последствий аварий.

Нарушение политики безопасности

может подвергнуть локальную сеть и циркулирующую в ней информацию недопустимому

риску. Случаи нарушения безопасности со стороны персонала должны оперативно

рассматриваться руководством для принятия дисциплинарных мер вплоть до

увольнения [15,с.69].

С практической точки зрения

политики безопасности можно разделить на три уровня: верхний, средний и нижний.

Верхний уровень политики

безопасности определяет решения, затрагивающие организацию в целом. Эти решения

носят весьма общий характер и исходят, как правило, от руководства организации.

Такие решения могут включать в

себя следующие элементы:

формулировку целей, которые

преследует организация в области информационной безопасности, определение общих

направлений в достижении этих целей;

формирование или пересмотр

комплексной программы обеспечения информационной безопасности, определение

ответственных лиц за продвижение программы;

обеспечение материальной базы

для соблюдения законов и правил;

формулировку управленческих

решений по вопросам реализации программы безопасности, которые должны

рассматриваться на уровне организации в целом.

Политика безопасности верхнего

уровня формулирует цели организации в области информационной безопасности в

терминах целостности, доступности и конфиденциальности. Если организация

отвечает за поддержание критически важных баз данных, на первом плане должна

стоять целостность данных. Для организации, занимающейся продажами, важна

актуальность информации о предоставляемых услугах и ценах, а также ее

доступность максимальному числу потенциальных покупателей. Режимная организация

в первую очередь будет заботиться о конфиденциальности информации, т. е. о ее

защите от НСД.

На верхний уровень выносится

управление ресурсами безопасности и координация использования этих ресурсов,

выделение специального персонала для защиты критически важных систем,

поддержание контактов с другими организациями, обеспечивающими или

контролирующими режим безопасности.

Политика верхнего уровня должна

четко определять сферу своего влияния. В нее могут быть включены не только все

компьютерные системы организации, но и домашние компьютеры сотрудников, если

политика регламентирует некоторые аспекты их использования. Возможна и такая

ситуация, когда в сферу влияния включаются лишь наиболее важные системы.

В политике должны быть определены

обязанности должностных лиц по выработке программы безопасности и по проведению

ее в жизнь, т. е. политика может служить основой подотчетности персонала.

Политика верхнего уровня имеет

дело с тремя аспектами законопослушности и исполнительской дисциплины.

Во-первых, организация должна соблюдать существующие законы. Во-вторых, следует

контролировать действия лиц, ответственных за выработку программы безопасности.

В-третьих, необходимо обеспечить исполнительскую дисциплину персонала с помощью

системы поощрений и наказаний.

Средний уровень политики

безопасности определяет решение вопросов, касающихся отдельных аспектов

информационной безопасности, но важных для различных систем, эксплуатируемых

организацией. Примеры таких вопросов - отношение к доступу в Internet

(проблема сочетания свободы получения информации с защитой от внешних угроз),

использование домашних компьютеров и т. д.

Политика безопасности среднего

уровня должна определять для каждого аспекта информационной безопасности

следующие моменты:

описание аспекта - позиция

организации может быть сформулирована в достаточно общем виде, а именно как

набор целей, которые преследует организация в данном аспекте;

область применения - следует

специфицировать, где, когда, как, по отношению к кому и чему применяется данная

политика безопасности;

роли и обязанности - документ

должен содержать информацию о должностных лицах, отвечающих за проведение

политики безопасности в жизнь;

санкции - политика должна

содержать общее описание запрещенных действий и наказаний за них;

точки контакта - должно быть

известно, куда следует обращаться за разъяснениями, помощью и дополнительной

информацией. Обычно «точкой контакта» служит должностное лицо.

Нижний уровень политики

безопасности относится к конкретным сервисам. Она включает два аспекта - цели и

правила их достижения, поэтому ее порой трудно отделить от вопросов реализации.

В отличие от двух верхних уровней, рассматриваемая политика должна быть более

детальной, т. е. при следовании политике безопасности нижнего уровня необходимо

дать ответ, например, на такие вопросы:

кто имеет право доступа к

объектам, поддерживаемым сервисом;

при каких условиях можно читать

и модифицировать данные;

как организован удаленный

доступ к сервису.

Политика безопасности нижнего

уровня может исходить из соображений целостности, доступности и

конфиденциальности, но она не должна на них останавливаться. В общем случае

цели должны связывать между собой объекты сервиса и осмысленные действия с

ними.

Из целей выводятся правила

безопасности, описывающие, кто, что и при каких условиях может делать. Чем

детальнее правила, чем более четко и формально они изложены, тем проще

поддерживать их выполнение программно-техническими мерами. Обычно наиболее

формально задаются права доступа к объектам.

Политика безопасности нижнего

уровня может исходить из соображений целостности, доступности и

конфиденциальности, но она не должна на них останавливаться. В общем случае

цели должны связывать между собой объекты сервиса и осмысленные действия с

ними.

Из целей выводятся правила

безопасности, описывающие, кто, что и при каких условиях может делать. Чем

детальнее правила, чем более четко и формально они изложены, тем проще

поддерживать их выполнение программно-техническими мерами. Обычно наиболее

формально задаются права доступа к объектам [6,с.70].

Структура политики безопасности

организации. Для большинства организаций политика безопасности абсолютно

необходима. Она определяет отношение организации к обеспечению безопасности и

необходимые действия организации по защите своих ресурсов и активов. На основе

политики безопасности устанавливаются необходимые средства и процедуры

безопасности, а также определяются роли и ответственность сотрудников

организации в обеспечении безопасности.

Обычно политика безопасности

организации включает:

базовую политику безопасности;

специализированные политики

безопасности;

Рисунок 1 - Структура политики

защиты безопасности организации

Основные положения политики

безопасности организации описываются в следующих документах:

обзор политики безопасности -

раскрывает цель политики безопасности, описывает структуру политики

безопасности, подробно излагает, кто и за что отвечает, устанавливает процедуры

и предполагаемые временные рамки для внесения изменений. В зависимости от

масштаба организации политика безопасности может содержать больше или меньше

разделов;

описание базовой политики

безопасности - определяет разрешенные и запрещенные действия, а также

необходимые средства управления в рамках реализуемой архитектуры безопасности;

руководство по архитектуре

безопасности - описывает реализацию механизмов безопасности в компонентах

архитектуры, используемых в сети организации (Рисунок 1).

Базовая политика безопасности

устанавливает, как организация обрабатывает информацию, кто может получить к

ней доступ и как это можно сделать.

Нисходящий подход, реализуемый

базовой политикой безопасности, дает возможность постепенно и последовательно

выполнять работу по созданию системы безопасности, не пытаясь сразу выполнить ее

целиком. Базовая политика позволяет в любое время ознакомиться с политикой

безопасности в полном объеме и выяснить текущее состояние безопасности в

организации.

Структура и состав политики

безопасности зависит от размера и целей компании. Обычно базовая политика

безопасности организации поддерживается набором специализированных политик и

процедур безопасности [22,с.73].

.2 Возможные угрозы и каналы

утечки информации

Угрозы объектам безопасности,

исходящие от внутренних и внешних источников опасности, определяют содержание

деятельности по обеспечению внутренней и внешней безопасности. Если учитывать,

что внешние и внутренние угрозы различаются как реальные и потенциальные, то

деятельность по обеспечению безопасности будет сводиться к прогнозированию угроз,

определению и реализации наиболее эффективных мер по их локализации. Отсюда

следует, что основой организации, планирования и реализации мер обеспечения

безопасности в различных сферах являются анализ и оценка характера реальных и

потенциальных внутренних и внешних угроз, кризисных ситуаций, а также прочих

неблагоприятных факторов, препятствующих достижению поставленных целей и

представляющих опасность для жизненно важных интересов.

Что же касается каналов утечки

конфиденциальной информации на предприятии, то модель нарушения может выглядеть

так (Рисунок 2).

Рисунок 2 - Каналы утечки

конфиденциальной информации

) Несанкционированное

копирование конфиденциальной информации на внешние носители и вынос её за

пределы контролируемой территории предприятия. Примерами таких носителей

являются флоппи-диски, компакт-диски CD-ROM, Flash-диски и др.

) Вывод на печать

конфиденциальной информации и вынос распечатанных документов за пределы

контролируемой территории. Необходимо отметить, что в данном случае могут

использоваться как локальные принтеры, которые непосредственно подключены к

компьютеру злоумышленника, так и удалённые, взаимодействие с которыми

осуществляется по сети

) Несанкционированная передача

конфиденциальной информации по сети на внешние серверы, расположенные вне

контролируемой территории предприятия. Так, например, злоумышленник может

передать конфиденциальную информацию на внешние почтовые или файловые серверы

сети Интернет, а затем загрузить её оттуда, находясь в дома или в любом другом

месте. Для передачи информации нарушитель может использовать протоколы SMTP,

HTTP, FTP или любой другой протокол в зависимости от настроек фильтрации

исходящих пакетов данных, применяемых в АС. При этом с целью маскирования своих

действий нарушитель может предварительно зашифровать отправляемую информацию

или передать её под видом стандартных графических или видео-файлов при помощи

методов стеганографии

) Хищение носителей, содержащих

конфиденциальную информацию - жёстких дисков, магнитных лент, компакт-дисков

CD-ROM и др. [3,с.34].

Классификация возможных угроз

информационной безопасности АС может быть проведена по следующим базовым

признакам:

. По природе возникновения:

естественные угрозы, вызванные

воздействиями на АС объективных физических процессов или стихийных природных

явлений;

искусственные угрозы

безопасности АС, вызванные деятельностью человека.

. По степени преднамеренности

проявления:

угрозы, вызванные ошибками или

халатностью персонала, например некомпетентное использование средств защиты,

ввод ошибочных данных и т. п.;

угрозы преднамеренного

действия, например действия злоумышленников.

. По непосредственному

источнику угроз:

природная среда, например

стихийные бедствия, магнитные бури и пр.;

человек, например вербовка путем

подкупа персонала, разглашение конфиденциальных данных и т. п.;

- санкционированные

программно-аппаратные средства, например удаление данных, отказ в работе ОС;

- несанкционированные

программно-аппаратные средства, например заражение компьютера вирусами с

деструктивными функциями.

. По положению источника угроз:

вне контролируемой зоны АС,

например перехват данных, передаваемых по каналам связи, перехват побочных

электромагнитных, акустических и других излучений устройств;

в пределах контролируемой зоны

АС, например применение подслушивающих устройств, хищение распечаток, записей,

носителей информации и т. п.;

непосредственно в АС, например

некорректное использование ресурсов АС.

. По степени зависимости от

активности АС:

независимо от активности АС, например

вскрытие шифров криптозащиты информации;

только в процессе обработки

данных, например угрозы выполнения и распространения программных вирусов.

. По степени воздействия на АС:

пассивные угрозы, которые при

реализации ничего не меняют в структуре и содержании АС, например угроза

копирования секретных данных;

активные угрозы, которые при

воздействии вносят изменения в структуру и содержание АС, например внедрение

троянских коней и вирусов.

. По этапам доступа

пользователей или программ к ресурсам АС:

угрозы, проявляющиеся на этапе

доступа к ресурсам АС, например угрозы несанкционированного доступа в АС;

угрозы, проявляющиеся после

разрешения доступа к ресурсам АС, например угрозы несанкционированного или

некорректного использования ресурсов АС.

. По способу доступа к ресурсам

АС:

угрозы, осуществляемые с

использованием стандартного пути доступа к ресурсам АС, например незаконное

получение паролей и других реквизитов разграничения доступа с последующей

маскировкой под зарегистрированного пользователя;

- угрозы, осуществляемые с

использованием скрытого нестандартного пути доступа к ресурсам АС, например

несанкционированный доступ к ресурсам АС путем использования

недокументированных возможностей ОС.

По текущему месту расположения

информации, хранимой и обрабатываемой в АС:

угрозы доступа к информации,

находящейся на внешних запоминающих устройствах, например несанкционированное

копирование секретной информации с жесткого диска;

угрозы доступа к информации,

находящейся в оперативной памяти, например чтение остаточной информации из

оперативной памяти, доступ к системной области оперативной памяти со стороны

прикладных программ;

угрозы доступа к информации,

циркулирующей в линиях связи, например незаконное подключение к линиям связи с

последующим вводом ложных сообщений или модификацией передаваемых сообщений,

незаконное подключение к линиям связи с целью прямой подмены законного

пользователя с последующим вводом дезинформации и навязыванием ложных

сообщений;

угрозы доступа к информации,

отображаемой на терминале или печатаемой на принтере, например запись

отображаемой информации на скрытую видеокамеру [3,с.45].

.3 Определение состава

защищаемой информации

Методика определения состава

защищаемой информации

Определение состава защищаемой

информации - это первый шаг на пути построения системы защиты. От того

насколько он будет точно выполнен, зависит результат функционирования

разрабатываемой системы. Общий подход состоит в том, что защите подлежит вся

конфиденциальная информация, т. е. информация, составляющая государственную

тайну (секретная информация), информация, составляющая коммерческую тайну и

определяемая собственником (владельцем) часть открытой информации. При этом

конфиденциальная информация должна защищаться от утечки и утраты, а открытая -

только от утраты.

Часто высказывается мнение, что

любая открытая информация не может быть предметом защиты. Не все согласны с

включением информации, отнесенной к государственной тайне, в состав

конфиденциальной.

Защита открытой информации

существовала всегда и производилась путем регистрации ее носителей, учета их

движения и местонахождения, т. е. создавались безопасные условия хранения.

Открытость информации не умоляет ее ценности, а ценная информация нуждается в

защите от утраты. Эта защита не должна быть направлена на ограничение

общедоступности информации, т. е. не может быть отказа в доступе к информации,

но доступ должен осуществляться с соблюдением требований по ее сохранности в

соответствии с требованиями обработки и использования (например, библиотека).

Что касается разделения

информации с ограниченным доступом на конфиденциальную и составляющую

государственную тайну, термин «конфиденциальный» переводится с латинского как

«секретный», «доверительный». Но информацию, отнесенную к государственной

тайне, принято называть секретной. Возможно, что разделение информации на

секретную и конфиденциальную было вызвано стремлением вписаться в ранее

принятые нормативные акты, например, в Таможенном кодексе РФ сказано, что

«информация, составляющая государственную, коммерческую, банковскую или иную,

охраняемую законом тайну, а также конфиденциальная информация».

Следовательно, к

конфиденциальной информации должна быть отнесена вся информация с ограниченным

доступом, составляющая любой вид тайны.

Но изложенный общий подход устанавливает

лишь границы защищаемой информации, в пределах которых должен определяться ее

состав. При решении вопроса об отнесении конкретной информации к защищаемой

нужно руководствоваться определенными критериями, т. е. признаками, при наличии

которых информация может быть отнесена к защищаемой [7,с.68].

Очевидно, что общей основой для

отнесения информации к защищаемой является ценность информации, поскольку

именно ценность информации диктует необходимость ее защиты. Поэтому критерии

отнесения информации к защищаемой являются по существу критериями определения

ее ценности.

Применительно к открытой

информации такими критериями могут быть:

необходимость информации для

правового обеспечения деятельности предприятия. Это относится к

документированной информации, регламентирующей статус предприятия, права,

обязанности и ответственность его работников;

необходимость информации для

производственной деятельности (это касается информации, относящейся к

научно-исследовательской, проектной, конструкторской, технологической, торговой

и другим сферам производственной деятельности);

необходимость информации для

управленческой деятельности; сюда относится информация, требующаяся для

принятия управленческих решений, а также для организации производственной

деятельности и обеспечения ее функционирования;

необходимость информации для

финансовой деятельности;

необходимость информации для

обеспечения функционирования социальной сферы;

необходимость информации как

доказательного источника на случай возникновения конфликтных ситуаций;

важность информации как

исторического источника, раскрывающего направления и особенности деятельности

предприятия.

Эти критерии обусловливают

необходимость защиты открытой информации от утраты. Они же вызывают потребность

в защите от утраты и конфиденциальной информации. Однако, основным,

определяющим критерием отнесения информации к конфиденциальной и защиты ее от

утечки является возможность получения преимуществ от использования информации

за счет неизвестности ее третьим лицам. Этот критерий имеет как бы две

составляющие: неизвестность информации третьим лицам и получение преимуществ в

силу этой неизвестности. Данные составляющие взаимосвязаны и взаимообусловлены,

поскольку, с одной стороны, неизвестность информации третьим лицам сама по себе

ничего не значит, если не обеспечивает получение преимуществ, с другой -

преимущества можно получить только за счет такой неизвестности.

Конфиденциальность является правовой формой и одновременно инструментом

обеспечения неизвестности информации [19,с.107].

Преимущества от использования

информации, не известной третьим лицам, могут состоять в получении выгоды или

предотвращении ущерба, иметь в зависимости от областей и видов деятельности

политические, военные, экономические, моральные и другие характеристики, выражаться

количественными и качественными показателями.

Классификация информации по

видам тайны и степеням конфиденциальности

Понятие государственной тайны

является одним из важнейших в системе защиты государственных секретов в любой

стране. От ее правильного определения зависит и политика руководства страны в

области защиты секретов.

Государственная тайна -

защищаемые государством сведения в области его военной, внешнеполитической,

экономической, разведывательной, контрразведывательной и оперативно-розыскной

деятельности, распространение.

Коммерческая тайна -

конфиденциальность информации, позволяющая ее обладателю при существующих или

возможных обстоятельствах увеличить доходы, избежать неоправданных расходов,

сохранить положение на рынке товаров, работ, услуг или получить иную

коммерческую выгоду; информация, составляющая коммерческую тайну, -

научно-техническая, технологическая, производственная, финансово-экономическая

или иная информация (в том числе составляющая секреты производства (ноу-хау)),

которая имеет действительную или потенциальную коммерческую ценность в силу

неизвестности ее третьим лицам, к которой нет свободного доступа на законном

основании и в отношении которой обладателем такой информации введен режим

коммерческой тайны.

Право отнесения информации к

коммерческой тайне, как и установления режима защиты коммерческой тайны в

целом, предоставляется обладателю коммерческой тайны.

Таким образом:

сведения, составляющие

коммерческую тайну, могут быть в любой сфере экономической деятельности;

состав сведений, относимых к

коммерческой тайне, должен определяться обладателем коммерческой тайны или,

согласно договору, конфидентом коммерческой тайны;

защита информации, составляющей

коммерческую тайну, должна осуществляться ее обладателем.

Определение объектов защиты

Защита информации должна быть

системной, включающей в себя различные взаимоувязанные компоненты. Важнейшими

из этих компонентов являются объекты защиты, ибо от их состава зависят и

методы, и средства защиты, и состав защитных мероприятий [12,с.204].

Информация является предметом

защиты, но защищать ее как таковую невозможно, поскольку она не существует сама

по себе, а фиксируется (отображается) в определенных материальных объектах или

памяти людей, которые выступают в роли ее носителей и составляют основной,

базовый объект защиты.

Положительные черты - без

согласия субъекта-носителя защищаемой информации из его памяти, как правило,

никакая информация не может быть извлечена. Он может оценивать важность

имеющейся у него информации и в соответствии с этим обращаться с нею. Он может

ранжировать и потребителей защищаемой информации, т. е. знать, кому и какую

информацию он может доверить.

Отрицательные черты - он может

заблуждаться в отношении истинности потребителя защищаемой информации или

умышленно не сохранять доверенную ему информацию: измена или просто разболтать.

Среди наиболее распространенных

видов носителей конфиденциальной информации можно выделить следующие:

бумажные носители, в которых

информация фиксируется рукописным, машинописным, электронным, типографским и

другими способами в форме текста, чертежа, схемы, формулы и т. п., а

отображается в виде символов и образов;

магнитные носители:

аудиокассеты (аудиопленки) для магнитофонов и диктофонов; видеокассеты

(видеопленки) для видеомагнитофонов и некоторых видеокамер; жесткие (твердые)

диски, дискеты, магнитные ленты для ЭВМ. В этих носителях информация

фиксируется (наносится) с помощью магнитного накопления (записи сигналов),

осуществляемого магнитным устройством, а отображается в виде символов. Воспроизведение

(считывание) информации осуществляется также магнитным устройством посредством

восстановления сигналов;

магнитооптические и оптические

носители (лазерные диски, компакт-диски). Запись данных в них выполняется

лазерным лучом (в магнитооптических - и магнитным полем), информация

отображается в виде символов, а ее считывание (воспроизведение) осуществляется

посредством лазерного луча;

выпускаемая продукция

(изделия). Эти изделия выполняют свое прямое назначение и одновременно являются

носителями защищаемой информации. В этом случае информация отображается в виде

технических решений.

Технологические процессы

изготовления продукции, которые включают в себя как технологию производства

продукции, так и применяемые при ее изготовлении компоненты (средства

производства): оборудование, приборы, материалы, вещества, сырье, топливо и др.

Информация отображается в виде технических процессов (первая составляющая) и

технических решений (вторая составляющая).

В физических полях информация

фиксируется путем изменения их интенсивности, количественных характеристик,

отображается в виде сигналов, а в электромагнитных полях - и в виде образов.

Носители конфиденциальной

информации как объекты защиты должны защищаться в зависимости от их видов, от

несанкционированного доступа к ним, от утраты и утечки содержащейся в них

информации.

Но чтобы обеспечить защиту,

необходимо защищать и объекты, которые являются подступами к носителям, и их

защита выступает в роли определенных рубежей защиты носителей. И чем таких

рубежей больше, чем сложнее их преодолеть, тем надежнее обеспечивается защита

носителей.

В качестве первого рубежа

рассмотрим прилегающую к предприятию территорию. Некоторые предприятия по

периметру устанавливают и пропускной пункт. Прилегающая территория защищается

от несанкционированного проникновения лиц к зданиям предприятия и отходам

производства (при наличии отходов). Другим объектом защиты являются здания

предприятия. Их защита осуществляется теми же способами и имеет ту же цель, что

и охрана территории. Защита зданий является вторым рубежом защиты носителей

[15,с.130].

1.4 Разграничение прав доступа

и установление подлинности пользователей

Разграничение доступа в

информационной системе заключается в разделении информации, циркулирующей в

ней, на части и организации доступа к ней должностных лиц в соответствии с их

функциональными обязанностями и полномочиями [9,с.60].

Задача разграничения доступа:

сокращение количества должностных лиц, не имеющих к ней отношения при

выполнении своих функций, т. е. защита информации от нарушителя среди

допущенного к ней персонала.

При этом деление информации

может производиться по степени важности, секретности, по функциональному

назначению, по документам и т. д.

Принимая во внимание, что

доступ осуществляется с различных технических средств, начинать разграничение

можно путем разграничения доступа к техническим средствам, разместив их в

отдельных помещениях. Все подготовительные функции технического обслуживания

аппаратуры, ее ремонта, профилактики, перезагрузки программного обеспечения и

т. д. должны быть технически и организационно отделены от основных задач

системы. Информационная система в целом, а также комплекс средств автоматизации

и организация их обслуживания должны быть построены следующим образом:

техническое обслуживание

комплекса средств автоматизации в процессе эксплуатации должно выполняться

отдельным персоналом без доступа к информации, подлежащей защите;

перезагрузка программного

обеспечения и всякие его изменения должны производиться специально выделенным

для этой цели проверенным специалистом;

функции обеспечения

безопасности информации должны выполняться специальным подразделением в

организации - владельце комплекса средств автоматизации, компьютерной сети,

автоматизированной системы управления или информационной системы в целом;

организация доступа

пользователей к устройствам памяти (хранения) информационной системы должна

обеспечивать возможность разграничения доступа к информации, хранящейся на них,

с достаточной степенью детализации и в соответствии с заданными уровнями

(политиками) полномочий пользователей;

регистрация и документирование

технологической и оперативной информации должны быть разделены.

Разграничение доступа

пользователей-потребителей информационной системы может осуществляться также по

следующим параметрам:

по виду, характеру, назначению,

степени важности и секретности информации;

способам ее обработки: считать,

записать, внести изменения, выполнить команду;

условному номеру терминала;

времени обработки и др.

Принципиальная возможность

разграничения по указанным параметрам должна быть обеспечена проектом

информационной системы. А конкретное разграничение при эксплуатации системы

устанавливается потребителем и вводится в систему его подразделением,

отвечающим за безопасность информации.

В указанных целях при

проектировании и планировании эксплуатации базового информационного и

вычислительного комплекса с учетом комплекса средств автоматизации

производятся:

разработка или адаптация

операционной системы с возможностью реализации разграничения доступа к

информации, хранящейся в памяти вычислительного комплекса;

изоляция областей доступа;

разделение базы данных на

группы;

процедуры контроля

перечисленных функций.

При проектировании и

эксплуатации комплекса средств автоматизации, автоматизированной системы

управления и информационной системы в целом (сети) на их базе производятся:

разработка и реализация

функциональных задач по разграничению и контролю доступа к аппаратуре и

информации как в рамках данного комплекса средств автоматизации, так и информационной

системы в целом;

разработка аппаратных средств

идентификации и аутентификации пользователя;

разработка программных средств

контроля и управления разграничением доступа;

разработка отдельной

эксплуатационной документации на средства идентификации, аутентификации,

разграничения и контроля доступа.

В качестве идентификаторов

личности для реализации разграничения широко распространено применение кодов

паролей, которые хранятся в памяти пользователя и комплекса средств

автоматизации. В помощь пользователю в системах с повышенными требованиями

большие значения кодов паролей записываются на специальные носители -

электронные ключи или карточки.

Разделение привилегий на доступ

к информации заключается в том, что из числа допущенных к ней должностных лиц

выделяется группа, которой предоставляется доступ только при одновременном

предъявлении полномочий всех членов группы.

Задача указанного метода -

существенно затруднить преднамеренный перехват информации нарушителем. Примером

такого доступа может быть сейф с несколькими ключами, замок которого

открывается только при наличии всех ключей. Аналогично в информационной системе

может быть предусмотрен механизм разделения привилегий при доступе к особо

важным данным с помощью кодов паролей.

Данный метод несколько усложняет

процедуру, но обладает высокой эффективностью защиты. На его принципах можно

организовать доступ к данным с санкции вышестоящего лица по запросу или без

него.

Сочетание двойного

криптографического преобразования информации и метода разделения привилегий

позволяет обеспечить высокоэффективную защиту информации от преднамеренного

несанкционированного доступа.

Кроме того, при наличии

дефицита в средствах, а также в целях постоянного контроля доступа к ценной

информации со стороны администрации потребителя информационной системы в

некоторых случаях возможен вариант использования права на доступ к информации

нижестоящего руководителя только при наличии его идентификатора и

идентификатора его заместителя или представителя службы безопасности

информации. При этом информация выдается только на дисплей руководителя, а на

дисплей подчиненного - только информация о факте ее вызова [16,с.104].

Управление доступом к

информации в сети передачи и в автоматизированной системе управления

Управление доступом к

информации в сети передачи осуществляется при ее подготовке, в процессе

эксплуатации и завершения работ.

При подготовке сети передачи

информации и автоматизированной системы управления к эксплуатации управление

доступом заключается в выполнении следующих функций:

уточнении задач и распределении

функций элементов сети и автоматизированной система управления и обслуживающего

персонала;

контроле ввода адресных таблиц

в элементы сети;

вводе таблиц полномочий

элементов сети, пользователей, процессов и т. д.;

выборе значений, распределении

и рассылке ключей шифрования по назначению;

проверке функционирования

систем шифрования и контроля полномочий.

В процессе эксплуатации

управление доступом предполагает:

контроль соблюдения полномочий

элементами сети, процессами, пользователями и т. д.; своевременное обнаружение

и блокировку несанкционированного доступа;

контроль соблюдения правил

шифрования данных и применения ключей шифрования;

сбор, регистрацию и

документирование информации о несанкционированном доступе с указанием места,

даты и времени события;

регистрацию, документирование и

контроль всех обращений к информации, подлежащей защите, с указанием даты,

времени и данных отправителя и получателя информации;

выбор, распределение, рассылку

и синхронизацию применения новых значений ключей шифрования;

изменение и ввод при

необходимости новых полномочий элементов сети, процессов, терминалов и

пользователей;

проведение организационных

мероприятий по защите информации в сети передачи и автоматизированной системе

управления.

В простейшем случае управление

доступом может служить для определения того, разрешено или нет пользователю

иметь доступ к некоторому элементу сети. Повышая избирательность управления

доступом можно добиться того, чтобы доступ к отдельным элементам сети для

отдельных пользователей и элементов сети разрешался или запрещался независимо

от других. И наконец, механизмы управления доступом можно расширить так, чтобы

они охватывали объекты внутри элемента сети, например процессы или файлы.

Нарушение полномочий

выражается:

в обращении с запросом или

выдаче отправителем команд, не предусмотренных в списке получателей элемента

сети;

несовпадении значений

предъявленного и хранимого на объекте-получателе паролей;

получении им зашифрованной

информации, не поддающейся расшифровке, и т. д.

Во всех перечисленных случаях

дальнейшая обработка и передача данных кодограмм прекращается, и на объект

управления безопасностью информации автоматически передается сообщение о факте

несанкционированного доступа, его характере, имени объекта-отправителя, дате и

времени события. Каждый случай несанкционированного доступа регистрируется и

документируется на объекте-получателе и объекте управления доступом в сети

передачи информации и автоматизированной системе управления. После получения

сообщения о несанкционированном доступе служба безопасности информации

производит расследование случившегося и устанавливает причину события. Если

причина события случайная, решение вопроса поручается службе обеспечения

надежности, если преднамеренная - выполняются соответствующие указания

должностной инструкции, разработанной данной организацией или фирмой-владельцем

сети передачи информации и автоматизированной системы управления [6,с.201].

Управление доступом может быть

трех видов:

централизованное управление.

Установление полномочий производится администрацией организации или

фирмы-владельца автоматизированной системы управления, сети или информационной

системы в целом. Ввод и контроль полномочий осуществляется представителем

службы безопасности информации с соответствующего объекта управления;

иерархическое

децентрализованное управление. Центральная организация, осуществляющая

установление полномочий, может передавать некоторые свои полномочия подчиненным

организациям, сохраняя за собой право отменить или пересмотреть решения

подчиненной организации или лица;

индивидуальное управление. В

этой ситуации не существует статической иерархии в управлении распределением

полномочий. Отдельному лицу может быть разрешено создавать свою информацию,

гарантируя при этом ее защиту от несанкционированного доступа. Владелец

информации может по своему усмотрению открыть доступ к ней другим

пользователям, включая передачу права собственности. Все указанные виды

управления могут применяться одновременно в зависимости от характера деятельности

и задач организации-владельца автоматизированной системы управления, сети или

информационной системы в целом.

При централизованном контроле

полномочий на терминале возможно отображение структуры автоматизированной

системы управления, сети или информационной системы в целом. При этом каждому

элементу автоматизированной системы управления, сети или информационной системы

присваивается имя или номер, при отображении которых вводятся по каждому

элементу следующие признаки его состояния: «введен - не введен в состав

системы», «исправен - неисправен» и «нет несанкционированного доступа - есть

несанкционированный доступ».

Современные средства

отображения позволяют реализовать эти признаки в различных вариантах, удобных

для операторов.

Функции контроля и управления

безопасностью информации в автоматизированной системе управления (сети) можно

возложить на оператора автоматизированного рабочего места системы безопасности

информации комплекса средств автоматизации обработки информации, являющегося

управляющим объектом автоматизированной системы управления (сети).

В последние годы на российском

рынке приобретают популярность корпоративные (частные) цифровые сети связи,

ранее в основном использовавшиеся для передачи секретной информации в оборонных

отраслях промышленности. Основное назначение таких сетей - обеспечить закрытой

связью абонентов, связанных корпоративными интересами [10,с.58].

Аутентификация, авторизация и

администрирование действий пользователей

С каждым зарегистрированным в

компьютерной системе субъектом (пользователем или процессом, действующим от

имени пользователя) связана некоторая информация, однозначно идентифицирующая

его. Это может быть число или строка символов, именующие данный субъект. Эту

информацию называют идентификатором субъекта. Если пользователь имеет

идентификатор, зарегистрированный в сети, он считается легальным (законным)

пользователем; остальные пользователи относятся к нелегальным пользователям.

Прежде чем получить доступ к ресурсам компьютерной системы, пользователь должен

пройти процесс первичного взаимодействия с компьютерной системой, который

включает идентификацию и аутентификацию.

Идентификация - процедура

распознавания пользователя по его идентификатору (имени). Эта функция

выполняется, когда пользователь делает попытку войти в сеть. Пользователь

сообщает системе по ее запросу свой идентификатор, и система проверяет в своей

базе данных его наличие.

Аутентификация - процедура

проверки подлинности заявленного пользователя, процесса или устройства. Эта

проверка позволяет достоверно убедиться, что пользователь (процесс или

устройство) является именно тем, кем себя объявляет. При проведении

аутентификации проверяющая сторона убеждается в подлинности проверяемой

стороны, при этом проверяемая сторона тоже активно участвует в процессе обмена

информацией. Обычно пользователь подтверждает свою идентификацию, вводя в

систему уникальную, не известную другим пользователям информацию о себе

(например, пароль или сертификат).

Идентификация и аутентификация

являются взаимосвязанными процессами распознавания и проверки подлинности

субъектов (пользователей). Именно от них зависит последующее решение системы:

можно ли разрешить доступ к ресурсам системы конкретному пользователю или

процессу. После идентификации и аутентификации субъекта выполняется его

авторизация.

Авторизация - процедура

предоставления субъекту определенных полномочий и ресурсов в данной системе.

Иными словами, авторизация устанавливает сферу его действия и доступные ему

ресурсы. Если.система не может надежно отличить авторизованное лицо от

неавторизованного, то конфиденциальность и целостность информации в этой

системе могут быть нарушены. Организации необходимо четко определить свои

требования к безопасности, чтобы принимать решения о соответствующих границах

авторизации.

С процедурами аутентификации и

авторизации тесно связана процедура администрирования действий пользователя.

Администрирование - регистрация

действий пользователя в сети, включая его попытки доступа к ресурсам. Хотя эта

учетная информация может быть использована для выписывания счета, с позиций

безопасности она особенно важна для обнаружения, анализа инцидентов

безопасности в сети и соответствующего реагирования на них. Записи в системном

журнале, аудиторские проверки и ПО accounting

- все это может быть использовано для обеспечения подотчетности пользователей,

если что-либо случится при входе в сеть с их идентификатором [6,с.210].

Необходимый уровень

аутентификации определяется требованиями безопасности, которые установлены в

организации. Общедоступные Web-серверы

могут разрешить анонимный или гостевой доступ к информации. Финансовые

транзакции могут потребовать строгой аутентификации. Примером слабой формы

аутентификации может служить использование IP-адреса

для определения пользователя. Подмена IP-адреса

может легко разрушить механизм аутентификации. Надежная аутентификация является

тем ключевым фактором, который гарантирует, что только авторизованные

пользователи получат доступ к контролируемой информации.

При защите каналов передачи

данных должна выполняться взаимная аутентификация субъектов, т. е. взаимное

подтверждение подлинности субъектов, связывающихся между собой по линиям связи.

Процедура подтверждения подлинности выполняется обычно в начале сеанса

установления соединения абонентов. Термин «соединение» указывает на логическую

связь (потенциально двустороннюю) между двумя субъектами сети. Цель данной

процедуры - обеспечить уверенность, что соединение установлено с законным

субъектом и вся информация дойдет до места назначения.

Пароль - это то, что знает пользователь

и другой участник взаимодействия. Для взаимной аутентификации участников

взаимодействия может быть организован обмен паролями между ними.

Персональный идентификационный

номер PIN (Personal

Identification

Number) является

испытанным способом аутентификации держателя пластиковой карты и смарт-карты.

Секретное значение PIN-кода

должно быть известно только держателю карты.

Динамический (одноразовый)

пароль - это пароль, который после однократного применения никогда больше не

используется. На практике обычно используется регулярно меняющееся значение,

которое базируется на постоянном пароле или ключевой фразе.

Система запрос-ответ. Одна из

сторон инициирует аутентификацию с помощью посылки другой стороне уникального и

непредсказуемого значения «запрос», а другая сторона посылает ответ,

вычисленный с помощью «запроса» и секрета. Так как обе стороны владеют одним

секретом, то первая сторона может проверить правильность ответа второй стороны.

Сертификаты и цифровые подписи.

Если для аутентификации используются сертификаты, то требуется применение

цифровых подписей на этих сертификатах. Сертификаты выдаются ответственным

лицом в организации пользователя, сервером сертификатов или внешней доверенной

организацией. В рамках Интернета появились коммерческие инфраструктуры

управления открытыми ключами PKI

(Public Key

Infrastructure) для

распространения сертификатов открытых ключей. Пользователи могут получить

сертификаты различных уровней [18,с.223].

Таким образом, можно сделать

выводы, что перед тем как начать строить систему защиты информации нужно

сначала определить состав защищаемой информации, произвести анализ возможных

угроз и выбрать адекватную политику безопасности.

2. Построение рубежей защиты

информации

.1 Основные принципы

проектирования системы обеспечения безопасности информации

защита информация

антивирусный защита

В процессе подготовки к началу

работ по проектированию информационной системы при согласовании технического

задания в принципе уже известны предварительное распределение, места

сосредоточения, характер, степень важности и секретности информации, подлежащей

обработке. Таким образом определяется необходимость в разработке системы

обеспечения безопасности информации и соответствующих требований к ней, которые

обязательно должны быть приведены в техническом задании на систему. Отсюда

следует основное требование к порядку проведения проектирования, заключающееся

в необходимости параллельного проектирования системы обеспечения

безопасности информации с проектированием системы управления и обработки

информации и данных, начиная с момента выработки общего замысла построения

информационной системы. Созданию системы обеспечения безопасности информации,

встроенной в автоматизированную систему, свойственны все этапы:

разработка технических

предложений;

разработка эскизного проекта;

разработка технического

проекта;

выпуск рабочей документации;

изготовление;

испытания;

сдача системы заказчику.

Невыполнение этого принципа,

«наложение» или «встраивание» средств защиты в уже готовую систему, может

привести к низкой эффективности защиты, невозможности создания цельной системы

обеспечения безопасности, снижению производительности и быстродействия

информационных средств, а также к большим затратам, чем если бы система защиты

разрабатывалась и реализовывалась параллельно с основными задачами.

При параллельном проектировании

разработчиками системы обеспечения безопасности информации (СБИ) производится

анализ циркуляции и мест сосредоточения информации в проекте информационной

системы, определяются наиболее уязвимые для несанкционированного доступа точки

и своевременно предлагаются взаимоприемлемые технические решения по сокращению

их количества путем изменения принципиальной схемы информационной системы, что

позволит обеспечить простоту, надежность и экономичную реализацию защиты с

достаточной эффективностью. Кроме того, параллельное проектирование необходимо

в силу встроенного характера большей части технических средств защиты.

Функционирование механизма защиты должно планироваться и обеспечиваться наряду

С планированием и обеспечением процессов автоматизированной обработки

информации, что важно для определения степени влияния средств защиты информации

на основные вероятностно-временные характеристики информационной системы,

которые, как правило, изменяются в сторону ухудшения. Но это - плата за

приобретение нового и необходимого качества, которая иногда является причиной

пренебрежительного отношения некоторых разработчиков и заказчиков

информационных систем к защите. Однако за такую недальновидность им приходится

расплачиваться потом несоизмеримо более дорогой ценой. Не выполнив эту задачу,

они лишили владельца информационной системы гарантий на собственность его

информации, циркулирующей в ней.

При разработке технического

задания и дальнейшем проектировании информационной системы следует помнить, что

создание системы обеспечения безопасности информации задача не второстепенная,

ибо ее невыполнение может быть причиной не достижения цели, поставленной

информационной системе, потери доверия к ней, а в некоторых случаях утечки и

модификации информации - причиной более тяжелых последствий.

Техническое задание на

проектируемую информационную систему должно содержать перечень сведений и

характеристик, подлежащих защите, возможные пути циркуляции и места их

сосредоточения, а также специальные требования к системе обеспечения

безопасности информации. Если это автоматизированная система управления или

информационная сеть, то должна соблюдаться иерархия требований к системе защиты

информации. Они должны входить:

в общее техническое задание на

автоматизированную систему управления или информационную сеть в целом;

в частные технические задания

на функциональные подсистемы управления, на отдельные автоматизированные

звенья, объекты, комплексы, технические средства;

в технические задания на

сопряжение внешних систем;

в технические задания на общее

программное обеспечение отдельных компьютеров и информационных комплексов, на

специальное программное обеспечение объектов - элементов информационной сети и

автоматизированных систем управления.

Требования общего технического

задания на информационную сеть и автоматизированную систему управления являются

руководящими для частных технических заданий подсистем, звеньев, объектов и т.

д.

При этом в автоматизированной

системе управления требования на подсистемы одного уровня иерархии,

идеологически связанные с одним вышестоящим объектом, должны быть унифицированы

между собой и не вступать в противоречие.

Решение вопросов создания

системы защиты информации должно поручаться лицам одного уровня с лицами,

занимающимися вопросами функционирования автоматизированной системы управления.

Разработка системы защиты информации требует привлечения специалистов широкого

профиля, знающих, кроме системных вопросов, вопросов программного

обеспечения, разработки комплексов и отдельных технических средств, специальные

вопросы защиты информации.

При проектировании защиты

следует внимательно провести исследование разрабатываемой информационной

системы на предмет выявления всех возможных каналов несанкционированного доступа

к информации, подлежащей защите, средствам ее ввода-вывода, хранения, обработки

и только после этого строить защиту. Первое знакомство с разрабатываемой

информационной системой должно закончиться рекомендациями по сокращению

обнаруженных каналов доступа путем ее принципиальных изменений без ущерба

выполнению основных задач [8,с.33].

Анализ важнейших задач

организации и формирования функций, удовлетворяющих целям управления, носит

обычно итеративный характер, обеспечивающий последовательное уточнение

задач и функций, согласование их на всех уровнях и ступенях автоматизированной

системы управления и сведение в единую функциональную схему. Это означает, что

проведенные на некотором этапе проектирования технические решения,

накладываемые системой защиты на основные задачи автоматизированной системы

управления, должны проверяться по степени их влияния на решения основных

процессов управления и наоборот: после принятия решения по изменению основных

процессов управления и составу технических средств должно проверяться их

соответствие решениям по защите информации, которые при необходимости должны

корректироваться или сохраняться, если корректировка снижает прочность защиты.

Важную роль играет простота системы

обеспечения безопасности информации. Она должна быть простой настолько,

насколько позволяют требования по ее эффективности. Простота защиты повышает ее

надежность, экономичность, уменьшает ее влияние на вероятностно-временные

характеристики автоматизированной системы управления, создает удобства в

обращении с нею. При неудобных средствах безопасности пользователь будет

стараться найти пути ее обхода, отключить ее механизм, что сделает защиту

бессмысленной и ненужной [14,с.61].

При проектировании системы

обеспечения безопасности информации, как и в обычных разработках, вполне

разумно применение унифицированных или стандартных средств защиты. Однако

желательно, чтобы указанное средство при применении в проектируемой

информационной системе приобрело индивидуальные свойства защиты, которые

потенциальному нарушителю не были бы известны.

Данные по защите информации в

проектируемой информационной системе должны содержаться в отдельных документах

и засекречиваться.

Ознакомление опытных и

квалифицированных специалистов с уязвимыми точками проекта на предмет его

доработки можно осуществить путем организации контролируемого допуска их к

секретному проекту. В этом случае по крайней мере будут известны лица,

ознакомленные с проектом. Таким образом сокращается, число лиц - потенциальных

нарушителей, а лица, ознакомленные с проектом, несут ответственность перед

законом, что, как известно, является сдерживающим фактором для потенциального

нарушителя.

В процессе проектирования и

испытаний рекомендуется по возможности использовать исходные данные,

отличающиеся от действительных, но позволяющие при последующей загрузке системы

действительными данными не проводить доработки. Загрузка действительных данных

должна производиться только после проверки функционирования системы защиты

информации в данной информационной системе.

Учитывая то, что система защиты

в информационной системе предусматривает, кроме аппаратно-программных средств

применение в качестве преграды и организационных мероприятий, выполняемых

человеком - наиболее слабым звеном защиты, необходимо стремиться к максимальной

автоматизации ею функций и сокращению доли его участия в защите.

Для того чтобы спроектированная

система защиты обрели жизнь, необходимо также, чтобы технические средства

защиты по возможности не ухудшали вероятностно-временные характеристики

информационной системы: быстродействие, производительность и другие. При

проектировании необходимо найти разумное соотношение в удовлетворении тех и

других требований.

.2 Межсетевой экран

Межсетевой экран (МЭ) - это

специализированный комплекс межсетевой защиты, называемый также брандмауэром

или системой firewall.

МЭ позволяет разделить общую сеть на две части (или более) и реализовать набор

правил, определяющих условия прохождения пакетов с данными через границу из

одной части общей сети в другую. Как правило, эта граница проводится между

корпоративной (локальной) сетью предприятия и глобальной сетью Internet.

Обычно МЭ защищают внутреннюю

сеть предприятия от «вторжений» из глобальной сети Internet,

хотя они могут использоваться и для защиты от «нападений» из корпоративной интрасети,

к которой подключена локальная сеть предприятия. Технология МЭ одна из самых

первых технологий защиты корпоративных сетей от внешних угроз.

Для большинства организаций

установка МЭ является необходимым условием обеспечения безопасности внутренней

сети.

Для противодействия

несанкционированному межсетевому доступу МЭ должен располагаться между

защищаемой сетью организации, являющейся внутренней, и потенциально враждебной

внешней сетью. При этом все взаимодействия между этими сетями должны осуществляться

только через МЭ. Организационно МЭ входит в состав защищаемой сети.

МЭ, защищающий сразу множество

узлов внутренней сети, призван решить:

задачу ограничения доступа

внешних (по отношению к защищаемой сети) пользователей к внутренним ресурсам

корпоративной сети. К таким пользователям могут быть отнесены партнеры,

удаленные пользователи, хакеры и даже сотрудники самой компании, пытающиеся

получить доступ к серверам баз данных, защищаемых МЭ;

задачу разграничения доступа

пользователей защищаемой сети к внешним ресурсам. Решение этой задачи

позволяет, например, регулировать доступ к серверам, не требующимся для

выполнения служебных обязанностей.

До сих пор не существует единой

общепризнанной классификации МЭ. Их можно классифицировать, например, по

следующим основным признакам.

По функционированию на уровнях

модели OSI:

пакетный фильтр (экранирующий

маршрутизатор);

шлюз сеансового уровня

(экранирующий транспорт);

- прикладной

шлюз;

шлюз

экспертного

уровня.

По используемой технологии:

контроль состояния протокола;

на основе модулей посредников.

По исполнению:

аппаратно-программный;

программный.

По схеме подключения:

схема единой защиты сети;

схема с защищаемым закрытым и

не защищаемым открытым сегментами сети;

схема с раздельной зашитой

закрытого и открытого сегментов сети.

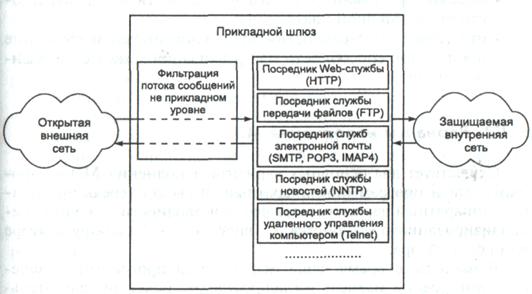

Рисунок 3 - Структура

межсетевого экрана

Фильтрация информационных

потоков состоит в их выборочном пропускании через экран, возможно, с

выполнением некоторых преобразований. Фильтрация осуществляется на основе

набора предварительно загруженных в МЭ правил, соответствующих принятой

политике безопасности. Поэтому МЭ удобно представлять как последовательность

фильтров, обрабатывающих информационный поток (Рисунок 3).

Каждый из фильтров предназначен

для интерпретации отдельных правил фильтрации путем:

) анализа информации по

заданным в интерпретируемых правилах критериям, например по адресам получателя

и отправителя или по типу приложения, для которого эта информация

предназначена;

) принятия на основе интерпретируемых

правил одного из следующих решений:

не пропустить данные;

обработать данные от имени

получателя и возвратить результат отправителю;

передать данные на следующий

фильтр для продолжения анализа;

пропустить данные, игнорируя

следующие фильтры. Правила фильтрации могут задавать и дополнительные действия,

которые относятся к функциям посредничества, например преобразование данных,

регистрация событий и др. Соответственно правила фильтрации определяют перечень

условий, по которым осуществляется:

выполнение дополнительных

защитных функций.

В качестве критериев анализа

информационного потока могут использоваться следующие параметры:

служебные поля пакетов

сообщений, содержащие сетевые адреса, идентификаторы, адреса интерфейсов,

номера портов и другие значимые данные;

непосредственное содержимое

пакетов сообщений, проверяемое, например, на наличие компьютерных вирусов;

внешние характеристики потока

информации, например, временные, частотные характеристики, объем данных и т. д.

Используемые критерии анализа

зависят от уровней модели OSI,

на которых осуществляется фильтрация. В общем случае, чем выше уровень модели OSI,

на котором МЭ фильтрует пакеты, тем выше и обеспечиваемый им уровень защиты

[13,с.316].

Трансляция сетевых адресов. Для

реализации многих атак злоумышленнику необходимо знать адрес своей жертвы.

Чтобы скрыть эти адреса, а также топологию всей сети, МЭ выполняют очень важную

функцию - трансляцию внутренних сетевых адресов. Данная функция реализуется по

отношению ко всем пакетам, следующим из внутренней сети во внешнюю. Для этих

пакетов выполняется автоматическое преобразование IP-адресов

компьютеров-отправителей в один «надежный» IP-адрес.

Трансляция внутренних сетевых

адресов может осуществляться двумя способами - динамически и статически. В

первом случае адрес выделяется узлу в момент обращения к МЭ. После завершения

соединения адрес освобождается и может быть использован любым другим узлом

корпоративной сети. Во втором случае адрес узла всегда привязывается к одному

адресу МЭ, из которого передаются все исходящие пакеты. IP-адрес

МЭ становится единственным активным IP-адресом,

который попадает во внешнюю сеть. В результате все исходящие из внутренней сети

пакеты оказываются отправленными МЭ, что исключает прямой контакт между

авторизованной внутренней сетью и являющейся потенциально опасной внешней

сетью.

При таком подходе топология

внутренней сети скрыта от внешних пользователей, что усложняет задачу

несанкционированного доступа. Кроме повышения безопасности трансляция адресов

позволяет иметь внутри сети собственную систему адресации, не согласованную с

адресацией во внешней сети, например в сети Internet.

Это эффективно решает проблему расширения адресного пространства внутренней

сети и дефицита адресов внешней сети.

Администрирование, регистрация

событий и генерация отчетов. Простота и удобство администрирования

является одним из ключевых аспектов в создании эффективной и надежной системы

защиты. Ошибки при определении правил доступа могут образовать дыру, через

которую возможен взлом системы. Поэтому в большинстве МЭ реализованы сервисные